- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему ГОСТ Р 34.11-94. Информационная технология

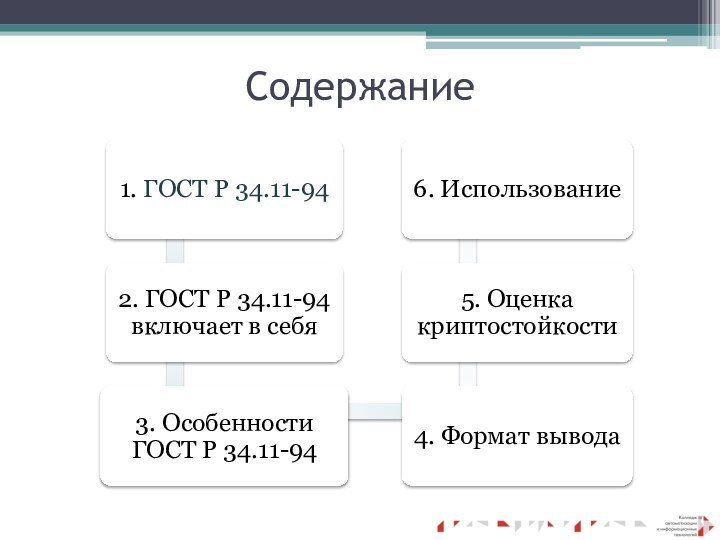

Содержание

- 2. Содержание

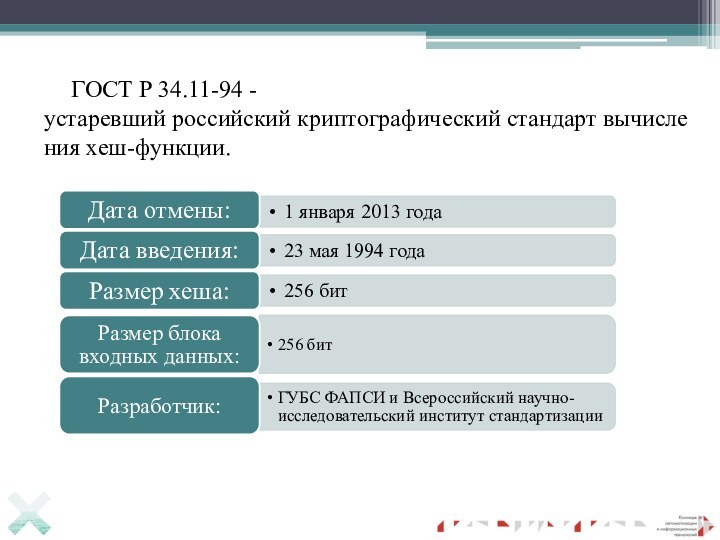

- 3. ГОСТ Р 34.11-94 - устаревший российский криптографический стандарт вычисления хеш-функции.

- 4. Стандарт определяет алгоритм и процедуру вычисления хеш-функции

- 5. До 2013 г. ЦБ РФ требовал использовать

- 6. ГОСТ Р 34.11-94 включает в себя:1. Область

- 7. Особенности ГОСТ Р 34.11-94:При обработке блоков используются

- 8. Формат выводаСогласно ГОСТ стандарту, результатом хеш-функции является

- 9. Оценка криптостойкостиВ 2008 году командой экспертов из Австрии и

- 10. Использование:В сертификатах открытых ключей.Для защиты сообщений в

- 11. Скачать презентацию

- 12. Похожие презентации

Содержание

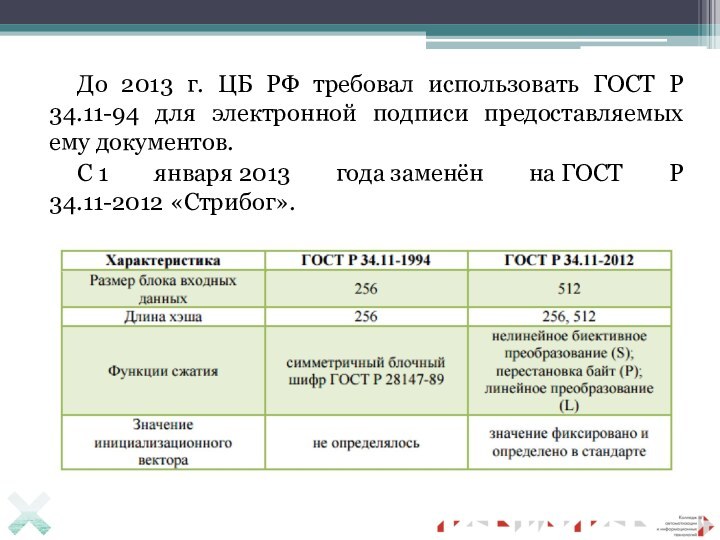

Слайд 5 До 2013 г. ЦБ РФ требовал использовать ГОСТ

Р 34.11-94 для электронной подписи предоставляемых ему документов.

С 1 января 2013

года заменён на ГОСТ Р 34.11-2012 «Стрибог».

Слайд 6

ГОСТ Р 34.11-94 включает в себя:

1. Область применения

2.

Нормативные ссылки

3. Обозначения

4. Общие положения

5. Шаговая функция хеширования

6. Процедура

вычисления хеш-функции7. Проверочные примеры

Слайд 7

Особенности ГОСТ Р 34.11-94:

При обработке блоков используются преобразования

по алгоритму ГОСТ 28147—89;

Обрабатывается блок длиной 256 бит, и

выходное значение тоже имеет длину 256 бит.Определяет контрольную сумму, рассчитанную по всем блокам исходного сообщения, которая является частью финального вычисления хеша, что несколько затрудняет коллизионную атаку.

Применены меры борьбы против поиска коллизий, основанном на неполноте последнего блока.

Обработка блоков происходит по алгоритму шифрования ГОСТ 28147—89, который содержит преобразования на S-блоках, что существенно осложняет применение метода дифференциального криптоанализа к поиску коллизий.

Слайд 8

Формат вывода

Согласно ГОСТ стандарту, результатом хеш-функции является 256-битное

число. Стандарт не указывает, как оно должно выводиться. Разные

реализации используют различные форматы вывода.ГОСТ Р 34.11-94 в «приложении А» оперирует с Little-endian числами. Многие реализации выводят 32 байта результирующего хеша в шестнадцатеричном представлении, в порядке, в каком они располагаются в памяти — младшие байты первыми.

В приведённых в стандарте примерах результирующий хеш записывается как шестнадцатеричное представление 256-битного Little-endian числа. Тем самым, получается обратный порядок байт (старшие разряды первыми).

Слайд 9

Оценка криптостойкости

В 2008 году командой экспертов из Австрии и Польши

была обнаружена техническая уязвимость, сокращающая поиск коллизий в 223 раз. Количество операций, необходимое

для нахождения коллизии, таким образом, составляет 2105, что, однако, на данный момент практически не реализуемо. Проведение коллизионной атаки на практике имеет смысл только в случае цифровой подписи документов, причём, если взломщик может изменять неподписанный оригинал.

Слайд 10

Использование:

В сертификатах открытых ключей.

Для защиты сообщений в S/MIME

(Cryptographic Message Syntax, PKCS#7).

Для защиты соединений в TLS (SSL,

HTTPS, WEB).Для защиты сообщений в XML Signature (XML Encryption).

Защита целостности Интернет адресов и имён (DNSSEC).