- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Обнаружение атак. Система RealSecure

Содержание

- 2. Средства защиты сетей МЭ Средства анализа защищённости Средства обнаружения атак

- 3. Архитектура систем обнаружения атак Модуль слежения Модуль управления

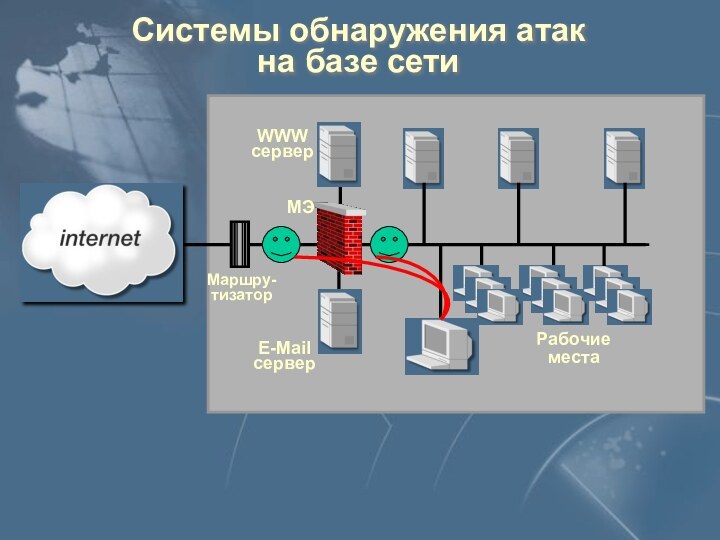

- 4. Архитектура систем обнаружения атакE-Mail серверWWWсерверРабочие местаМаршру-тизаторМЭСенсоры

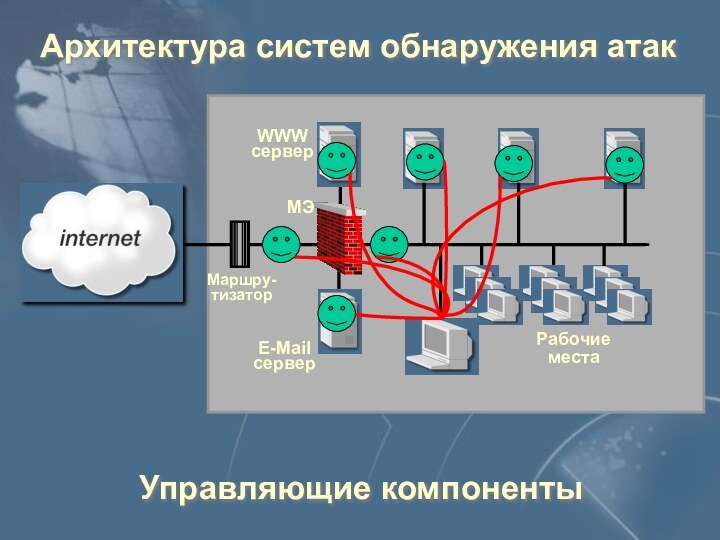

- 5. Архитектура систем обнаружения атакE-Mail серверWWWсерверРабочие местаМаршру-тизаторМЭУправляющие компоненты

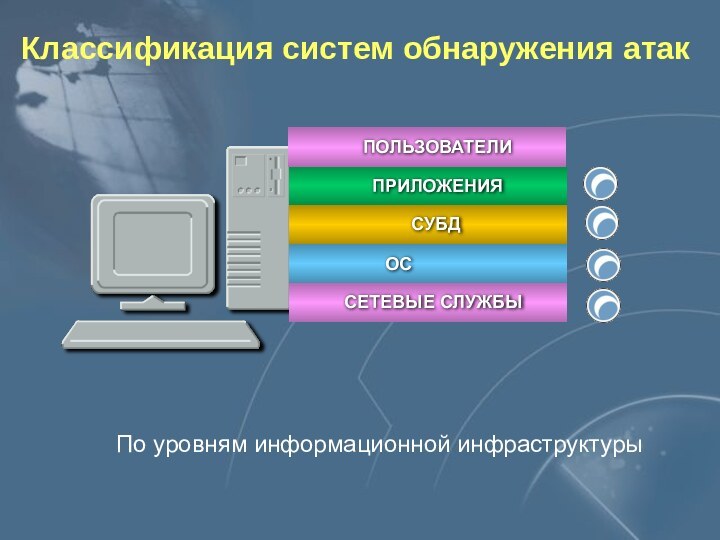

- 6. Классификация систем обнаружения атак По уровням информационной инфраструктуры

- 7. Классификация систем обнаружения атак Системы на базе узла Системы на базе сегмента По принципу реализации

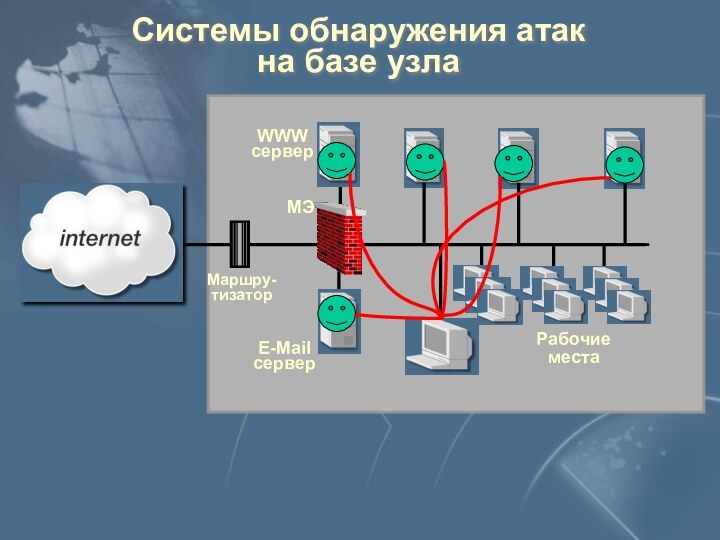

- 8. E-Mail серверWWWсерверРабочие местаМаршру-тизаторМЭСистемы обнаружения атак на базе узла

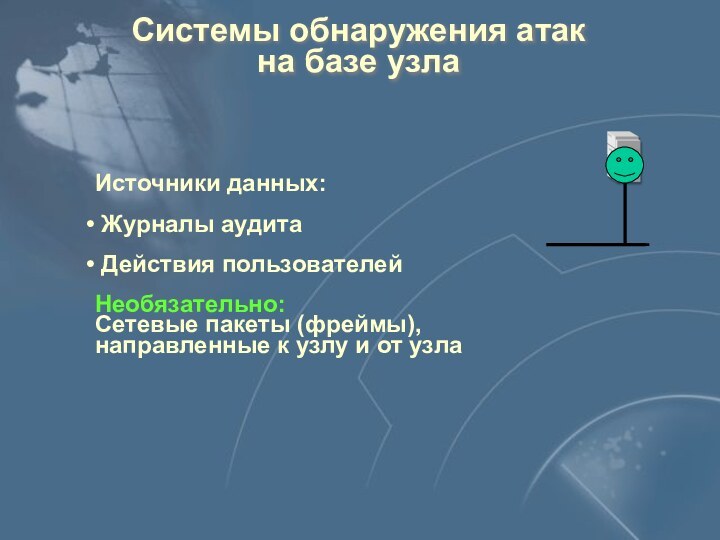

- 9. Системы обнаружения атак на базе узлаИсточники

- 10. Системы обнаружения атак на базе сетиE-Mail серверWWWсерверРабочие местаМаршру-тизаторМЭ

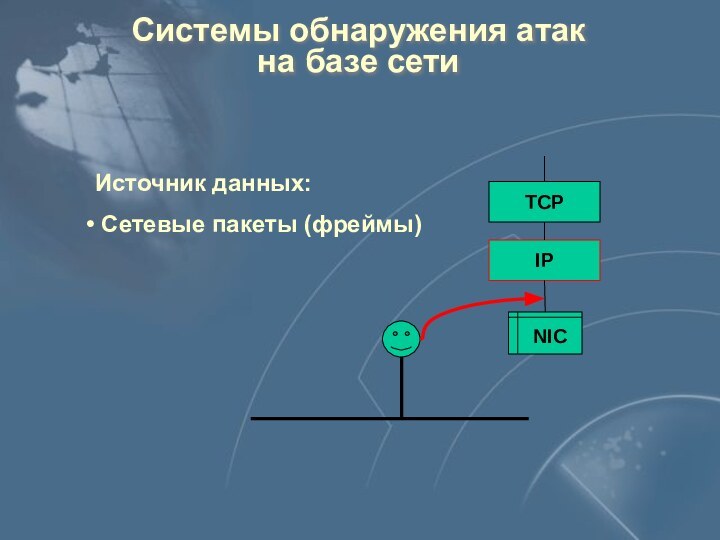

- 11. Системы обнаружения атак на базе сетиTCPIPNICИсточник данных: Сетевые пакеты (фреймы)

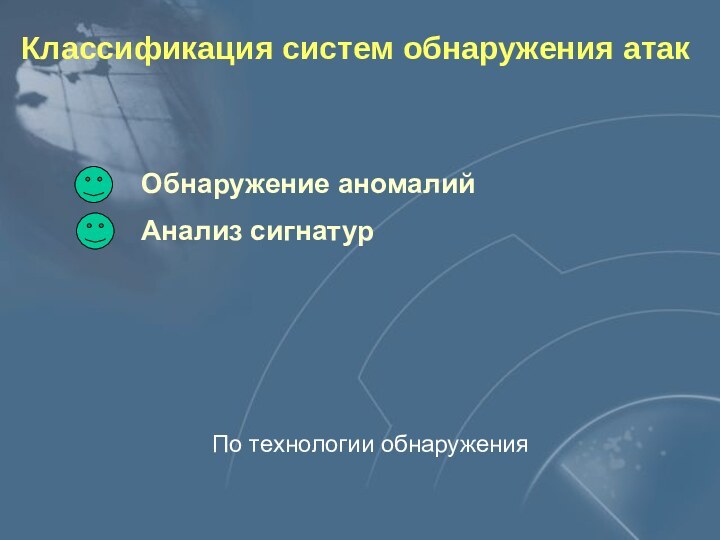

- 12. Классификация систем обнаружения атак По технологии обнаруженияОбнаружение аномалийАнализ сигнатур

- 13. Системы обнаружения атакNet ProwlerSecure IDSeTrustIntrusionDetectionRealSecureSnortПроизводительAxentTechnologiesCiscoSystemsComputerAssociatesInternetSecuritySystemsНетПлатформаWindows NTЗащищеннаяверсияSolarisWindows NTWindows

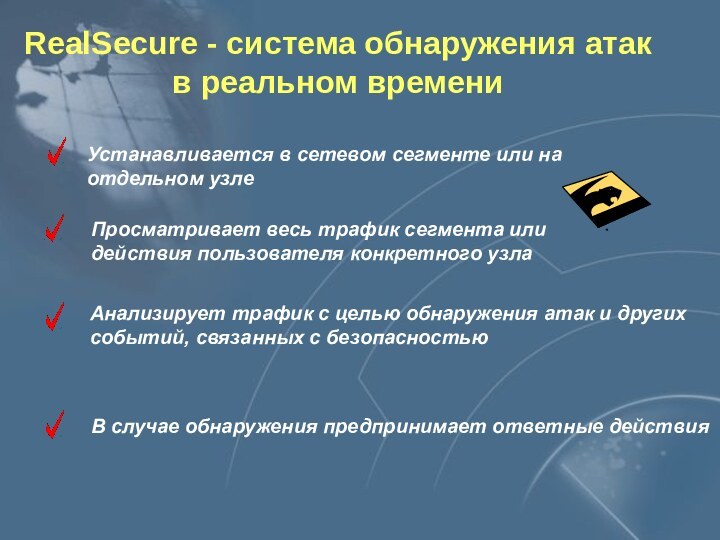

- 14. RealSecure - система обнаружения атак в реальном

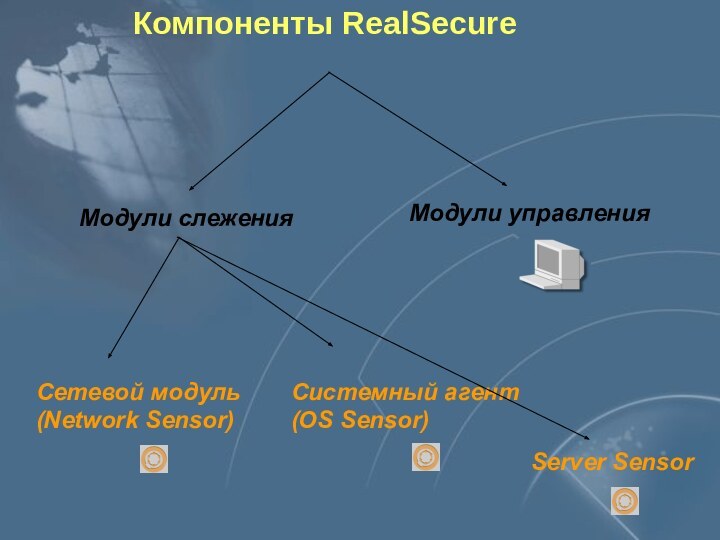

- 15. Компоненты RealSecureМодули слеженияМодули управленияСетевой модуль(Network Sensor)Системный агент(OS Sensor)Server Sensor

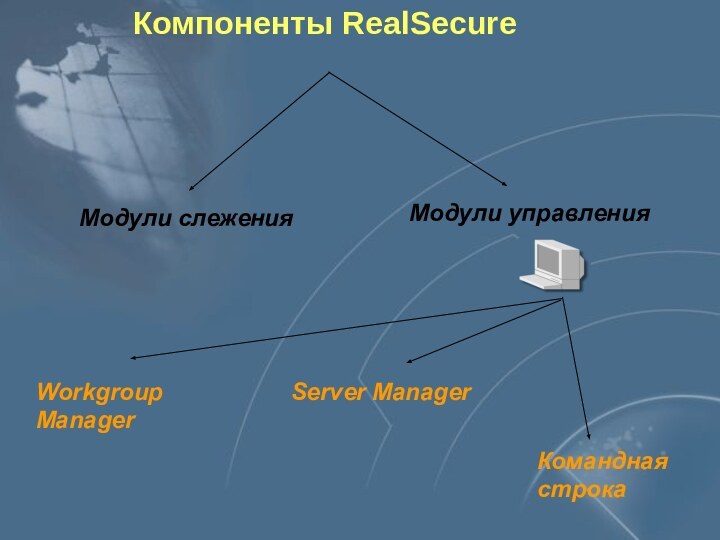

- 16. Компоненты RealSecureМодули слеженияМодули управленияWorkgroupManagerServer ManagerКомандная строка

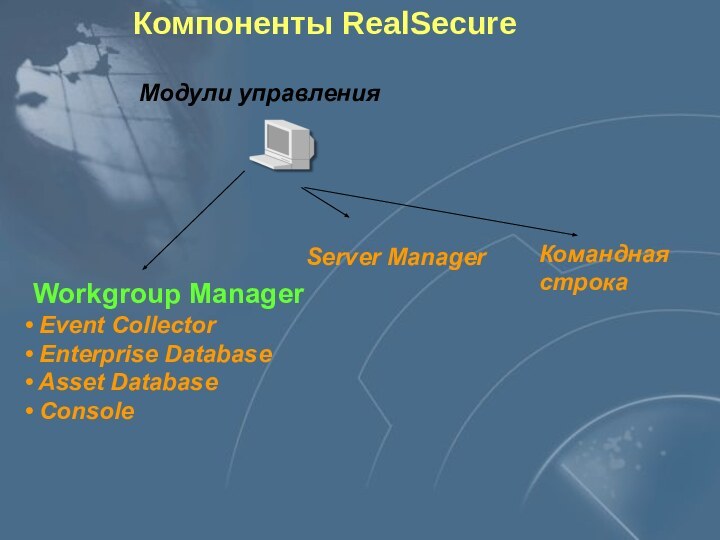

- 17. Компоненты RealSecureМодули управленияWorkgroup Manager Event Collector Enterprise Database Asset Database ConsoleServer ManagerКомандная строка

- 18. Компоненты RealSecure версии 6.0Event Collector (сбор событий с сенсоров)КонсолиСетевой модуль(Network Sensor)Системный агент(OS Sensor)Server Sensor

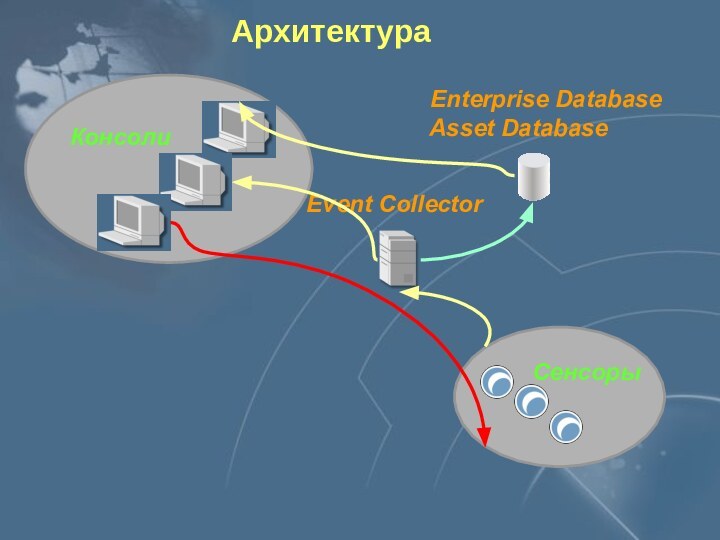

- 19. АрхитектураСенсорыКонсоли Enterprise Database Asset DatabaseEvent Collector

- 20. Расположение сетевого модуляNetwork SensorУправляющая консоль

- 21. Расположение системного агентаOS SensorУправляющая консоль

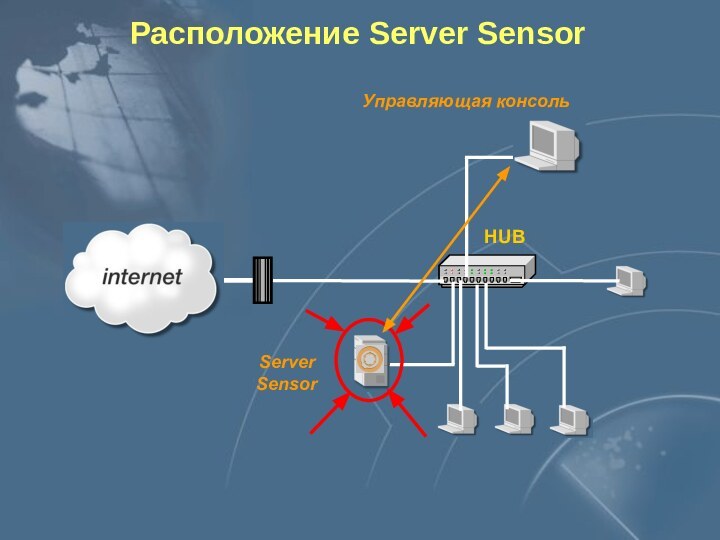

- 22. Расположение Server SensorServerSensorУправляющая консоль

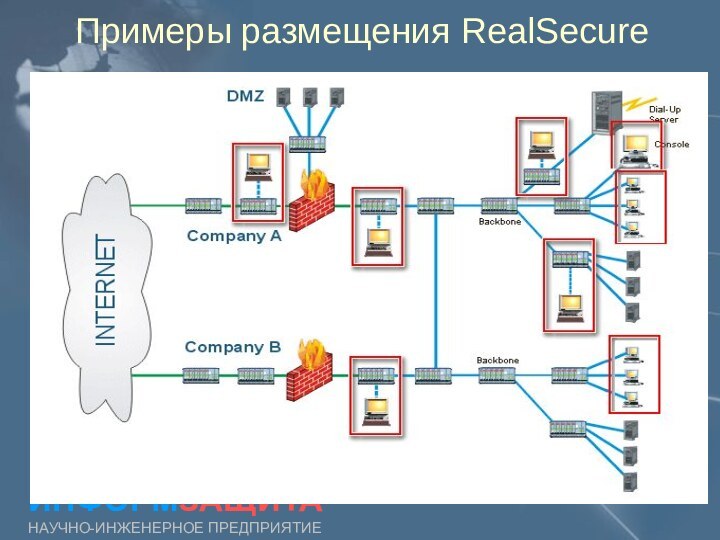

- 23. Примеры размещения RealSecureИНФОРМЗАЩИТАНАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ

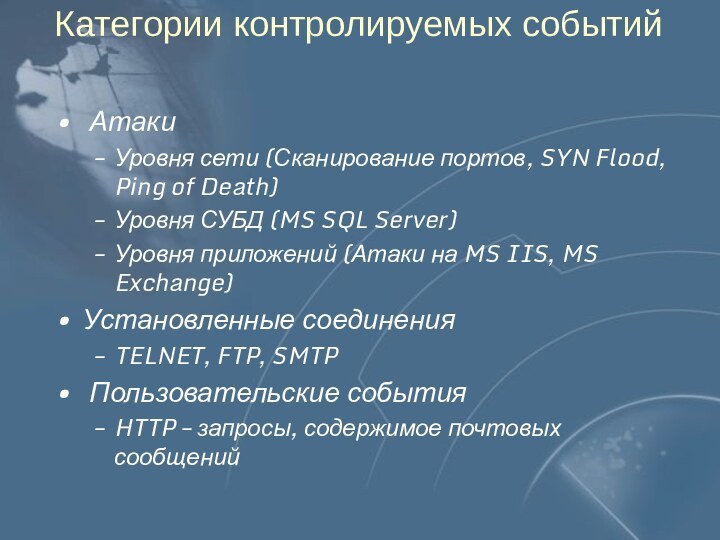

- 24. Категории контролируемых событий Атаки Уровня сети (Сканирование

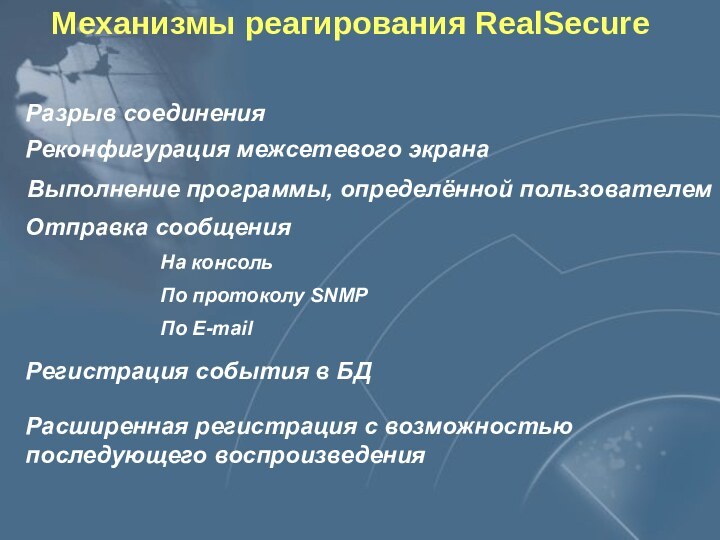

- 25. Механизмы реагирования RealSecureРазрыв соединенияРеконфигурация межсетевого экранаВыполнение программы,

- 26. Network SensorИНФОРМЗАЩИТАНАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕОсобенности:- обнаружение в реальном режиме

- 27. RealSecure и межсетевые экраныИНФОРМЗАЩИТАНАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ Модемы Атаки

- 28. Server SensorИНФОРМЗАЩИТАНАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕОбнаружение атак на всех уровнях

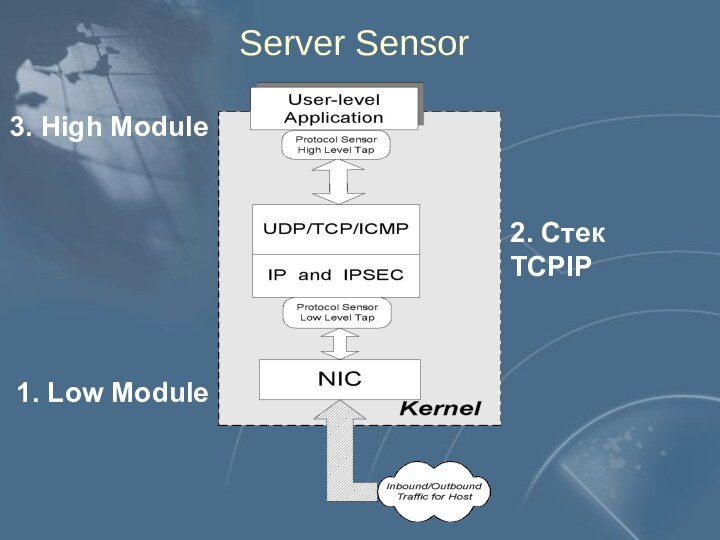

- 29. Server Sensor2. Стек TCPIP1. Low Module3. High Module

- 30. Что делает управляющая консоль?Предоставляет интерфейс для конфигурирования

- 31. Концепция OPSecИНФОРМЗАЩИТАНАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ Использование OPSec SDK,

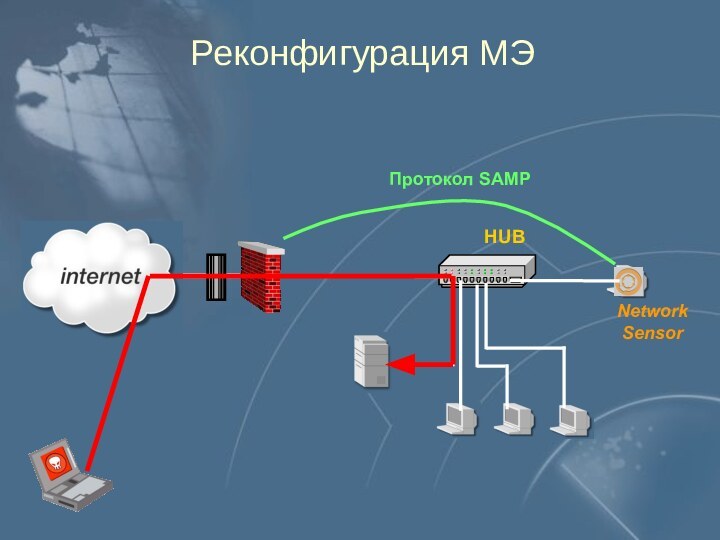

- 32. Реконфигурация МЭNetwork SensorПротокол SAMP

- 33. Реконфигурация МЭNetwork SensorПротокол SAMP

- 34. Реконфигурация МЭNetwork Sensor

- 35. Система обнаружения атак Snort

- 36. АрхитектураTCPIPNICПо принципу реализации Система на базе сетиПо технологии обнаружения Анализ сигнатур

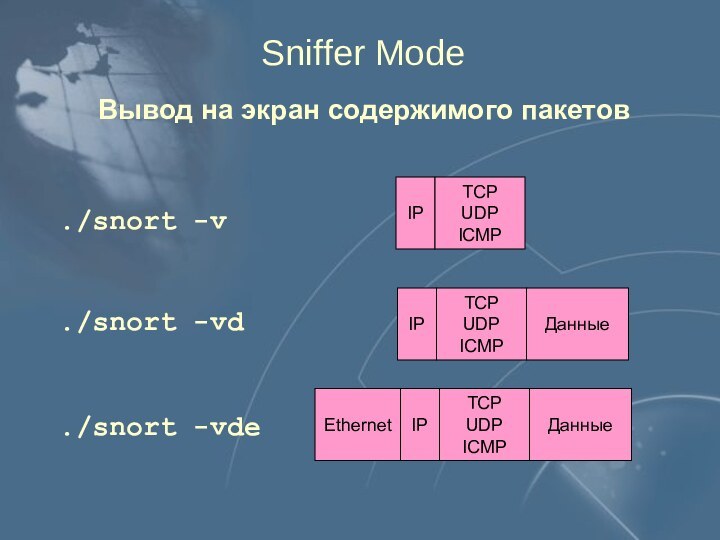

- 37. Режимы работы Sniffer Mode Packet Logger Intrusion Detection System

- 38. Sniffer ModeВывод на экран содержимого пакетовEthernetIPTCPUDPICMPДанные./snort -v./snort -vd./snort -vdeIPTCPUDPICMPДанныеIPTCPUDPICMP

- 39. Packet Logger Запись содержимого пакетов в файл./snort –vde –l ./logподкаталог log в текущем каталоге

- 40. Скачать презентацию

- 41. Похожие презентации

Средства защиты сетей МЭ Средства анализа защищённости Средства обнаружения атак

Слайд 4

Архитектура систем обнаружения атак

E-Mail сервер

WWW

сервер

Рабочие места

Маршру-тизатор

МЭ

Сенсоры

Слайд 5

Архитектура систем обнаружения атак

E-Mail сервер

WWW

сервер

Рабочие места

Маршру-тизатор

МЭ

Управляющие компоненты

Слайд 7

Классификация систем обнаружения атак

Системы на базе узла

Системы на базе сегмента

По принципу реализации

Слайд 9

Системы обнаружения атак

на базе узла

Источники данных:

Журналы

аудита

Действия пользователей

Необязательно:

Сетевые пакеты (фреймы),

направленные к узлу и от

узла

Слайд 12

Классификация систем обнаружения атак

По технологии обнаружения

Обнаружение аномалий

Анализ

сигнатур

Слайд 13

Системы обнаружения атак

Net Prowler

Secure IDS

eTrust

Intrusion

Detection

RealSecure

Snort

Производитель

Axent

Technologies

Cisco

Systems

Computer

Associates

Internet

Security

Systems

Нет

Платформа

Windows NT

Защищенная

версия

Solaris

Windows NT

Windows NT

(2000)

Unix

Технология

обнаружения

Сигнатуры

атак

Принцип

реализации

Сигнатуры

атак

Сигнатуры

атак

Сигнатуры

атак

Сигнатуры

атак

На

базе

сети

На базе

сети

На базе сети

+

возможности МЭ

На базе сети

и на базе

узла

На

базесети

Слайд 14

RealSecure - система обнаружения атак

в реальном времени

Устанавливается

в сетевом сегменте или на

отдельном узле

Просматривает весь трафик сегмента

или действия пользователя конкретного узла

Анализирует трафик с целью обнаружения атак и других

событий, связанных с безопасностью

В случае обнаружения предпринимает ответные действия

Слайд 15

Компоненты RealSecure

Модули слежения

Модули управления

Сетевой модуль

(Network Sensor)

Системный агент

(OS Sensor)

Server

Sensor

Слайд 16

Компоненты RealSecure

Модули слежения

Модули управления

Workgroup

Manager

Server Manager

Командная

строка

Слайд 17

Компоненты RealSecure

Модули управления

Workgroup Manager

Event Collector

Enterprise Database

Asset Database

Console

Server Manager

Командная

строка

Слайд 18

Компоненты RealSecure версии 6.0

Event Collector

(сбор событий с

сенсоров)

Консоли

Сетевой модуль

(Network Sensor)

Системный агент

(OS Sensor)

Server Sensor

Слайд 24

Категории контролируемых событий

Атаки

Уровня сети (Сканирование портов,

SYN Flood, Ping of Death)

Уровня СУБД (MS SQL Server)

Уровня

приложений (Атаки на MS IIS, MS Exchange) Установленные соединения

TELNET, FTP, SMTP

Пользовательские события

HTTP – запросы, содержимое почтовых сообщений

Слайд 25

Механизмы реагирования RealSecure

Разрыв соединения

Реконфигурация межсетевого экрана

Выполнение программы, определённой

пользователем

Отправка сообщения

На консоль

По протоколу SNMP

По E-mail

Регистрация события в БД

Расширенная

регистрация с возможностьюпоследующего воспроизведения

Слайд 26

Network Sensor

ИНФОРМЗАЩИТА

НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ

Особенности:

- обнаружение в реальном режиме времени

-

независимость от операционной системы

- обнаружение атак до достижения ею

цели- невозможность обнаружения (Stealth-режим)

Слайд 27

RealSecure и межсетевые экраны

ИНФОРМЗАЩИТА

НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ

Модемы

Атаки через

«туннели»

Атаки со стороны авторизованных пользователей

Атаки на межсетевые

экраны

Слайд 28

Server Sensor

ИНФОРМЗАЩИТА

НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ

Обнаружение атак на всех уровнях на

конкретный узел сети

Особенности:

производительность

обнаружение всех атак

работа в

коммутируемых сетяхработают в сетях с шифрованием

Функции персонального межсетевого экрана

Слайд 30

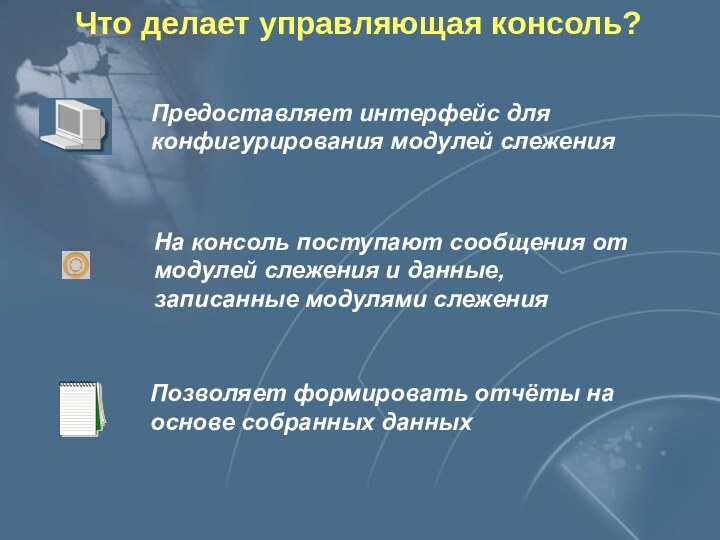

Что делает управляющая консоль?

Предоставляет интерфейс для

конфигурирования модулей

слежения

На консоль поступают сообщения от

модулей слежения и данные,

записанные модулями слежения

Позволяет формировать отчёты на

основе собранных данных

Слайд 31

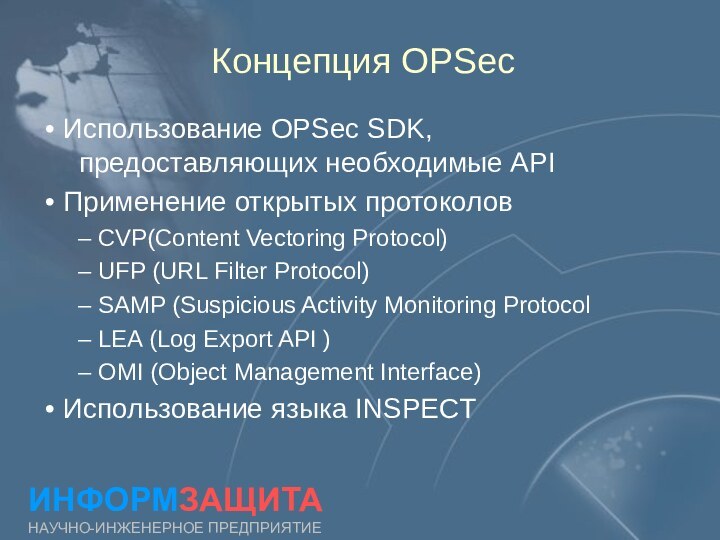

Концепция OPSec

ИНФОРМЗАЩИТА

НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ

Использование OPSec SDK,

предоставляющих необходимые API

Применение открытых протоколов

CVP(Content Vectoring Protocol)

UFP (URL Filter Protocol)

SAMP (Suspicious Activity Monitoring Protocol

LEA (Log Export API )

OMI (Object Management Interface)

Использование языка INSPECT