- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Классификация информационных технологий

Содержание

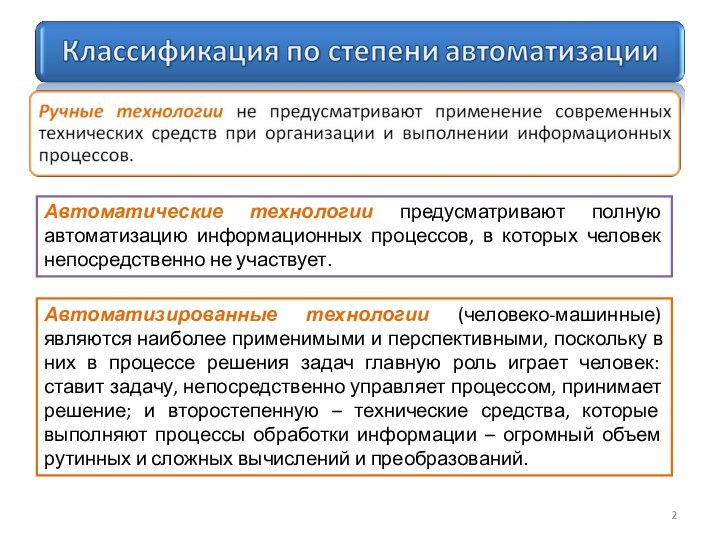

- 2. Автоматические технологии предусматривают полную автоматизацию информационных процессов,

- 5. Централизованные технологии - обработка информации и решение

- 6. Автоматизация функций управления - использование ИТ для

- 7. рассматривает ИТ с точки зрения возможностей доступа

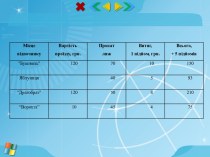

- 8. При проведении расчетов по оценке эффективности разработки

- 9. Разработка и внедрение ИТ может оказывать влияние

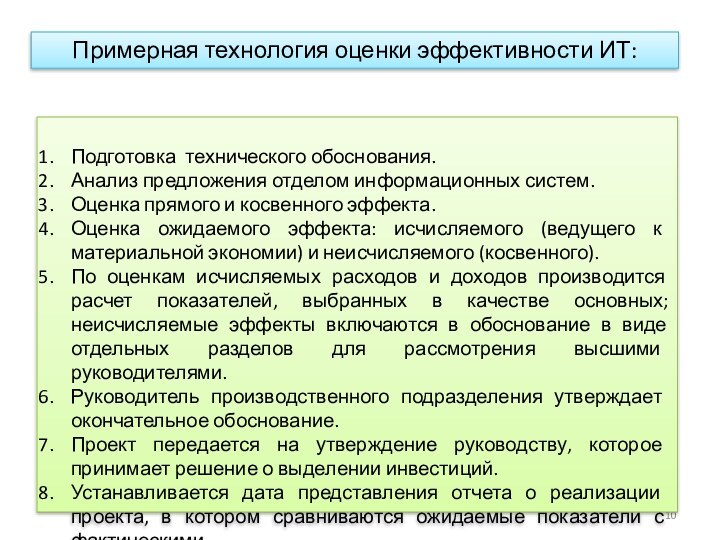

- 10. Подготовка технического обоснования.Анализ предложения отделом информационных систем.Оценка

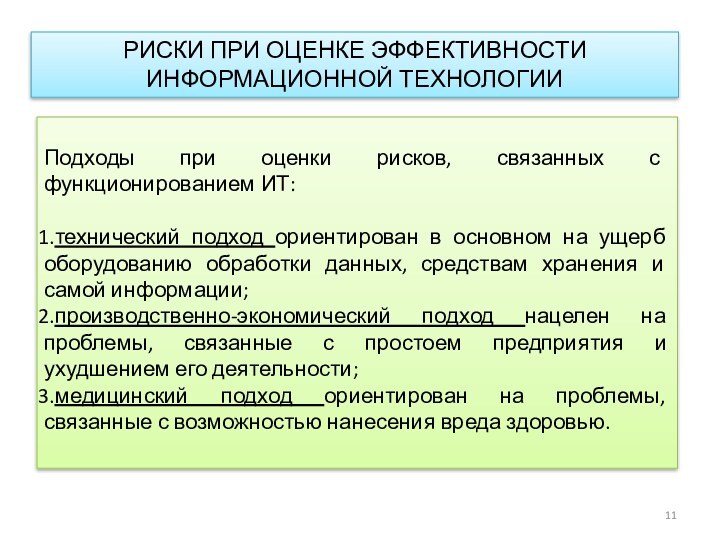

- 11. Подходы при оценки рисков, связанных с функционированием

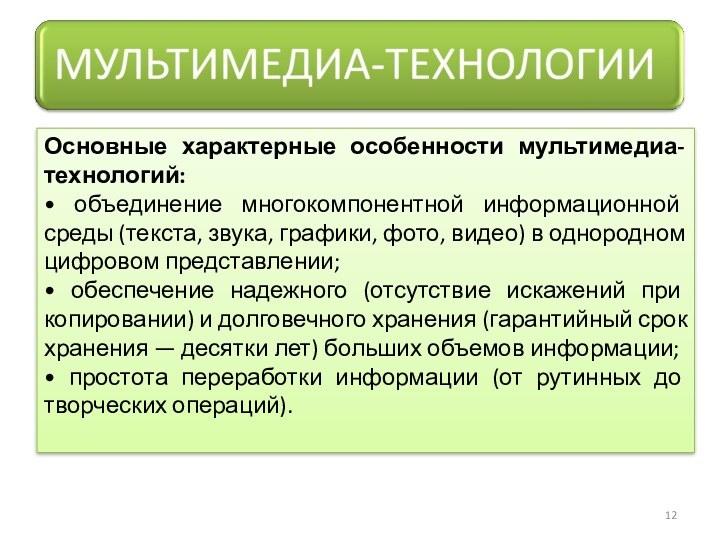

- 12. Основные характерные особенности мультимедиа-технологий:• объединение многокомпонентной информационной

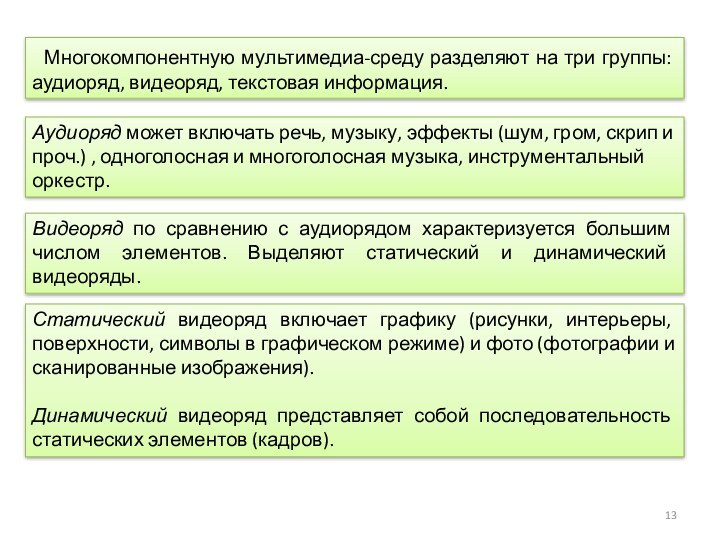

- 13. Многокомпонентную мультимедиа-среду разделяют на три группы:

- 14. ОСНОВНЫЕ НАПРАВЛЕНИЯ ИСПОЛЬЗОВАНИЯ МУЛЬТИМЕДИА-ТЕХНОЛОГИЙ:• электронные издания для

- 15. Системы управления, связанные с необходимостью отображения информации

- 16. В растровых моделях объект (территория) отображается в

- 17. Цифровая карта может быть организована в

- 18. • сбор первичных данных;• накопление и хранение

- 19. • электронные карты;• городское хозяйство;• государственный земельный

- 20. Виды информационных угроз разделяют на две большие

- 21. Основные группы причин сбоев и отказов в

- 22. Специальные способы защиты информации от нарушений работоспособности

- 23. Информационная избыточность - периодическое или постоянное (фоновое)

- 24. Выявление и устранение ошибок при разработке программно-аппаратных

- 25. Преднамеренные угрозы, заранее планируемые злоумышленниками для нанесения

- 26. Основной способ запрещения несанкционированного доступа к ресурсам

- 27. Идентификация необходима для указания компьютерной системе уникального

- 28. Пароли : простые и динамически изменяющиеся.Простой пароль

- 29. В качестве компьютерных ресурсов рассматриваются:• программы;• внешняя

- 30. • разграничение по спискам (пользователей или ресурсов);•

- 31. Три уровня защиты от компьютерных вирусов:• защита

- 32. • обеспечение безопасности обработки и хранения информации

- 33. ТЕЛЕКОММУНИКАЦИОННЫЕ ТЕХНОЛОГИИРазновидности архитектуры компьютерных сетей:• одноранговая архитектура;•

- 34. При одноранговой архитектуре все ресурсы вычислительной системы,

- 35. Любое программное приложение можно представить в виде

- 36. Наиболее существенные особенности данной модели:• уменьшение объемов

- 37. Модель комплексного сервера является оптимальной для крупных

- 38. Как и многие другие великие идеи, «сеть

- 39. Скачать презентацию

- 40. Похожие презентации

Слайд 2 Автоматические технологии предусматривают полную автоматизацию информационных процессов, в

которых человек непосредственно не участвует.

наиболее применимыми и перспективными, поскольку в них в процессе решения задач главную роль играет человек: ставит задачу, непосредственно управляет процессом, принимает решение; и второстепенную – технические средства, которые выполняют процессы обработки информации – огромный объем рутинных и сложных вычислений и преобразований.

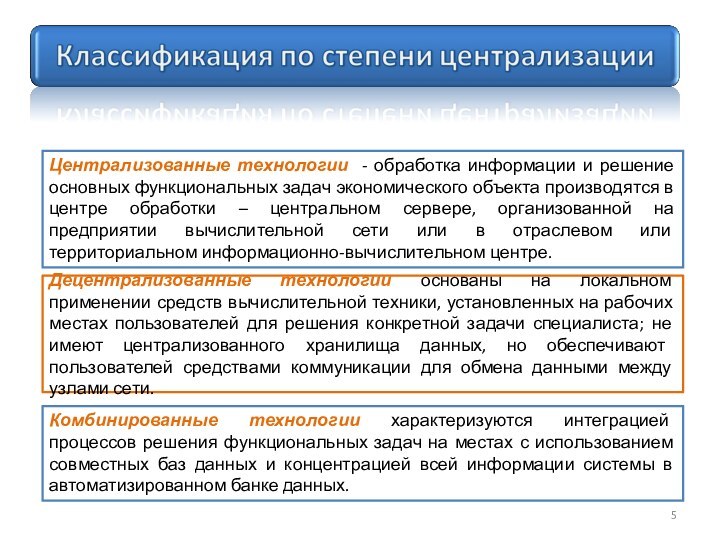

Слайд 5

Централизованные технологии - обработка информации и решение основных

функциональных задач экономического объекта производятся в центре обработки –

центральном сервере, организованной на предприятии вычислительной сети или в отраслевом или территориальном информационно-вычислительном центре.Децентрализованные технологии основаны на локальном применении средств вычислительной техники, установленных на рабочих местах пользователей для решения конкретной задачи специалиста; не имеют централизованного хранилища данных, но обеспечивают пользователей средствами коммуникации для обмена данными между узлами сети.

Комбинированные технологии характеризуются интеграцией процессов решения функциональных задач на местах с использованием совместных баз данных и концентрацией всей информации системы в автоматизированном банке данных.

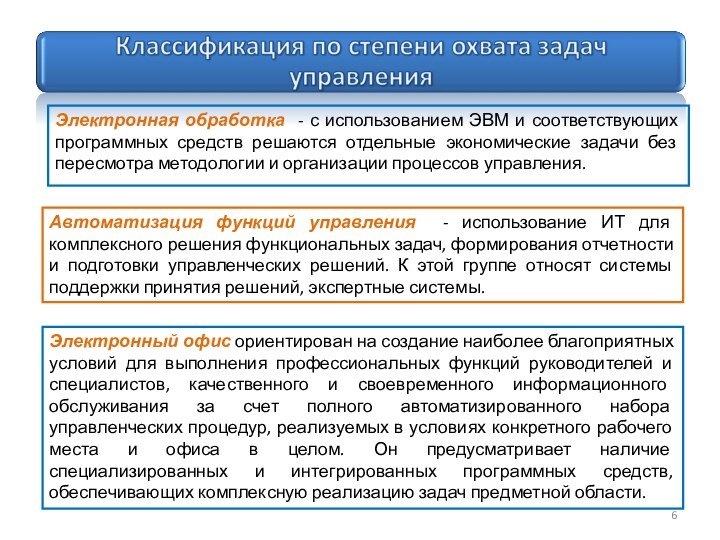

Слайд 6

Автоматизация функций управления - использование ИТ для комплексного

решения функциональных задач, формирования отчетности и подготовки управленческих решений.

К этой группе относят системы поддержки принятия решений, экспертные системы.Электронная обработка - с использованием ЭВМ и соответствующих программных средств решаются отдельные экономические задачи без пересмотра методологии и организации процессов управления.

Электронный офис ориентирован на создание наиболее благоприятных условий для выполнения профессиональных функций руководителей и специалистов, качественного и своевременного информационного обслуживания за счет полного автоматизированного набора управленческих процедур, реализуемых в условиях конкретного рабочего места и офиса в целом. Он предусматривает наличие специализированных и интегрированных программных средств, обеспечивающих комплексную реализацию задач предметной области.

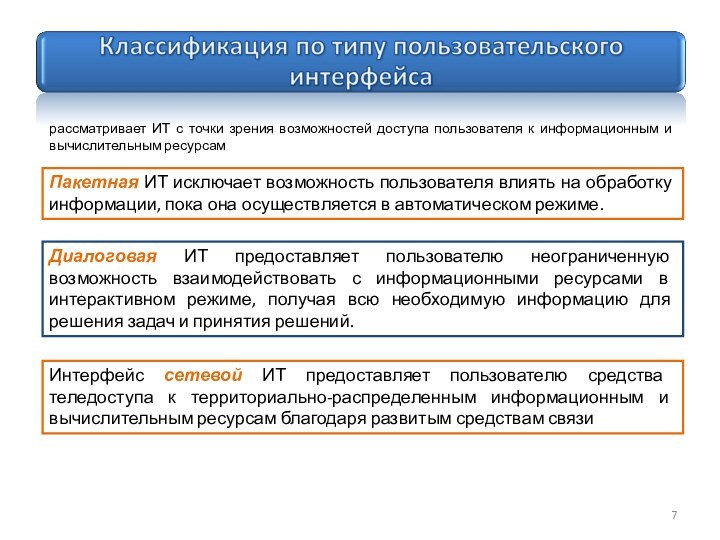

Слайд 7 рассматривает ИТ с точки зрения возможностей доступа пользователя

к информационным и вычислительным ресурсам

Пакетная ИТ исключает возможность пользователя

влиять на обработку информации, пока она осуществляется в автоматическом режиме.Диалоговая ИТ предоставляет пользователю неограниченную возможность взаимодействовать с информационными ресурсами в интерактивном режиме, получая всю необходимую информацию для решения задач и принятия решений.

Интерфейс сетевой ИТ предоставляет пользователю средства теледоступа к территориально-распределенным информационным и вычислительным ресурсам благодаря развитым средствам связи

Слайд 8

При проведении расчетов по оценке эффективности разработки и

внедрения ИТ необходимо установить:

факторы, действие которых обеспечивает эффективность;

направления действия

этих факторов;показатели для количественного измерения степени влияния данных факторов;

методы расчета этих показателей.

Слайд 9

Разработка и внедрение ИТ может оказывать влияние на:

на

эффективность труда отдельных работников управления;

эффективность управленческой деятельности подразделения;

эффективность процесса

управления при выработке конкретного управленческого решения;эффективность отдельного звена иерархической системы управления;

эффективность методов управления;

эффективность внедряемого бизнес-процесса;

эффективность системы управления в целом.

Слайд 10

Подготовка технического обоснования.

Анализ предложения отделом информационных систем.

Оценка прямого

и косвенного эффекта.

Оценка ожидаемого эффекта: исчисляемого (ведущего к материальной

экономии) и неисчисляемого (косвенного).По оценкам исчисляемых расходов и доходов производится расчет показателей, выбранных в качестве основных; неисчисляемые эффекты включаются в обоснование в виде отдельных разделов для рассмотрения высшими руководителями.

Руководитель производственного подразделения утверждает окончательное обоснование.

Проект передается на утверждение руководству, которое принимает решение о выделении инвестиций.

Устанавливается дата представления отчета о реализации проекта, в котором сравниваются ожидаемые показатели с фактическими.

Примерная технология оценки эффективности ИТ:

Слайд 11

Подходы при оценки рисков, связанных с функционированием ИТ:

технический

подход ориентирован в основном на ущерб оборудованию обработки данных,

средствам хранения и самой информации;производственно-экономический подход нацелен на проблемы, связанные с простоем предприятия и ухудшением его деятельности;

медицинский подход ориентирован на проблемы, связанные с возможностью нанесения вреда здоровью.

РИСКИ ПРИ ОЦЕНКЕ ЭФФЕКТИВНОСТИ ИНФОРМАЦИОННОЙ ТЕХНОЛОГИИ

Слайд 12

Основные характерные особенности мультимедиа-технологий:

• объединение многокомпонентной информационной среды

(текста, звука, графики, фото, видео) в однородном цифровом представлении;

•

обеспечение надежного (отсутствие искажений при копировании) и долговечного хранения (гарантийный срок хранения — десятки лет) больших объемов информации;• простота переработки информации (от рутинных до творческих операций).

Слайд 13

Многокомпонентную мультимедиа-среду разделяют на три группы: аудиоряд,

видеоряд, текстовая информация.

Аудиоряд может включать речь, музыку, эффекты (шум,

гром, скрип и проч.) , одноголосная и многоголосная музыка, инструментальный оркестр.Видеоряд по сравнению с аудиорядом характеризуется большим числом элементов. Выделяют статический и динамический видеоряды.

Статический видеоряд включает графику (рисунки, интерьеры, поверхности, символы в графическом режиме) и фото (фотографии и сканированные изображения).

Динамический видеоряд представляет собой последовательность статических элементов (кадров).

Слайд 14

ОСНОВНЫЕ НАПРАВЛЕНИЯ ИСПОЛЬЗОВАНИЯ МУЛЬТИМЕДИА-ТЕХНОЛОГИЙ:

• электронные издания для целей

образования, развлечения и др.;

• в телекоммуникациях со спектром возможных

применений от просмотра заказной телепередачи и выбора нужной книги до участия в мультимедиа-конференциях. •мультимедийные информационные системы («мультимедиа-киоски»), выдающие по запросу пользователя наглядную информацию.

Слайд 15

Системы управления, связанные с необходимостью отображения информации на

электронной карте:

• геоинформационные системы;

• системы федерального и муниципального управления;

•

системы проектирования;• системы военного назначения и т.д.

Основной проблемой при реализации геоинформационных приложений является трудность формализованного описания конкретной предметной области и ее отображения на электронной карте.

Основой визуального представления данных при использовании ГИС-технологий является графическая среда, основу которой составляют векторные и растровые (ячеистые) модели.

Слайд 16 В растровых моделях объект (территория) отображается в пространственные

ячейки, образующие регулярную сеть. Каждой ячейке растровой модели соответствует

одинаковый по размерам, но разный по характеристикам (цвет, плотность) участок поверхности. Ячейка модели характеризуется одним значением, являющимся средней характеристикой участка поверхности. Эта процедура называется пикселизацией. Растровые модели делятся на регулярные, нерегулярные и вложенные (рекурсивные или иерархические) мозаики. Основной областью использования растровых моделей является обработка аэрокосмических снимков.Векторные модели основаны на представлении геометрической информации с помощью векторов, занимающих часть пространства, что требует при реализации меньшего объема памяти. Используются векторные модели в транспортных, коммунальных, маркетинговых приложениях ГИС.

Слайд 17

Цифровая карта может быть организована в виде

множества слоев (покрытий или карт подложек).

Слои в ГИС

представляют набор цифровых картографических моделей, построенных на основе объединения (типизации) пространственных объектов, имеющих общие функциональные признаки. Совокупность слоев образует интегрированную основу графической части ГИС.Важным моментом при проектировании ГИС является размерность модели. Применяют двухмерные модели координат (2D) и трехмерные (3D).

Двухмерные модели используются при построении карт, а трехмерные — при моделировании геологических процессов, проектировании инженерных сооружений (плотин, водохранилищ, карьеров и др.), моделировании потоков газов и жидкостей.

Существуют два типа трехмерных моделей: псевдотрехмерные, когда фиксируется третья координата и истинные трехмерные.

Слайд 18

• сбор первичных данных;

• накопление и хранение информации;

•

различные виды моделирования (семантическое, имитационное, геометрическое, эвристическое);

• автоматизированное проектирование;

•

документационное обеспечение. Комплексная обработка информации, осуществляемая ГИС:

Слайд 19

• электронные карты;

• городское хозяйство;

• государственный земельный кадастр;

•

экология;

• дистанционное зондирование;

• экономика;

• специальные системы военного назначения.

Основные области

использования ГИС

Слайд 20

Виды информационных угроз разделяют на две большие группы:

•

отказы и нарушения работоспособности программных и технических средств;

•преднамеренные угрозы,

заранее планируемые злоумышленниками для нанесения вреда.Слайд 21 Основные группы причин сбоев и отказов в работе

компьютерных систем

• нарушения физической и логической целостности хранящихся в

оперативной и внешней памяти структур данных, возникающие по причине старения или преждевременного износа их носителей;• нарушения, возникающие в работе аппаратных средств из-за их старения или преждевременного износа;

• нарушения физической и логической целостности хранящихся в оперативной и внешней памяти структур данных, возникающие по причине некорректного использования компьютерных ресурсов;

• нарушения, возникающие в работе аппаратных средств из-за неправильного использования или повреждения, в том числе из-за неправильного использования программных средств;

• неустраненные ошибки в программных средствах, не выявленные в процессе отладки и испытаний, а также оставшиеся в аппаратных средствах после их разработки.

Слайд 22 Специальные способы защиты информации от нарушений работоспособности компьютерных

систем

• внесение структурной, временной, информационной и функциональной избыточности компьютерных

ресурсов;• защиту от некорректного использования ресурсов компьютерной системы;

• выявление и своевременное устранение ошибок на этапах разработки программно-аппаратных средств.

Слайд 23 Информационная избыточность - периодическое или постоянное (фоновое) резервирование

данных на основных и резервных носителях. Это обеспечивают восстановление

случайно или преднамеренно уничтоженной и искаженной информации. Для восстановления работоспособности компьютерной системы следует заблаговременно резервировать и системную информацию, а также подготавливать программные средства восстановления.Структурная избыточность компьютерных ресурсов достигается за счет резервирования аппаратных компонентов и машинных носителей данных, организации замены отказавших и своевременного пополнения резервных компонентов. Она составляет основу остальных видов избыточности.

Функциональная избыточность компьютерных ресурсов достигается дублированием функций или внесением дополнительных функций в программно-аппаратные ресурсы вычислительной системы для повышения ее защищенности от сбоев и отказов, например периодическое тестирование и восстановление, а также самотестирование и самовосстановление компонентов компьютерной системы.

Слайд 24 Выявление и устранение ошибок при разработке программно-аппаратных средств

достигается путем качественного выполнения базовых стадий разработки на основе

системного анализа концепции, проектирования и реализации проекта.Защита от некорректного использования информационных ресурсов заключается в корректном функционировании программного обеспечения с позиции использования ресурсов вычислительной системы. Программа может четко и своевременно выполнять свои функции, но некорректно использовать компьютерные ресурсы из-за отсутствия всех необходимых функций.

Слайд 25 Преднамеренные угрозы, заранее планируемые злоумышленниками для нанесения вреда:

• угрозы, реализация которых выполняется при постоянном участии человека;

•

угрозы, реализация которых после разработки злоумышленником соответствующих компьютерных программ выполняется этими программами без непосредственного участия человека.Задачи по защите от угроз каждого вида одинаковы:

• запрещение несанкционированного доступа к ресурсам вычислительных систем;

• невозможность несанкционированного использования компьютерных ресурсов при осуществлении доступа;

• своевременное обнаружение факта несанкционированных действий, устранение их причин и последствий.

Слайд 26 Основной способ запрещения несанкционированного доступа к ресурсам вычислительных

систем - подтверждение подлинности пользователей и разграничение их доступа

к информационным ресурсам.• идентификация;

• установление подлинности (аутентификация);

• определение полномочий для последующего контроля и разграничения доступа к компьютерным ресурсам.

Слайд 27 Идентификация необходима для указания компьютерной системе уникального идентификатора

обращающегося к ней пользователя. Идентификатор может представлять собой любую

последовательность символов и должен быть заранее зарегистрирован в системе администратора службы безопасности.В процессе регистрации заносится следующая информация:

• фамилия, имя, отчество (или другие характеристики пользователя);

• уникальный идентификатор пользователя;

• имя процедуры установления подлинности;

• эталонная информация для подтверждения подлинности (например, пароль);

• ограничения на используемую эталонную информацию (например, время действия пароля);

• полномочия пользователя по доступу к компьютерным ресурсам.

Установление подлинности (аутентификация) заключается в проверке истинности полномочий пользователя. Для особо надежного опознания при идентификации используются технические средства, определяющие индивидуальные характеристики человека (голос, отпечатки пальцев, структура зрачка).

Слайд 28

Пароли : простые и динамически изменяющиеся.

Простой пароль не

изменяется от сеанса к сеансу в течение установленного периода

его существования.Динамический пароль изменяется по правилам, определяемым используемым методом.

Методы реализации динамически изменяющихся паролей:

• методы модификации простых паролей;

• метод «запрос—ответ»;

• функциональные методы.

Для защиты от несанкционированного входа в компьютерную систему используются как общесистемные, так и специализированные программные средства защиты.

Слайд 29

В качестве компьютерных ресурсов рассматриваются:

• программы;

• внешняя память

(файлы, каталоги, логические диски);

• информация, разграниченная по категориям в

базах данных;• оперативная память;

• время (приоритет) использования процессора;

• порты ввода-вывода;

• внешние устройства.

Виды прав пользователей по доступу к ресурсам:

• всеобщее (полное предоставление ресурса);

• функциональное или частичное;

• временное.

Слайд 30

• разграничение по спискам (пользователей или ресурсов);

• использование

матрицы установления полномочий (строки матрицы — идентификаторы пользователей, столбцы

— ресурсы компьютерной системы);• разграничение по уровням секретности и категориям (например, общий доступ, конфиденциально, секретно);

• парольное разграничение.

Наиболее распространенные способы разграничения доступа являются:

Слайд 31

Три уровня защиты от компьютерных вирусов:

• защита от

проникновения в вычислительную систему вирусов известных типов;

• углубленный анализ

на наличие вирусов известных и неизвестных типов, преодолевших первый уровень защиты;• защита от деструктивных действий и размножения вирусов, преодолевших первые два уровня.

Поиск и обезвреживание вирусов осуществляются как автономными антивирусными программными средствами (сканеры), так и в рамках комплексных систем защиты информации.

Слайд 32 • обеспечение безопасности обработки и хранения информации в

каждом из компьютеров, входящих в сеть;

• защита информации, передаваемой

между компьютерами сети.В связи с широким распространением компьютерных сетей, выделяют две базовые подзадачи:

Решение первой задачи основано на многоуровневой защите автономных компьютерных ресурсов от несанкционированных и некорректных действий пользователей и программ.

Безопасность информации при сетевом обмене данными требует также обеспечения их конфиденциальности и подлинности. Защита информации в процессе передачи достигается на основе зашиты каналов передачи данных, а также криптографического закрытия передаваемых сообщений.

Слайд 33

ТЕЛЕКОММУНИКАЦИОННЫЕ ТЕХНОЛОГИИ

Разновидности архитектуры компьютерных сетей:

• одноранговая архитектура;

• классическая

архитектура «клиент—сервер»;

• архитектура «клиент—сервер» на основе Web-технологии.

При одноранговой

архитектуре все ресурсы вычислительной системы, включая информацию, сконцентрированы в центральной ЭВМ, называемой еще мэйнфреймом.Особенность систем с архитектурой «клиент—сервер состоит в децентрализации архитектуры автономных вычислительных систем и их объединении в глобальные компьютерные сети.

Согласно архитектуре «клиент—сервер», основанной на Web-технологии на сервере размещаются так называемые Web-документы, которые визуализируются и интерпретируются программой навигации (Web-навигатор, Web-броузер), функционирующей на рабочей станции.

Слайд 34 При одноранговой архитектуре все ресурсы вычислительной системы, включая

информацию, сконцентрированы в центральной ЭВМ, называемой еще мэйнфреймом.

Явные недостатки,

свойственные одноранговой архитектуре и развитие инструментальных средств привели к появлению вычислительных систем с архитектурой «клиент—сервер». Особенность данного класса систем состоит в децентрализации архитектуры автономных вычислительных систем и их объединении в глобальные компьютерные сети. Создание данного класса систем связано с появлением персональных компьютеров, взявших на себя часть функций центральных ЭВМ. В результате появилась возможность создания глобальных и локальных вычислительных сетей, объединяющих персональные компьютеры (клиенты или рабочие станции), использующие ресурсы, и компьютеры (серверы), предоставляющие те или иные ресурсы для общего использованияСлайд 35 Любое программное приложение можно представить в виде структуры

из трех компонентов:

• компонет представления, реализующий интерфейс с пользователем;

•

прикладной компонент, обеспечивающий выполнение прикладных функций;• компонент доступа к информационным ресурсам, или менеджер ресурсов, выполняющий накопление информации и управление данными.

На основе распределения перечисленных компонентов между рабочей станцией и сервером сети выделяют следующие модели архитектуры «клиент—сервер»:

• модель доступа к удаленным данным;

• модель сервера управления данными;

• модель комплексного сервера;

• трехзвенная архитектура «клиент—сервер».

Слайд 36

Наиболее существенные особенности данной модели:

• уменьшение объемов информации,

передаваемых по сети, так как выборка необходимых информационных элементов

осуществляется на сервере, а не на рабочих станциях;• унификация и широкий выбор средств создания приложений;

• отсутствие четкого разграничения между компонентом представления и прикладным компонентом, что затрудняет совершенствование вычислительной системы.

Модель сервера управления данными целесообразно использовать в случае обработки умеренных, не увеличивающихся со временем объемов информации. При этом сложность прикладного компонента должна быть невысокой.

Слайд 37 Модель комплексного сервера является оптимальной для крупных сетей,

ориентированных на обработку больших и увеличивающихся со временем объемов

информации.Модель комплексного сервера строится в предположении, что процесс, выполняемый на компьютере-клиенте, ограничивается функциями представления, а собственно прикладные функции и функции доступа к данным выполняются сервером.

Преимущества модели комплексного сервера:

• высокая производительность;

• централизованное администрирование;

• экономия ресурсов сети.

Наиболее ярко современные тенденции телекоммуникационных технологий проявились в Интернете.

Слайд 38 Как и многие другие великие идеи, «сеть сетей»

возникла из проекта, который предназначался совершенно для других целей:

из сети ARPAnet, разработанной и созданной в 1969 г. по заказу Агентства передовых исследовательских проектов (АКРА — Advanced Research Project Agency) Министерства обороны США. ARPAnet была сетью, объединяющей учебные заведения, военных и военных подрядчиков; она была создана для помощи исследователям в обмене информацией, а также (что было одной из главных целей) для изучения проблемы поддерживания связи в случае ядерного нападения.Интернет — бурно разросшаяся совокупность компьютерных сетей, опутывающих земной шар, связывающих правительственные, военные, образовательные и коммерческие институты, а также отдельных граждан.