- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Криптографические методы защиты

Содержание

- 2. ВведениеКриптографические методы в настоящее время являются базовыми

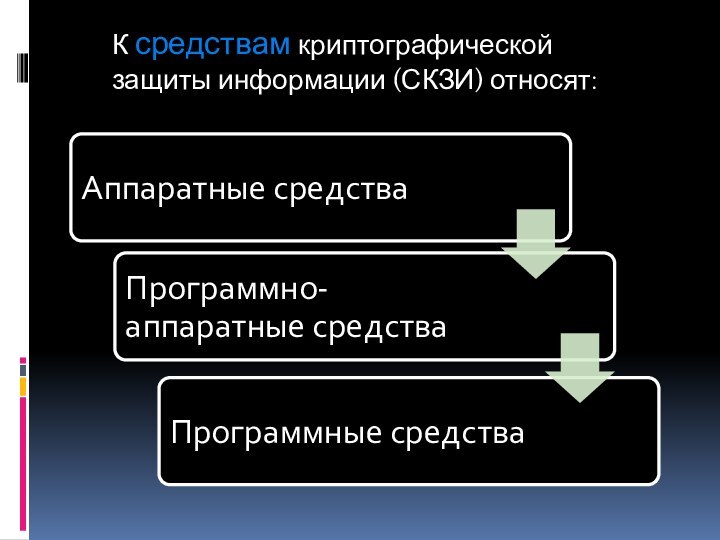

- 3. К средствам криптографической защиты информации (СКЗИ) относят:

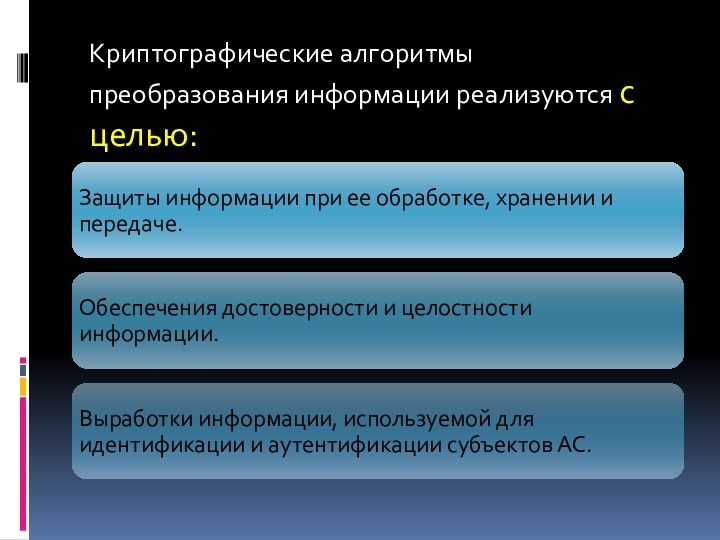

- 4. Криптографические алгоритмы преобразования информации реализуются с целью:

- 5. //Для справкиАутентифика́ция (англ. Authentication) — процедура проверки подлинности. Например

- 6. //Для справкиИдентификация (англ. Identification) — процедура, в результате выполнения которой

- 7. //Для справкиАвториза́ция (от англ. authorization ) — предоставление определённому лицу или группе

- 8. Криптографическое преобразование – это преобразование информации, основанное на

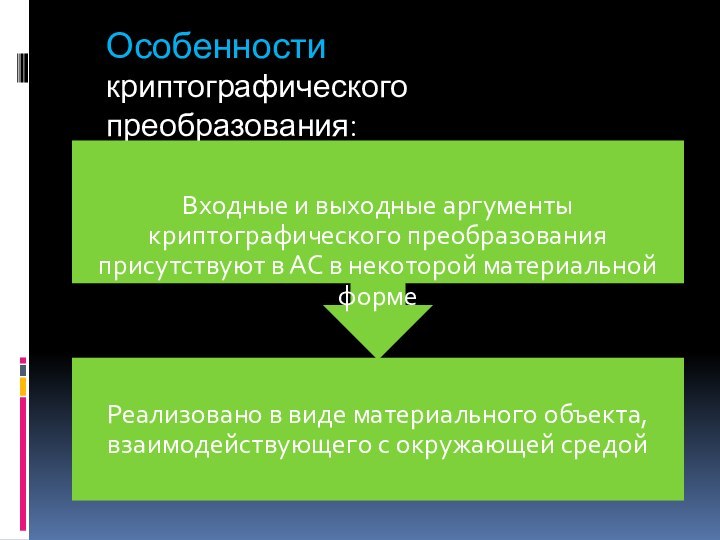

- 9. Особенности криптографического преобразования:

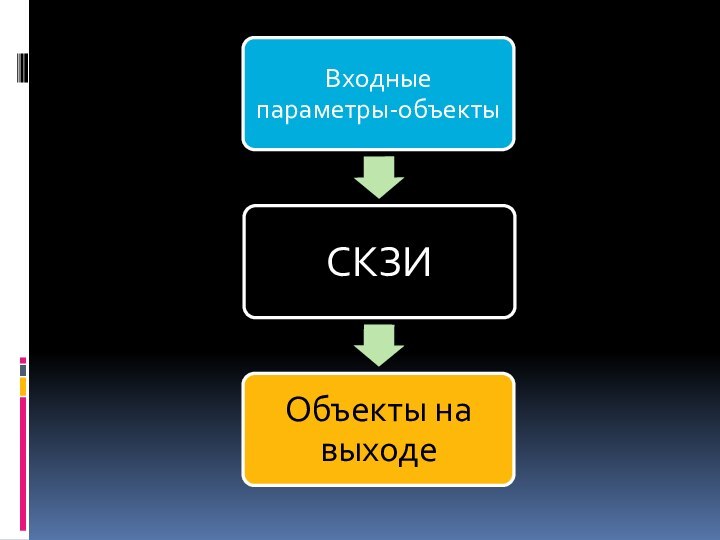

- 10. Можно говорить о том, что СКЗИ оперирует

- 13. // Для справки:Политика безопасности организации (англ. organizational security

- 14. // Для справки: Политика безопасности зависит:от

- 15. // Для справки:Несанкционированный доступ — доступ к информации в нарушение должностных

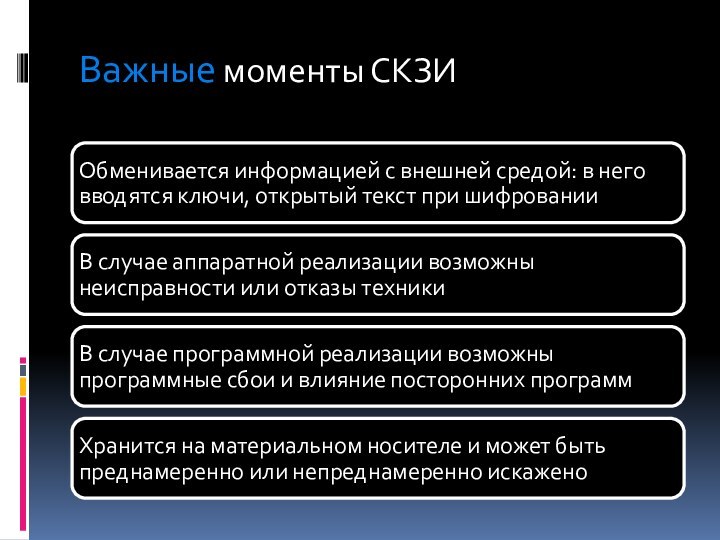

- 16. Важные моменты СКЗИ

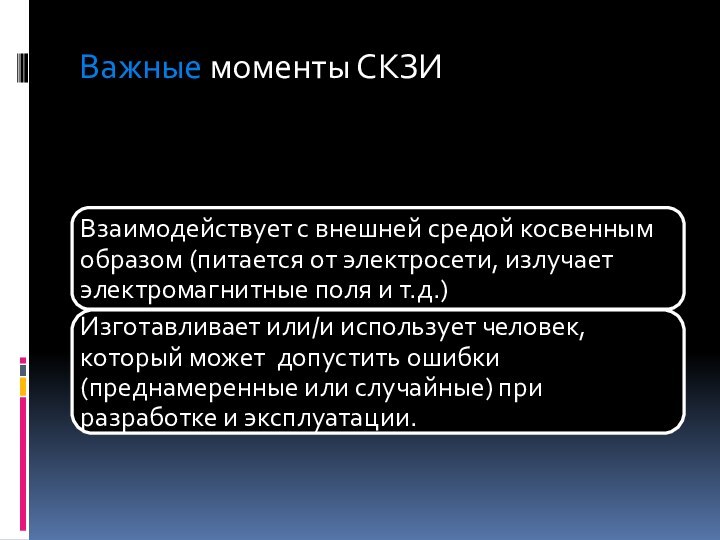

- 17. Важные моменты СКЗИ

- 18. Причины нарушения безопасности информации при ее обработке СКЗИ

- 19. Возможные утечки по техническим каналам:излучение электронно-лучевой трубки

- 20. Неисправности в элементах СКЗИ:Могут сказаться на виде

- 21. Работа совместно с другими программами:Непреднамеренное влияние :

- 22. Разделяют режимы работы программ-закладок: Пассивный : сохранение

- 23. Воздействие человекаРазработчик преднамеренно или непреднамеренно может внести

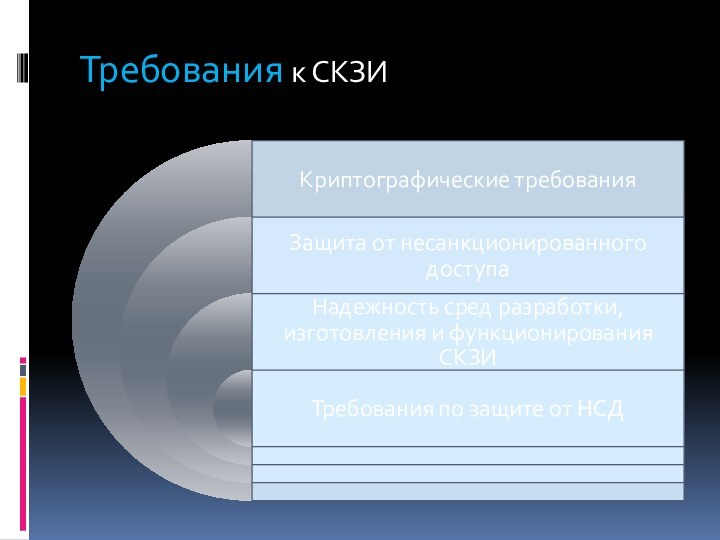

- 24. Требования к СКЗИ

- 25. Способы и особенности реализации СКЗИ

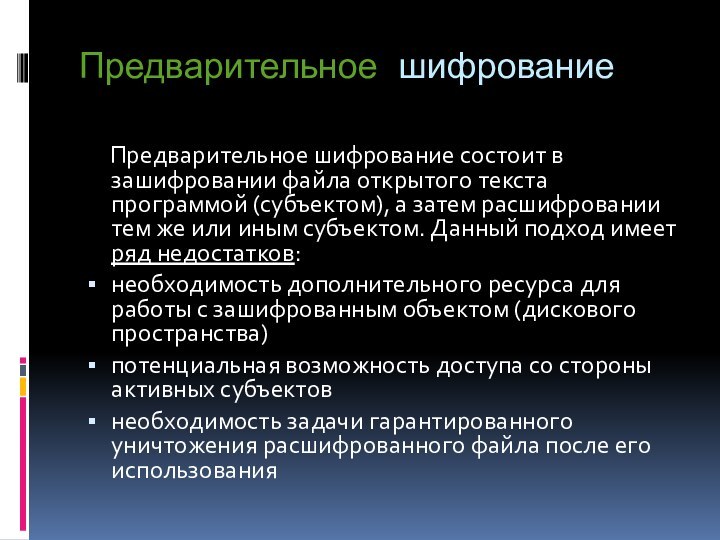

- 26. Предварительное шифрование Предварительное шифрование состоит

- 27. Скачать презентацию

- 28. Похожие презентации

ВведениеКриптографические методы в настоящее время являются базовыми для обеспечения надежной аутентификации сторон информационного обмена, защиты информации в транспортной подсистеме АС, подтверждения целостности объектов.

Слайд 5

//Для справки

Аутентифика́ция (англ. Authentication) — процедура проверки подлинности.

Например :

проверка подлинности пользователя путём сравнения введённого им пароля с

паролем в базе данных пользователей.

Слайд 6

//Для справки

Идентификация (англ. Identification) — процедура, в результате выполнения которой для

субъекта идентификации выявляется его идентификатор, однозначно идентифицирующий этого субъекта

в информационной системе.Например : идентификация файла по контрольной сумме, результат-имя файла.

Слайд 7

//Для справки

Авториза́ция (от англ. authorization ) — предоставление определённому лицу или группе лиц

прав на выполнение определённых действий.

Например :

разграничение доступа в операционных системах.Слайд 8 Криптографическое преобразование – это преобразование информации, основанное на некотором

алгоритме, зависящем от изменяемого параметра (обычно называемого секретным ключом),

и обладающее свойством невозможности восстановления исходной информации по преобразованной, без знания действующего ключа.Слайд 10 Можно говорить о том, что СКЗИ оперирует вполне

самостоятельными объектами – параметрами, которые могут быть объектами некоторой

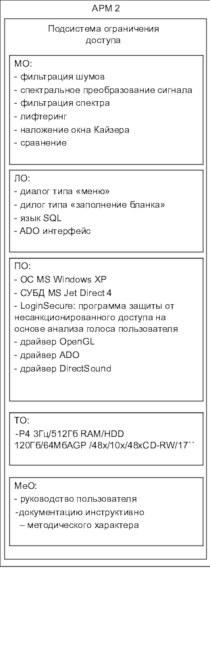

политики безопасности (например, ключи шифрования должны быть защищены от НСД)СКЗИ в составе защищенных АС имеют конкретную реализацию -это может быть отдельное специализированное устройство, встраиваемое в компьютер, либо специализированная программа.

Слайд 13

// Для справки:

Политика безопасности организации (англ. organizational security policies)

— совокупность руководящих принципов, правил, процедур и практических приёмов в области безопасности, которые регулируют управление, защиту

и распределение ценной информации.

Слайд 14

// Для справки:

Политика безопасности зависит:

от конкретной

технологии обработки информации

от используемых технических и программных средств

от расположения

организации

Слайд 15

// Для справки:

Несанкционированный доступ — доступ к информации в нарушение должностных полномочий сотрудника,

доступ к закрытой для публичного доступа информации со стороны

лиц, не имеющих разрешения на доступ к этой информации. Также несанкционированным доступом в отдельных случаях называют получение доступа к информации лицом, имеющим право на доступ к этой информации в объёме, превышающем необходимый для выполнения служебных обязанностей.

Слайд 19

Возможные утечки по техническим каналам:

излучение электронно-лучевой трубки дисплея

излучение

системного блока

звуки и вибрации от нажатий клавиш

Звуки работы периферийных

устройств(принтер, сканер)голоса операторов СКЗИ

Слайд 20

Неисправности в элементах СКЗИ:

Могут сказаться на виде шифрующего

преобразования (скачки напряжения)

Могут привести к упрощению реализации шифрующего преобразования

Могут

нанести недопустимый вред всей системе в целом

Слайд 21

Работа совместно с другими программами:

Непреднамеренное влияние : программы

борются за ресурсы операционной системы, ошибки допущенные разработчиками

Преднамеренное влияние:

разработка специальных «закладок» (они же вирусы, программы-шпионы, троянские кони), которые воздействуют на СКЗИ

Слайд 22

Разделяют режимы работы программ-закладок:

Пассивный : сохранение вводимых

ключей или открытых текстов без влияния на информацию

Активный: влияние

на процессы записи – считывания информации (например, чтение информации из оперативной памяти)

Слайд 23

Воздействие человека

Разработчик преднамеренно или непреднамеренно может внести в

программу некоторые не декларированные свойства (например, возможность переключения в

отладочный режим с выводом части информации на экран или внешние носители.)Человек может неправильно использовать программу (вводить короткие пароли или повторять один и тот же пароль)

Слайд 26

Предварительное шифрование

Предварительное шифрование состоит в

зашифровании файла открытого текста программой (субъектом), а затем расшифровании

тем же или иным субъектом. Данный подход имеет ряд недостатков:необходимость дополнительного ресурса для работы с зашифрованным объектом (дискового пространства)

потенциальная возможность доступа со стороны активных субъектов

необходимость задачи гарантированного уничтожения расшифрованного файла после его использования