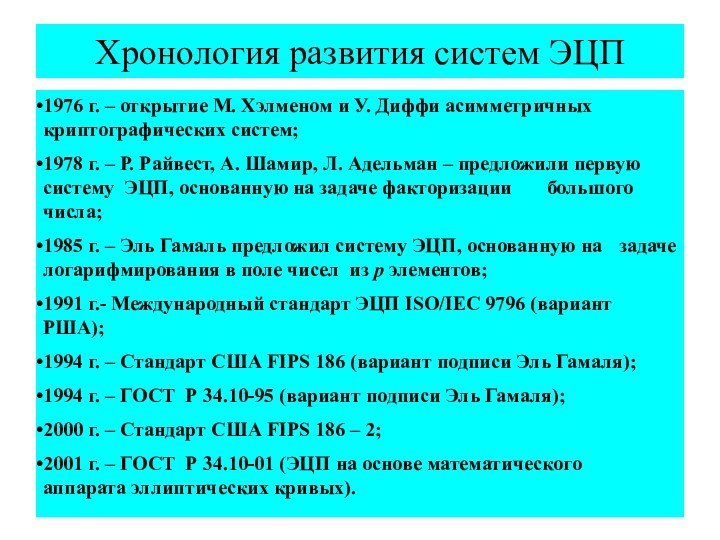

Хэлменом и У. Диффи асимметричных

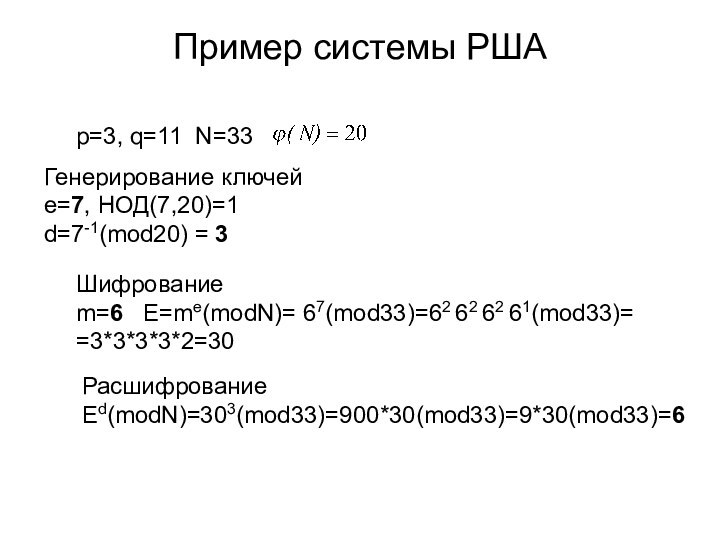

криптографических систем;1978 г. – Р. Райвест, А. Шамир, Л. Адельман – предложили первую систему ЭЦП, основанную на задаче факторизации большого числа;

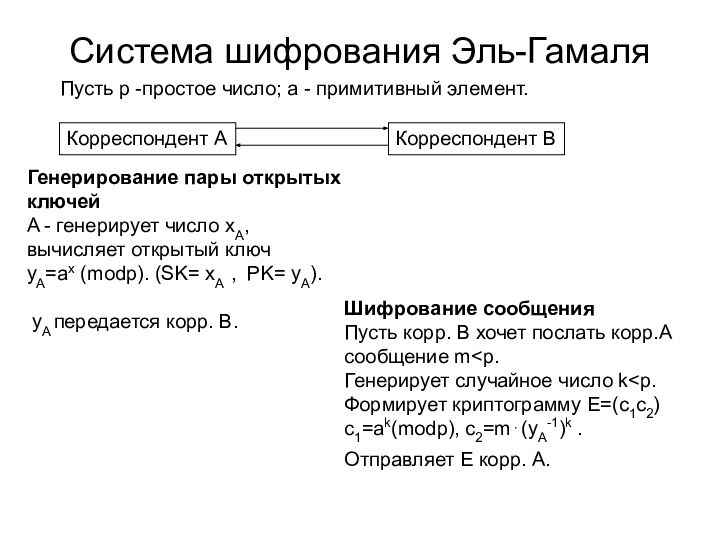

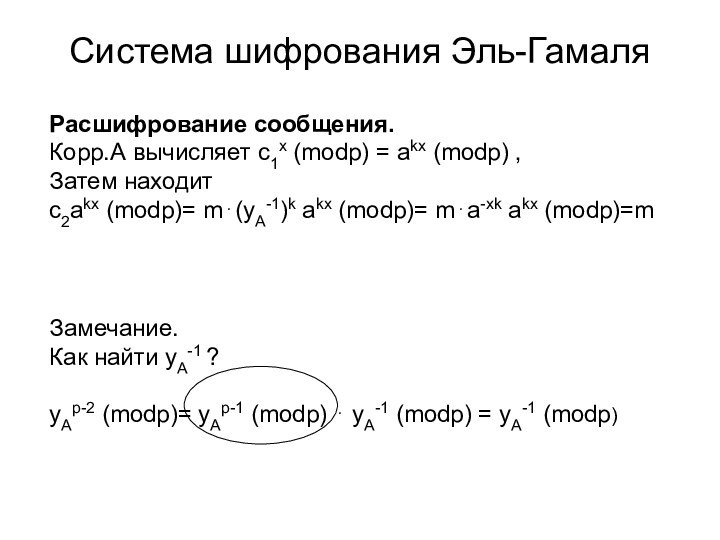

1985 г. – Эль Гамаль предложил систему ЭЦП, основанную на задаче логарифмирования в поле чисел из р элементов;

1991 г.- Международный стандарт ЭЦП ISO/IEC 9796 (вариант РША);

1994 г. – Стандарт США FIPS 186 (вариант подписи Эль Гамаля);

1994 г. – ГОСТ Р 34.10-95 (вариант подписи Эль Гамаля);

2000 г. – Стандарт США FIPS 186 – 2;

2001 г. – ГОСТ Р 34.10-01 (ЭЦП на основе математического аппарата эллиптических кривых).