разделить сеть на две или

более частей и реализовать

набор правил, определяющих условия прохождения сетевых пакетов из одной части в другую

Что такое межсетевой экран?

МСЭ

Сеть 1

Сеть 2

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Email: Нажмите что бы посмотреть

Что такое межсетевой экран?

МСЭ

Сеть 1

Сеть 2

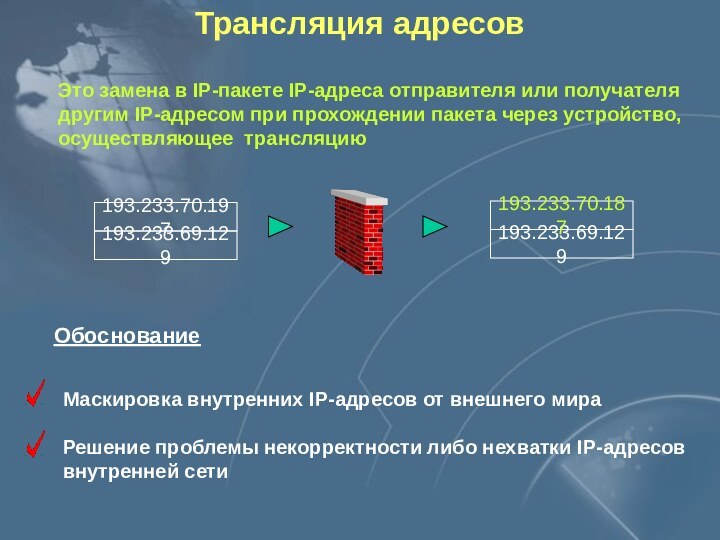

Обоснование

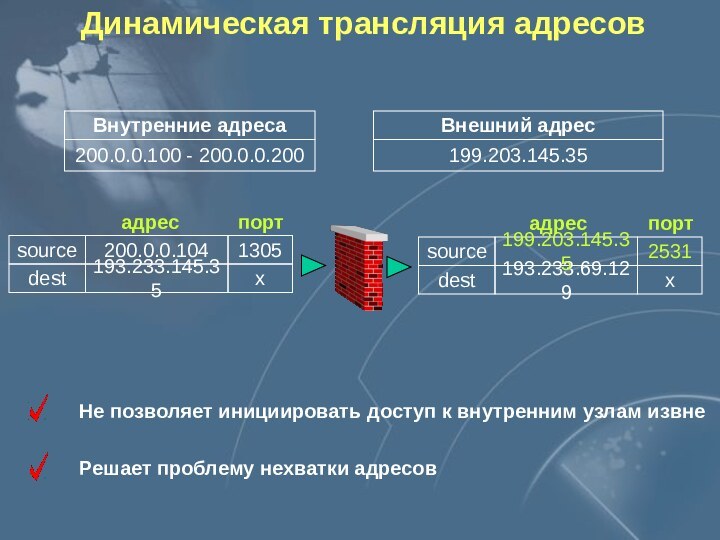

Маскировка внутренних IP-адресов от внешнего мира

Решение проблемы некорректности либо нехватки IP-адресов

внутренней сети

193.233.70.197

193.233.69.129

193.233.69.129

193.233.70.187

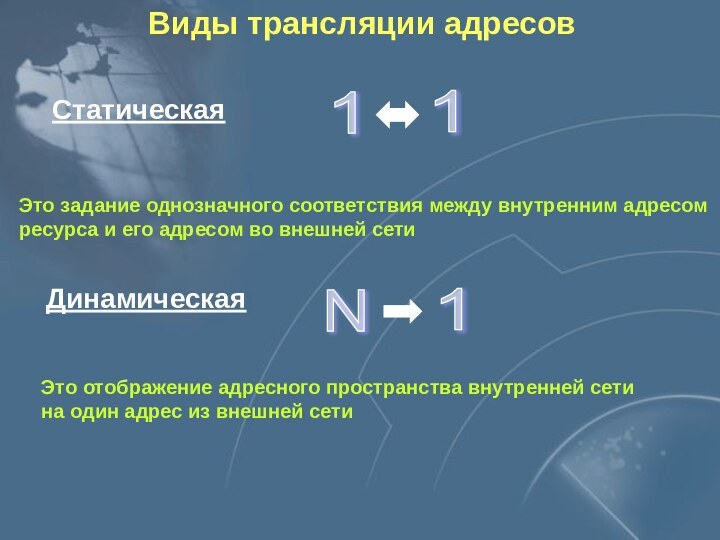

1

1

1

N

Замедление работы

Недостатки трансляции адресов

К сети 2

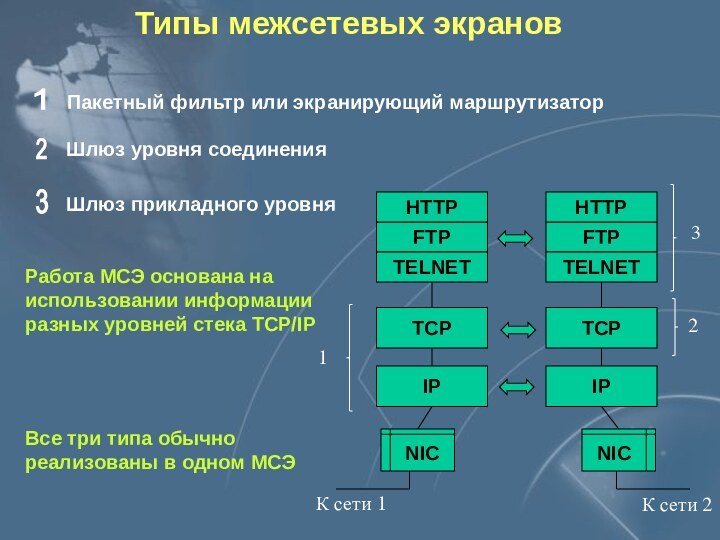

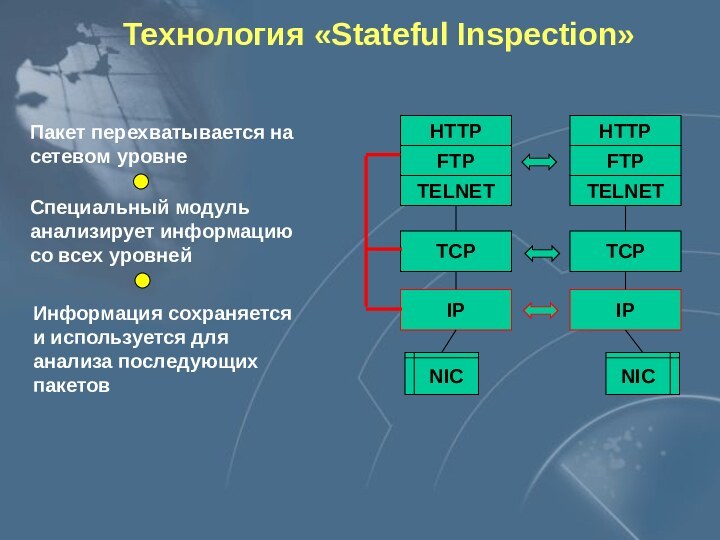

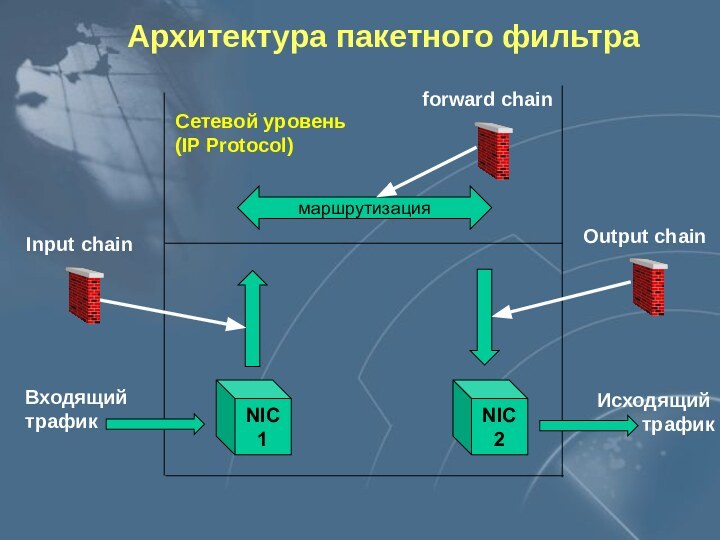

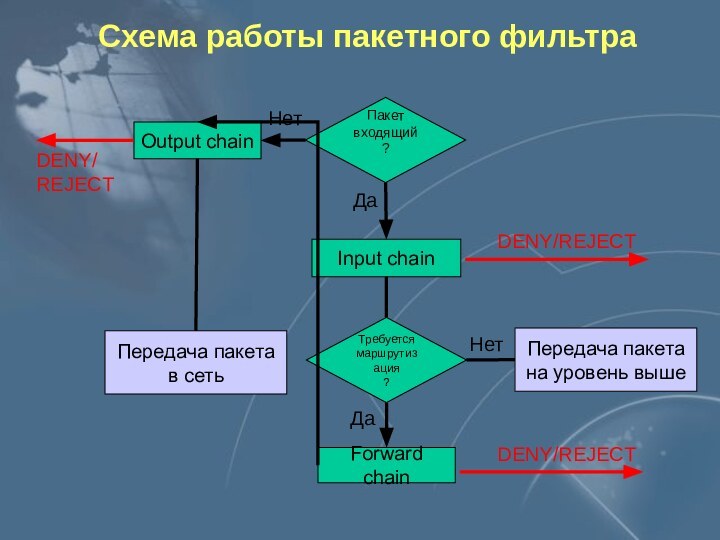

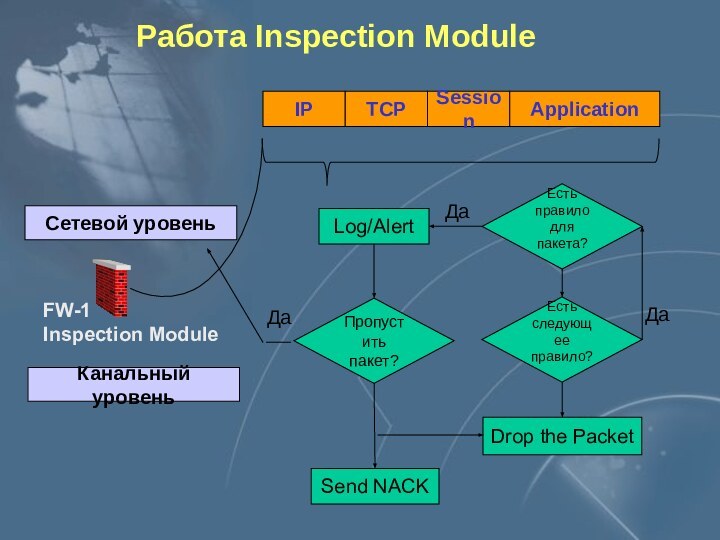

Работа МСЭ основана на

использовании информации

разных уровней стека TCP/IP

TCP

IP

NIC

NIC

TCP

IP

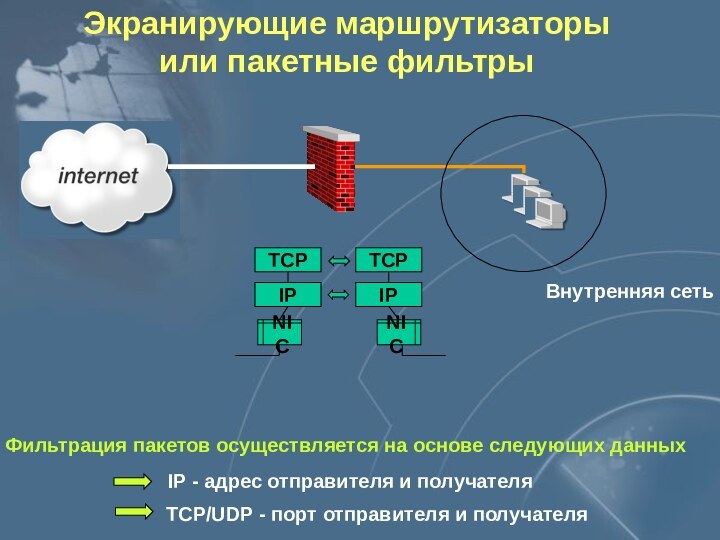

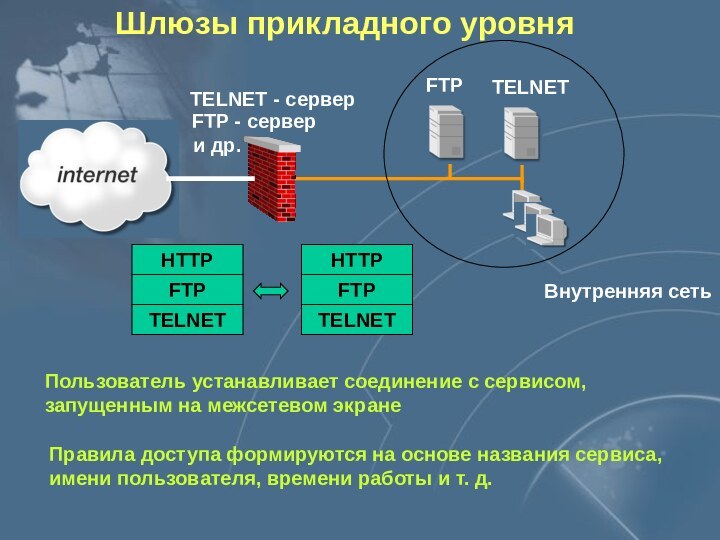

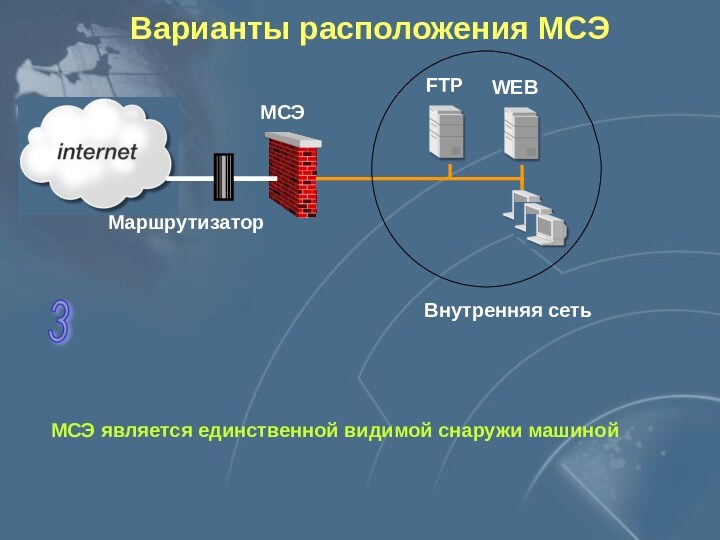

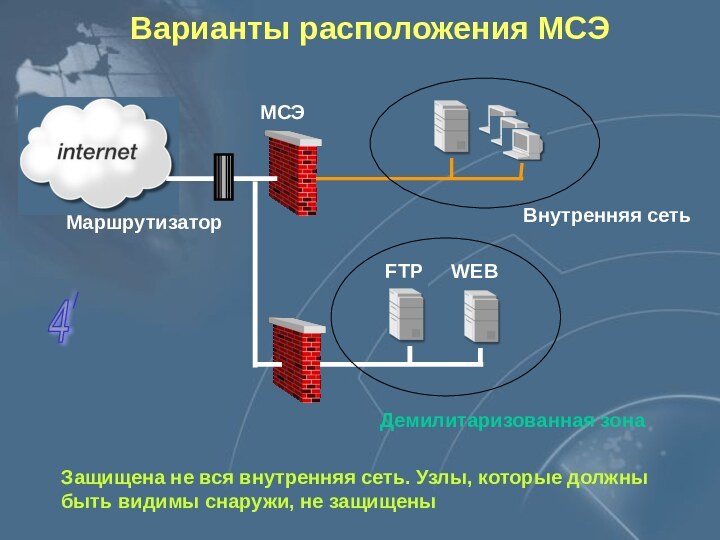

Внутренняя сеть

Перенаправление запросов реальному серверу

FTP

TELNET

HTTP

FTP

TELNET

HTTP

Высокая стоимость

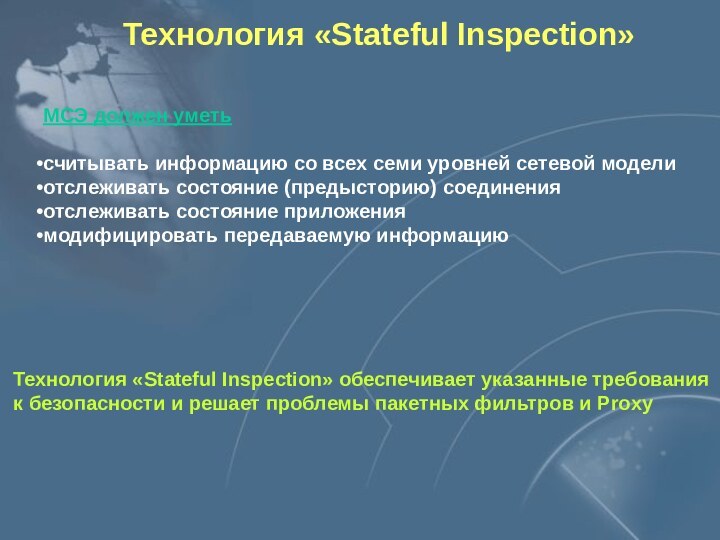

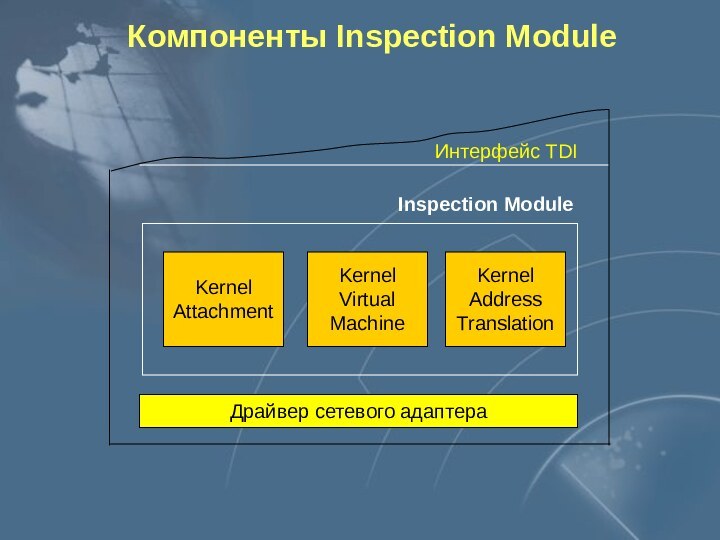

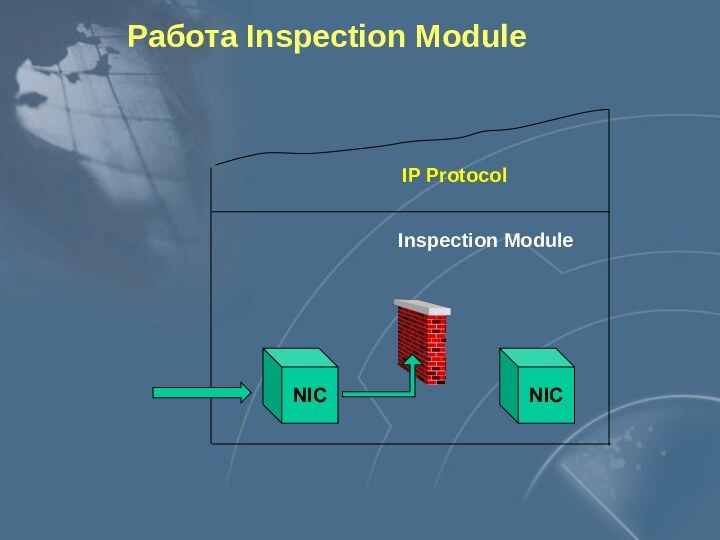

Технология «Stateful Inspection» обеспечивает указанные требования

к безопасности и решает проблемы пакетных фильтров и Proxy

МСЭ

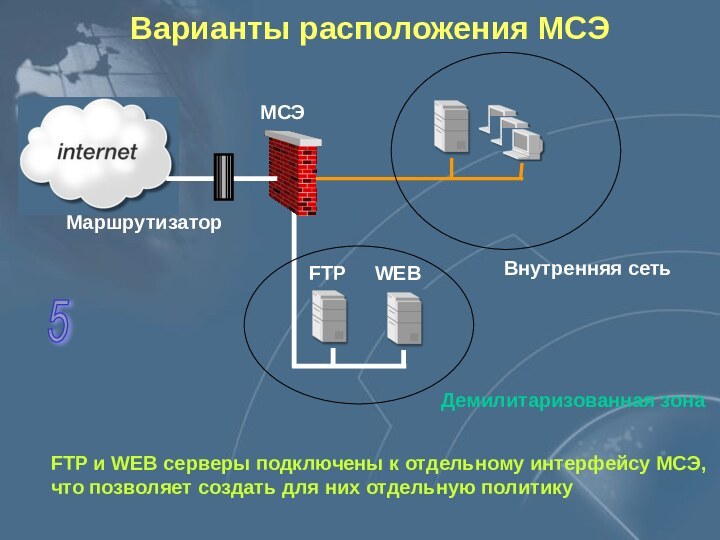

5

FTP

WEB

Демилитаризованная зона

Не гарантируют 100% защиты от вторжений