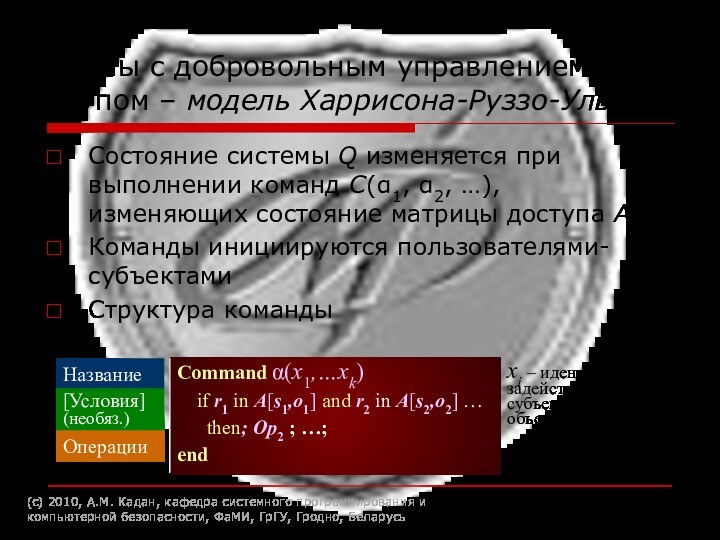

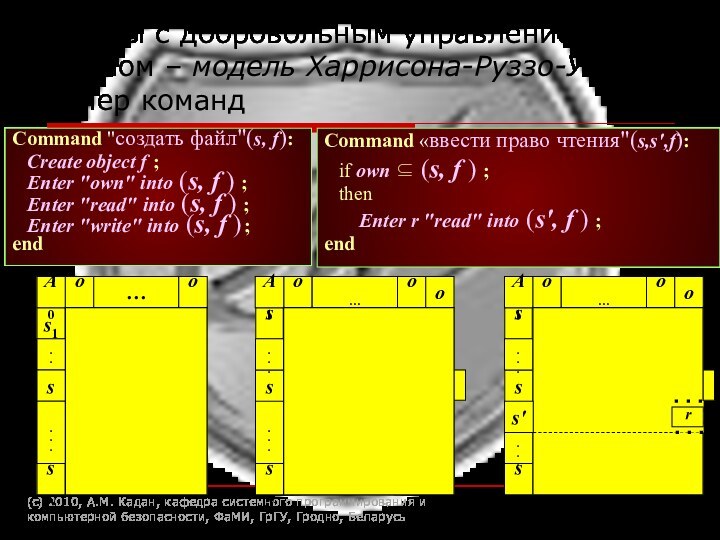

совокупность множеств

исходных объектов O (o1,o2,…,oM)

исходных субъектов S (s1,s2,…,sN) ,

при этом S ⊆ O

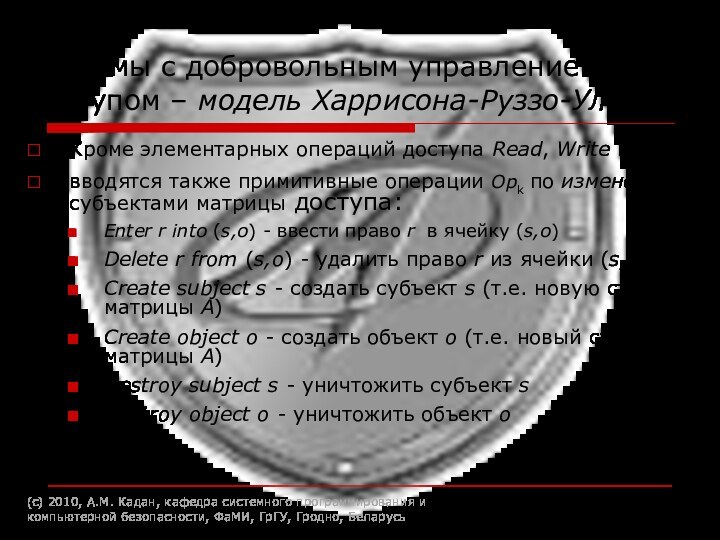

операций (действий) над объектами Op (Op1 ,Op2 ,…,OpL)

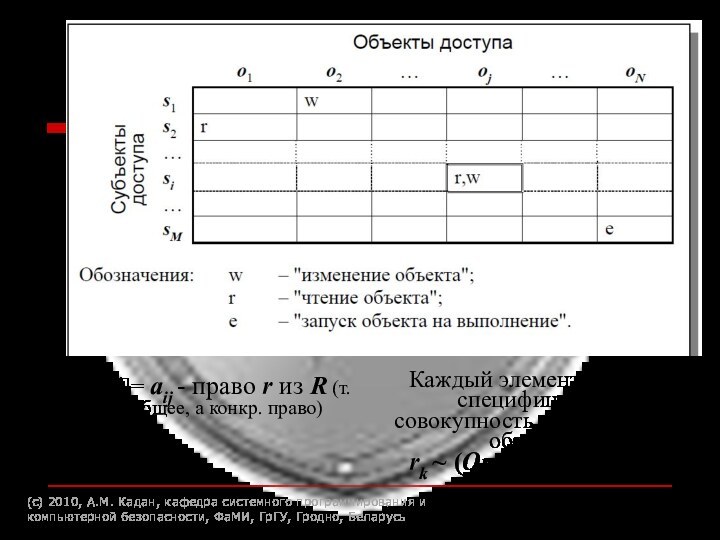

прав, которые м.б. даны субъектам по отношению к объектам R (r1,r2,…,rK) – т.н. "общие права"

NxM матрица доступа A, в которой

каждому субъекту соответствует строка, а каждому объекту - столбец.

В ячейках матрицы располагаются права r соотв.субъекта над соотв. объектом в виде набора разрешенных операций Opi

(c) 2010, А.М. Кадан, кафедра системного программирования и компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь