- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Основы информационной безопасности

Содержание

- 2. Основные документы РФ по ИБОкинавская хартия информационного обществаДоктрина информационной безопасности Российской федерации

- 3. Основные законы РФ по обеспечению ИБОб информации,

- 4. Понятие «информационная безопасность»Информационная безопасность государства заключается в

- 5. Государственная политика в области ИБФедеральная программа ИБНормативно-правовая

- 6. Информационная войнаРаспространение ложной информацииМанипулирование личностью. Разрушение традиционных духовных ценностейНавязывание инородных духовных ценностейИскажение исторической памяти народаКибертерроризм

- 7. Национальные интересы в информационной сфереОбеспечение прав и

- 8. СМИ и ИБРеализация потенциальной возможности манипулирования населением

- 9. Угрозы информационной безопасности1. Уничтожение информационных объектов2. Утечка информации3. Искажение информации4. Блокирование объекта информации

- 10. Объекты защиты информацииВладельцы и пользователиНосители и средства обработкиСистемы связи и информатизацииОбъекты органов управления

- 11. Конфиденциальность информацииСубъективно определяемая характеристика информации, указывающая на

- 12. Целостность информацииСуществование информации в неискаженном виде, т.е. в неизменном по отношению к некоторому фиксированному ее состоянию.

- 13. Доступность информацииСвойство системы, характеризующееся способностью обеспечивать своевременный и беспрепятственный доступ к информации субъектов соответствии с запросами

- 14. Аппаратно-программные средства ЗИСистемы идентификации и аутентификации пользователейСистемы

- 15. Угрозы проникновенияМаскарад-пользователь маскируется под другого пользователя.Обход защиты-использование

- 16. Противодействие техническим средствам разведкиФормирование системы противодействия ТСРСкрытие

- 17. Способы реализации угроз информационной безопасностиНепосредственное

- 18. Угрозы раскрытия параметров системыОпределение типа и параметров

- 19. Угроза нарушения конфиденциальностиХищение носителей информации.Несанкционированный доступ к

- 20. Угроза отказа доступаВыведение из строя машинных носителей

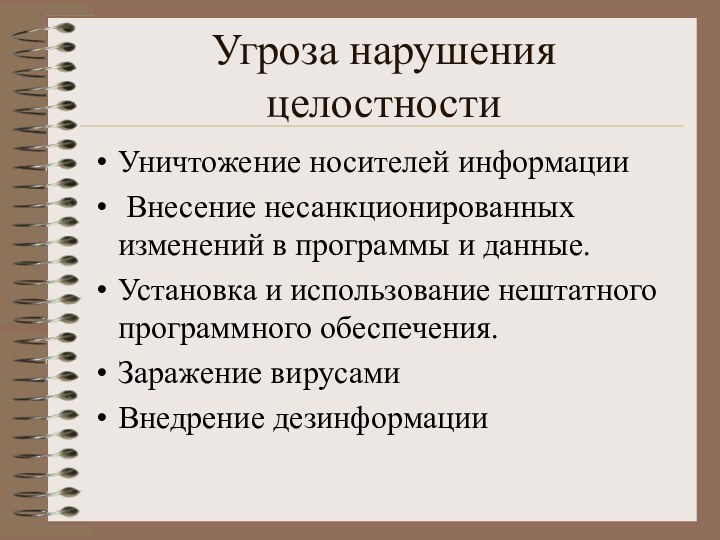

- 21. Угроза нарушения целостностиУничтожение носителей информации Внесение несанкционированных

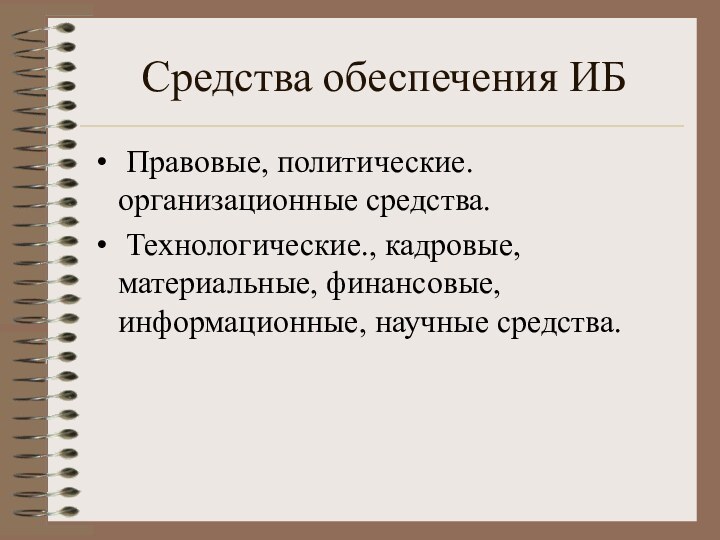

- 22. Средства обеспечения ИБ Правовые, политические. организационные средства. Технологические., кадровые, материальные, финансовые, информационные, научные средства.

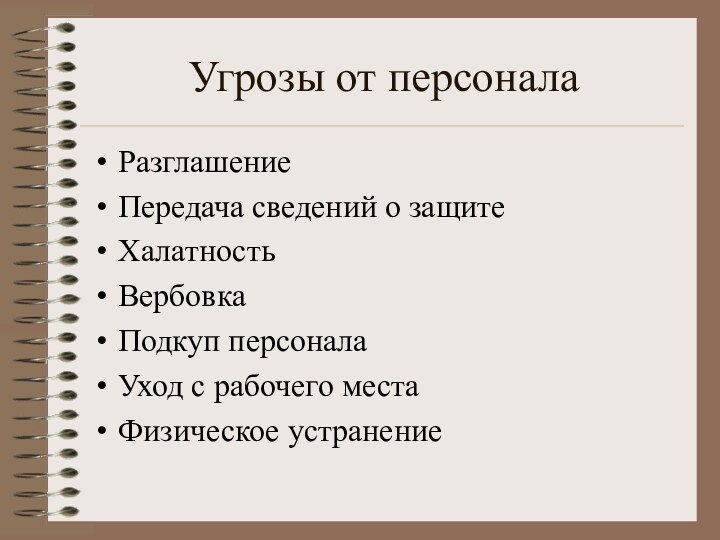

- 23. Угрозы от персоналаРазглашениеПередача сведений о защитеХалатностьВербовка Подкуп персоналаУход с рабочего местаФизическое устранение

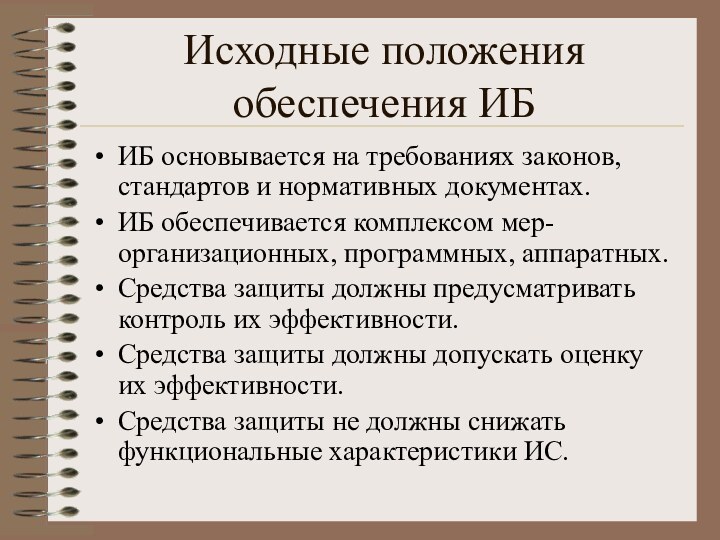

- 24. Исходные положения обеспечения ИБИБ основывается на требованиях

- 25. Принципы обеспечения ИБСистемностьКомплексностьНепрерывность защитыРазумная достаточностьОткрытость алгоритмов защитыПростота применения защиты

- 26. Принцип системности Учет всех элементов, условий, факторов

- 27. Принцип комплексностиСогласование всех разнородных средств при построении

- 28. Принцип непрерывностиПринятие соответствующих мер защиты на всех

- 29. Разумная достаточностьПри достаточном времени и средствах преодолевается

- 30. Гибкость системы защитыСредства защиты должны варьироваться применительно

- 31. Открытость механизмов защитыЗнание алгоритмов защиты не должно

- 32. Принцип простоты применения средств защитыМеханизмы защиты должны

- 33. Уровни безопасностиБазовый. Средства защиты должны противостоять отдельным

- 34. Причины утечки информацииНесоблюдение персоналом норм, требований, правил

- 35. Виды утечки информации (гост Р 50922-96)РазглашениеНесанкционированный доступ к информацииПолучение защищаемой информации разведками

- 36. Каналы утечки информацииЭлектромагнитный канал(частотный , сетевой, линейный

- 37. Безопасная системаУправляет доступом к информации так, что

- 38. Надежная система по доступуСистема, использующая достаточные аппаратные

- 39. Политика безопасностиСовокупность правил и норм по уровню

- 40. Основные механизмы безопасностиИдентификация и аутентификацияУправление доступомПротоколирование и аудитКриптографияЭкранированиеФизическая защита инфраструктуры

- 41. Надежность системы по безопасностиСоответствие сформулированной политике безопасности.Гарантированность-уровень доверия, которое может оказано конкретной реализации системы.

- 42. Этапы реализации механизмов ИБ-11) Формулировка угроз и

- 43. Этапы реализации механизмов ИБ-26) Определение иерархии защитных

- 44. Этапы реализации механизмов ИБ-311) Определение реакций на

- 45. Этапы реализации механизмов ИБ-416) Выбор стандартов шифрования17)

- 46. Стандарт защищенности США«Оранжевая книга»- стандарт США, принят

- 47. Европейские критерии ИБСтандарт ISO-IEC 15408. Общие критерии

- 48. Российские стандарты ИБСтандарт шифрования ГОСТ 28147-89Стандарт хэш-функции

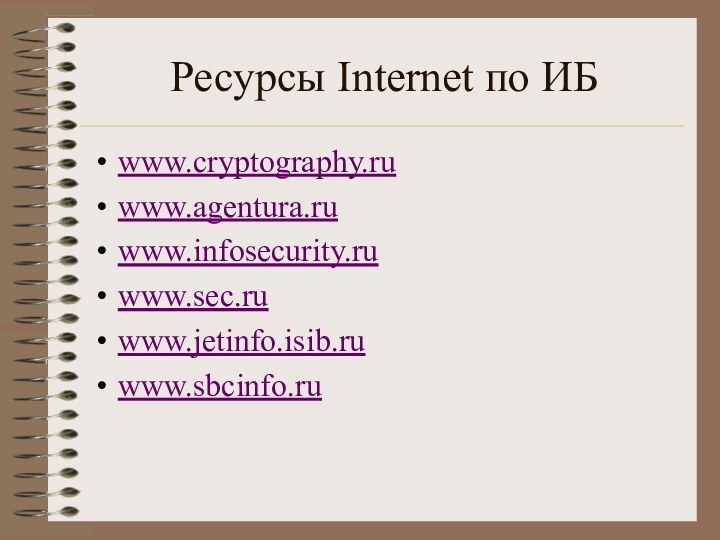

- 49. Ресурсы Internet по ИБwww.cryptography.ruwww.agentura.ruwww.infosecurity.ruwww.sec.ruwww.jetinfo.isib.ruwww.sbcinfo.ru

- 50. Скачать презентацию

- 51. Похожие презентации

Основные документы РФ по ИБОкинавская хартия информационного обществаДоктрина информационной безопасности Российской федерации

Слайд 2

Основные документы РФ

по ИБ

Окинавская хартия информационного общества

Доктрина

информационной безопасности Российской федерации

Слайд 3

Основные законы РФ по обеспечению ИБ

Об информации, информатизации

и защите информации.

О связи.

Об участии в международном информационном обмене.

О

государственной тайнеО правовой охране программ для ЭВМ и баз данных.

Слайд 4

Понятие «информационная безопасность»

Информационная безопасность государства заключается в невозможности

нанесения ущерба деятельности государства по выполнению функций в информационной

сфере по управлению обществом и поддержанием порядка.

Слайд 5

Государственная политика в области ИБ

Федеральная программа ИБ

Нормативно-правовая база

Регламентация

доступа к информации

Юридическая ответственность за сохранность информации

Контроль за разработкой

и использованием средств защиты информацииПредоставление гражданам доступа к мировым информационным системам

Слайд 6

Информационная война

Распространение ложной информации

Манипулирование личностью.

Разрушение традиционных духовных

ценностей

Навязывание инородных духовных ценностей

Искажение исторической памяти народа

Кибертерроризм

Слайд 7

Национальные интересы в информационной сфере

Обеспечение прав и свобод

граждан на получение и распространение информации

Обеспечение деятельности субъектов национальных

интересов в информационной инфраструктуре общества (овладение надлежащей информацией и удовлетворение потребителей по ее использованию)

Слайд 8

СМИ и ИБ

Реализация потенциальной возможности манипулирования населением с

помощью СМИ .

Изменение акцентов в распространяемой информации.

Распространение «правдоподобной» информации

под видом истинной.Навязывание оценок событиям в интересах конкретных общественных групп.

Слайд 9

Угрозы информационной безопасности

1. Уничтожение информационных объектов

2. Утечка информации

3.

Искажение информации

4. Блокирование объекта информации

Слайд 10

Объекты защиты информации

Владельцы и пользователи

Носители и средства обработки

Системы

связи и информатизации

Объекты органов управления

Слайд 11

Конфиденциальность информации

Субъективно определяемая характеристика информации, указывающая на необходимость

введения ограничений на круг субъектов, имеющих доступ к данной

информации, и обеспечиваемая способностью системы сохранять указанную информацию в тайне от субъектов,не имеющих полномочий доступа к ней.

Слайд 12

Целостность информации

Существование информации в неискаженном виде, т.е. в

неизменном по отношению к некоторому фиксированному ее состоянию.

Слайд 13

Доступность информации

Свойство системы, характеризующееся способностью обеспечивать своевременный и

беспрепятственный доступ к информации субъектов соответствии с запросами

Слайд 14

Аппаратно-программные средства ЗИ

Системы идентификации и аутентификации пользователей

Системы шифрования

данных на дисках

Системы шифрования данных, пересылаемых по сети

Системы аутентификации

электронных данныхСредства управления ключами

Слайд 15

Угрозы проникновения

Маскарад-пользователь маскируется под другого пользователя.

Обход защиты-использование слабых

мест в системе безопасности с целью получения доступа.

Нарушение полномочий-использование

ресурсов не по назначению.Троянские программы-программы, содержащие программный код, при выполнении которого нарушается функционирование системы безопасности.

Слайд 16

Противодействие техническим средствам разведки

Формирование системы противодействия ТСР

Скрытие демаскирующих

признаков

Противодействие распознаванию объекта

Техническая дезинформация (подавление демаскирующих сигналов)

Контроль эффективности противодействия

ТСР

Слайд 17

Способы реализации угроз информационной безопасности

Непосредственное обращение к

объектам доступа.

Создание программных и технических средств с целью обхода

средств защиты.Модификация средств защиты, позволяющая реализовать угрозы ИБ.

Внедрение в ИС программных или технических средств, нарушающих функции ИС.

Слайд 18

Угрозы раскрытия параметров системы

Определение типа и параметров носителей

информации

Получение информации о программно-аппаратной среде, о функциях, выполняемых ИС,

о системах защиты.Определение способа представления информации.

Определение качественного содержания данных

Слайд 19

Угроза нарушения конфиденциальности

Хищение носителей информации.

Несанкционированный доступ к ИС.

Выполнение

пользователем несанкционированных действий.

Перехват данных, передаваемых по каналам связи.

Раскрытие содержания

информации.

Слайд 20

Угроза отказа доступа

Выведение из строя машинных носителей информации.

Проявление

ошибок разработки программного обеспечения.

Обход механизмов защиты.

Искажение соответствия конструкций языка.

Слайд 21

Угроза нарушения целостности

Уничтожение носителей информации

Внесение несанкционированных изменений

в программы и данные.

Установка и использование нештатного программного обеспечения.

Заражение

вирусамиВнедрение дезинформации

Слайд 22

Средства обеспечения ИБ

Правовые, политические. организационные средства.

Технологические.,

кадровые, материальные, финансовые, информационные, научные средства.

Слайд 23

Угрозы от персонала

Разглашение

Передача сведений о защите

Халатность

Вербовка

Подкуп персонала

Уход

с рабочего места

Физическое устранение

Слайд 24

Исходные положения обеспечения ИБ

ИБ основывается на требованиях законов,

стандартов и нормативных документах.

ИБ обеспечивается комплексом мер-организационных, программных, аппаратных.

Средства

защиты должны предусматривать контроль их эффективности.Средства защиты должны допускать оценку их эффективности.

Средства защиты не должны снижать функциональные характеристики ИС.

Слайд 25

Принципы обеспечения ИБ

Системность

Комплексность

Непрерывность защиты

Разумная достаточность

Открытость алгоритмов защиты

Простота применения

защиты

Слайд 26

Принцип системности

Учет всех элементов, условий, факторов при

всех видах информационной деятельности, при всех режимах функционирования, на

всех этапах функционального цикла,при всех видах взаимодействия с внешней средой.

Слайд 27

Принцип комплексности

Согласование всех разнородных средств при построении целостной

системы защиты, перекрывающей все существенные каналы реализации угроз и

не содержащей слабых мест на стыках отдельных ее элементов.

Слайд 28

Принцип непрерывности

Принятие соответствующих мер защиты на всех этапах

жизненного цикла ИС от разработки до завершения этапа функционирования.

Слайд 29

Разумная достаточность

При достаточном времени и средствах преодолевается любая

защита.Поэтому имеет смысл создавать только достаточный уровень защиты, при

котором затраты, риск, размер возможного ущерба были бы приемлемы.

Слайд 30

Гибкость системы защиты

Средства защиты должны варьироваться применительно к

изменяющимся внешним условиям и требованиям к уровню защищенности ИС.

Слайд 31

Открытость механизмов защиты

Знание алгоритмов защиты не должно давать

средств и возможностей ее преодоления.Это не означает, что информация

о системе защиты должна быть общедоступна-параметры системы должны быть также защищены.

Слайд 32

Принцип простоты применения средств защиты

Механизмы защиты должны быть

понятны и просты в использовании.Не должны использоваться специальные языки,

малопонятные или трудоемкие для пользователя дополнительные действия.

Слайд 33

Уровни безопасности

Базовый. Средства защиты должны противостоять отдельным атакам

физических лиц.

Средний. Средства защиты должны противостоять коллективным атакам лиц,

обладающих ограниченными возможностями. Высокий. Средства защиты должны противостоять коллктивным атакам злоумышленника с потенциально неограниченными возможностями.

Слайд 34

Причины утечки информации

Несоблюдение персоналом норм, требований, правил эксплуатации

ИС.

Ошибки в проектировании ИС и систем защиты ИС.

Ведение противостоящей

стороной технической и агентурной разведки.

Слайд 35

Виды утечки информации

(гост Р 50922-96)

Разглашение

Несанкционированный доступ к информации

Получение

защищаемой информации разведками

Слайд 36

Каналы утечки информации

Электромагнитный канал(частотный , сетевой, линейный каналы

и заземление)

Акустический канал

Визуальный канал

Информационный канал(линии связи, локальные сети,машинные носители

информации,терминальные и периферийные устройства)

Слайд 37

Безопасная система

Управляет доступом к информации так, что только

авторизованные лица или процессы, действующие от их имени, получают

право читать, писать и удалять информацию.

Слайд 38

Надежная система по доступу

Система, использующая достаточные аппаратные и

программные средства для обеспечения одновременной обработки информации разной степени

секретности группой пользователей без нарушения прав доступа.

Слайд 39

Политика безопасности

Совокупность правил и норм по уровню информационной

безопасности, по характеру и способам обрабатываемой информации, правилам ее

хранения и доступа и применяемым средствам защиты.

Слайд 40

Основные механизмы безопасности

Идентификация и аутентификация

Управление доступом

Протоколирование и аудит

Криптография

Экранирование

Физическая

защита инфраструктуры

Слайд 41

Надежность системы по безопасности

Соответствие сформулированной политике безопасности.

Гарантированность-уровень доверия,

которое может оказано конкретной реализации системы.

Слайд 42

Этапы реализации механизмов ИБ-1

1) Формулировка угроз и выбор

стандартов безопасности

2)Декомпозиция информационной системы

3) Анализ потов информации

4) Разработка (выбор)

мер информационной защиты5) Определение иерархии угроз по степени опасности.

Слайд 43

Этапы реализации механизмов ИБ-2

6) Определение иерархии защитных мероприятий

7)

Формулировка политики безопасности

8) Анализ вероятности угроз

9) Анализ человеческого фактора

10)

Анализ опасности перехвата данных

Слайд 44

Этапы реализации механизмов ИБ-3

11) Определение реакций на нарушения

режима ИБ

12) Проверка сервисов безопасности на корректность

13) Реализация механизма

идентификации и аутентификации14) Выбор парольной системы

15) Реализация протоколирования и аудита

Слайд 45

Этапы реализации механизмов ИБ-4

16) Выбор стандартов шифрования

17) Установка

механизмов экранирования

18) Установка технических средств идентификации (электронные замки

и т.п.)19) Организация режима поддержки работоспособности системы

20) Определение направлений модернизации системы в случае обнаружения слабости информационной защиты