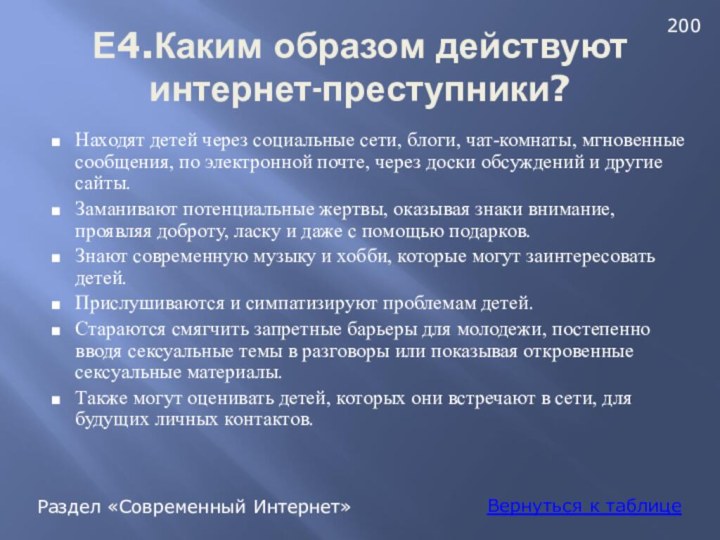

и подростков существуют?

Никогда не давайте частной информации о

себе (фамилию, номер телефона, адрес, номер школы) без разрешения родителей.

Если кто-либо говорит вам, присылает вам, или вы сами обнаружили в сети что-либо смущающее вас, не старайтесь разобраться в этом самостоятельно. Обратитесь к родителям или учителям - они знают, что надо делать.

Встреча в реальной жизни со знакомыми по Интернет-общению не является очень хорошей идеей, поскольку люди могут быть разными в электронном общении и при реальной встрече. Если вы все же хотите встретиться с ними, сообщите об этом родителям, и пусть они пойдут на первую встречу вместе с вами.

Не открывайте письма электронной почты, файлы или Web-страницы, полученные от людей, которых вы реально не знаете или не доверяете им.

Никому не давайте свой пароль, за исключением взрослых вашей семьи.

Всегда придерживайтесь семейных правил Интернет-безопасности: они разработаны для того, чтобы вы чувствовали себя комфортно и безопасно в сети.

Никогда не делайте того, что может стоить денег вашей семье, кроме случаев, когда рядом с вами родители.

Всегда будьте вежливыми в электронной переписке, и ваши корреспонденты будут вежливыми с вами.

В электронных письмах не применяйте текст, набранный в ВЕРХНЕМ РЕГИСТРЕ - это воспринимается в сети как крик, и может расстроить вашего собеседника.

Не присылайте в письме информацию большого объема (картинки, фотографии и т.п.) без предварительной договоренности с вашим собеседником.

Не рассылайте писем с какой-либо информацией незнакомым людям без их просьбы - это воспринимается как "спам", и обычно досаждает пользователям сети.

Всегда ведите себя в сети так, как бы вы хотели, чтобы вели себя с вами!

Раздел «Правовой Интернет»

100

Вернуться к таблице