данных , которая принята для выбранных технических средств. Изменение

ее может произвести лишь системный программист. Физическая организация данных определяется типом ЭВМ, ОС и СУБД. При этом учитывают следующие факторы: эксплуатационные характеристики технических средств (объем памяти, внешней памяти, тип внешних ЗУ, скорость ввода-вывода);

стоимость технических средств;

тип преобладающих запросов к ЭИС.

Можно выделить три основных типа запросов:

создание структуры, включая размещение основных и вспомогательных данных;

поиск по одному или нескольким ключам;

коррекция, включая поиск ее места и перестройку структуры основных и вспомогательных данных.

Рассмотрим критерии оценки эффективности физической организации данных:

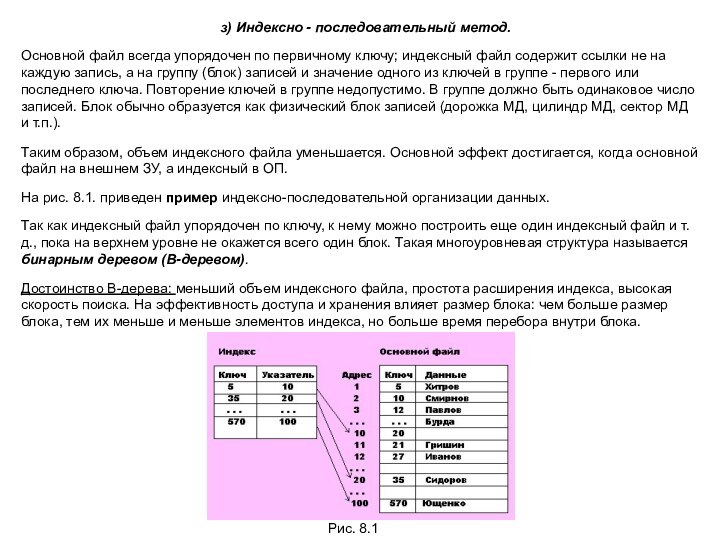

1. Эффективность доступа Эд = 1/N , где N - среднее число физических обращений к записям для организации одного логического запроса, зависит от типа запроса и организации данных.

2. Эффективность хранения Эx = 1/К , где К - среднее число дополнительных байтов памяти, необходимых для хранения одного байта основных данных (дополнительная память расходуется для хранения указателей, служебных таблиц, индексов, резервных участков и т.п. и зависит от метода организации данных).

3. Доля выборки D = Mнуж / M , где Мнуж - число нужных записей для запроса; М - общее число записей файла.