- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Физический и канальный уровни

Содержание

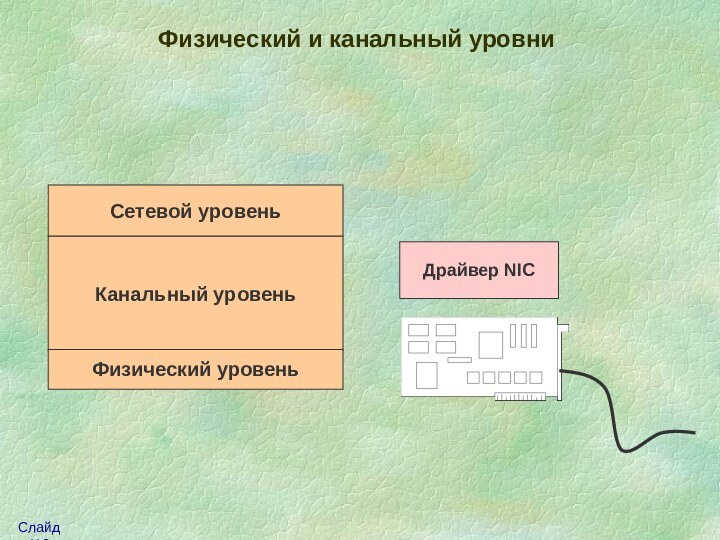

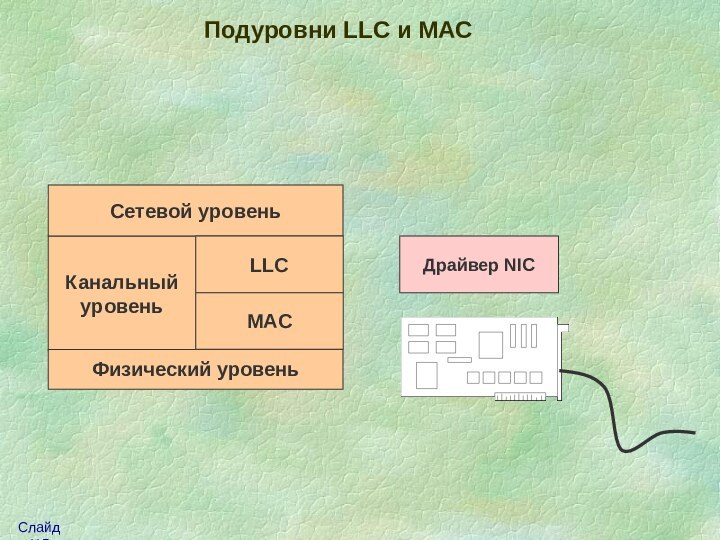

- 2. Физический и канальный уровниКанальный уровеньФизический уровеньСетевой уровеньДрайвер NIC

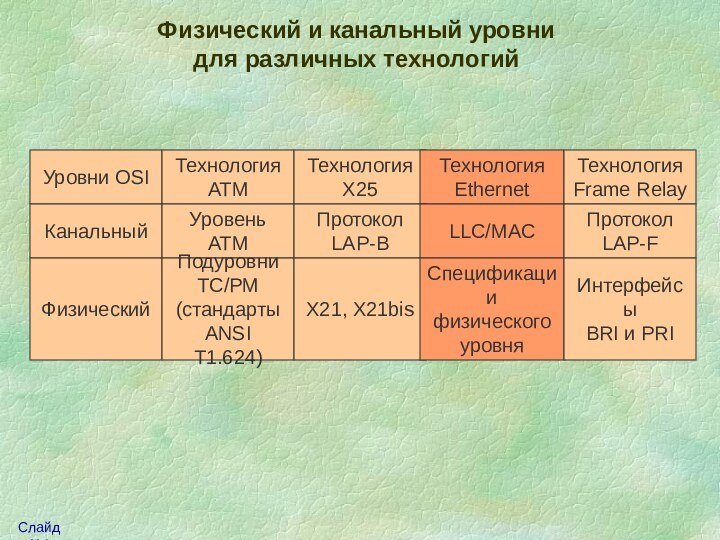

- 3. Физический и канальный уровнидля различных технологийУровни OSIТехнологияATMТехнологияX25ТехнологияEthernetТехнологияFrame RelayКанальныйФизическийУровень АТМПодуровниТС/РМ(стандартыANSI T1.624)ПротоколLAP-BX21, X21bisLLC/MACСпецификациифизическогоуровняПротоколLAP-FИнтерфейсыBRI и PRI

- 4. Канальный уровеньФизический уровеньСетевой уровеньДрайвер NICLLCMACПодуровни LLС и МАС

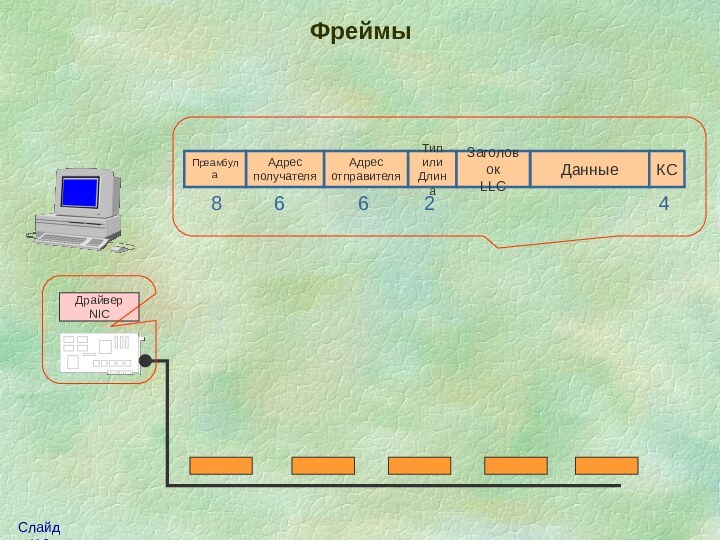

- 5. Драйвер NICФреймыДанныеКСТип или ДлинаАдресотправителяАдресполучателяПреамбула86624ЗаголовокLLC

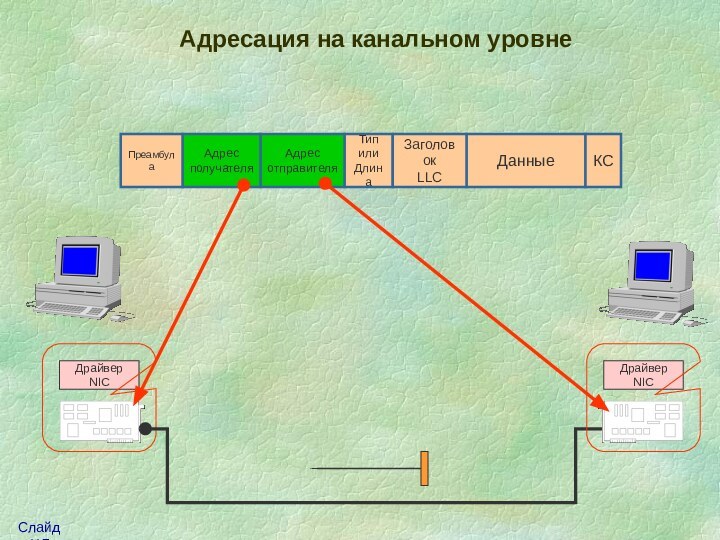

- 6. Драйвер NICАдресация на канальном уровнеДанныеКСТип или ДлинаАдресотправителяАдресполучателяПреамбулаЗаголовокLLCДрайвер NIC

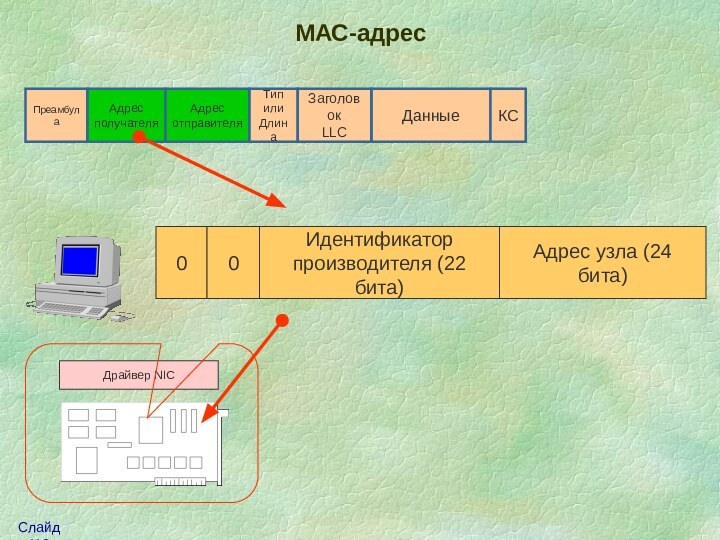

- 7. Драйвер NICДанныеКСТип или ДлинаАдресотправителяАдресполучателяПреамбулаЗаголовокLLC00Идентификаторпроизводителя (22 бита)Адрес узла (24 бита)МАС-адрес

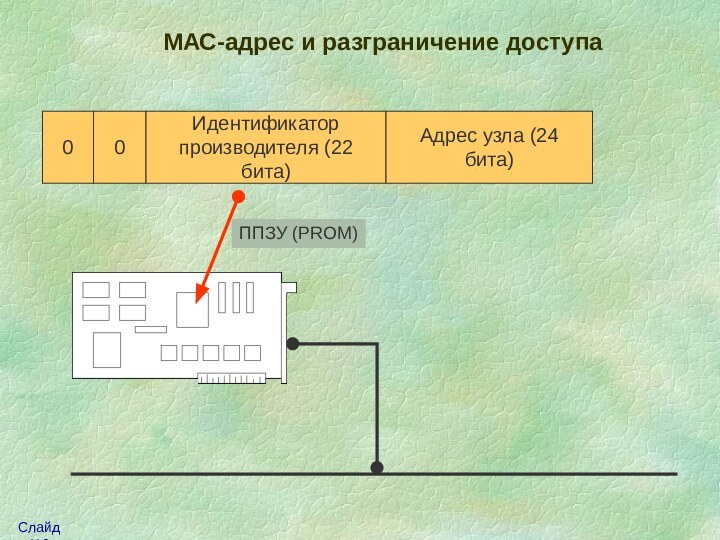

- 8. 00Идентификаторпроизводителя (22 бита)Адрес узла (24 бита)МАС-адрес и разграничение доступаППЗУ (PROM)

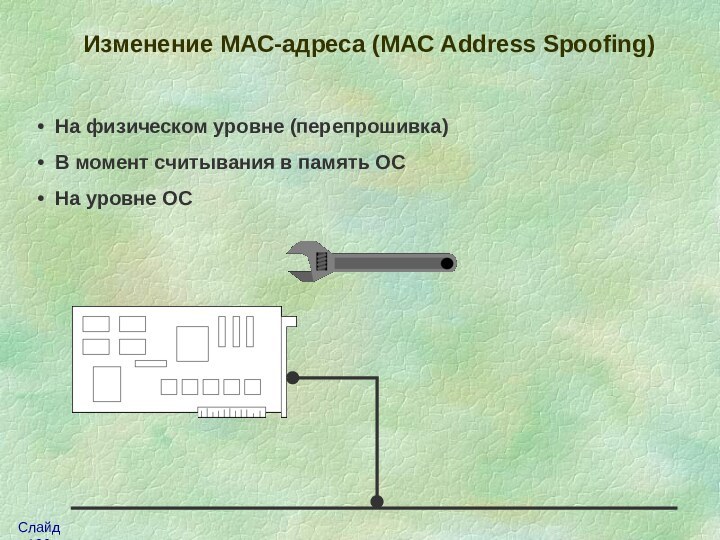

- 9. Изменение МАС-адреса (MAC Address Spoofing) На физическом

- 10. Изменение МАС-адреса на физическом уровне«Перепрошивка»

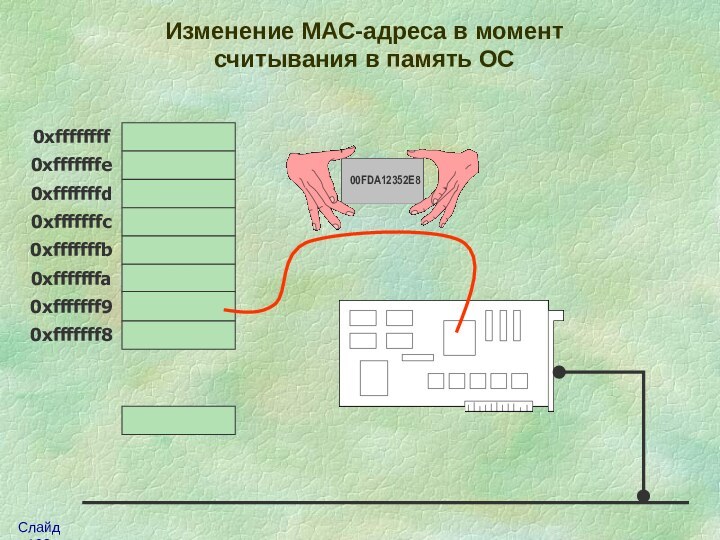

- 11. Изменение МАС-адреса в момент считывания в память ОС0xffffffff0xfffffffe0xfffffffd0xfffffffc0xfffffffb0xfffffffa0xfffffff90xfffffff800FDA12352E8

- 12. Изменение МАС-адреса на уровне ОСWindows NT: Ключ HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\ \ParametersЗначимые элементыNetworkAddress="xx-xx-xx-xx-xx-хх" SelectedID="xx-xx-xx-xx-xx-хх" ОС Windows:Значимый элемент реестра «NetworkAddress»

- 13. Практическая работа 1Изменение МАС-адреса в среде Windows

- 14. Выводы: когда требуется изменение МАС-адресаТестирование систем на

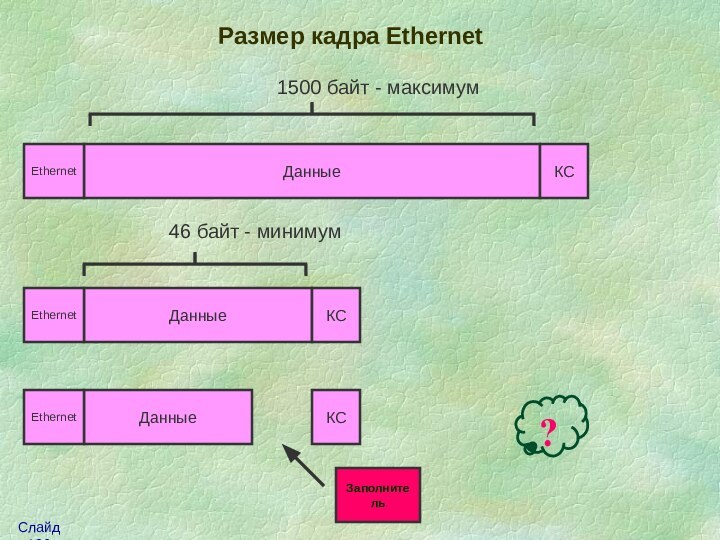

- 15. Размер кадра EthernetДанныеEthernetКСДанныеEthernetКС46 байт - минимум1500 байт - максимум ДанныеEthernetКСЗаполнитель?

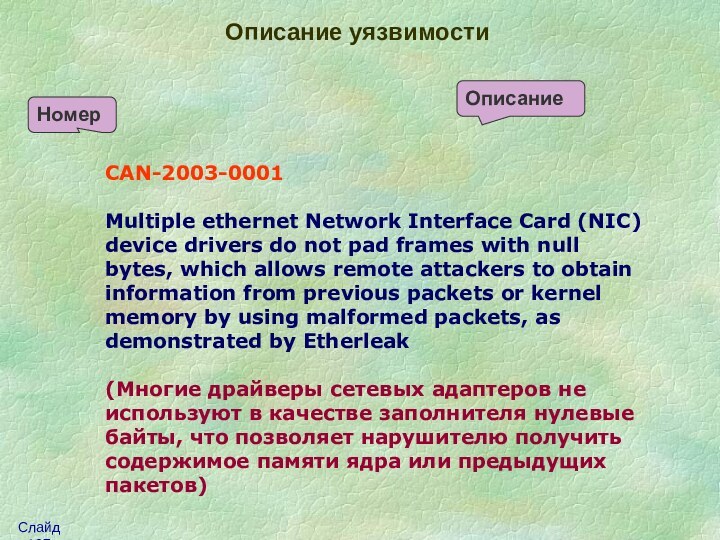

- 16. Описание уязвимостиCAN-2003-0001 Multiple ethernet Network Interface Card

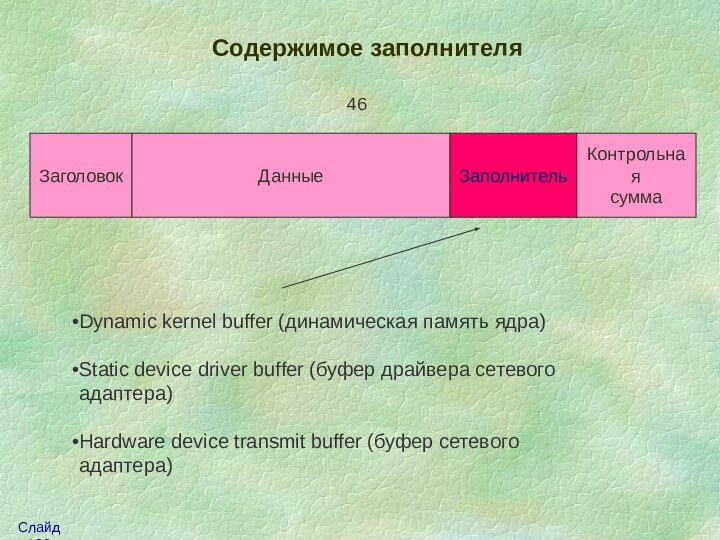

- 17. Содержимое заполнителяЗаголовокДанныеКонтрольнаясумма46ЗаполнительDynamic kernel buffer (динамическая память ядра)Static

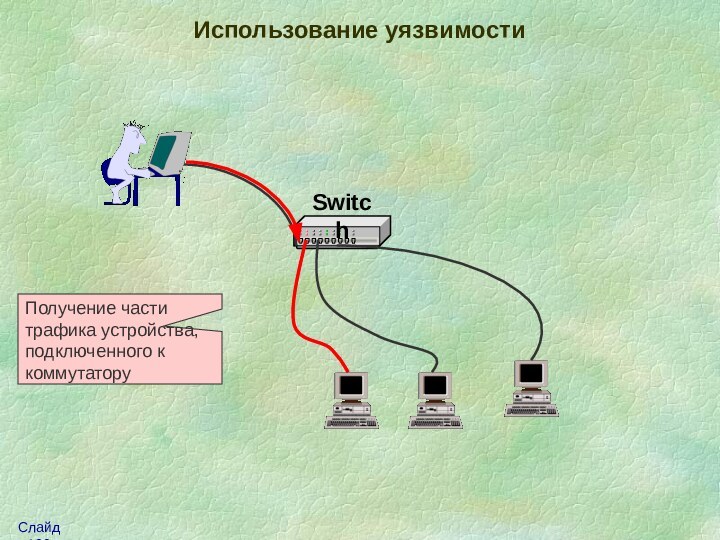

- 18. SwitchИспользование уязвимостиПолучение части трафика устройства, подключенного к коммутатору

- 19. Тестирование на наличие уязвимостиPing -l 1 (ICMP – эхо запрос размером 1 байт)

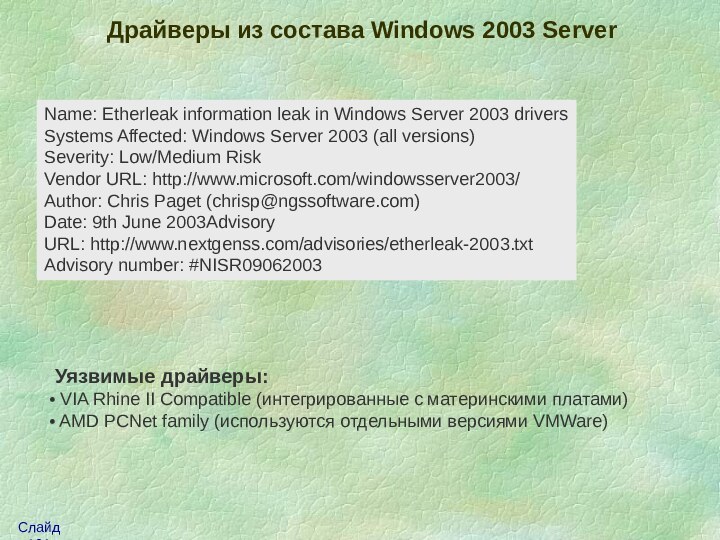

- 20. Драйверы из состава Windows 2003 ServerName: Etherleak

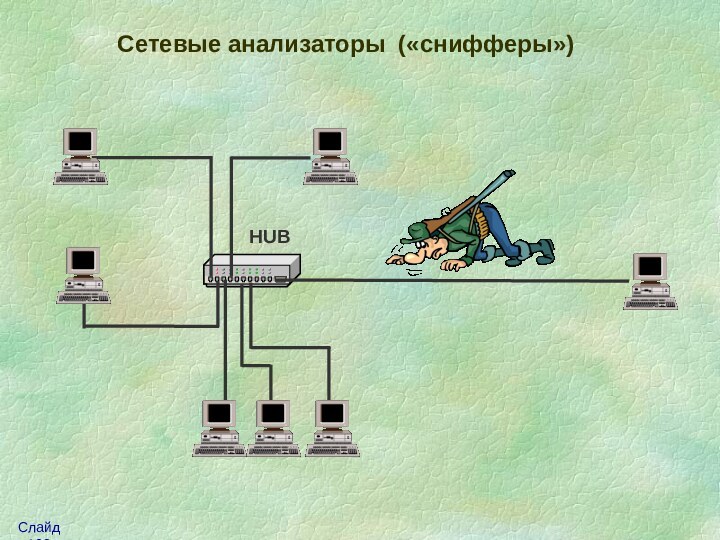

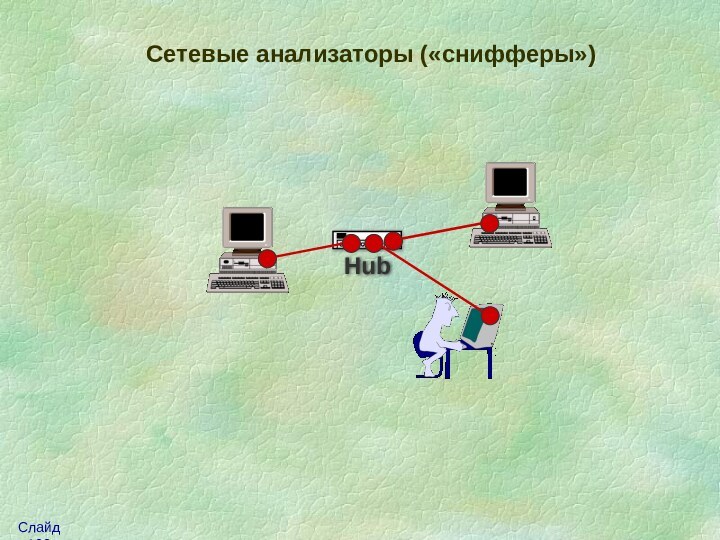

- 21. Сетевые анализаторы («снифферы»)

- 22. Сетевые анализаторы («снифферы»)

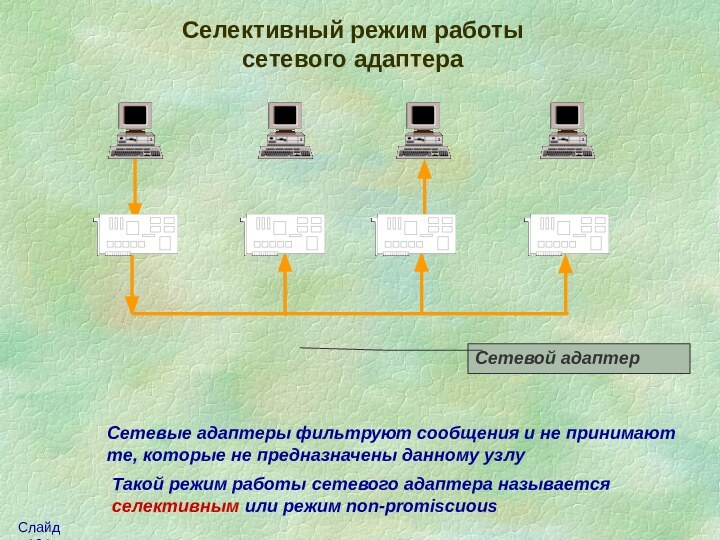

- 23. Сетевые адаптеры фильтруют сообщения и не принимаютте,

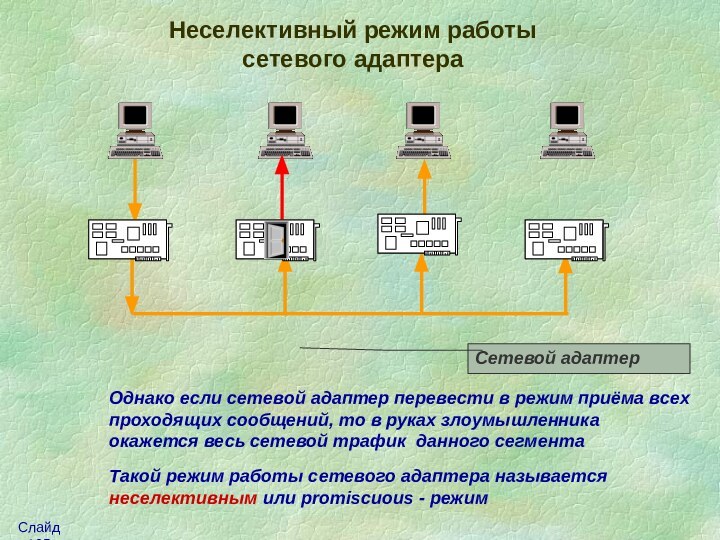

- 24. Сетевой адаптерНеселективный режим работысетевого адаптераОднако если сетевой

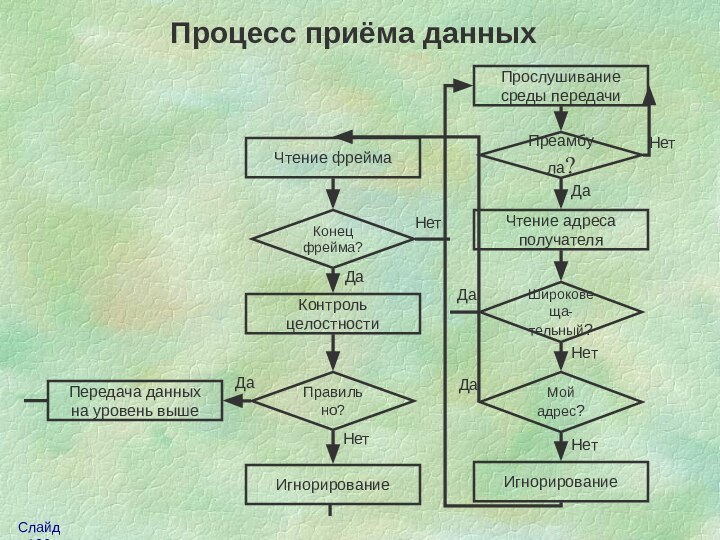

- 25. Прослушиваниесреды передачиПроцесс приёма данныхПреамбула?Чтение фреймаКонтроль целостностиИгнорированиеЧтение адреса получателяШироковеща-тельный?Правильно?Мой адрес?НетНетДаДаДаНетДаНетИгнорированиеПередача данныхна уровень вышеКонец фрейма?НетДа

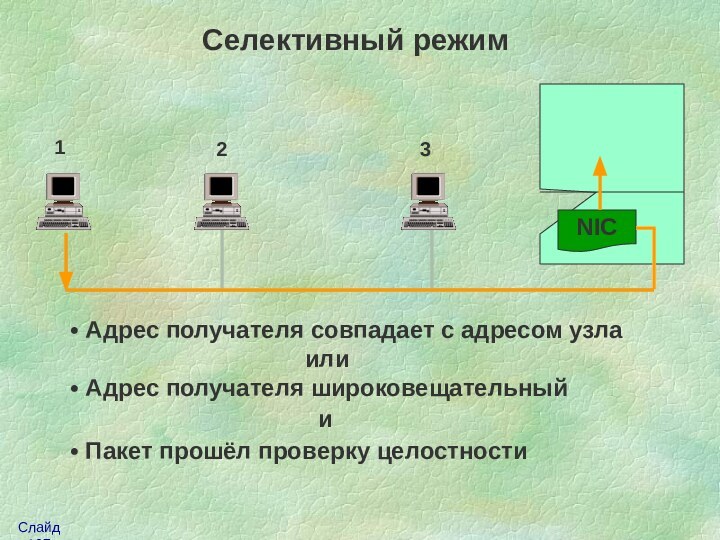

- 26. Селективный режим132NIC Адрес получателя совпадает с адресом

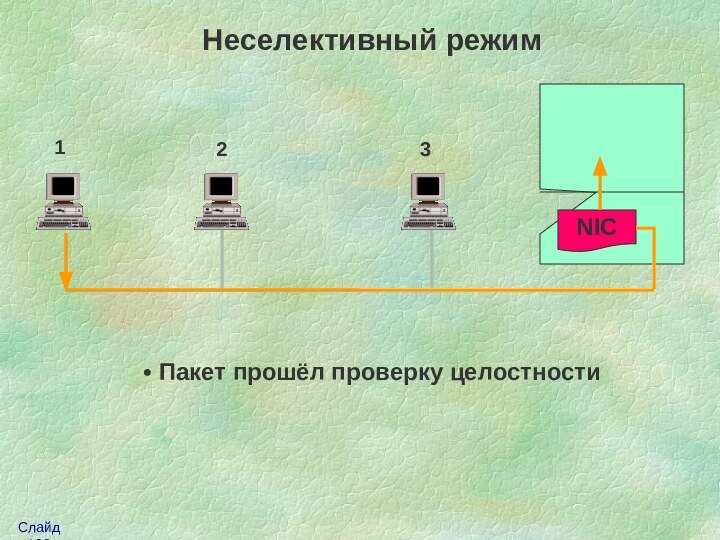

- 27. Неселективный режим132NIC Пакет прошёл проверку целостности

- 28. SnifferProMicrosoft Network Monitor (SMS)Real Secure Network SensorСетевые анализаторы

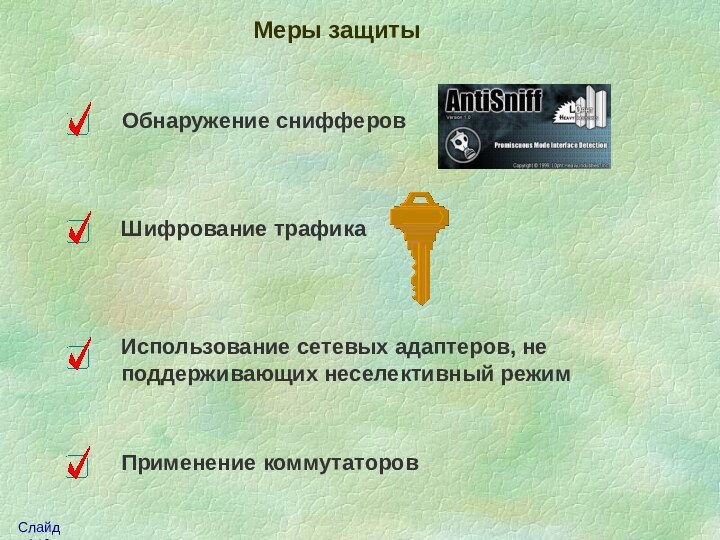

- 29. Обнаружение снифферовШифрование трафикаМеры защитыИспользование сетевых адаптеров, не поддерживающих неселективный режимПрименение коммутаторов

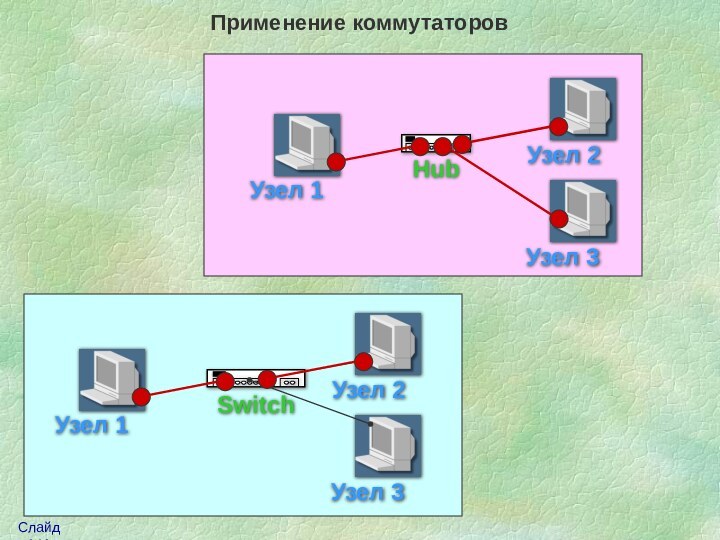

- 30. Применение коммутаторов

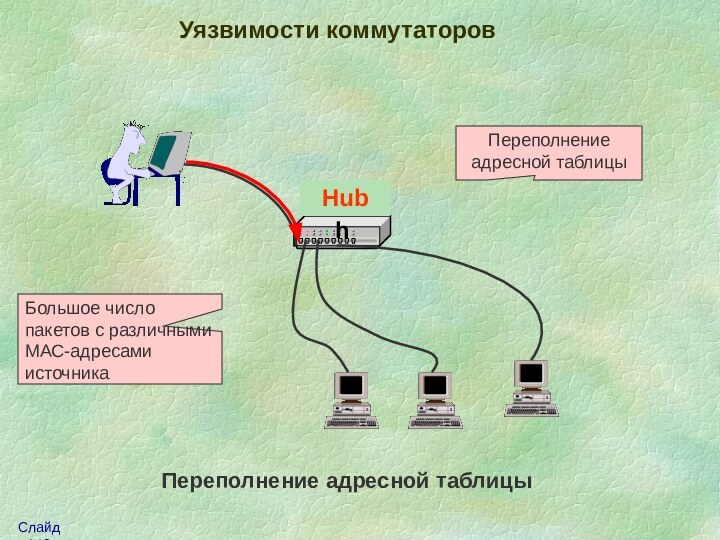

- 31. SwitchУязвимости коммутаторовПереполнение адресной таблицыБольшое число пакетов с различными МАС-адресами источникаПереполнение адресной таблицыHub

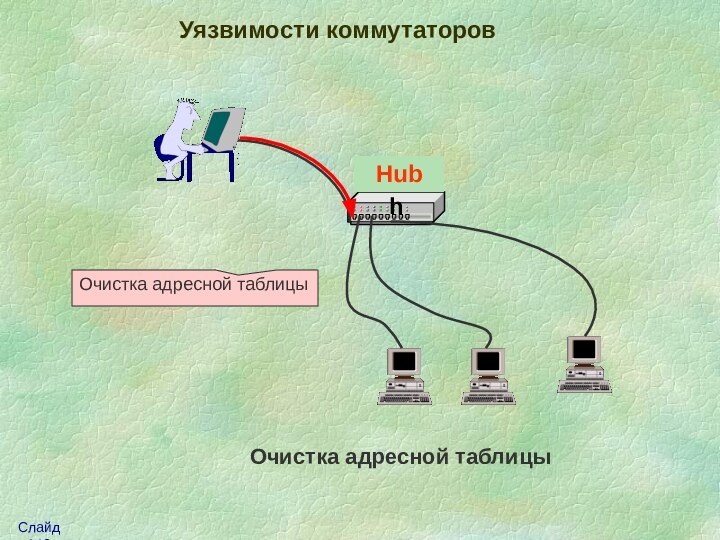

- 32. SwitchУязвимости коммутаторовОчистка адресной таблицыОчистка адресной таблицыHub

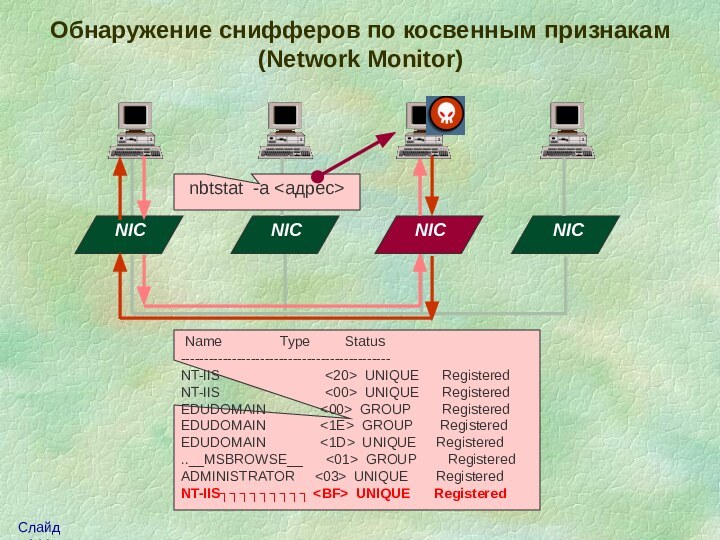

- 33. Обнаружение снифферов по косвенным признакам(Network Monitor)NICNICNICNICnbtstat -a

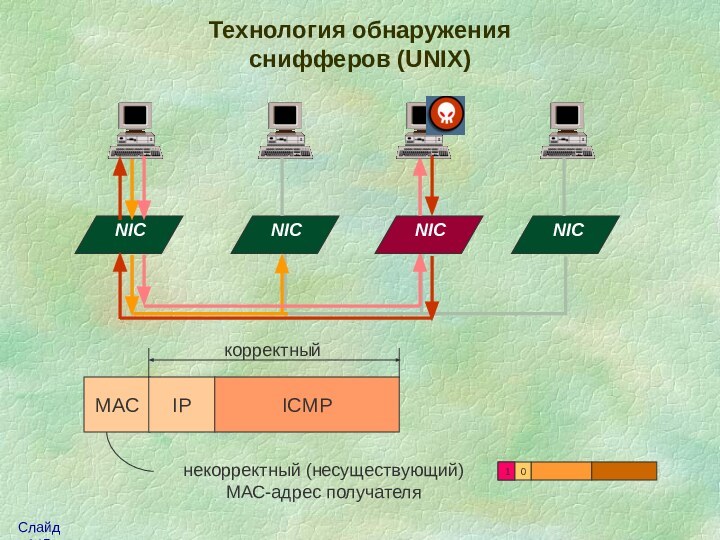

- 34. Технология обнаруженияснифферов (UNIX)NICNICNICNIC1

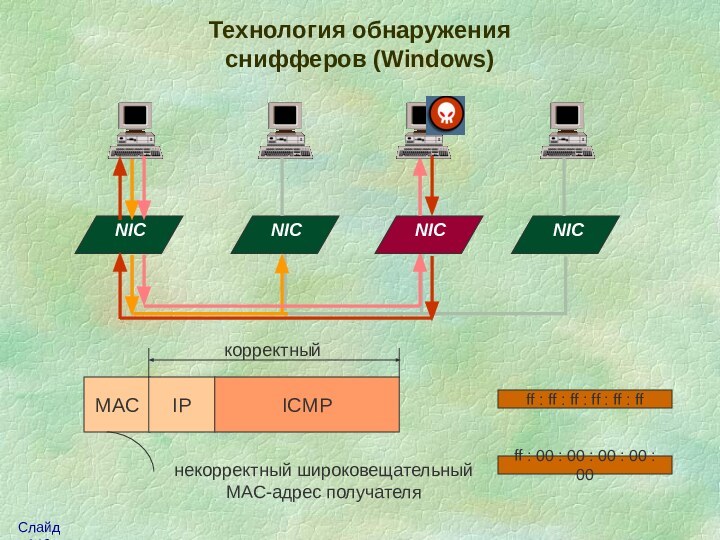

- 35. Технология обнаруженияснифферов (Windows)NICNICNICNICMACIPICMPкорректныйнекорректный широковещательныйМАС-адрес получателяff : ff

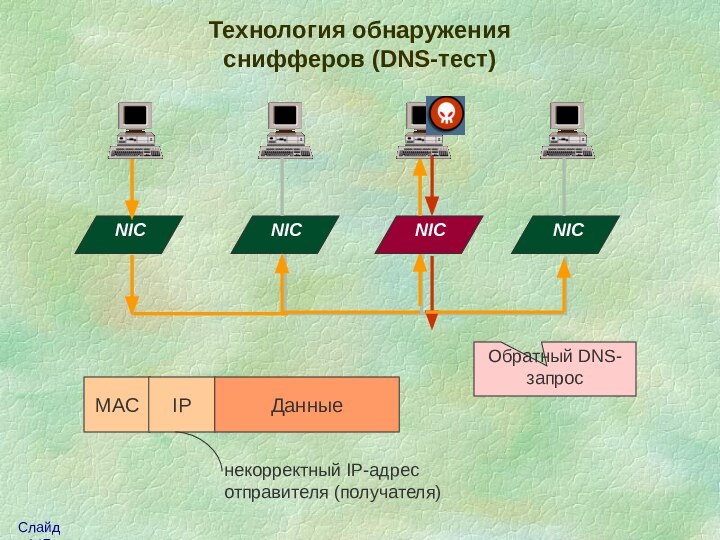

- 36. Технология обнаруженияснифферов (DNS-тест)NICNICNICNICMACIPДанныенекорректный IP-адрес отправителя (получателя)Обратный DNS-запрос

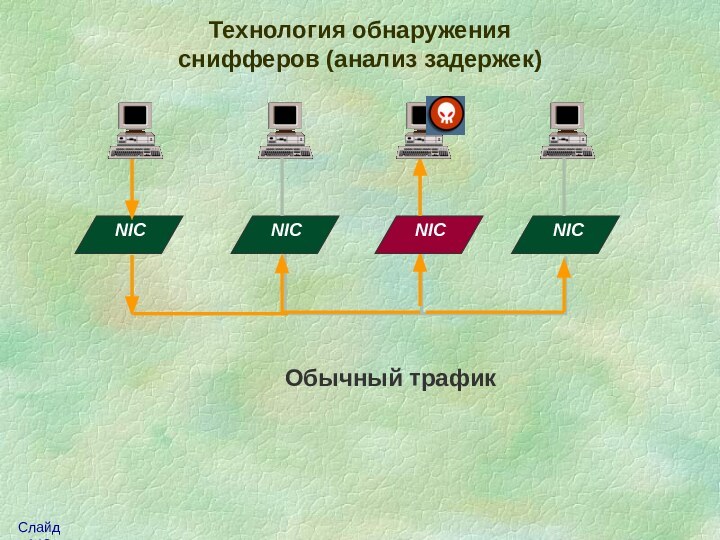

- 37. Технология обнаруженияснифферов (анализ задержек)NICNICNICNICОбычный трафик

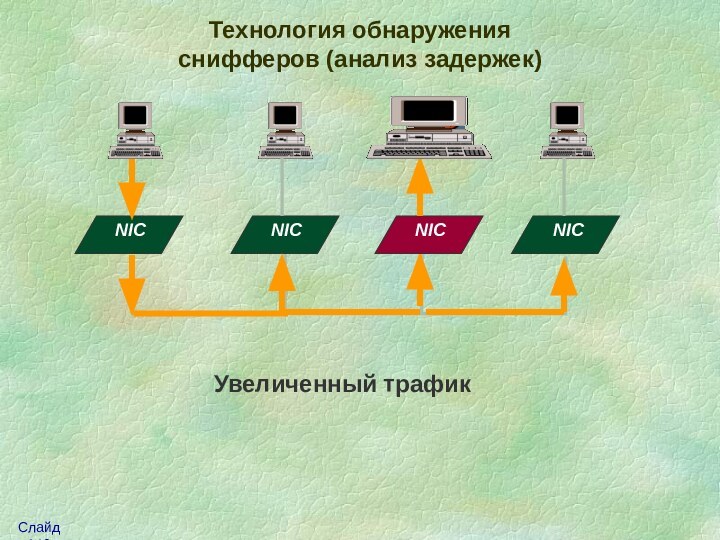

- 38. Технология обнаруженияснифферов (анализ задержек)NICNICNICNICУвеличенный трафик

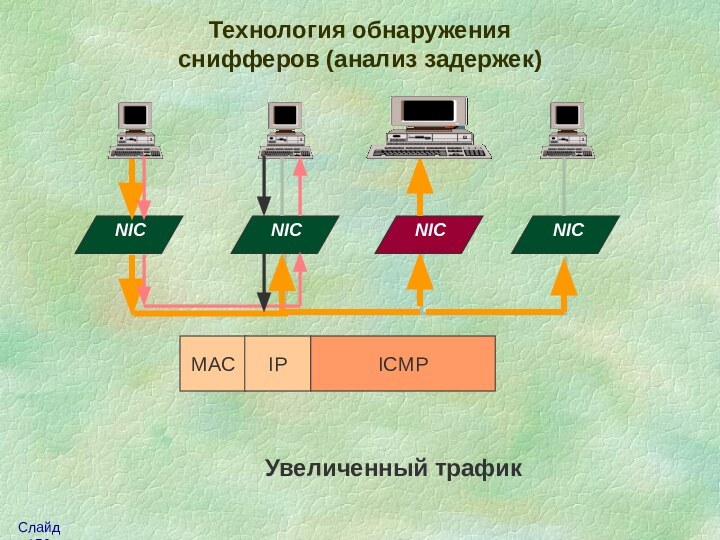

- 39. Технология обнаруженияснифферов (анализ задержек)NICNICNICNICУвеличенный трафикMACIPICMP

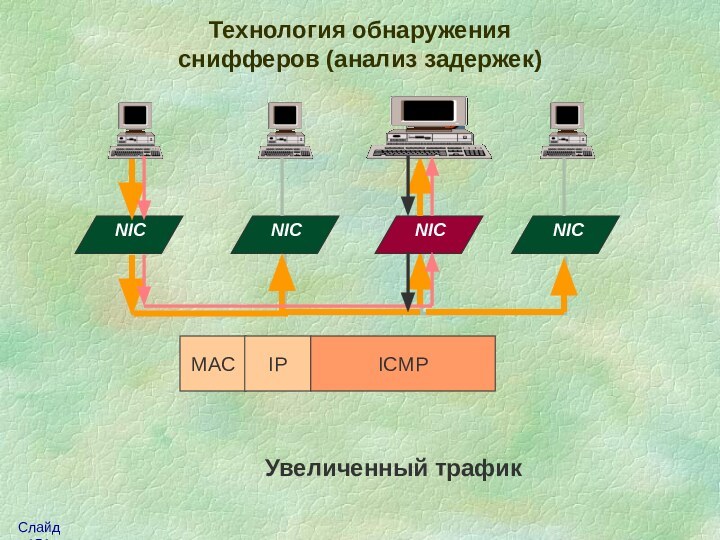

- 40. Технология обнаруженияснифферов (анализ задержек)NICNICNICNICУвеличенный трафикMACIPICMP

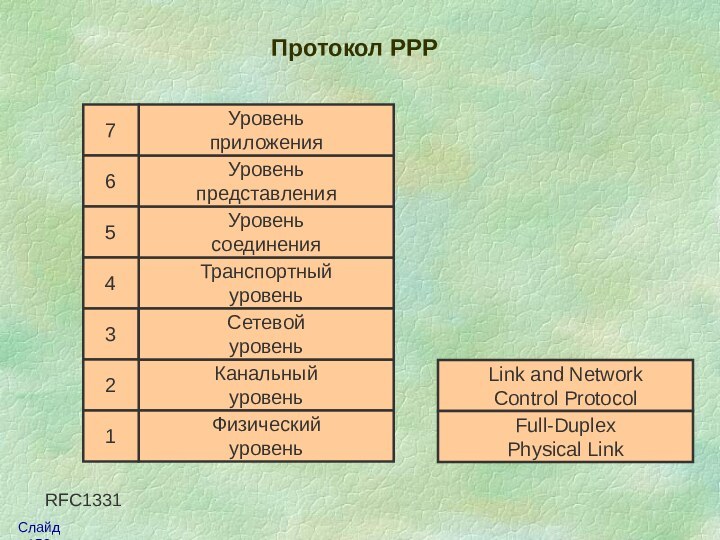

- 41. Протокол РРРКанальный уровеньФизический уровеньСетевой уровеньТранспортный уровеньУровеньсоединенияУровеньпредставленияУровеньприложения7654321Сетевой уровеньLink and Network Control ProtocolFull-Duplex Physical LinkRFC1331

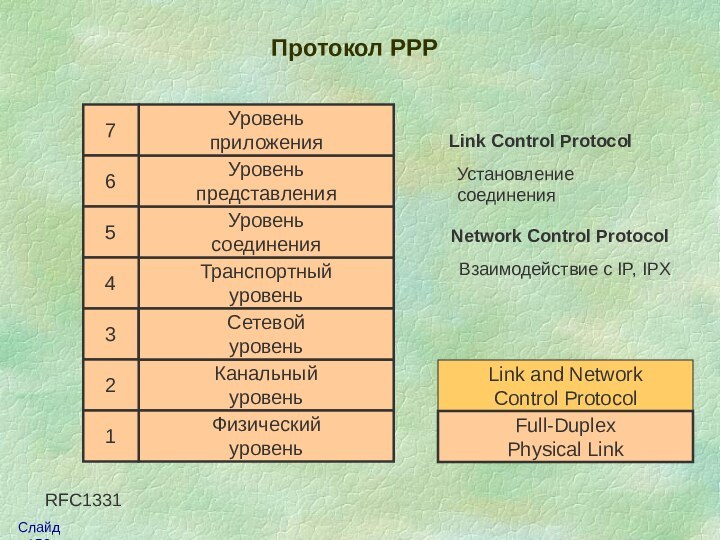

- 42. Протокол РРРКанальный уровеньФизический уровеньСетевой уровеньТранспортный уровеньУровеньсоединенияУровеньпредставленияУровеньприложения7654321Сетевой уровеньLink

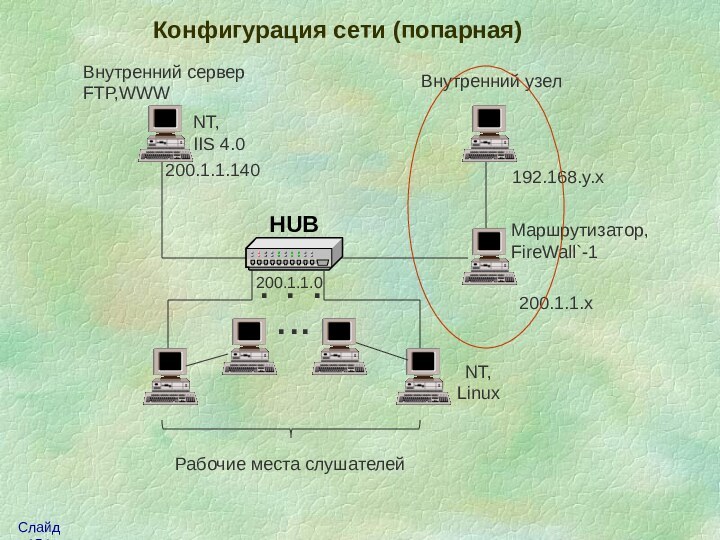

- 43. Конфигурация сети (попарная)200.1.1.0Рабочие места слушателейВнутренний серверFTP,WWWВнутренний узелМаршрутизатop,FireWall`-1NT,Linux200.1.1.140192.168.y.x200.1.1.x...NT,IIS 4.0...

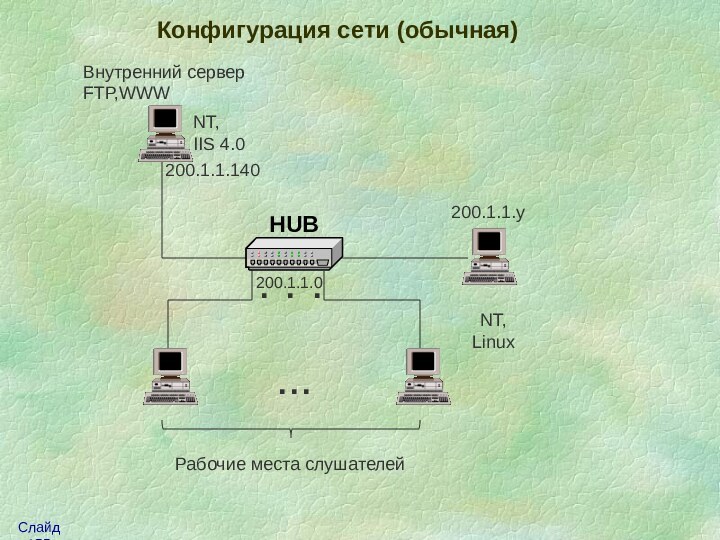

- 44. Конфигурация сети (обычная)200.1.1.0Рабочие места слушателейВнутренний серверFTP,WWWNT,Linux200.1.1.140200.1.1.y...NT,IIS 4.0...

- 45. Практическая работа 2Сетевые анализаторы Установка SnifferPro 1.5

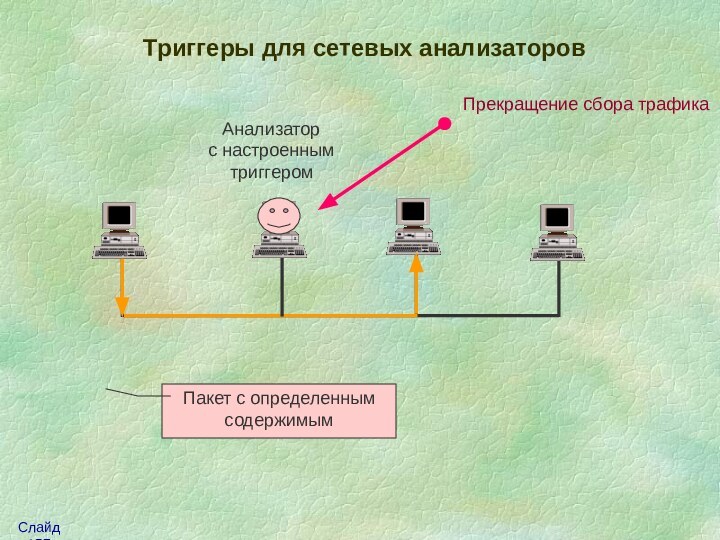

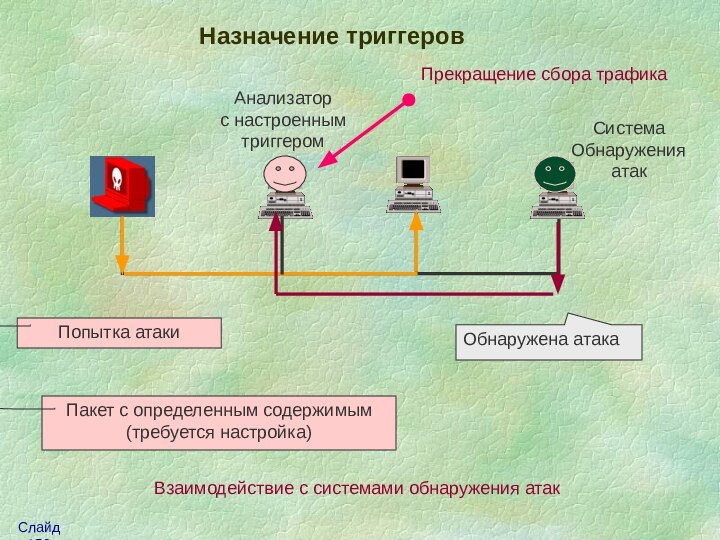

- 46. Триггеры для сетевых анализаторовАнализатор с настроенным триггеромПакет с определенным содержимымПрекращение сбора трафика

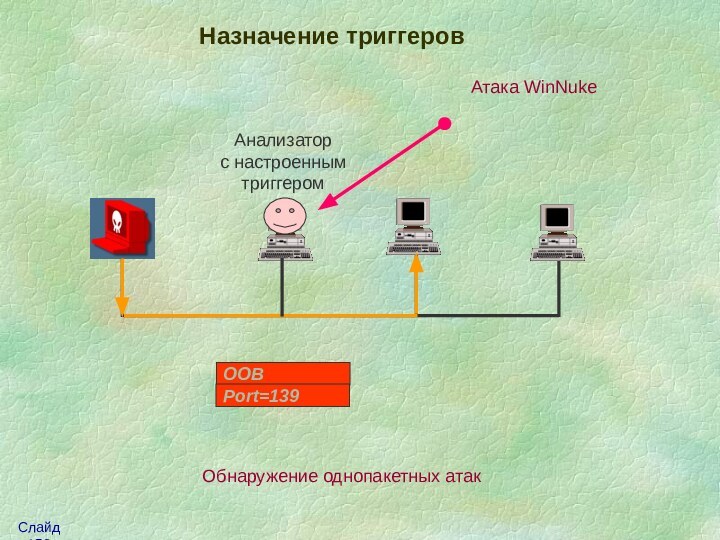

- 47. Назначение триггеровАнализатор с настроенным триггеромОбнаружение однопакетных атак Атака WinNuke

- 48. Скачать презентацию

- 49. Похожие презентации

Физический и канальный уровниКанальный уровеньФизический уровеньСетевой уровеньДрайвер NIC

Слайд 3

Физический и канальный уровни

для различных технологий

Уровни OSI

Технология

ATM

Технология

X25

Технология

Ethernet

Технология

Frame Relay

Канальный

Физический

Уровень

АТМ

Слайд 5

Драйвер NIC

Фреймы

Данные

КС

Тип или

Длина

Адрес

отправителя

Адрес

получателя

Преамбула

8

6

6

2

4

Заголовок

LLC

Слайд 6

Драйвер NIC

Адресация на канальном уровне

Данные

КС

Тип или

Длина

Адрес

отправителя

Адрес

получателя

Преамбула

Заголовок

LLC

Драйвер NIC

Слайд 7

Драйвер NIC

Данные

КС

Тип или

Длина

Адрес

отправителя

Адрес

получателя

Преамбула

Заголовок

LLC

0

0

Идентификатор

производителя (22 бита)

Адрес узла (24 бита)

МАС-адрес

Слайд 8

0

0

Идентификатор

производителя (22 бита)

Адрес узла (24 бита)

МАС-адрес и разграничение

доступа

ППЗУ (PROM)

Слайд 9

Изменение МАС-адреса (MAC Address Spoofing)

На физическом уровне

(перепрошивка)

В момент считывания в память ОС

На уровне

ОС

Слайд 11

Изменение МАС-адреса в момент

считывания в память ОС

0xffffffff

0xfffffffe

0xfffffffd

0xfffffffc

0xfffffffb

0xfffffffa

0xfffffff9

0xfffffff8

00FDA12352E8

Слайд 12

Изменение МАС-адреса на уровне ОС

Windows NT:

Ключ

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\

\Parameters

Значимые элементы

NetworkAddress="xx-xx-xx-xx-xx-хх"

SelectedID="xx-xx-xx-xx-xx-хх"

ОС Windows:

Значимый элемент реестра «NetworkAddress»

Слайд 13

Практическая работа 1

Изменение МАС-адреса в среде Windows 2000

Редактирование свойств сетевого адаптера

Редактирование реестра

Использование программы СМАС

Слайд 14

Выводы: когда требуется изменение МАС-адреса

Тестирование систем на наличие

уязвимостей аутентификации и авторизации на основе МАС-адресов.

Резервирование узлов, при

котором требуется точное совпадение имени, IP-адреса и МАС-адреса. При этом не требуется обновление ARP-таблиц узлов при вводе в строй резервного узлаРазрешение проблем, связанных с маршрутизацией, работой протокола ARP и т. д.

Тестирование систем обнаружения атак

Установка приложений, привязанных к МАС-адресам

Замена сетевого адаптера

Подключение к кабельному модему (многие провайдеры услуг Интернет при выдаче IP-адреса по DHCP производят проверку МАС-адреса).

Слайд 15

Размер кадра Ethernet

Данные

Ethernet

КС

Данные

Ethernet

КС

46 байт - минимум

1500 байт -

максимум

Данные

Ethernet

КС

Заполнитель

?

Слайд 16

Описание уязвимости

CAN-2003-0001

Multiple ethernet Network Interface Card (NIC)

device drivers do not pad frames with null bytes,

which allows remote attackers to obtain information from previous packets or kernel memory by using malformed packets, as demonstrated by Etherleak(Многие драйверы сетевых адаптеров не используют в качестве заполнителя нулевые байты, что позволяет нарушителю получить содержимое памяти ядра или предыдущих пакетов)

Номер

Описание

Слайд 17

Содержимое заполнителя

Заголовок

Данные

Контрольная

сумма

46

Заполнитель

Dynamic kernel buffer (динамическая память ядра)

Static device

driver buffer (буфер драйвера сетевого адаптера)

Hardware device transmit buffer

(буфер сетевого адаптера)

Слайд 18

Switch

Использование уязвимости

Получение части трафика устройства, подключенного к коммутатору

Слайд 20

Драйверы из состава Windows 2003 Server

Name: Etherleak information

leak in Windows Server 2003 drivers

Systems Affected: Windows Server

2003 (all versions)Severity: Low/Medium Risk

Vendor URL: http://www.microsoft.com/windowsserver2003/

Author: Chris Paget (chrisp@ngssoftware.com)

Date: 9th June 2003Advisory

URL: http://www.nextgenss.com/advisories/etherleak-2003.txt

Advisory number: #NISR09062003

Уязвимые драйверы:

VIA Rhine II Compatible (интегрированные с материнскими платами)

AMD PCNet family (используются отдельными версиями VMWare)

Слайд 23

Сетевые адаптеры фильтруют сообщения и не принимают

те, которые

не предназначены данному узлу

Такой режим работы сетевого адаптера называется

селективным или режим non-promiscuous

Сетевой адаптер

Селективный режим работы

сетевого адаптера

Слайд 24

Сетевой адаптер

Неселективный режим работы

сетевого адаптера

Однако если сетевой адаптер

перевести в режим приёма всех проходящих сообщений, то в

руках злоумышленника окажется весь сетевой трафик данного сегментаТакой режим работы сетевого адаптера называется

неселективным или promiscuous - режим

Слайд 25

Прослушивание

среды передачи

Процесс приёма данных

Преамбула?

Чтение фрейма

Контроль целостности

Игнорирование

Чтение адреса

получателя

Широковеща-

тельный?

Правильно?

Мой

адрес?

Нет

Нет

Да

Да

Да

Нет

Да

Нет

Игнорирование

Передача данных

на уровень выше

Конец

фрейма?

Нет

Да

Слайд 26

Селективный режим

1

3

2

NIC

Адрес получателя совпадает с адресом узла

или

Адрес получателя широковещательный

и

Пакет прошёл проверку целостности

Слайд 29

Обнаружение снифферов

Шифрование трафика

Меры защиты

Использование сетевых адаптеров, не

поддерживающих

неселективный режим

Применение коммутаторов

Слайд 31

Switch

Уязвимости коммутаторов

Переполнение адресной таблицы

Большое число пакетов с различными

МАС-адресами источника

Переполнение адресной таблицы

Hub

Слайд 33

Обнаружение снифферов по косвенным признакам

(Network Monitor)

NIC

NIC

NIC

NIC

nbtstat -a

Name Type

Status---------------------------------------------

NT-IIS <20> UNIQUE Registered

NT-IIS <00> UNIQUE Registered

EDUDOMAIN <00> GROUP Registered

EDUDOMAIN <1E> GROUP Registered

EDUDOMAIN <1D> UNIQUE Registered

..__MSBROWSE__ <01> GROUP Registered

ADMINISTRATOR <03> UNIQUE Registered

NT-IIS┐┐┐┐┐┐┐┐┐