- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Избавление от троянов-вымогателей и разблокировка Windows

Содержание

- 2. Голыми рукамиПростые мерыХитростьюПо старинкеОперацияБорьба на ранней стадииОтвертка Общие правила безопасностиОглавление

- 3. Голыми руками

- 4. Для некоторых троянов действительно существует код разблокировки.

- 5. Сервис разблокировки Windows компании «Доктор Веб»

- 6. Сервис разблокировки Windows компании «Лаборатория Касперского»

- 7. Зайти в специализированные разделы сайтов «Доктор Веб»Зайти

- 8. После разблокировки не радуйтесь преждевременно и не

- 9. Простые меры

- 10. Прежде чем использовать сложные методы и спецсофт,

- 11. Подозрительный процесс в диспетчере задач

- 12. Посторонний процесс выдаёт невнятное имя и отсутствие

- 13. Если диспетчер задач не вызывается, попробуйте использовать

- 14. Подозрительный процесс в System Explorer

- 15. Скачать программу можно с другого компьютера или

- 16. После закрытия баннера часто требуется перезапустить «Проводник»

- 17. Когда троян деактивирован на время сеанса, осталось

- 18. Типичное место локализации трояна – каталоги временных

- 19. AutoRuns покажет все объекты автозапуска

- 20. Хитростью

- 21. Справиться с трояном на первом этапе поможет

- 22. Нажмите {WIN}+{R}, напишите notepad и нажмите {ENTER}.

- 23. Останется

- 24. По старинке

- 25. Более продвинутые версии троянов имеют средства противодействия

- 26. В этом случае перезагрузите компьютер и удерживайте

- 27. После появления консоли пишем explorer и нажимаем

- 28. Ключи реестра, часто модифицируемые троянами семейства Winlock

- 29. Чаще всего вы увидите полные пути к

- 30. Копируем полное имя троянского файла в буфер

- 31. Удаление трояна из консоли

- 32. Выбираем команду «вставить» и нажимаем {ENTER}. Один

- 33. Затем выполняем в реестре поиск по имени

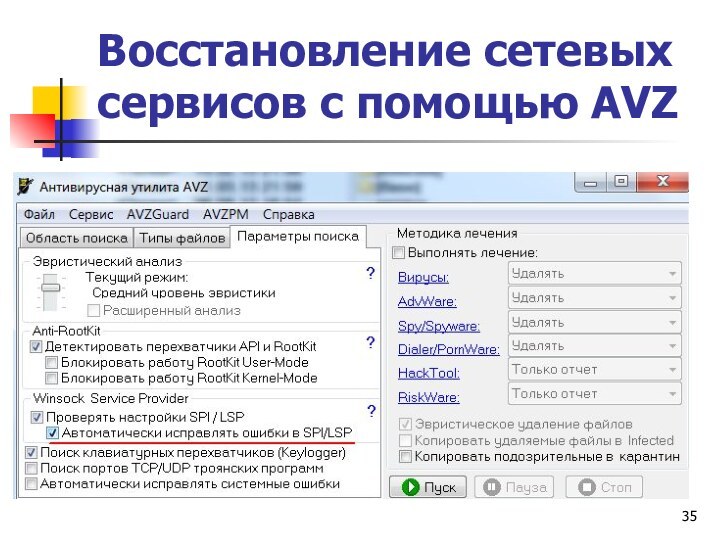

- 34. Если из-за трояна перестали работать сетевые подключения, попробуйте восстановить настройки Windows Sockets API утилитой AVZ.

- 35. Восстановление сетевых сервисов с помощью AVZ

- 36. Операция

- 37. В случаях серьёзного заражения бесполезно бороться из-под

- 38. Существуют десятки способов сделать это, но один

- 39. Создание загрузочной флэшки из образа Kaspersky Rescue Disk

- 40. При включении заражённого компьютера удерживайте клавишу для

- 41. В настройках загрузки выберите первым загрузочным устройством

- 42. Современные версии BIOS позволяют выбирать загрузочное устройство

- 43. Загрузка Kaspersky Rescue Disk

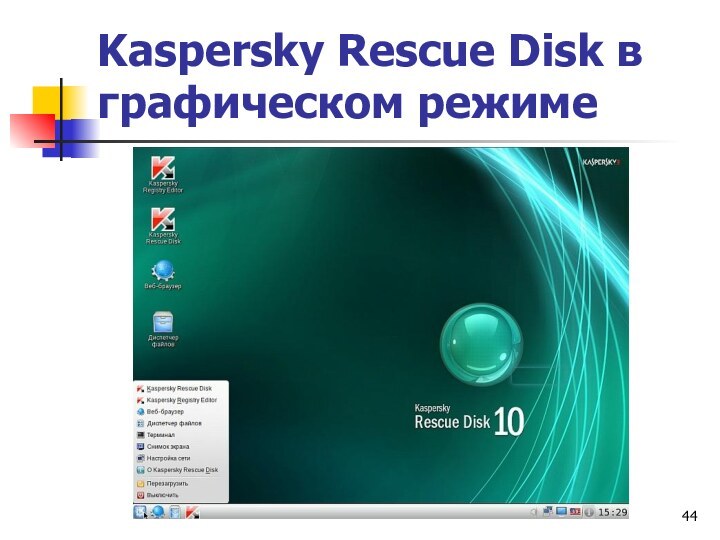

- 44. Kaspersky Rescue Disk в графическом режиме

- 45. Борьба на ранней стадии

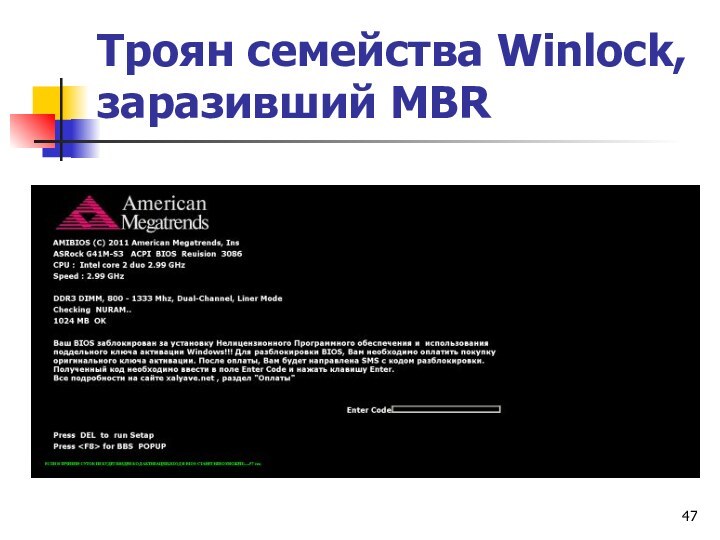

- 46. Отдельный подкласс составляют трояны, поражающие главную загрузочную

- 47. Троян семейства Winlock, заразивший MBR

- 48. Первый этап борьбы с ними заключается в

- 49. Для Windows 7 аналогичная утилита называется BOOTREC.EXE,

- 50. Отвертка

- 51. На маломощных компьютерах и особенно ноутбуках борьба

- 52. Антивирусная проверка жёстких дисков на другом компьютере

- 53. Чтобы не разносить заразу, предварительно отключаем на

- 54. Зайдите в меню «Файл», выберите «Мастер поиска

- 55. Отключение автозапуска с помощью AVZ

- 56. Перед подключением заражённого винчестера стоит убедиться, что

- 57. Если разделы внешнего жёсткого диска не видны,

- 58. Для предотвращения повторного заражения следует установить любой

- 59. Общие правила безопасности

- 60. Общие правила безопасностистарайтесь работать из-под учётной записи

- 61. Общие правила безопасностиотключите автозапуск со сменных носителей;

- 62. Общие правила безопасностиблокируйте нежелательные всплывающие окна с

- 63. Скачать презентацию

- 64. Похожие презентации

Голыми рукамиПростые мерыХитростьюПо старинкеОперацияБорьба на ранней стадииОтвертка Общие правила безопасностиОглавление

Слайд 2

Голыми руками

Простые меры

Хитростью

По старинке

Операция

Борьба на ранней стадии

Отвертка

Общие

правила безопасности

Слайд 4

Для некоторых троянов действительно существует код разблокировки.

В

редких случаях они даже честно удаляют себя полностью после

ввода верного кода.Узнать его можно на соответствующих разделах сайтов антивирусных компаний.

Слайд 7

Зайти в специализированные разделы сайтов «Доктор Веб»Зайти в

специализированные разделы сайтов «Доктор Веб», «Лаборатории Касперского» и других

разработчиков антивирусного ПО можно с другого компьютера или телефона.

Слайд 8

После разблокировки не радуйтесь преждевременно и не выключайте

компьютер.

Скачайте любой бесплатный антивирус и выполните полную проверку

системы. Для этого воспользуйтесь, например, утилитой Dr.Web CureIt!Скачайте любой бесплатный антивирус и выполните полную проверку системы. Для этого воспользуйтесь, например, утилитой Dr.Web CureIt! или Kaspersky Virus Removal Tool.

Слайд 10

Прежде чем использовать сложные методы и спецсофт, попробуйте

обойтись имеющимися средствами.

Вызовите диспетчер задач комбинацией клавиш {CTRL}+{ALT}+{DEL}

или {CTRL}+{SHIFT}+{ESC}. Если получилось, то мы имеем дело с примитивным трояном, борьба с которым не доставит проблем. Найдите его в списке процессов и принудительно завершите.

Слайд 12

Посторонний процесс выдаёт невнятное имя и отсутствие описания.

Если сомневаетесь, просто поочерёдно выгружайте все подозрительные до исчезновения

баннера.

Слайд 13

Если диспетчер задач не вызывается, попробуйте использовать сторонний

менеджер процессов через команду «Выполнить», запускаемую нажатием клавиш {Win}+{R}.

Слайд 15

Скачать программу можно с другого компьютера или даже

с телефона. Она занимает всего пару мегабайт.

По ссылке

«проверить» происходит поиск информации о процессе в онлайновой базе данных, но обычно и так всё понятно.

Слайд 16

После закрытия баннера часто требуется перезапустить «Проводник» (процесс

explorer.exe).

В диспетчере задач нажмите: Файл -> Новая задача

(выполнить) -> c:\Windows\explorer.exe.

Слайд 17

Когда троян деактивирован на время сеанса, осталось найти

его файлы и удалить их.

Это можно сделать вручную

или воспользоваться бесплатным антивирусом.

Слайд 18

Типичное место локализации трояна – каталоги временных файлов

пользователя, системы и браузера.

Целесообразно всё же выполнять полную

проверку, так как копии могут находиться где угодно, а беда не приходит одна.

Слайд 21

Справиться с трояном на первом этапе поможет особенность

в поведении некоторых стандартных программ.

При виде баннера попробуйте

запустить «вслепую» Блокнот или WordPad.

Слайд 22

Нажмите {WIN}+{R}, напишите notepad и нажмите {ENTER}.

Под

баннером откроется новый текстовый документ.

Наберите любую абракадабру и

затем коротко нажмите кнопку выключения питания на системном блоке. Все процессы, включая троянский, начнут завершаться, но выключения компьютера не произойдёт.

Слайд 23

Останется

диалоговое окно «Сохранить изменения в файле?».

С этого момента на время сеанса мы избавились от баннера и можем добить трояна до перезагрузки.

Слайд 25

Более продвинутые версии троянов имеют средства противодействия попыткам

избавиться от них.

Они блокируют запуск диспетчера задач, подменяют

другие системные компоненты.

Слайд 26

В этом случае перезагрузите компьютер и удерживайте клавишу

{F8} в момент загрузки Windows.

Появится окно выбора способа

загрузки. Нам требуется «Безопасный режим с поддержкой командной строки».

Слайд 27

После появления консоли пишем explorer и нажимаем {ENTER}

– запустится проводник.

Далее пишем regedit, нажимаем {ENTER} и

видим редактор реестра. Здесь можно найти созданные трояном записи и обнаружить место, откуда происходит его автозапуск.

Слайд 29

Чаще всего вы увидите полные пути к файлам

трояна в ключах Shell и Userinit в ветке

HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon

В

«Shell» троян записывается вместо explorer.exe, а в «Userinit» указывается после запятой.

Слайд 30

Копируем полное имя троянского файла в буфер обмена

из первой обнаруженной записи.

В командной строке пишем del,

делаем пробел и вызываем правой клавишей мыши контекстное меню.

Слайд 32

Выбираем команду «вставить» и нажимаем {ENTER}.

Один файл

трояна удалён, делаем тоже самое для второго и последующих.

Слайд 33

Затем выполняем в реестре поиск по имени файла

трояна, внимательно просматриваем все найденные записи и удаляем подозрительные.

Очищаем все временные папки и корзину.

Даже если всё прошло идеально, не поленитесь затем выполнить полную проверку любым антивирусом.

Слайд 34

Если из-за трояна перестали работать сетевые подключения, попробуйте

восстановить настройки Windows Sockets API утилитой AVZ.

Слайд 37

В случаях серьёзного заражения бесполезно бороться из-под инфицированной

системы.

Логичнее загрузиться с заведомо чистой и спокойно вылечить

основную.

Слайд 38

Существуют десятки способов сделать это, но один из

самых простых – воспользоваться бесплатной утилитой Kaspersky WindowsUnlocker, входящей

в состав Kaspersky Rescue DiskСуществуют десятки способов сделать это, но один из самых простых – воспользоваться бесплатной утилитой Kaspersky WindowsUnlocker, входящей в состав Kaspersky Rescue Disk. Как и DrWeb LiveCD, он основан на Gentoo Linux.Файл-образ можно записать на болванку или сделать из него загрузочную флэшку утилитой Kaspersky USB Rescue Disk Maker.

Слайд 40

При включении заражённого компьютера удерживайте клавишу для входа

в BIOS.

Обычно это {DEL} или {F2}, а соответствующее

приглашение отображается внизу экрана. Вставьте Kaspersky Rescue Disk или загрузочную флэшку.

Слайд 41

В настройках загрузки выберите первым загрузочным устройством привод

оптических дисков или флэшку (иногда она может отображаться в

раскрываемом списке HDD).Сохраните изменения {F10} и выйдите из BIOS.

Слайд 42

Современные версии BIOS позволяют выбирать загрузочное устройство на

лету, без входа в основные настройки.

Для этого требуется

нажать {F12}, {F11} либо сочетание клавиш – подробнее смотрите в сообщении на экране, в инструкции к материнской плате или ноутбуку. После перезагрузки начнётся запуск Kaspersky Rescue Disk.

Слайд 46

Отдельный подкласс составляют трояны, поражающие главную загрузочную запись

(MBR).

Они появляются до загрузки Windows, и в секциях

автозапуска вы их не найдёте.

Слайд 48

Первый этап борьбы с ними заключается в восстановлении

исходного кода MBR.

В случае XP для этого загружаемся

с установочного диска Windows, нажатием клавиши {R} вызываем консоль восстановления и пишем в ней команду fixmbr. Подтверждаем её клавишей {Y} и выполняем перезагрузку.

Слайд 49

Для Windows 7 аналогичная утилита называется BOOTREC.EXE, а

команда fixmbr передаётся в виде параметра:

Bootrec.exe/FixMbrПосле этих манипуляций система вновь загружается. Можно приступать к поиску копий трояна и средств его доставки любым антивирусом.

Слайд 51

На маломощных компьютерах и особенно ноутбуках борьба с

троянами может затянуться, так как загрузка с внешних устройств

затруднена, а проверка выполняется очень долго. В таких случаях просто извлеките заражённый винчестер и подключите его для лечения к другому компьютеру. Для этого удобнее воспользоваться боксами с интерфейсом eSATA или USB 3.0/2.0.

Слайд 53

Чтобы не разносить заразу, предварительно отключаем на «лечащем»

компьютере автозапуск с HDD (да и с других типов

носителей не мешало бы).Сделать это удобнее всего бесплатной утилитой AVZ, но саму проверку лучше выполнять чем-то другим.

Слайд 54

Зайдите в меню «Файл», выберите «Мастер поиска и

устранения проблем».

Отметьте «Системные проблемы», «Все» и нажмите «Пуск».

После этого отметьте пункт «Разрешён автозапуск с HDD» и нажмите «Исправить отмеченные проблемы».

Слайд 56

Перед подключением заражённого винчестера стоит убедиться, что на

компьютере запущен резидентный антивирусный мониторинг с адекватными настройками и

есть свежие базы.

Слайд 57

Если разделы внешнего жёсткого диска не видны, зайдите

в «Управление дисками».

Для этого в окне «Пуск» ->

«Выполнить» напишите diskmgmt.msc и затем нажмите {ENTER}. Разделам внешнего жёсткого диска должны быть назначены буквы.

Их можно добавить вручную командой «изменить букву диска…».

После этого проверьте внешний винчестер целиком.

Слайд 58

Для предотвращения повторного заражения следует установить любой антивирус

с компонентом мониторинга в режиме реального времени и придерживаться

общих правил безопасности.

Слайд 60

Общие правила безопасности

старайтесь работать из-под учётной записи с

ограниченными правами;

пользуйтесь альтернативными браузерами – большинство заражений происходит

через Internet Explorer; отключайте Java-скрипты на неизвестных сайтах;

Слайд 61

Общие правила безопасности

отключите автозапуск со сменных носителей;

устанавливайте

программы, дополнения и обновления только с официальных сайтов разработчиков;

всегда обращайте внимание на то, куда на самом деле ведёт предлагаемая ссылка;

Слайд 62

Общие правила безопасности

блокируйте нежелательные всплывающие окна с помощью

дополнений для браузера или отдельных программ;

своевременно устанавливайте обновления

браузеров, общих и системных компонентов; выделите под систему отдельный дисковый раздел, а пользовательские файлы храните на другом.