- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Программно-технический уровень информационной безопасности

Содержание

- 2. ЛитератураВ.А. Галатенко «Основы информационной безопасности», Электронная книга

- 3. Основные понятия программно-технического уровня информационной безопасностиЦентральным для программно-технического уровня является понятие сервиса безопасности.

- 4. Основные понятия программно-технического уровня информационной безопасностиК вспомогательным

- 5. Основные понятия программно-технического уровня информационной безопасностиДалее мы

- 6. Основные понятия программно-технического уровня информационной безопасностиДля проведения

- 7. Основные понятия программно-технического уровня информационной безопасностиБольшинство сервисов

- 8. Идентификация и аутентификацияИдентификация позволяет субъекту (пользователю, процессу,

- 9. Идентификация и аутентификацияПосредством аутентификации вторая сторона убеждается,

- 10. АутентификацияАутентификация — процедура проверки подлинности, например:проверка подлинности

- 11. АвторизацияАвторизация— предоставление определённому лицу или группе лиц

- 12. АвторизацияАвторизацию не следует путать с аутентификацией: аутентификация —

- 13. Идентификация и аутентификацияАутентификация бывает односторонней (обычно клиент

- 14. Парольная аутентификацияГлавное достоинство парольной аутентификации – простота

- 15. Парольная аутентификацияСледующие меры позволяют значительно повысить надежность

- 16. Одноразовые паролиРассмотренные выше пароли можно назвать многоразовыми

- 17. Сервер аутентификации KerberosKerberos – это программный продукт,

- 18. Идентификация/аутентификация с помощью биометрических данныхБиометрия представляет собой

- 19. Идентификация/аутентификация с помощью биометрических данныхВ общем виде

- 20. Идентификация/аутентификация с помощью биометрических данныхНо главная опасность

- 21. Модели управления доступом

- 22. Цели и область примененияЦель управления доступом это

- 23. Цели и область примененияТаким образом управление доступом

- 24. Используемые термины

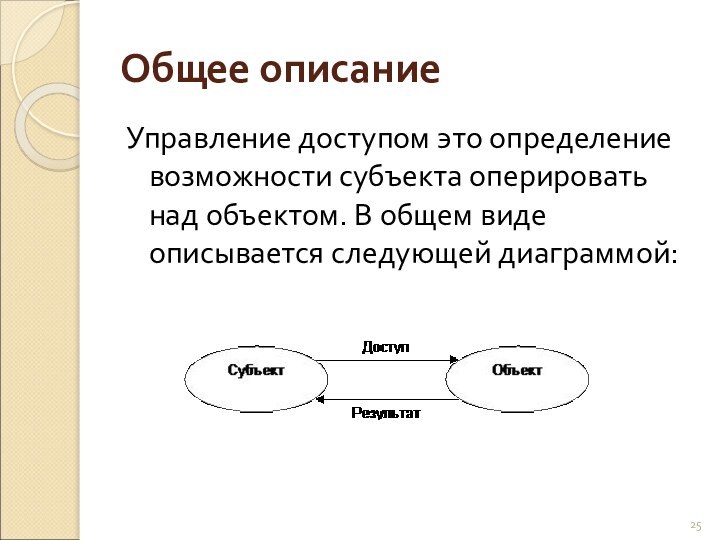

- 25. Общее описаниеУправление доступом это определение возможности субъекта оперировать над объектом. В общем виде описывается следующей диаграммой:

- 26. Общее описаниеС традиционной точки зрения средства управления

- 27. Общее описаниеЗадача: обеспечить управление доступом к производственной

- 28. Общее описаниеПроизводственные требования к управлению доступом к

- 29. Общее описаниеПри определении правил управления доступом необходимо

- 30. Модели управления доступомИзбирательное управление доступомПолномочное управление доступомРолевое управление доступом

- 31. Избирательное управление доступомИзбирательное управление доступом (англ. discretionary access

- 32. Избирательное управление доступомКаждый объект системы имеет привязанного

- 33. Избирательное управление доступомМножество объектов и типов доступа

- 34. Избирательное управление доступомВозможны и смешанные варианты построения,

- 35. Полномочное управление доступомМандатное управление доступом (англ. Mandatory access

- 36. Полномочное управление доступомвсе субъекты и объекты системы

- 37. Полномочное управление доступомВ том случае, когда совокупность

- 38. Полномочное управление доступомРезультат сравнения определяется двумя правилами:

- 39. Полномочное управление доступомОсновное назначение полномочной политики безопасности

- 40. Ролевое управление доступомУправление доступом на основе ролей

- 41. Ролевое управление доступомРолевая модель управления доступом содержит

- 42. Ролевое управление доступомКлассическим примером роли является root

- 43. Ролевое управление доступомУправление доступом при использовании ролевой

- 44. Ролевое управление доступомRBAC широко используется для управления

- 45. Модель Белла — ЛападулыМодель Белла — Лападулы —

- 46. Модель Белла — ЛападулыКлассическая модель Белла — Лападулы

- 47. Модель Харрисона-Руззо-УльманаМодель Харрисона-Руззо-Ульмана является классической дискреционной моделью,

- 48. Модель Харрисона-Рузза-УльманаСистема обработки предоставляется в виде совокупности

- 49. Модель пятимерного пространства безопасности ХордстонаТеперь рассмотрим модель,

- 50. Модель пятимерного пространства безопасности ХордстонаОбласть безопасности будет

- 51. Монитор безопасности обращенийКонцепция монитора безопасности обращений является

- 52. Получив запрос на доступ от субъекта S

- 53. Модели целостностиОдной из целей политики безопасности— защита

- 54. Модель Кларка-ВилсонаМодель Кларка-Вилсона появилась в результате проведенного

- 55. Модель Кларка-ВилсонаОсновные понятия рассматриваемой модели — это корректность

- 56. Модель Кларка-ВилсонаДалее, модель вводит два класса операций

- 57. Модель Кларка-ВилсонаТак же модель содержит девять правил,

- 59. Модель БибаВ основе модели Биба лежат уровни

- 60. Модель БибаВ модели Биба рассматриваются следующие доступы

- 61. Скачать презентацию

- 62. Похожие презентации

ЛитератураВ.А. Галатенко «Основы информационной безопасности», Электронная книга

Слайд 3

Основные понятия программно-технического уровня информационной безопасности

Центральным для программно-технического

уровня является понятие сервиса безопасности.

Слайд 4

Основные понятия программно-технического уровня информационной безопасности

К вспомогательным относятся

сервисы безопасности (мы уже сталкивались с ними при рассмотрении

стандартов и спецификаций в области ИБ); среди них нас в первую очередь будут интересовать универсальные, высокоуровневые, допускающие использование различными основными и вспомогательными сервисами .

Слайд 5

Основные понятия программно-технического уровня информационной безопасности

Далее мы рассмотрим

следующие сервисы:

идентификация и аутентификация ;

управление доступом ;

протоколирование и аудит

;шифрование ;

контроль целостности ;

экранирование ;

анализ защищенности ;

обеспечение отказоустойчивости ;

обеспечение безопасного восстановления ;

туннелирование ;

управление.

Слайд 6

Основные понятия программно-технического уровня информационной безопасности

Для проведения классификации

сервисов безопасности и определения их места в общей архитектуре

меры безопасности можно разделить на следующие виды:превентивные, препятствующие нарушениям ИБ;

меры обнаружения нарушений ;

локализующие, сужающие зону воздействия нарушений;

меры по выявлению нарушителя ;

меры восстановления режима безопасности.

Слайд 7

Основные понятия программно-технического уровня информационной безопасности

Большинство сервисов безопасности

попадает в число превентивных, и это, безусловно, правильно. Аудит

и контроль целостности способны помочь в обнаружении нарушений ; активный аудит, кроме того, позволяет запрограммировать реакцию на нарушение с целью локализации и/или прослеживания. Направленность сервисов отказоустойчивости и безопасного восстановления очевидна. Наконец, управление играет инфраструктурную роль, обслуживая все аспекты ИС.

Слайд 8

Идентификация и аутентификация

Идентификация позволяет субъекту (пользователю, процессу, действующему

от имени определенного пользователя, или иному аппаратно-программному компоненту) назвать

себя (сообщить свое имя).

Слайд 9

Идентификация и аутентификация

Посредством аутентификации вторая сторона убеждается, что

субъект действительно тот, за кого он себя выдает. В

качестве синонима слова " аутентификация " иногда используют словосочетание "проверка подлинности".

Слайд 10

Аутентификация

Аутентификация — процедура проверки подлинности, например:

проверка подлинности пользователя

путём сравнения введённого им пароля с паролем, сохранённым в

базе данных пользователей;подтверждение подлинности электронного письма путём проверки цифровой подписи письма по открытому ключу отправителя;

проверка контрольной суммы файла на соответствие сумме, заявленной автором этого файла.

Слайд 11

Авторизация

Авторизация— предоставление определённому лицу или группе лиц прав

на выполнение определённых действий; а также процесс проверки (подтверждения)

данных прав при попытке выполнения этих действий.Часто можно услышать выражение, что какой-то человек «авторизован» для выполнения данной операции — это значит, что он имеет на неё право.

Слайд 12

Авторизация

Авторизацию не следует путать с аутентификацией: аутентификация — это

процедура проверки легальности пользователя или данных, например, проверки соответствия

введённого пользователем пароля к учётной записи паролю в базе данных, или проверка цифровой подписи письма по ключу шифрования, или проверка контрольной суммы файла на соответствие заявленной автором этого файла.Авторизация же производит контроль доступа легальных пользователей к ресурсам системы после успешного прохождения ими аутентификации. Зачастую процедуры аутентификации и авторизации совмещаются.

Слайд 13

Идентификация и аутентификация

Аутентификация бывает односторонней (обычно клиент доказывает

свою подлинность серверу) и двусторонней ( взаимной ). Пример

односторонней аутентификации – процедура входа пользователя в систему.

Слайд 14

Парольная аутентификация

Главное достоинство парольной аутентификации – простота и

привычность. Пароли давно встроены в операционные системы и иные

сервисы. При правильном использовании пароли могут обеспечить приемлемый для многих организаций уровень безопасности. Тем не менее, по совокупности характеристик их следует признать самым слабым средством проверки подлинности.

Слайд 15

Парольная аутентификация

Следующие меры позволяют значительно повысить надежность парольной

защиты:

наложение технических ограничений (пароль должен быть не слишком коротким,

он должен содержать буквы, цифры, знаки пунктуации и т.п.);управление сроком действия паролей, их периодическая смена;

ограничение доступа к файлу паролей;

ограничение числа неудачных попыток входа в систему (это затруднит применение "метода грубой силы");

обучение пользователей;

использование программных генераторов паролей (такая программа, основываясь на несложных правилах, может порождать только благозвучные и, следовательно, запоминающиеся пароли).

Слайд 16

Одноразовые пароли

Рассмотренные выше пароли можно назвать многоразовыми ;

их раскрытие позволяет злоумышленнику действовать от имени легального пользователя.

Гораздо более сильным средством, устойчивым к пассивному прослушиванию сети, являются одноразовые пароли.

Слайд 17

Сервер аутентификации Kerberos

Kerberos – это программный продукт, разработанный

в середине 1980-х годов в Массачусетском технологическом институте и

претерпевший с тех пор ряд принципиальных изменений. Клиентские компоненты Kerberos присутствуют в большинстве современных операционных систем.

Слайд 18

Идентификация/аутентификация с помощью биометрических данных

Биометрия представляет собой совокупность

автоматизированных методов идентификации и/или аутентификации людей на основе их

физиологических и поведенческих характеристик. К числу физиологических характеристик принадлежат особенности отпечатков пальцев, сетчатки и роговицы глаз, геометрия руки и лица и т.п. К поведенческим характеристикам относятся динамика подписи (ручной), стиль работы с клавиатурой. На стыке физиологии и поведения находятся анализ особенностей голоса и распознавание речи.

Слайд 19

Идентификация/аутентификация с помощью биометрических данных

В общем виде работа

с биометрическими данными организована следующим образом. Сначала создается и

поддерживается база данных характеристик потенциальных пользователей. Для этого биометрические характеристики пользователя снимаются, обрабатываются, и результат обработки (называемый биометрическим шаблоном ) заносится в базу данных (исходные данные, такие как результат сканирования пальца или роговицы, обычно не хранятся).

Слайд 20

Идентификация/аутентификация с помощью биометрических данных

Но главная опасность состоит

в том, что любая "пробоина" для биометрии оказывается фатальной.

Пароли, при всей их ненадежности, в крайнем случае можно сменить. Утерянную аутентификационную карту можно аннулировать и завести новую. Палец же, глаз или голос сменить нельзя. Если биометрические данные окажутся скомпрометированы, придется как минимум производить существенную модернизацию всей системы.

Слайд 22

Цели и область применения

Цель управления доступом это ограничение

операций которые может проводить легитимный пользователь (зарегистрировавшийся в системе).

Управление доступом указывает что конкретно пользователь имеет право делать в системе, а так же какие операции разрешены для выполнения приложениями, выступающими от имени пользователя.

Слайд 23

Цели и область применения

Таким образом управление доступом предназначено

для предотвращения действий пользователя, которые могут нанести вред системе,

например нарушить безопасность системы.

Слайд 25

Общее описание

Управление доступом это определение возможности субъекта оперировать

над объектом. В общем виде описывается следующей диаграммой:

Слайд 26

Общее описание

С традиционной точки зрения средства управления доступом

позволяют специфицировать и контролировать действия, которые субъекты (пользователи и

процессы) могут выполнять над объектами (информацией и другими компьютерными ресурсами). В данном разделе речь идет о логическом управлении доступом, которое, в отличие от физического, реализуется программными средствами. Логическое управление доступом – это основной механизм многопользовательских систем, призванный обеспечить конфиденциальность и целостность объектов и, до некоторой степени, их доступность (путем запрещения обслуживания неавторизованных пользователей).

Слайд 27

Общее описание

Задача: обеспечить управление доступом к производственной информации.

Доступ к компьютерным системам и данным необходимо контролировать исходя

из производственных требований (бизнеса). Такой контроль должен учитывать правила распространения информации и разграничения доступа, принятые в организации.

Слайд 28

Общее описание

Производственные требования к управлению доступом к системам

необходимо определить и документально оформить.

Правила управления доступом и

права доступа для каждого пользователя или группы пользователей должны быть четко сформулированы в положениях политики управления доступом к информации. Пользователи и поставщики услуг должны знать четко сформулированные производственные требования, удовлетворяющие политике управления доступом.

Слайд 29

Общее описание

При определении правил управления доступом необходимо рассмотреть

следующее:

различия между правилами, которые всегда должны быть выполнены, и

правилами, которые являются необязательными или условными;формулировать правила лучше на предпосылке "запрещено все, что явно не разрешено", чем на предпосылке "разрешено все, что явно не запрещено";

изменения в информационных метках, которые инициализированы автоматически средствами обработки информации и инициализированы по усмотрению пользователя;

изменения в правах доступа пользователю, которые инициализированы автоматически информационной системой и инициализированы администратором;

правила, которые требуют одобрения администратора или кого-либо другого перед вступлением в силу, и те правила, которые не требуют чьего-либо одобрения.

Слайд 30

Модели управления доступом

Избирательное управление доступом

Полномочное управление доступом

Ролевое управление

доступом

Слайд 31

Избирательное управление доступом

Избирательное управление доступом (англ. discretionary access control,

DAC) — управление доступом субъектов к объектам на основе списков

управления доступом или матрицы доступа.Также используются названия «дискреционное управление доступом», «контролируемое управление доступом» или «разграничительное управление доступом».

Слайд 32

Избирательное управление доступом

Каждый объект системы имеет привязанного к

нему субъекта, называемого владельцем. Именно владелец устанавливает права доступа

к объекту.Система имеет одного выделенного субъекта — суперпользователя, который имеет право устанавливать права владения для всех остальных субъектов системы.

Субъект с определенным правом доступа может передать это право любому другому субъектуп

Права доступа субъекта к объекту системы определяются на основании некоторого внешнего (по отношению к системе) правила (свойство избирательности).

Для описания свойств избирательного управления доступом применяется модель системы на основе матрицы доступа (МД, иногда ее называют матрицей контроля доступа). Такая модель получила название матричной.

Матрица доступа представляет собой прямоугольную матрицу, в которой объекту системы соответствует строка, а субъекту - столбец. На пересечении столбца и строки матрицы указывается тип (типы) разрешенного доступа субъекта к объекту. Обычно выделяют такие типы доступа субъекта к объекту как "доступ на чтение", "доступ на запись", "доступ на исполнение" и др.

Слайд 33

Избирательное управление доступом

Множество объектов и типов доступа к

ним субъекта может изменяться в соответствии с некоторыми правилами,

существующими в данной системе.Например, доступ субъекта к конкретному объекту может быть разрешен только в определенные дни (дата-зависимое условие), часы (время-зависимое условие), в зависимости от других характеристик субъекта (контекстно-зависимое условие) или в зависимости от характера предыдущей работы. Такие условия на доступ к объектам обычно используются в СУБД. Кроме того, субъект с определенными полномочиями может передать их другому субъекту (если это не противоречит правилам политики безопасности).

Решение на доступ субъекта к объекту принимается в соответствии с типом доступа, указанным в соответствующей ячейке матрицы доступа. Обычно, избирательное управление доступом реализует принцип "что не разрешено, то запрещено", предполагающий явное разрешение доступа субъекта к объекту.

Слайд 34

Избирательное управление доступом

Возможны и смешанные варианты построения, когда

одновременно в системе присутствуют как владельцы, устанавливающие права доступа

к своим объектам, так и суперпользователь, имеющий возможность изменения прав для любого объекта и/или изменения его владельца. Именно такой смешанный вариант реализован в большинстве операционных систем, например Unix или Windows NT.

Слайд 35

Полномочное управление доступом

Мандатное управление доступом (англ. Mandatory access control,

MAC) — разграничение доступа субъектов к объектам, основанное на назначении

метки конфиденциальности для информации, содержащейся в объектах, и выдаче официальных разрешений (допуска) субъектам на обращение к информации такого уровня конфиденциальности.Также иногда переводится как Принудительный контроль доступа. Это способ, сочетающий защиту и ограничение прав, применяемый по отношению к компьютерным процессам, данным и системным устройствам и предназначенный для предотвращения их нежелательного использования.

Слайд 36

Полномочное управление доступом

все субъекты и объекты системы должны

быть однозначно идентифицированы;

каждому объекту системы присвоена метка критичности,

определяющая ценность содержащейся в нем информации;каждому субъекту системы присвоен уровень прозрачности (security clearance), определяющий максимальное значение метки критичности объектов, к которым субъект имеет доступ.

Слайд 37

Полномочное управление доступом

В том случае, когда совокупность меток

имеет одинаковые значения, говорят, что они принадлежат к одному

уровню безопасности. Организация меток имеет иерархическую структуру и, таким образом, в системе можно реализовать иерархически не нисходящий (по ценности) поток информации (например, от рядовых исполнителей к руководству). Чем важнее объект или субъект, тем выше его метка критичности. Поэтому наиболее защищенными оказываются объекты с наиболее высокими значениями метки критичности.Каждый субъект кроме уровня прозрачности имеет текущее значение уровня безопасности, которое может изменяться от некоторого минимального значения до значения его уровня прозрачности. Для принятия решения на разрешение доступа производится сравнение метки критичности объекта с уровнем прозрачности и текущим уровнем безопасности субъекта.

Слайд 38

Полномочное управление доступом

Результат сравнения определяется двумя правилами: простым

условием защиты (simple security condition) и свойством (property). В

упрощенном виде, они определяют, что информация может передаваться только "наверх", то есть субъект может читать содержимое объекта, если его текущий уровень безопасности не ниже метки критичности объекта, и записывать в него, если не выше.Простое условие защиты гласит, что любую операцию над объектом субъект может выполнять только в том случае, если его уровень прозрачности не ниже метки критичности объекта.

Слайд 39

Полномочное управление доступом

Основное назначение полномочной политики безопасности -

регулирование доступа субъектов системы к объектам с различным уровнем

критичности и предотвращение утечки информации с верхних уровней должностной иерархии на нижние, а также блокирование возможных проникновений с нижних уровней на верхние. При этом она функционирует на фоне избирательной политики, придавая ее требованиям иерархически упорядоченный характер (в соответствии с уровнями безопасности).Мандатная система разграничения доступа реализована в ОС FreeBSD Unix.

В SUSE Linux и Ubuntu есть архитектура мандатного контроля доступа под названием AppArmor.

Слайд 40

Ролевое управление доступом

Управление доступом на основе ролей (англ. Role

Based Access Control, RBAC) — развитие политики избирательного управления доступом,

при этом права доступа субъектов системы на объекты группируются с учётом специфики их применения, образуя роли.

Слайд 41

Ролевое управление доступом

Ролевая модель управления доступом содержит ряд

особенностей, которые не позволяют отнести её ни к категории

дискреционных, ни к категории мандатных моделей.Основная идея реализуемого в данной модели подхода состоит в том, что понятие «субъект» заменяется двумя новыми понятиями:

пользователь – человек, работающий в системе;

роль – активно действующая в системе абстрактная сущность, с которой связан ограниченный и логически непротиворечивый набор полномочий, необходимых для осуществления тех или иных действий в системе.

Слайд 42

Ролевое управление доступом

Классическим примером роли является root в

Unix-подобных системах – суперпользователь, обладающий неограниченными полномочиями. Данная роль

по мере необходимости может быть задействована различными администраторами.Основным достоинством ролевой модели является близость к реальной жизни: роли, действующие в АС, могут быть выстроены в полном соответствии с корпоративной иерархией и при этом привязаны не к конкретным пользователям, а к должностям – что, в частности, упрощает администрирование в условиях большой текучки кадров.

Слайд 43

Ролевое управление доступом

Управление доступом при использовании ролевой модели

осуществляется следующим образом:

1. Для каждой роли указывается набор

полномочий, представляющий собой набор прав доступа к объектам АС. 2. Каждому пользователю назначается список доступных ему ролей.

Отметим, что пользователь может быть ассоциирован с несколькими ролями – данная возможность также значительно упрощает администрирование сложных корпоративных АС.

Слайд 44

Ролевое управление доступом

RBAC широко используется для управления пользовательскими

привилегиями в пределах единой системы или приложения. Список таких

систем включает в себя Microsoft Active Directory, SELinux, FreeBSD, Solaris, СУБД Oracle и множество других.

Слайд 45

Модель Белла — Лападулы

Модель Белла — Лападулы — модель

контроля и управления доступом, основанная на мандатной модели управления

доступом. В модели анализируются условия, при которых невозможно создание информационных потоков от субъектов с более высоким уровнем доступа к субъектам с более низким уровнем доступа.

Слайд 46

Модель Белла — Лападулы

Классическая модель Белла — Лападулы была

описана в 1975 году сотрудниками компании MITRE Corporation Дэвидом

Беллом и Леонардом Лападулой, к созданию модели их подтолкнула система безопасности для работы с секретными документами Правительства США.Суть системы заключалась в следующем: каждому субъекту (лицу, работающему с документами) и объекту (документам) присваивается метка конфиденциальности, начиная от самой высокой («особой важности»), заканчивая самой низкой («несекретный» или «общедоступный»). Причем субъект, которому разрешён доступ только к объектам с более низкой меткой конфиденциальности, не может получить доступ к объекту с более высокой меткой конфиденциальности. Также субъекту запрещается запись информации в объекты с более низким уровнем безопасности.

Слайд 47

Модель Харрисона-Руззо-Ульмана

Модель Харрисона-Руззо-Ульмана является классической дискреционной моделью, реализует

произвольное управление доступом субъектов к объектам и контроль за

распределение прав доступа в рамках этой модели.

Слайд 48

Модель Харрисона-Рузза-Ульмана

Система обработки предоставляется в виде совокупности активных

сущностей субъектов, формирующих множество субъектов , которые осуществляют доступ

к пользователям пассивных сущностей объектов , формирующих множество объектов , содержащих защищаемую информацию, и конечного множества прав доступа , характеризующего полномочия на выполнение соответствующих действий до того, что бы включить в область действия модели отношения между субъектами. Принято считать, что все субъекты одновременно являются и объектами.

Слайд 49

Модель пятимерного пространства безопасности Хордстона

Теперь рассмотрим модель, называемую

пятимерным пространством безопасности Хартстона. В данной модели используется пятимерное

пространство безопасности для моделирования процессов, установления полномочий и организации доступа на их основании. Модель имеет пять основных наборов:А – установленных полномочий; U – пользователей; Е – операций; R – ресурсов; S – состояний.

Слайд 50

Модель пятимерного пространства безопасности Хордстона

Область безопасности будет выглядеть

как декартово произведение: А×U×E×R×S. Доступ рассматривается как ряд запросов,

осуществляемых пользователями u для выполнения операций e над ресурсами R в то время, когда система находится в состоянии s. Например, запрос на доступ представляется четырехмерным кортежем q = (u, e, R, s), u∈ U,e ∈ E,s ∈ S,r ∈ R. Величины u и s задаются системой в фиксированном виде.Таким образом, запрос на доступ – подпространство четырехмерной проекции пространства безопасности. Запросы получают право на доступ в том случае, когда они полностью заключены в соответствующие подпространства.

Слайд 51

Монитор безопасности обращений

Концепция монитора безопасности обращений является достаточно

естественной формализацией некого механизма, реализующего разграничение доступа в системе.

Монитор безопасности обращений (МБО) представляет собой фильтр, который разрешает или запрещает доступ, основываясь на установленных в системе правилах разграничения доступа

Слайд 52 Получив запрос на доступ от субъекта S к

объекту O, монитор безопасности обращений анализирует базу правил, соответствующую

установленной в системе политике безопасности, и либо разрешает, либо запрещает доступ.Монитор безопасности обращений удовлетворяет следующим свойствам:

1. Ни один запрос на доступ субъекта к объекту не должен выполняться в обход МБО.

2. Работа МБО должна быть защищена от постороннего вмешательства.

3. Представление МБО должно быть достаточно простым для возможности верификации корректности его работы.

Несмотря на то, что концепция монитора безопасности обращений является абстракцией, перечисленные свойства справедливы и для программных или аппаратных модулей, реализующих функции монитора обращений в реальных системах.

Монитор безопасности обращений