- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Создание безопасных приложений с использованием средств разработки Microsoft

Содержание

- 2. Типичные методы обеспечения безопасностиМоделирование угрозСтатические анализаторы кодаАвтоматическое

- 3. Статические анализаторы кодаНаходят дополнительные ошибки во время

- 4. Моделирование угрозДиаграммы потоков данных (data flow diagram,

- 5. Stride: Категоризация УгрозСистематический обзор архитектуры с точки

- 6. Dread: оценка риска уязвимостиDamage potential: Какова величина

- 7. Расширенное тестированиеVisual Studio 2005 Team Edition for

- 8. Новые средства безопасности в Visual Studio 2005Улучшенная

- 9. Встроенный FxCopFxCop - часть Visual StudioСтатический анализ управляемого кодаМожно выбрать желаемые проверки в свойствах проектаНаходит проблемыБезопасностиБыстродействияНадежности

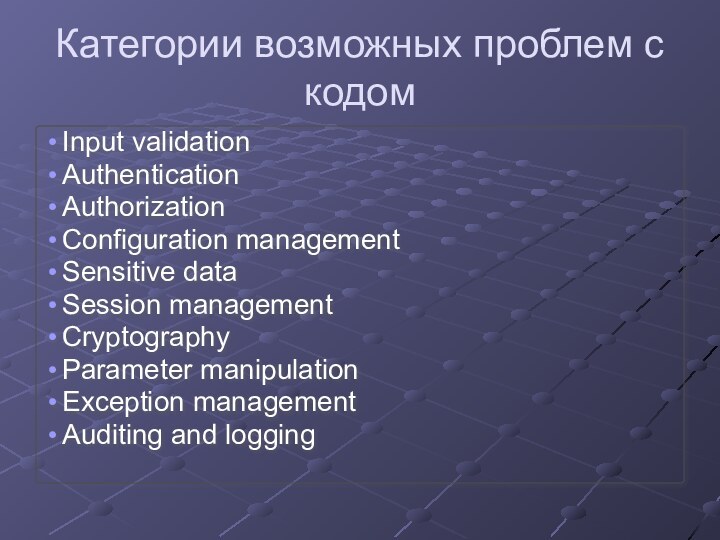

- 10. Категории возможных проблем с кодомInput validationAuthenticationAuthorizationConfiguration managementSensitive

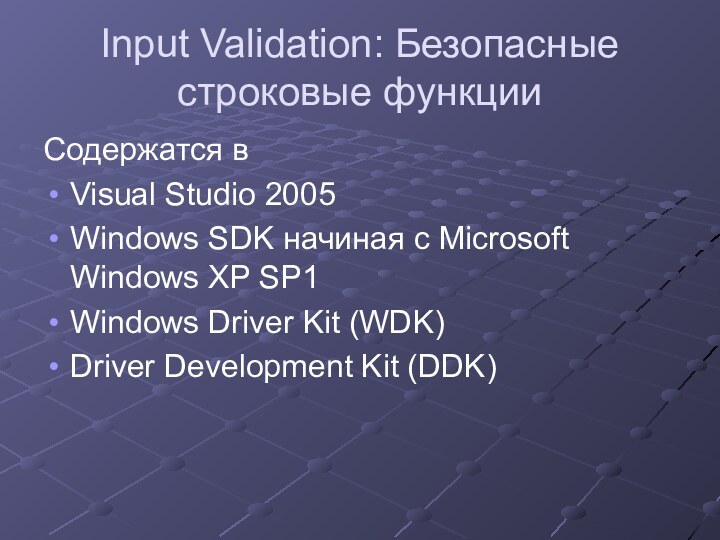

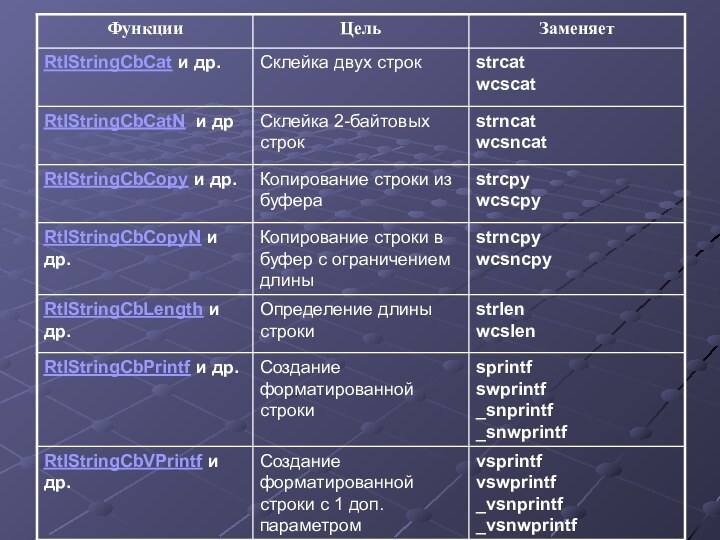

- 11. Input Validation: Безопасные строковые функцииСодержатся в Visual

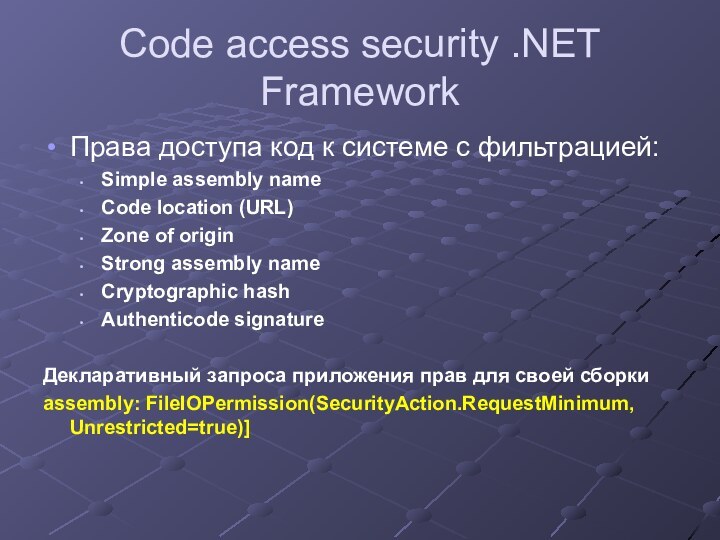

- 13. Code access security .NET FrameworkПрава доступа код

- 15. Аутентификация в .NETТипы аутентификации в .NET Framework:WindowsGenericCustom

- 16. Cryptography: криптографические функцииSQL Server 2005 - первая

- 17. ДостиженияСогласно внутренним исследованиям корпорации Microsoft, компьютеры с ОС

- 18. Скачать презентацию

- 19. Похожие презентации

Типичные методы обеспечения безопасностиМоделирование угрозСтатические анализаторы кодаАвтоматическое тестирование кодаCode reviewЕжедневная сборка с проверкой всех тестовМинимизация «поверхности атаки»

Слайд 2

Типичные методы обеспечения безопасности

Моделирование угроз

Статические анализаторы кода

Автоматическое тестирование

кода

Слайд 3

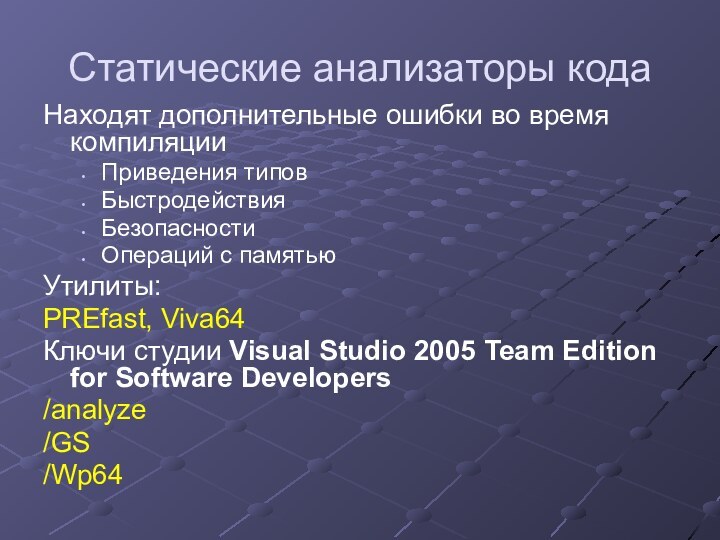

Статические анализаторы кода

Находят дополнительные ошибки во время компиляции

Приведения

типов

Быстродействия

Безопасности

Операций с памятью

Утилиты:

PREfast, Viva64

Ключи студии Visual Studio 2005

Team Edition for Software Developers/analyze

/GS

/Wp64

Слайд 4

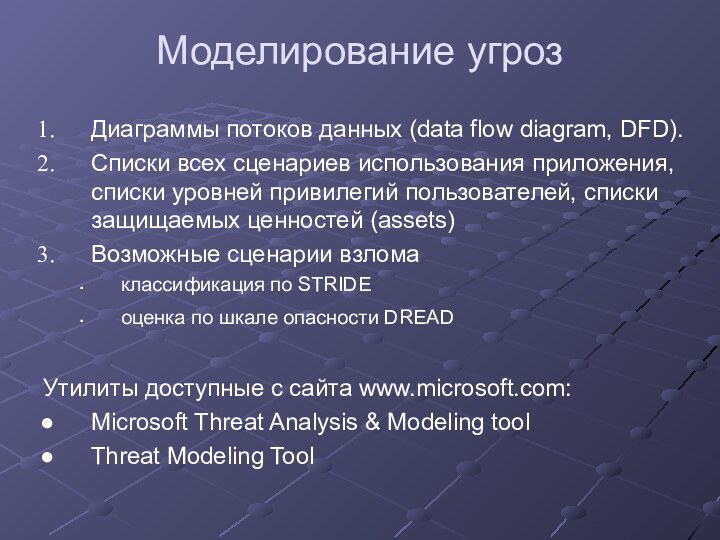

Моделирование угроз

Диаграммы потоков данных (data flow diagram, DFD).

Списки всех сценариев использования приложения, списки уровней привилегий пользователей,

списки защищаемых ценностей (assets) Возможные сценарии взлома

классификация по STRIDE

оценка по шкале опасности DREAD

Утилиты доступные с сайта www.microsoft.com:

Microsoft Threat Analysis & Modeling tool

Threat Modeling Tool

Слайд 5

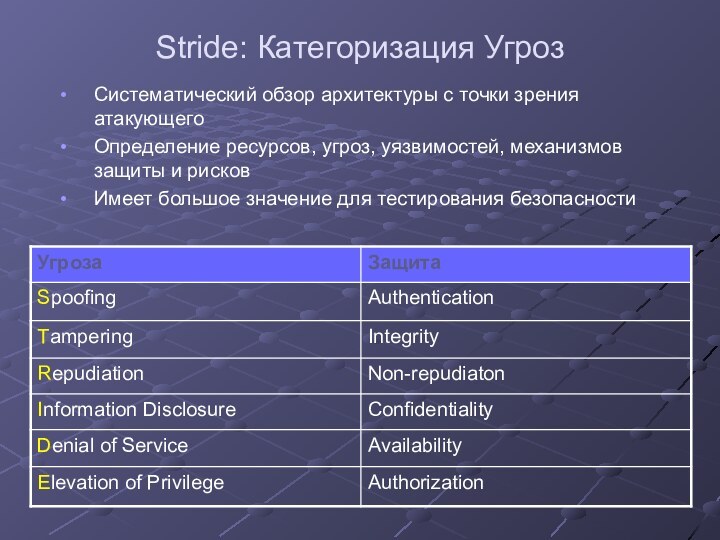

Stride: Категоризация Угроз

Систематический обзор архитектуры с точки зрения

атакующего

Определение ресурсов, угроз, уязвимостей, механизмов защиты и рисков

Имеет большое

значение для тестирования безопасности

Слайд 6

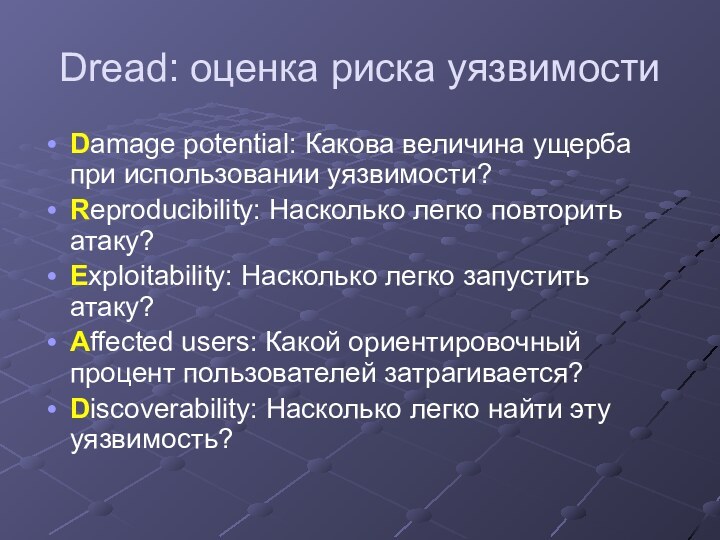

Dread: оценка риска уязвимости

Damage potential: Какова величина ущерба

при использовании уязвимости?

Reproducibility: Насколько легко повторить атаку?

Exploitability:

Насколько легко запустить атаку? Affected users: Какой ориентировочный процент пользователей затрагивается?

Discoverability: Насколько легко найти эту уязвимость?

Слайд 7

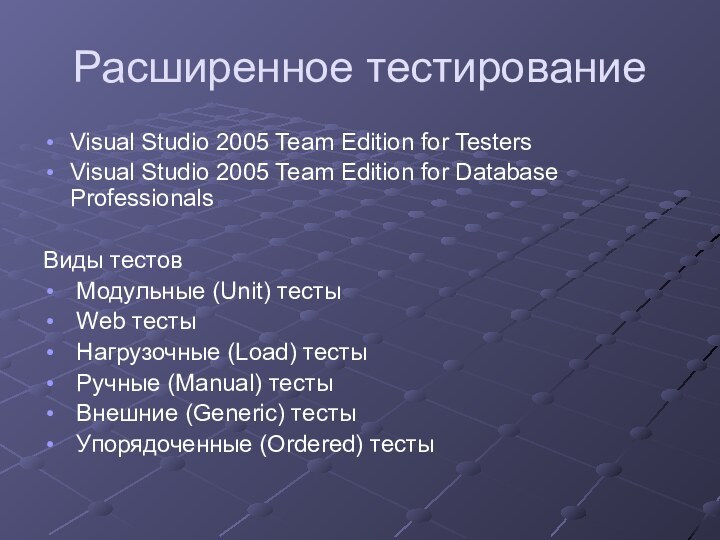

Расширенное тестирование

Visual Studio 2005 Team Edition for Testers

Visual

Studio 2005 Team Edition for Database Professionals

Виды тестов

Модульные

(Unit) тестыWeb тесты

Нагрузочные (Load) тесты

Ручные (Manual) тесты

Внешние (Generic) тесты

Упорядоченные (Ordered) тесты

Слайд 8

Новые средства безопасности в Visual Studio 2005

Улучшенная защита

от переполнения буфера (/GS)

Статический анализ исходного кода (/analyze)

Динамический анализ

(AppVerifier)Безопасные стандартные библиотеки (SafeCRT)

Встроенный FxCop

Отладка в зонах (Debug in Zones)

Улучшенная работы с исключениями

PermCalc – анализ требований безопасности

Слайд 9

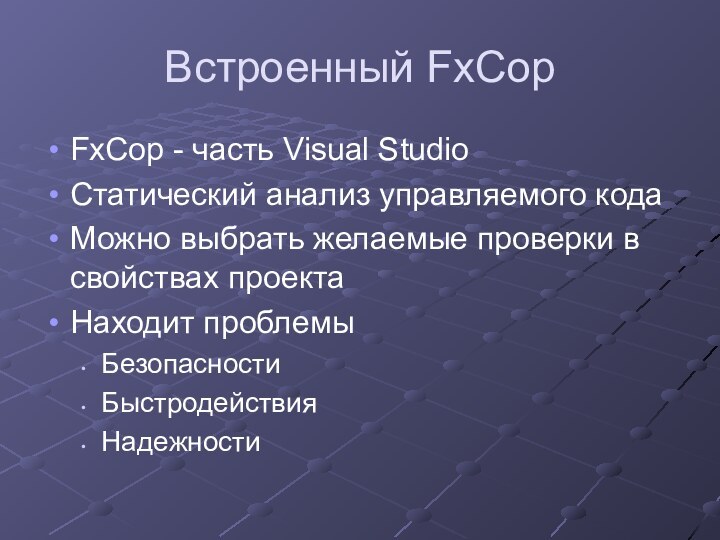

Встроенный FxCop

FxCop - часть Visual Studio

Статический анализ управляемого

кода

Можно выбрать желаемые проверки в свойствах проекта

Находит проблемы

Безопасности

Быстродействия

Надежности

Слайд 10

Категории возможных проблем с кодом

Input validation

Authentication

Authorization

Configuration management

Sensitive data

Session management

Cryptography

Parameter manipulation

Exception management

Auditing and logging

Слайд 11

Input Validation: Безопасные строковые функции

Содержатся в

Visual Studio

2005

Windows SDK начиная с Microsoft Windows XP SP1

Windows Driver Kit

(WDK) Driver Development Kit (DDK)

Слайд 13

Code access security .NET Framework

Права доступа код к

системе с фильтрацией:

Simple assembly name

Code location (URL)

Zone of origin

Strong

assembly nameCryptographic hash

Authenticode signature

Декларативный запроса приложения прав для своей сборки

assembly: FileIOPermission(SecurityAction.RequestMinimum, Unrestricted=true)]

Слайд 16

Cryptography:

криптографические функции

SQL Server 2005 - первая версия SQL

сервера, в которой появилась серьезная поддержка криптографии.

.NET Framework использует

цифровую подпись для сборок и специальные классы, реализующие симметричное и асимметричное шифрование в пространстве имен System.Security.Cryptography

Слайд 17

Достижения

Согласно внутренним исследованиям корпорации Microsoft, компьютеры с ОС Windows XP

с пакетом обновления 2 (SP2) в 13—15 раз менее подвержены заражению вредоносным ПО,

чем компьютеры под управлением предыдущих версий Windows XP.В Windows Server 2003 было обнаружено на 50 процентов меньше уязвимостей, чем в предыдущей версии, Windows Server 2000.

С момента выпуска в 2003 г. последней версии веб-сервера корпорации Microsoft, Internet Information Services 6.0, в нем было обнаружено только два уязвимых места.

В SQL Server 2005 не обнаружено ни одного дефекта с момента выпуска этого продукта в ноябре 2005 года.

(http://www.microsoft.com/rus/midsizebusiness/security/sdl.mspx)