- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Защита деловой информации

Содержание

- 2. Информационная безопасностьИнформационная безопасность (в узком смысле) –

- 3. Информационная безопасностьОчевидно, что абсолютно безопасных систем не

- 4. Информационная безопасностьДополнением политики безопасности является механизм подотчетности,

- 5. Идентификация и аутентификация.Каждый пользователь, прежде чем получить

- 6. Предоставление надежного пути.Надежный путь связывает пользователя непосредственно

- 7. Анализ регистрационной информации.Он предусматривает наличие средств выборочного

- 8. Определения.Компьютерная безопасность — это совокупность технологических и

- 9. Информационная безопасностьПроведению в жизнь политики безопасности для

- 10. Информационная безопасностьСреди экономических факторов угроз информационной безопасности

- 11. Виды угроз на объекты информационной безопасности

- 12. Скачать презентацию

- 13. Похожие презентации

Информационная безопасностьИнформационная безопасность (в узком смысле) – защита собственных информационных ресурсов. Информационная безопасность (в широком смысле) – защита отдельных людей, сотрудников, общества от воздействия вредоносной информации.

Слайд 3

Информационная безопасность

Очевидно, что абсолютно безопасных систем не существует.

Любую систему можно «взломать», если располагать достаточно большими материальными

и временными ресурсами. Есть смысл оценивать лишь степень доверия, которое можно оказать той или иной системе, т. е. степень ее надежности для пользователя. Принято считать, что система, использующая достаточные аппаратные и программные средства для обеспечения одновременной обработки информации разной степени секретности группой пользователей без нарушения прав доступа, является надежной.Важным компонентом надежности системы является политика безопасности информации на предприятии. Она включает правила и нормы поведения при обработке, защите и распространении информации. В частности, правила определяют, в каких случаях пользователь имеет право работать с определенными наборами данных. Чем надежнее система, тем строже и разнообразнее правила, обеспечивающие политику безопасности.

Слайд 4

Информационная безопасность

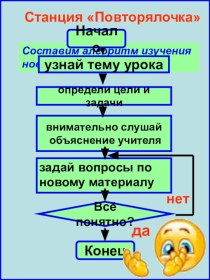

Дополнением политики безопасности является механизм подотчетности, который

позволяет определять, кто работает в системе и что делает

в каждый момент времени. Средства подотчетности делятся на три категории:идентификация и аутентификация,

предоставление надежного пути,

анализ регистрационной информации.

Слайд 5

Идентификация и аутентификация.

Каждый пользователь, прежде чем получить право

совершать какие-либо действия в системе, должен идентифицировать себя. Обычный

способ идентификации — ввод имени пользователя при входе в систему. В свою очередь система должна проверить подлинность личности пользователя, т. е. именно он является тем, за кого себя выдает. Стандартное средство проверки подлинности (аутентификации) — пароль, хотя могут использоваться также разного рода личные карточки, биометрические устройства (сканирование радужной оболочки глаза или отпечатков пальцев) или их комбинация.

Слайд 6

Предоставление надежного пути.

Надежный путь связывает пользователя непосредственно с

надежной вычислительной базой, минуя другие, потенциально опасные компоненты системы.

Цель предоставления надежного пути — дать пользователю возможность убедиться в подлинности обслуживающей его системы.

Слайд 7

Анализ регистрационной информации.

Он предусматривает наличие средств выборочного протоколирования

как в отношении пользователей (слежение осуществляется только за подозрительными

личностями), так и в отношении событий (вход-выход, обращение к удаленной системе, операции с файлами, смена привилегий и др.). Протоколирование помогает следить за пользователями и реконструировать прошедшие события. Реконструкция событий позволяет проанализировать случаи нарушений, понять, почему они стали возможны, оценить размеры ущерба и принять меры по исключению подобных нарушений в будущем. При протоколировании события записывается следующая информация: дата и время события; уникальный идентификатор пользователя — инициатора действия; тип события; результат действия (успех или неудача); источник запроса (например, имя терминала); имена затронутых объектов (например, открываемых или удаляемых файлов) и др.

Слайд 8

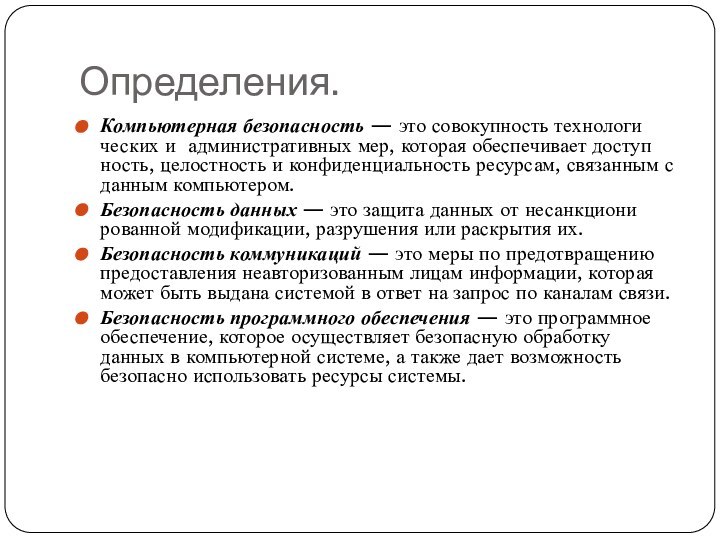

Определения.

Компьютерная безопасность — это совокупность технологических и административных

мер, которая обеспечивает доступность, целостность и конфиденциальность ресурсам, связанным

с данным компьютером.Безопасность данных — это защита данных от несанкционированной модификации, разрушения или раскрытия их.

Безопасность коммуникаций — это меры по предотвращению предоставления неавторизованным лицам информации, которая может быть выдана системой в ответ на запрос по каналам связи.

Безопасность программного обеспечения — это программное обеспечение, которое осуществляет безопасную обработку данных в компьютерной системе, а также дает возможность безопасно использовать ресурсы системы.

Слайд 9

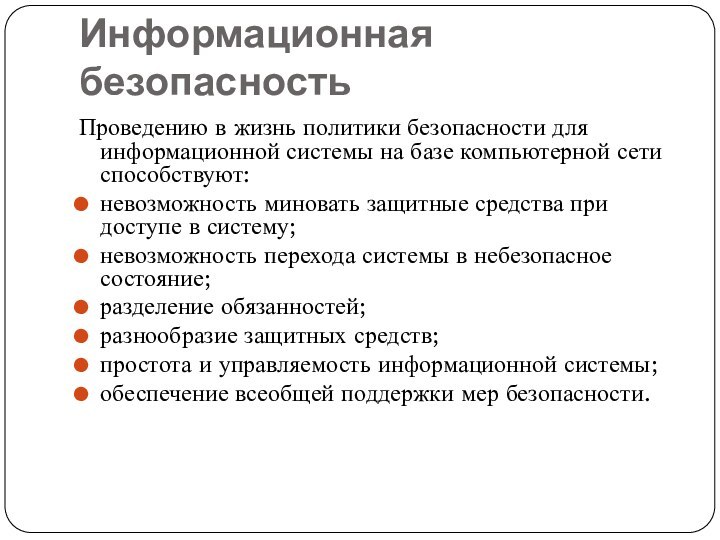

Информационная безопасность

Проведению в жизнь политики безопасности для информационной

системы на базе компьютерной сети способствуют:

невозможность миновать защитные средства

при доступе в систему;невозможность перехода системы в небезопасное состояние;

разделение обязанностей;

разнообразие защитных средств;

простота и управляемость информационной системы;

обеспечение всеобщей поддержки мер безопасности.

Слайд 10

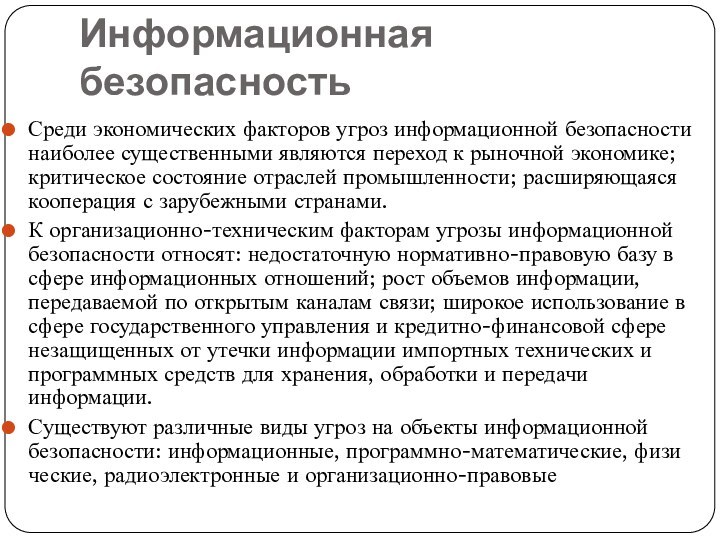

Информационная безопасность

Среди экономических факторов угроз информационной безопасности наиболее

существенными являются переход к рыночной экономике; критическое состояние отраслей

промышленности; расширяющаяся кооперация с зарубежными странами.К организационно-техническим факторам угрозы информационной безопасности относят: недостаточную нормативно-правовую базу в сфере информационных отношений; рост объемов информации, передаваемой по открытым каналам связи; широкое использование в сфере государственного управления и кредитно-финансовой сфере незащищенных от утечки информации импортных технических и программных средств для хранения, обработки и передачи информации.

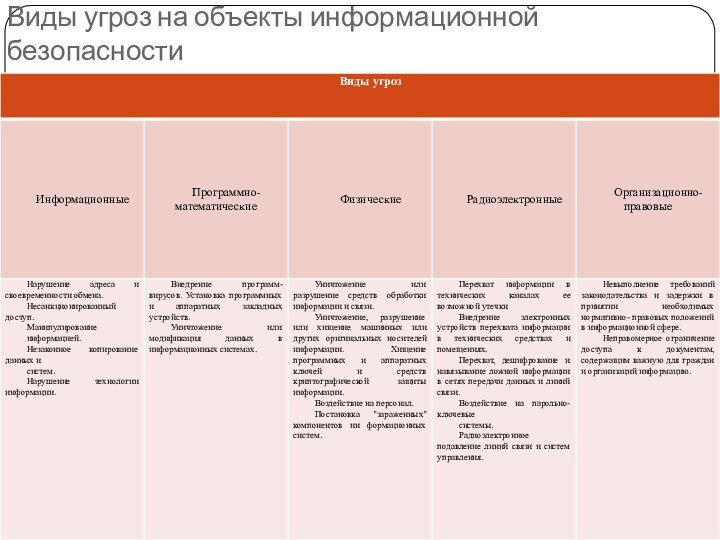

Существуют различные виды угроз на объекты информационной безопасности: информационные, программно-математические, физические, радиоэлектронные и организационно-правовые