аспекты защиты информации

Требования к системе обеспечения безопасности

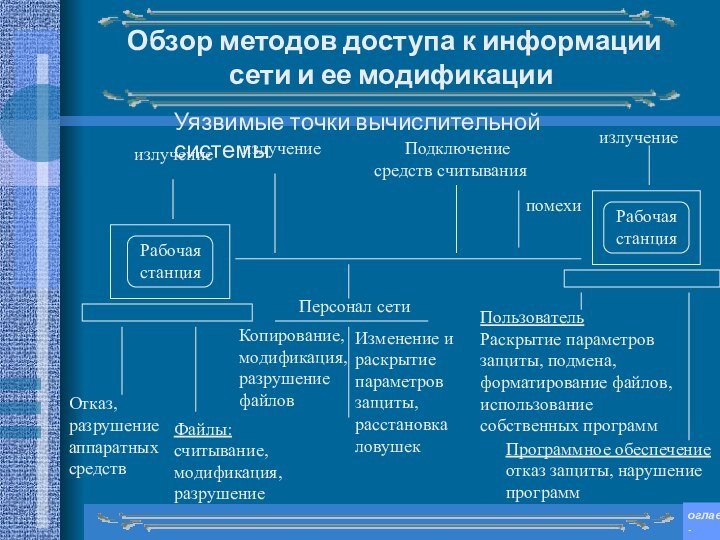

Обзор

методов доступа к информации сети и ее модификацииНеобходимость защиты информации

Модификации типа «логическая бомба» и «Троянский конь»

Обеспечение сохранения данных на уровне пользователя

Применение операции копирования

Защита информации при нестабильном питании

Архивирование информации

Административные методы защиты информации

Защита информации в Интернете

Оглавление