Слайд 2

Хэш-код создается функцией Н:

h = H (M)

Где М

является сообщением произвольной длины и h является хэш-кодом фиксированной

длины.

Хэш-функция Н, которая используется для аутентификации сообщений, должна обладать следующими свойствами:

1. Хэш-функция Н должна применяться к блоку данных любой длины.

2. Хэш-функция Н создает выход фиксированной длины.

3. Н (М) относительно легко (за полиномиальное время) вычисляется для любого значения М.

4. Для любого данного значения хэш-кода h вычислительно невоз-можно найти M такое, что Н (M) = h.

5. Для любого данного х вычислительно невозможно найти y такое, что H(y) = H (x).

6. Вычислительно невозможно найти произвольную пару (х, y) такую, что H (y) = H (x).

Аутентификация пользователя

Слайд 3

Цифровая подпись сообщения представляет собой контрольную двоичную последовательность.

Она получается путем специальных преобразований хэш-функции от данных сообщения

и секретного ключа отправителя сообщения. Таким образом цифровая подпись, с одной стороны, несет в себе контрольную характеристику (хэш-функцию) содержимого сообщения, а с другой - однозначно указывает на связь содержимого сообщения и владельца секретного ключа. Использование хэш-функции позволяет зафиксировать подмену или модификацию данных сообщения.

Закрытый ключ

ЭЦП

Хеш-функции отображают сообщение в имеющее фиксированный размер хеш-значения.

При этом практически невозможно изменить документ так, чтобы он совпал к заданным хеш-значением.

Электронная цифровая подпись

Слайд 4

Основой для применения электронных документов, оформляемых при помощи

технологии цифровой (электронной) подписи, служат в настоящее время следующие

законодательные и нормативные акты государственных органов РФ

Гражданский Кодекс Российской Федерации

Федеральный Закон "Об информации, информатизации и защите информации

Официальные материалы Высшего Арбитражного Суда РФ

Федеральный закон "Об электронной цифровой подписи"

Перечень актов федерального законодательства, подлежащих признанию утратившими силу, приостановлению, изменению, дополнению или принятию в связи с принятием Федерального закона "Об электронной цифровой подписи"

ГОСТ 34.10 – 2012 Информационная технология

КРИПТОГРАФИЧЕСКАЯ ЗАЩИТА ИНФОРМАЦИИ

Процессы формирования и проверки электронной цифровой подписи

Слайд 5

Цифровая подпись сообщения представляет собой контрольную двоичную последовательность.

Она получается путем специальных преобразований хэш-функции от данных сообщения

и секретного ключа отправителя сообщения. Таким образом цифровая подпись, с одной стороны, несет в себе контрольную характеристику (хэш-функцию) содержимого сообщения, а с другой - однозначно указывает на связь содержимого сообщения и владельца секретного ключа. Использование хэш-функции позволяет зафиксировать подмену или модификацию данных сообщения. При удовлетворительных результатах проверки цифровой подписи получатель может быть уверен, что полученное сообщение пришло от субъекта, владеющего секретным ключом, и содержательная часть сообщения не подвергалась изменениям. Если цифровая подпись получается в соответствии с официальным государственным стандартом, то она имеет юридическую силу обычной подписи под документом.

Слайд 6

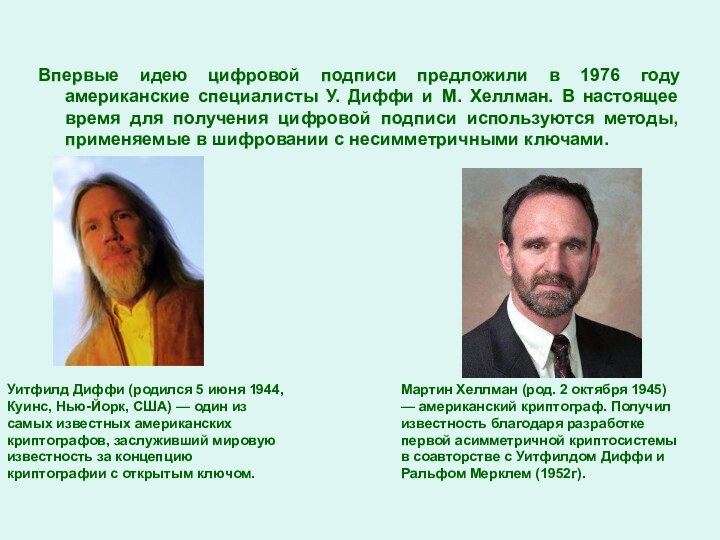

Впервые идею цифровой подписи предложили в 1976 году

американские специалисты У. Диффи и М. Хеллман. В настоящее

время для получения цифровой подписи используются методы, применяемые в шифровании с несимметричными ключами.

Уитфилд Диффи (родился 5 июня 1944, Куинс, Нью-Йорк, США) — один из самых известных американских криптографов, заслуживший мировую известность за концепцию криптографии с открытым ключом.

Мартин Хеллман (род. 2 октября 1945) — американский криптограф. Получил известность благодаря разработке первой асимметричной криптосистемы в соавторстве с Уитфилдом Диффи и Ральфом Мерклем (1952г).

Слайд 7

Первым по времени изобретения алгоритмом цифровой подписи был

разработанный в 1977 году алгоритм RSA. Предложенный в 1984

году алгоритм Т. Эль-Гамаля позволял повысить стойкость подписи при ключе в 64 байта примерно в 1000 раз, но длина самой цифровой подписи увеличивалась в два раза и составляла 128 байт.

Алгоритм Эль-Гамаля послужил основой для разработки национального стандарта США DSA, введенного в 1991 году, и государственного стандарта РФ ГОСТ Р 34.10-94, введенного в действие с 1995 года. В алгоритме DSA удалось сократить длину цифровой подписи до 40 байт при сохранении ее стойкости на прежнем уровне. Дальнейшим развитием стандарта DSA стал стандарт США DSS.

Слайд 8

Российский стандарт ГОСТ Р 34.10 схож со стандартом

DSS, но предполагает более сложный алгоритм вычисления хэш-функции. Стандартом

ГОСТ Р 34.10 определен следующий алгоритм вычисления цифровой подписи и аутентификации сообщения. Отправитель и получатель сообщения имеют в своем распоряжении некоторые открытые атрибуты создания и проверки цифровой подписи: начальный вектор хэширования Н и параметры р, q и а, точка P<>0 эллиптической кривой Е, с координатами (xp,yp ), удовлетворяющая равенству qP=0.

Параметры вычисляются в соответствии с процедурой ГОСТ. Отправитель выбирает свой секретный ключ x и вычисляет открытый ключ у = ах (mod p). Открытый ключ у отсылается получателю. Секретный ключ выбирается из интервала 0 < х < 2256. Число k генерируется в процессе получения подписи сообщения, является секретным и должно быть уничтожено после выработки подписи.

Упрощенный алгоритм процедуры выработки подписи согласно ГОСТ 34.10 – 2012 включат следующие шаги.

Слайд 11

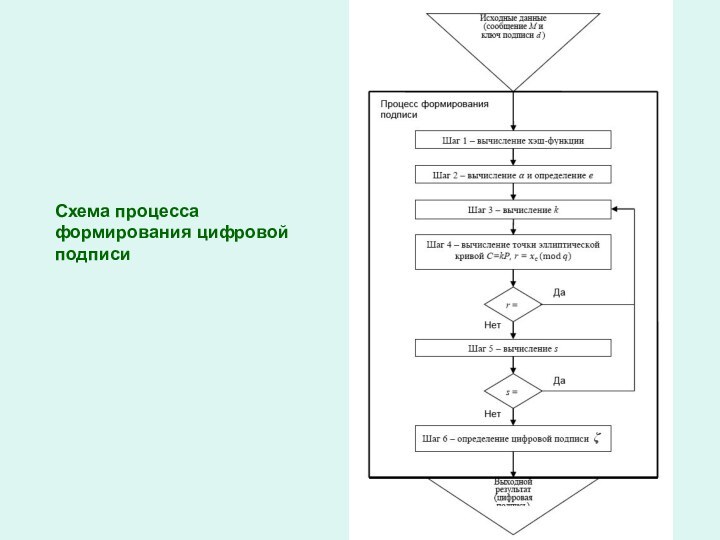

Схема процесса

формирования цифровой

подписи

Слайд 13

Схема процесса

проверки цифровой

подписи

Слайд 14

Если условие выполнено, то получатель считает, что полученное

сообщение подписано отправителем, от которого был получен ключ у.

Кроме того, получатель считает, что в процессе передачи целостность сообщения не нарушена. В противном случае подпись считается недействительной и сообщение отвергается.

Имея открытые атрибуты цифровой подписи и тексты открытых сообщений, определить секретный ключ х можно только путем полного перебора. Причем при длине цифровой подписи 40 байт стандарт DSA гарантирует число комбинаций ключа 1021. Для получения ключа перебором потребуется 30 лет непрерывной работы 1000 компьютеров производительностью 1 млрд. операций в секунду.

Слайд 15

Условия использования ЭЦП

1) Средства создания подписи признаются надежными;

2)

Сама ЭЦП признается достоверной, а ее подделка или фальсификация

подписанных данных могут быть точно установлены;

3) Предоставляются юридические гарантии безопасности передачи информации по открытым телекоммуникационным каналам;

4) Соблюдаются правовые нормы, содержащие требования к письменной форме документа;

5) Сохраняются все традиционные процессуальные функции подписи, в том числе удостоверение полномочий подписавшей стороны, установление подписавшего лица и содержания сообщения, а также роль подписи в качестве судебного доказательства;

6) Обеспечивается охрана персональной информации.

Слайд 16

Условия использования ЭЦП

Владельцем сертификата ключа подписи (обладателем ЭЦП)

является физическое лицо, на имя которого удостоверяющим центром выдан

сертификат ключа подписи и которое владеет соответствующим закрытым ключом ЭЦП, позволяющим с помощью средств ЭЦП одписывать электронные документы.

Владелец сертификата ключа подписи обязан (статья 12):

1) Хранить в тайне закрытый ключ ЭЦП;

2) Не использовать для ЭЦП открытые и закрытые ключи ЭЦП, если ему известно, что эти ключи используются или использовались ранее;

3) Немедленно требовать приостановления действия сертификата ключа подписи при наличии оснований полагать, что тайна закрытого ключа ЭЦП нарушена.

Слайд 17

Условия использования ЭЦП

Сертификат ключа подписи должен содержать:

1) Уникальный

регистрационный номер сертификата ключа подписи, даты начала и окончания

срока действия сертификата ключа подписи, находящегося в реестре удостоверяющего центра;

2) Фамилия, имя, отчество владельца сертификата ключа подписи или псевдоним владельца;

3) Открытый ключ ЭЦП;

4) Наименование и место нахождения удостоверяющего центра, выдавшего сертификат ключа подписи;

5) Сведения об отношениях, при осуществлении которых электронный документ с ЭЦП будет иметь юридическое значение.