знаю, что ты можешь напакостить, но я тебя вычислю

и ноги тебе переломаю …..Перечень основных задач, которые должны решаться системой компьютерной безопасности:

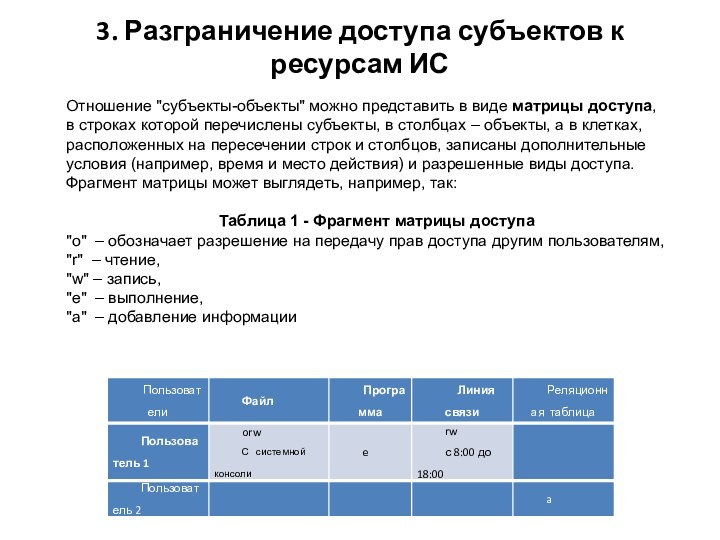

•управление доступом пользователей к ресурсам АС с целью ее защиты от неправо-мерного случайного или умышленного вмешательства в работу системы и НСД; •защита данных, передаваемых по каналам связи;

• регистрация, сбор, хранение, обработка и выдача сведений обо всех событиях, происходящих в системе и имеющих отношение к ее безопасности;

•контроль работы пользователей системы со стороны администрации и оперативное оповещение администратора безопасности о попытках НСД к ресурсам системы;

•контроль и поддержание целостности критичных ресурсов системы защиты и среды исполнения прикладных программ;

• обеспечение замкнутой среды проверенного программного обеспечения с целью защиты от бесконтрольного внедрения в систему потенциально опасных программ (закладки или опасные ошибки) и средств преодоления системы защиты, а также от внедрения и распространения компьютерных вирусов;

•управление средствами системы защиты.