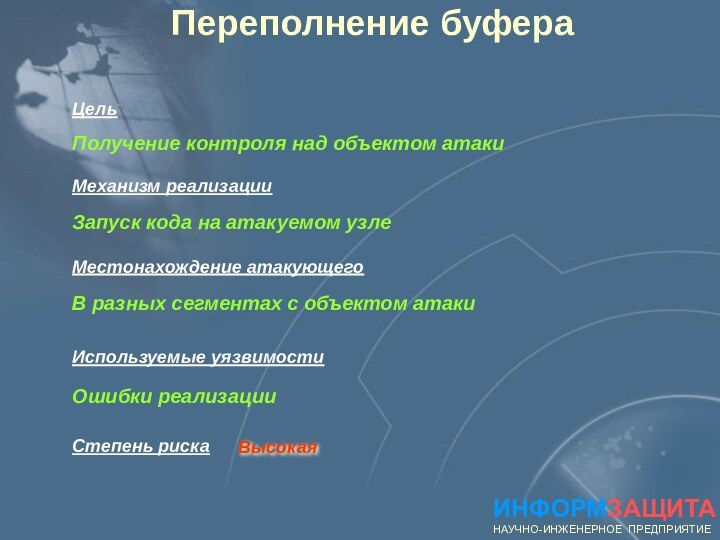

//обработка

return 0

}

void main()

{

char arg[200]

gets (arg)

.

.

f_vulner (arg)

printf(arg)

return 0

}

адрес возврата

[100]

local

Стек

Обычный ход выполнения программы

ИНФОРМЗАЩИТА

НАУЧНО-ИНЖЕНЕРНОЕ ПРЕДПРИЯТИЕ

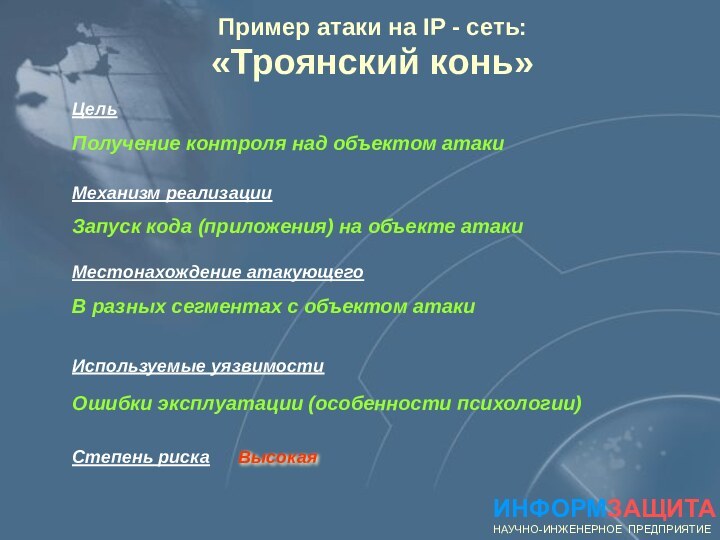

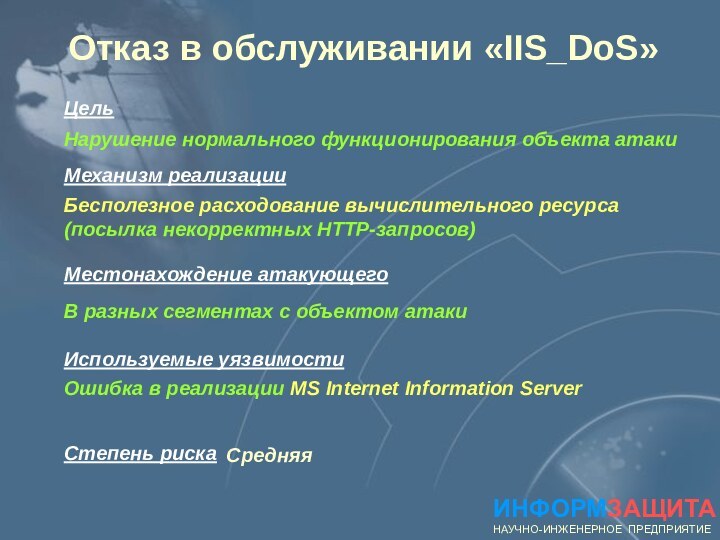

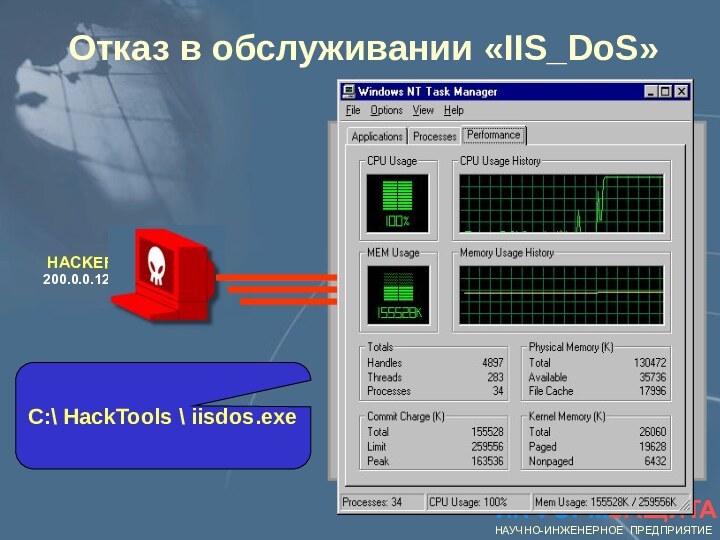

Пример атаки на IP - сеть:

«Переполнение буфера»

Переменная

arg [100]

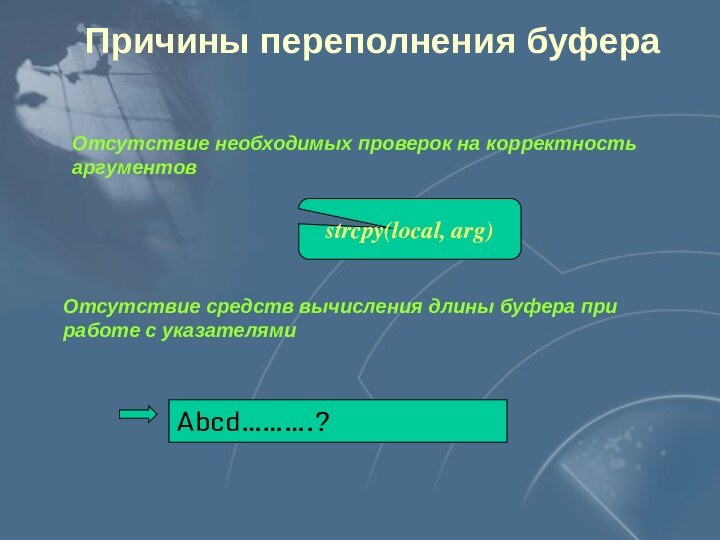

strcpy(local, arg)

![Переполнение буфера int f_vulner (char arg){ char local[100] //обработка](/img/tmb/12/1170482/1f40fdb4d6d39487a626d17cac83e426-720x.jpg)

![Переполнение буфера int f_vulner (char arg){ char local[100] //обработка](/img/tmb/12/1170482/e518936567eb18d01135b912b7a2aa28-720x.jpg)