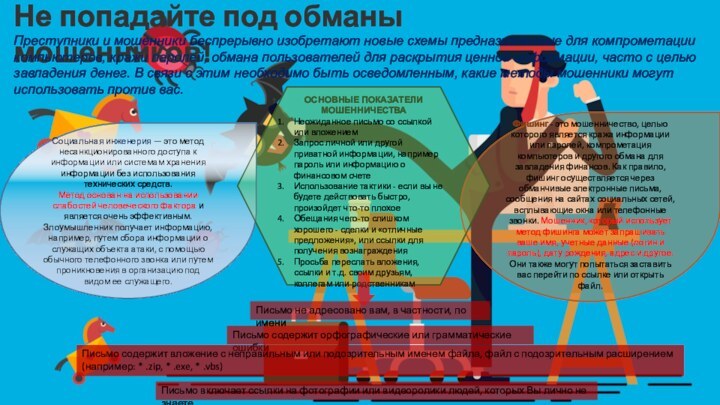

изобретают новые схемы предназначенные для компрометации компьютеров, кражи паролей,

обмана пользователей для раскрытия ценной информации, часто с целью завладения денег. В связи с этим необходимо быть осведомленным, какие методы мошенники могут использовать против вас.Социальная инженерия — это метод несанкционированного доступа к информации или системам хранения информации без использования технических средств.

Метод основан на использовании слабостей человеческого фактора и является очень эффективным. Злоумышленник получает информацию, например, путем сбора информации о служащих объекта атаки, с помощью обычного телефонного звонка или путем проникновения в организацию под видом ее служащего.

Фишинг - это мошенничество, целью которого является кража информации или паролей, компрометация компьютеров и другого обмана для завладения финансов. Как правило, фишинг осуществляется через обманчивые электронные письма, сообщения на сайтах социальных сетей, всплывающие окна или телефонные звонки. Мошенник, который использует метод фишинга может запрашивать ваше имя, учетные данные (логин и пароль), дату рождения, адрес и другое. Они также могут попытаться заставить вас перейти по ссылке или открыть файл.

ОСНОВНЫЕ ПОКАЗАТЕЛИ МОШЕННИЧЕСТВА

Неожиданное письмо со ссылкой или вложением

Запрос личной или другой приватной информации, например пароль или информацию о финансовом счете

Использование тактики - если вы не будете действовать быстро, произойдет что-то плохое

Обещания чего-то слишком хорошего - сделки и «отличные предложения», или ссылки для получения вознаграждения

Просьба переслать вложения, ссылки и т.д. своим друзьям, коллегам или родственникам

Письмо не адресовано вам, в частности, по имени

Письмо содержит орфографические или грамматические ошибки

Письмо содержит вложение с неправильным или подозрительным именем файла, файл с подозрительным расширением

(например: * .zip, * .exe, * .vbs)

Письмо включает ссылки на фотографии или видеоролики людей, которых Вы лично не знаете