подключение к сети и обмен данными

5) Принуждение к ускоренной

передаче данных6) Отказ в обслуживании

7) Обсуждение

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Email: Нажмите что бы посмотреть

1. Проблемы безопасности протоколов TCP/IP

Методы и инструменты

Прослушивание сети

AntiSniff

Сканирование сети

Генерация пакетов

2. Перехват данных

Несанкционированное подключение к сети

Несанкционированный обмен данными

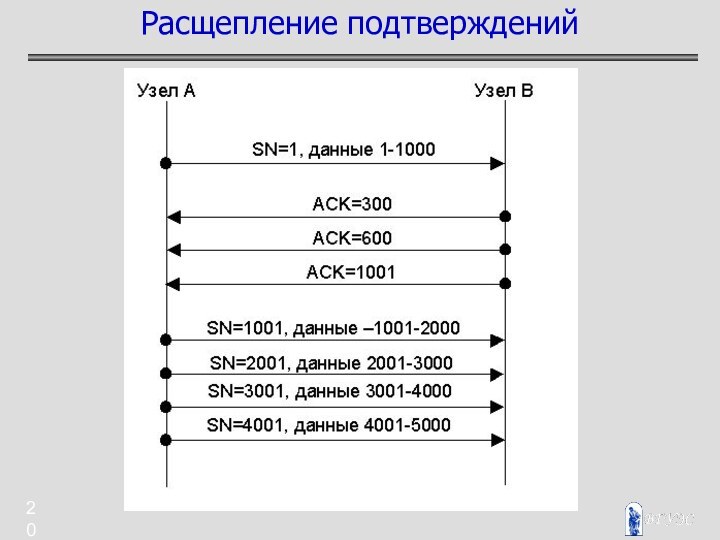

Принуждение к ускоренной передаче данных

Отказ в обслуживании

Истощение ресурсов

Фильтрация на маршрутизаторе

Фильтрация на маршрутизаторе

Фильтрация на маршрутизаторе

Защита маршрутизатора

Защита маршрутизатора

Защита хоста

Защита хоста

Защита хоста