- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Разработка программного средства защиты данных от несанкционированного доступа к носителю

Содержание

- 2. ЦельЦель – разработать программное средство защиты данных от несанкционированного доступа к носителю.

- 3. ЗадачиИсследование структуры данных при хранении их на

- 4. ВведениеИнформационная безопасность АС - состояние рассматриваемой автоматизированной

- 5. Классификация угрозПо природе возникновения;По степени преднамеренности проявления;По

- 6. Классификация угроз

- 7. Классификация угроз

- 8. Классификация угроз

- 9. Свойства информацииКонфиденциальность; Целостность; Доступность.

- 10. Модель нарушителяКатегория лиц; Мотив; Квалификация; Характер действий.

- 11. Сводная информацияРисунок 1.1 Число утечек информации и

- 12. Сводная информацияРисунок 1.2 Распределение утечек по вектору воздействия, 2014-2015 гг.13951505

- 13. Сводная информацияРисунок 1.3 Распределение утечек по виновнику, 2014-2015 гг.

- 14. Сводная информацияРисунок 1.4 Распределение утечек по каналам, 2014 - 2015 гг.

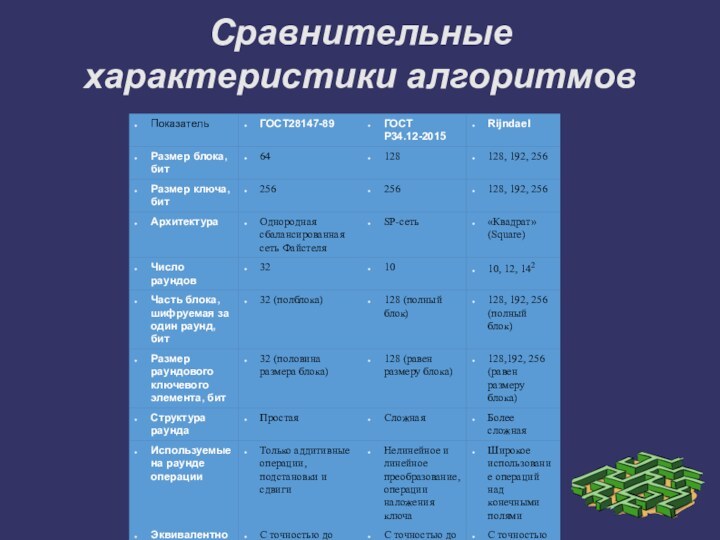

- 15. Сравнительные характеристики алгоритмов

- 16. Общая схема программного средства

- 17. Скачать презентацию

- 18. Похожие презентации

ЦельЦель – разработать программное средство защиты данных от несанкционированного доступа к носителю.

Слайд 2

Цель

Цель – разработать программное средство защиты данных от

несанкционированного доступа к носителю.

Слайд 3

Задачи

Исследование структуры данных при хранении их на отчуждаемых

носителях информации;

Исследование технологических методов защиты информации и разработка

основных алгоритмов работы программы;Выбор стандарта шифрования и его использование при разработке программы;

Расчет использования ресурсов носителей информации;

Разработка программной документации.

Слайд 4

Введение

Информационная безопасность АС - состояние рассматриваемой автоматизированной системы,

при котором она, с одной стороны, способна противостоять дестабилизирующему

воздействию внешних и внутренних информационных угроз, а с другой - ее наличие и функционирование не создает информационных угроз для элементов самой системы и внешней среды.

Слайд 5

Классификация угроз

По природе возникновения;

По степени преднамеренности проявления;

По непосредственному

источнику угроз;

По положению источника угроз;

По степени воздействия на АС;

По

способу доступа к ресурсам АС;По текущему месте расположения информации, хранимой и обрабатываемой в АС.