- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

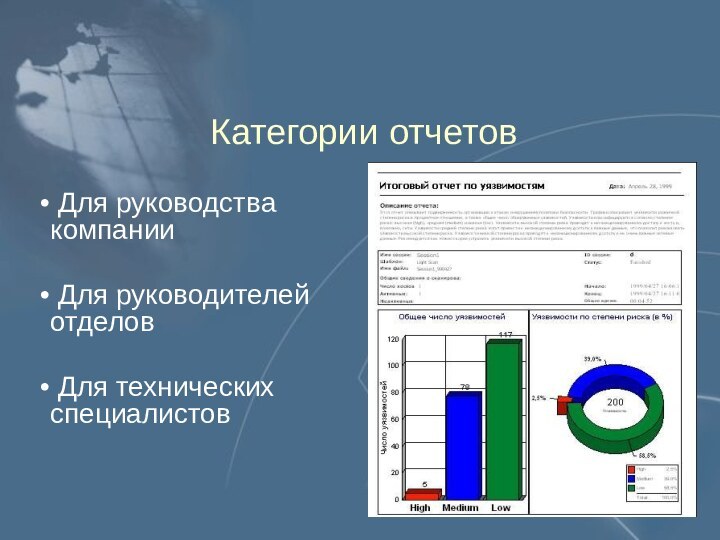

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Средства анализа защищённости. Internet Scanner

Содержание

- 2. Средства защиты сетей МЭ Средства анализа защищённости Средства обнаружения атакОдна из составляющих комплекса средств сетевой безопасности

- 3. TCP/IPNetBEUIIPX/SPXАнализ защищенности на уровне сети

- 4. Средства анализа защищённостиNet ReconHackerShieldRetinaInternetScannerNessusSecurity ScannerCyberCopScannerSARASAINTПроизводительAxentTechnologiesBindVieweEye DigitalSecurityInternetSecuritySystemsNetworkAssociationsWW DigitalSecurityПлатформаWindows NTWindows NTWindows NTWindows NTWorkstationWindows NTUnixUnixUnixВозможностьобновления+++++-+-Возможностьсозданиясобственныхпроверок----++++

- 5. Net ReconHackerShieldRetinaInternetScannerNessusSecurity ScannerCyberCopScannerSARASAINTРабота из команд-ной строки---+++++Поддержка CVE-+-+-+++Автоматическоеустранениеуязвимостей-++-+---Открытость кода-----+++Коммерческийили бесплатный+++++---Интерфейс (попятибалльнойшкале)4,5444,54,5232Отчеты (по пяти-балльной шкале)3,5223,5323,52Средства анализа защищённости

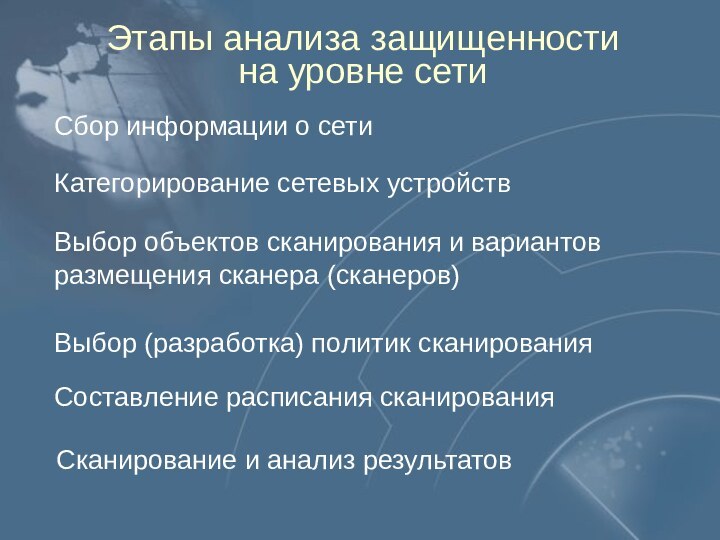

- 6. Этапы анализа защищенности на уровне сетиСбор информации

- 7. Сбор информации о сетиDMZ-1DMZ-2ФилиалМобильные сотрудникиРесурсыInternet Пользователи Internet МЭ?

- 8. Категорирование сетевых устройствСерверыбизнес-приложенийDMZузлыВнутренниесерверыМаршрути-заторыРабочие станцииПример

- 9. Выбор объектов сканирования и вариантов расположения средств анализа защищённости

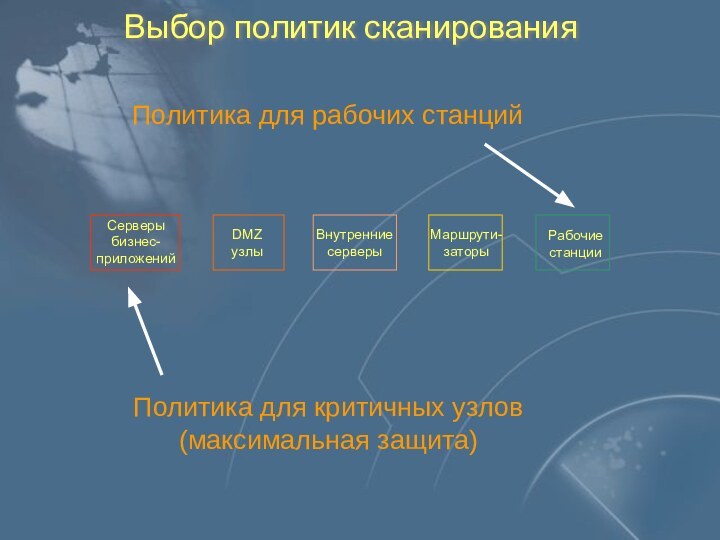

- 10. Выбор политик сканированияСерверыбизнес-приложенийDMZузлыВнутренниесерверыМаршрути-заторыРабочие станцииПолитика для критичных узлов(максимальная защита)Политика для рабочих станций

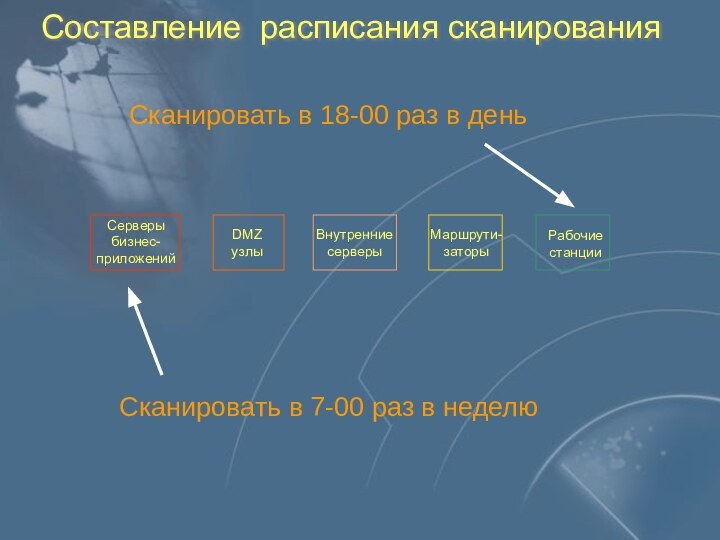

- 11. Составление расписания сканированияСерверыбизнес-приложенийDMZузлыВнутренниесерверыМаршрути-заторыРабочие станцииСканировать в 7-00 раз в неделюСканировать в 18-00 раз в день

- 12. Сканирование и анализ результатовDMZ-1DMZ-2ФилиалМобильные сотрудникиРесурсыInternet Пользователи Internet МЭОтчет о сканировании------------------------------------------------------------------------------------------------------------------------

- 13. Internet Scanner (пример сканера сетевого уровня)

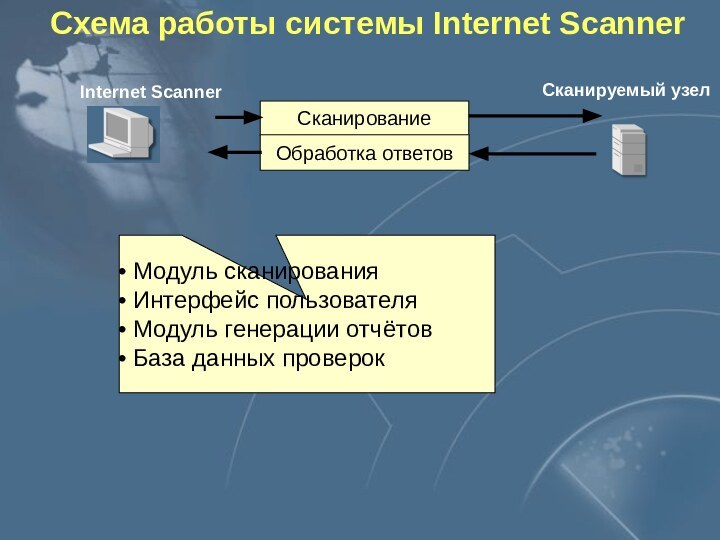

- 14. Internet ScannerСканируемый узелСканированиеОбработка ответовСхема работы системы Internet

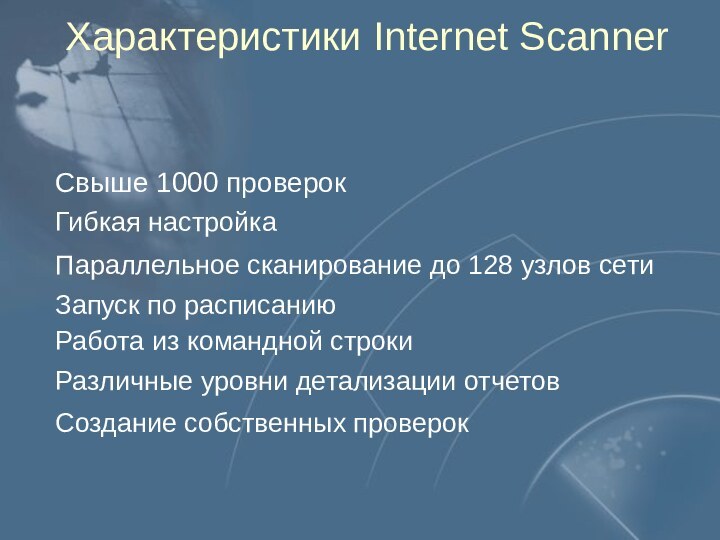

- 15. Характеристики Internet ScannerСвыше 1000 проверокГибкая настройкаПараллельное сканирование

- 16. Уровни сканированияLevel 1Level 2Level 3Level 4Level 5Возможность

- 17. Категории отчетов Для руководства компании Для руководителей отделов Для технических специалистов

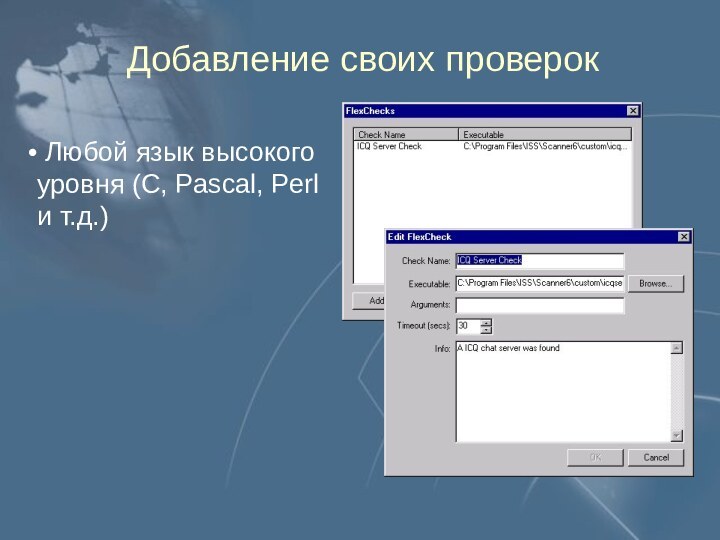

- 18. Добавление своих проверок Любой язык высокого уровня (C, Pascal, Perl и т.д.)

- 19. Недостатки Internet ScannerСбои при определении служб UDPПовышенные требования к полосе пропускания сети Отсутствие централизованногоуправления

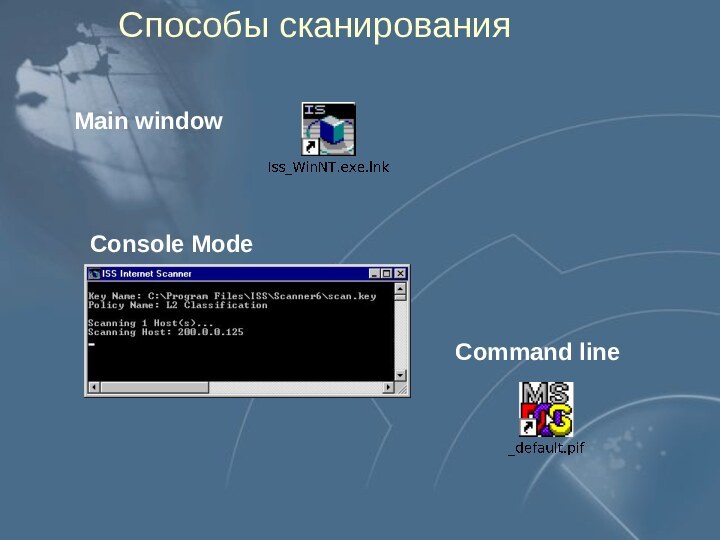

- 20. Main windowСпособы сканированияConsole Mode Command line

- 21. Скачать презентацию

- 22. Похожие презентации

Средства защиты сетей МЭ Средства анализа защищённости Средства обнаружения атакОдна из составляющих комплекса средств сетевой безопасности

Слайд 4

Средства анализа защищённости

Net Recon

HackerShield

Retina

Internet

Scanner

Nessus

Security

Scanner

CyberCop

Scanner

SARA

SAINT

Производитель

Axent

Technologies

BindView

eEye Digital

Security

Internet

Security

Systems

Network

Associations

WW Digital

Security

Платформа

Windows NT

Windows

NT

Windows NT

Windows NT

Workstation

Windows NT

Unix

Unix

Unix

Возможность

обновления

+

+

+

+

+

-

+

-

Возможность

создания

собственных

проверок

-

-

-

-

+

+

+

+

Слайд 5

Net Recon

HackerShield

Retina

Internet

Scanner

Nessus

Security

Scanner

CyberCop

Scanner

SARA

SAINT

Работа из команд-

ной строки

-

-

-

+

+

+

+

+

Поддержка CVE

-

+

-

+

-

+

+

+

Автоматическое

устранение

уязвимостей

-

+

+

-

+

-

-

-

Открытость кода

-

-

-

-

-

+

+

+

Коммерческий

или

бесплатный

+

+

+

+

+

-

-

-

Интерфейс (по

пятибалльной

шкале)

4,5

4

4

4,5

4,5

2

3

2

Отчеты (по пяти-

балльной шкале)

3,5

2

2

3,5

3

2

3,5

2

Средства анализа защищённости

Слайд 6

Этапы анализа защищенности

на уровне сети

Сбор информации о сети

Категорирование

сетевых устройств

Выбор объектов сканирования и вариантов

размещения сканера (сканеров)

Выбор

(разработка) политик сканированияСоставление расписания сканирования

Сканирование и анализ результатов

Слайд 7

Сбор информации о сети

DMZ-1

DMZ-2

Филиал

Мобильные сотрудники

Ресурсы

Internet

Пользователи Internet

МЭ

?

Слайд 8

Категорирование сетевых устройств

Серверы

бизнес-

приложений

DMZ

узлы

Внутренние

серверы

Маршрути-

заторы

Рабочие

станции

Пример

Слайд 10

Выбор политик сканирования

Серверы

бизнес-

приложений

DMZ

узлы

Внутренние

серверы

Маршрути-

заторы

Рабочие

станции

Политика для критичных узлов

(максимальная защита)

Политика

для рабочих станций

Слайд 11

Составление расписания сканирования

Серверы

бизнес-

приложений

DMZ

узлы

Внутренние

серверы

Маршрути-

заторы

Рабочие

станции

Сканировать в 7-00 раз в

неделю

Сканировать в 18-00 раз в день

Слайд 12

Сканирование и анализ результатов

DMZ-1

DMZ-2

Филиал

Мобильные сотрудники

Ресурсы

Internet

Пользователи Internet

МЭ

Отчет

о сканировании

------------------------------

------------------------------

------------------------------

------------------------------

Слайд 14

Internet Scanner

Сканируемый узел

Сканирование

Обработка ответов

Схема работы системы Internet Scanner

Модуль сканирования

Интерфейс пользователя

Модуль генерации отчётов

База данных

проверок

Слайд 15

Характеристики Internet Scanner

Свыше 1000 проверок

Гибкая настройка

Параллельное сканирование до

128 узлов сети

Запуск по расписанию

Работа из командной строки

Различные уровни

детализации отчетовСоздание собственных проверок

Слайд 16

Уровни сканирования

Level 1

Level 2

Level 3

Level 4

Level 5

Возможность атак

со стороны неквалифицированных злоумышленников

Возможность атак с помощью различных инструментальных

средствВысокая квалификация атакующего, проверка неверных конфигураций

Типы

операционных

систем узлов

Запущенные на узлах службы

Рабочие

станции

Серверы

бизнес-

приложений