серверов электронной почты

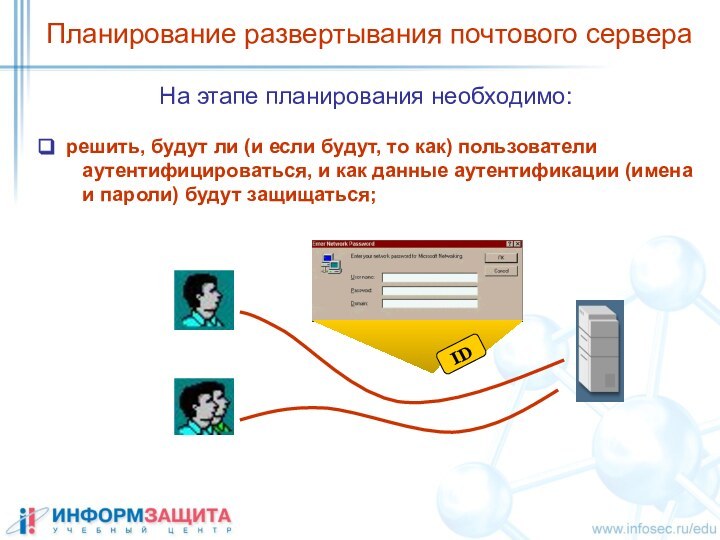

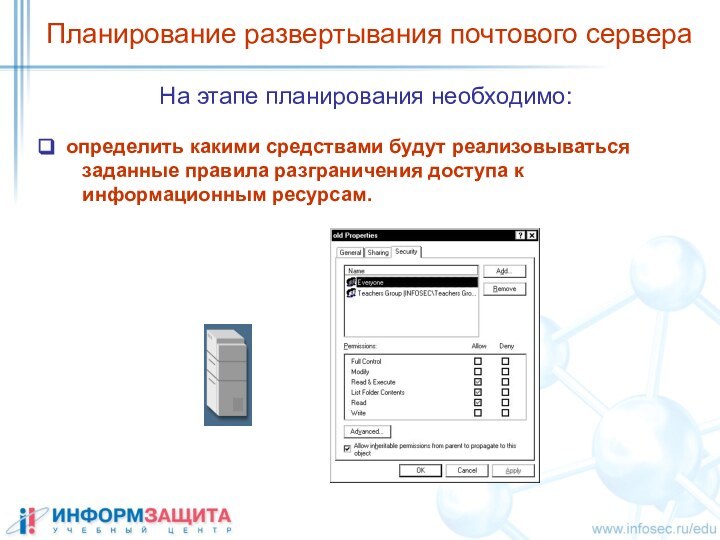

Планирование развертывания почтового сервера

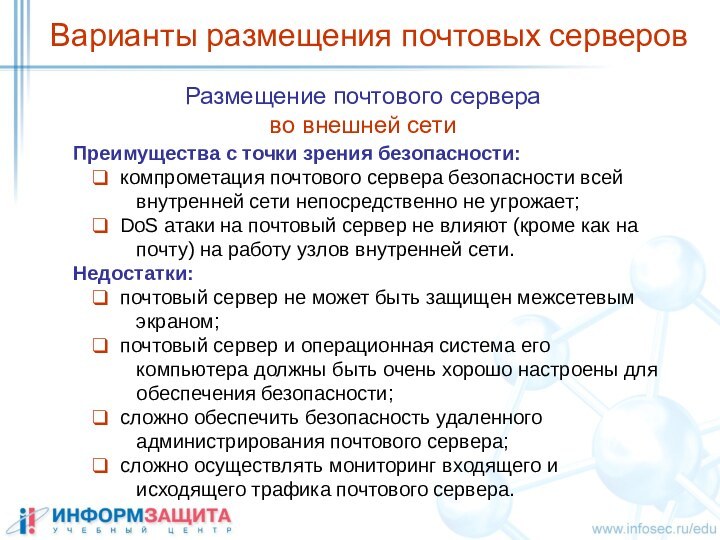

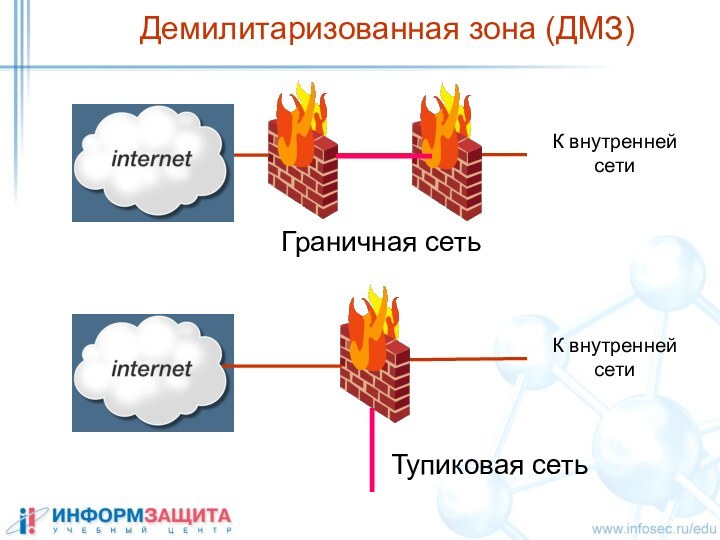

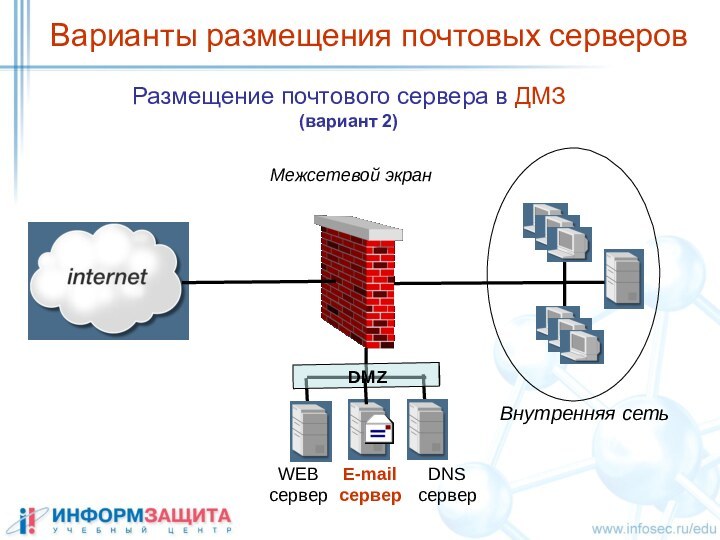

Выбор местоположения

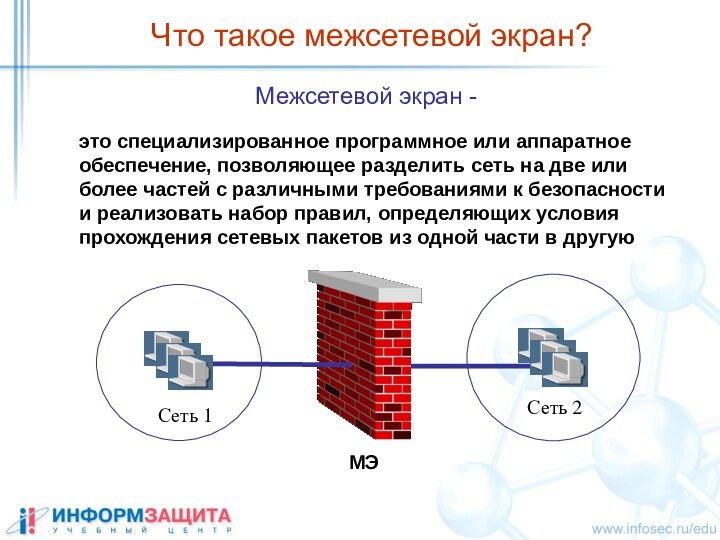

почтового сервера в сети Обеспечение сетевой безопасности почтового сервера

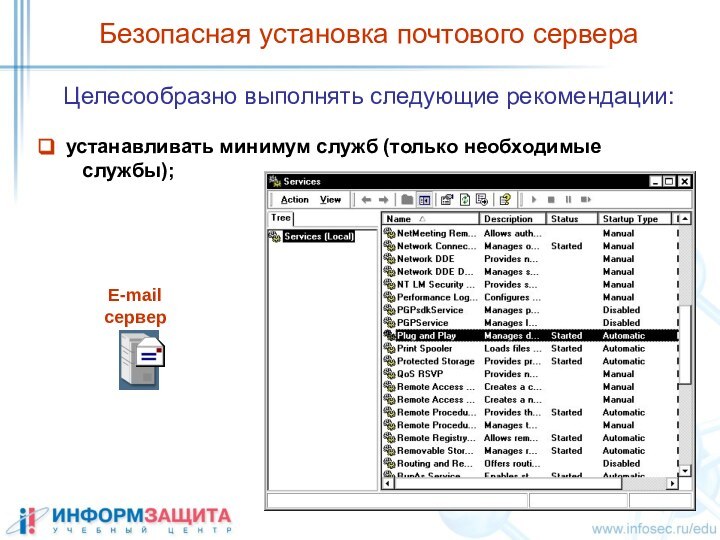

Безопасное конфигурирование ОС сервера

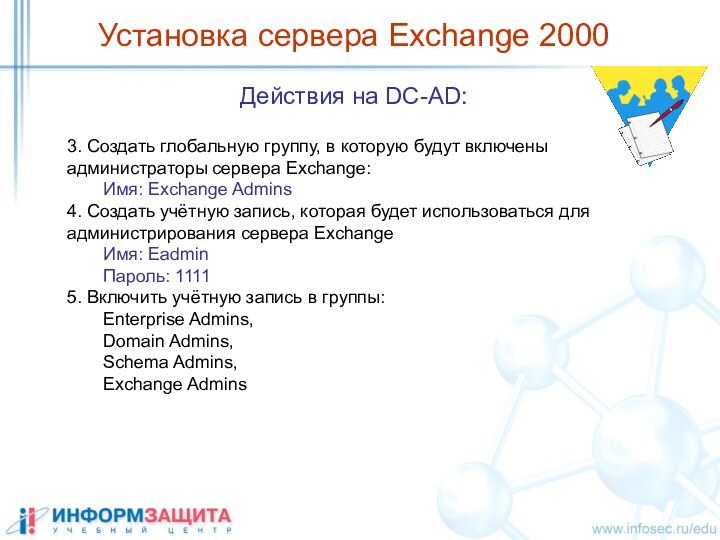

Безопасная установка и настройка почтового сервера

Администрирование почтового сервера