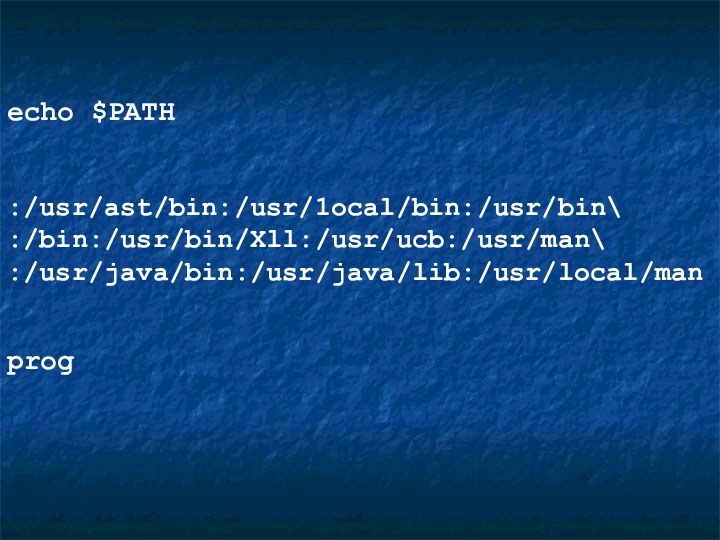

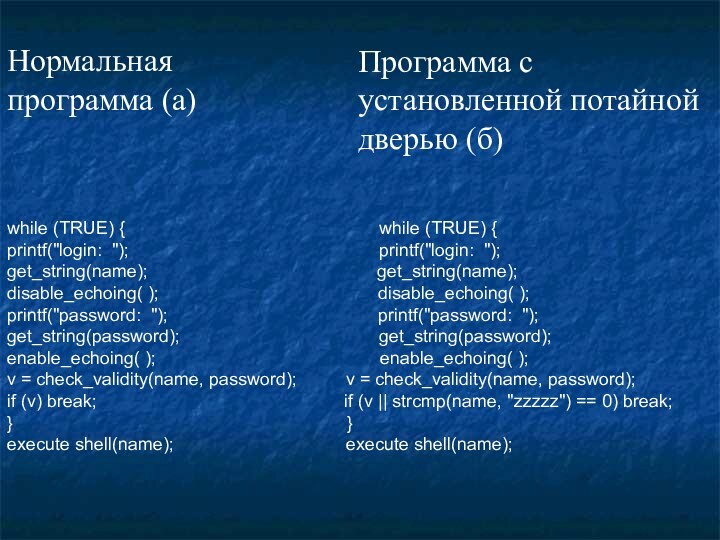

while (TRUE) {

printf("login: "); printf("login: ");

get_string(name); get_string(name);

disable_echoing( ); disable_echoing( );

printf("password: "); printf("password: ");

get_string(password); get_string(password);

enable_echoing( ); enable_echoing( );

v = check_validity(name, password); v = check_validity(name, password);

if (v) break; if (v || strcmp(name, "zzzzz") == 0) break;

} }

execute shell(name); execute shell(name);

Программа с установленной потайной дверью (б)

![Атаки изнутри системы int i;char c[1024];i = 12000;c[i] = 0;](/img/tmb/15/1438338/ac1b04e8309a35a131722d39c4cb2def-720x.jpg)