- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Электронная цифровая подпись

Содержание

- 2. 1. Концепция цифровой подписиЦифровая подпись (ЦП) является

- 3. Требования к цифровой подписи:

- 6. 2. Назначение, основные свойства хэш-функций

- 7. Большинство хэш-функций строится

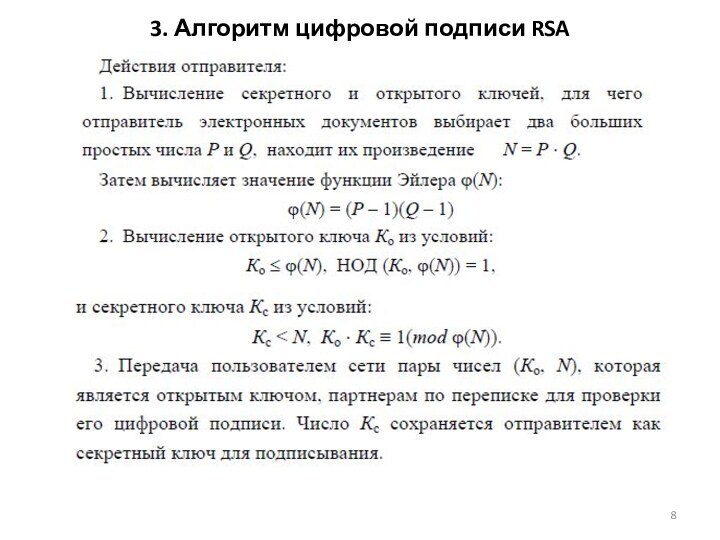

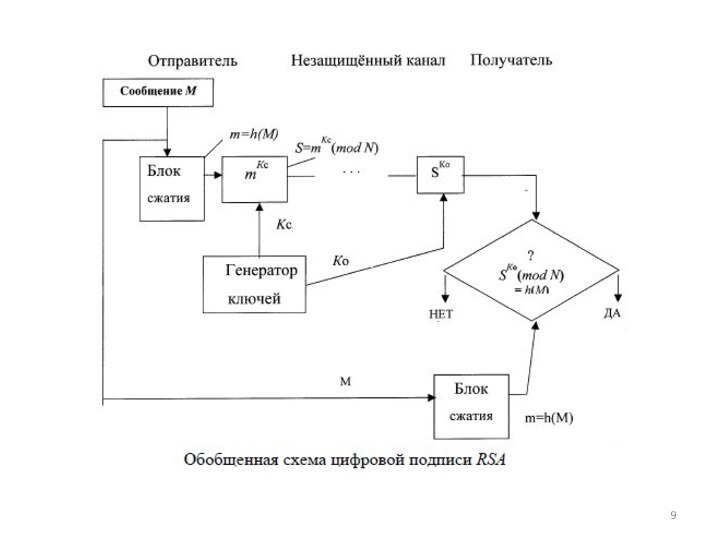

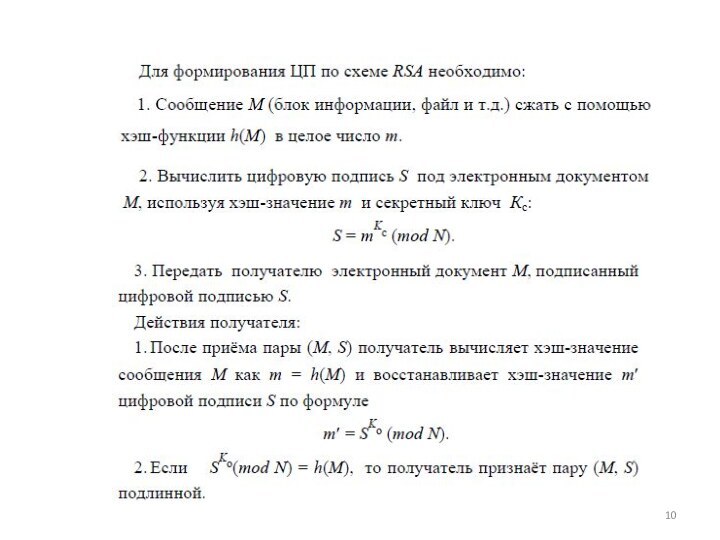

- 8. 3. Алгоритм цифровой подписи RSA

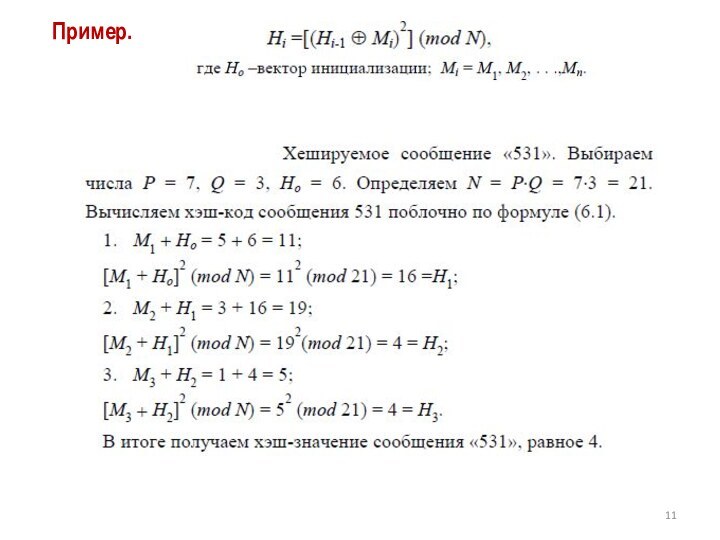

- 11. Пример.

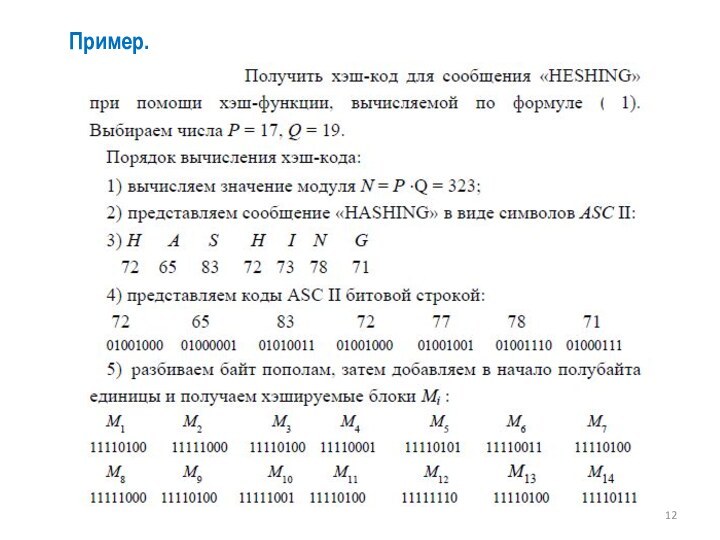

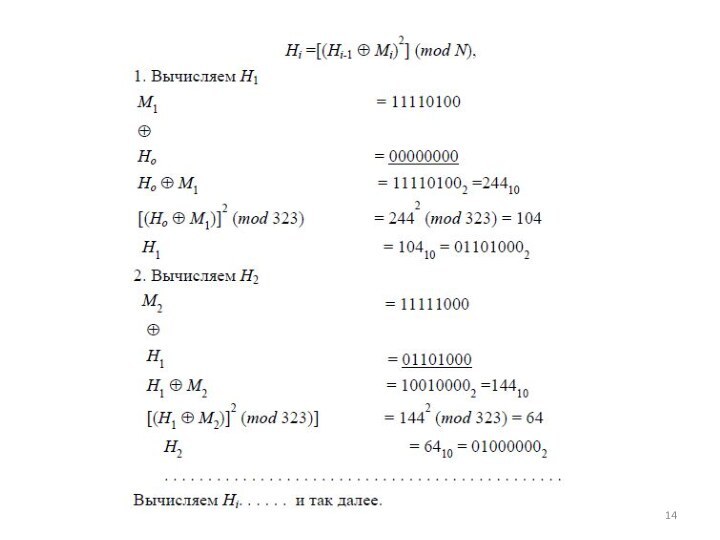

- 12. Пример.

- 13. Кодовая таблица ASCII

- 15. 4. Управление криптографическими ключами

- 16. Целью управления

- 17. Главный ключ – высший ключ в иерархии, который

- 18. Скачать презентацию

- 19. Похожие презентации

1. Концепция цифровой подписиЦифровая подпись (ЦП) является аналогом подписи, сделанной от руки. Она должна обеспечивать следующие возможности:

Слайд 2

1. Концепция цифровой подписи

Цифровая подпись (ЦП) является аналогом

подписи, сделанной от руки. Она должна обеспечивать следующие возможности:

Слайд 6

2. Назначение, основные свойства хэш-функций

Хэш-функция (англ. hash –

мелко измельчать и перемешивать) предназначена для сжатия подписываемого документа до нескольких десятков или сотен бит. Хэш-функция h(·) принимает в качестве аргумента сообщение (документ) М произвольной длины и возвращает хэш-значение h(М)=Н фиксированной длины. Обычно хэшированная информация является сжатым двоичным представлением основного сообщения произвольной длины. Следует отметить, что значение хэш-функции h(М) сложным образом зависит от документа М и не позволяет восстановить сам документ М.Хэш-функция должна удовлетворять целому ряду условий:

хэш-функция должна быть чувствительна к всевозможным изменениям в тексте М, таким как вставки, выбросы, перестановки и т.п.;

хэш-функция должна обладать свойством необратимости, то есть задача подбора документа М', который обладал бы требуемым значением хэш-функции, должна быть вычислительно неразрешима;

вероятность того, что значения хэш-функций двух различных документов (вне зависимости от их длин) совпадут, должна быть ничтожно мала.

Слайд 7

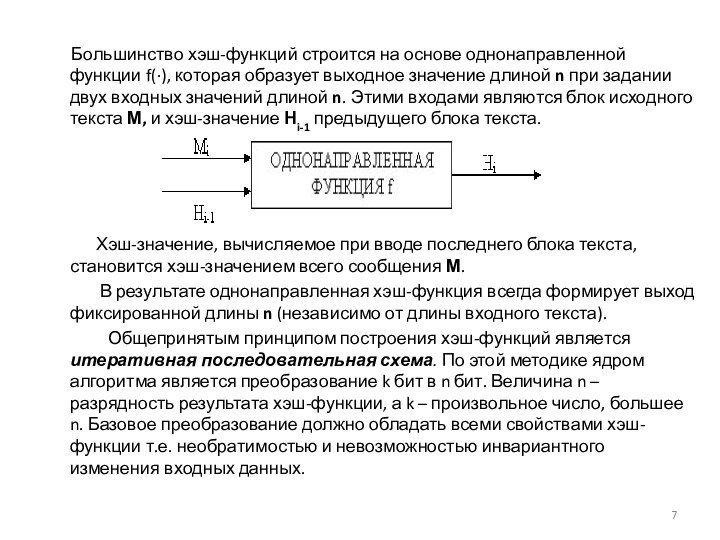

Большинство хэш-функций строится на

основе однонаправленной функции f(·), которая образует выходное значение длиной

n при задании двух входных значений длиной n. Этими входами являются блок исходного текста М, и хэш-значение Нi-1 предыдущего блока текста.Хэш-значение, вычисляемое при вводе последнего блока текста, становится хэш-значением всего сообщения М.

В результате однонаправленная хэш-функция всегда формирует выход фиксированной длины n (независимо от длины входного текста).

Общепринятым принципом построения хэш-функций является итеративная последовательная схема. По этой методике ядром алгоритма является преобразование k бит в n бит. Величина n – разрядность результата хэш-функции, а k – произвольное число, большее n. Базовое преобразование должно обладать всеми свойствами хэш-функции т.е. необратимостью и невозможностью инвариантного изменения входных данных.

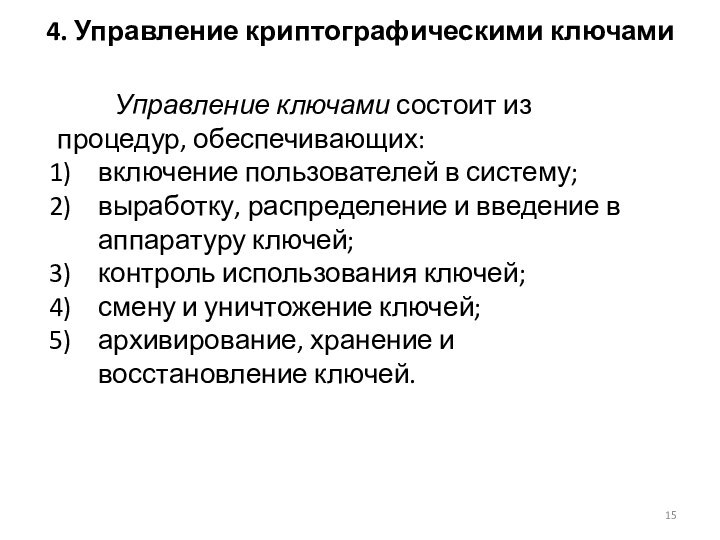

Слайд 15

4. Управление криптографическими ключами

Управление ключами состоит из процедур, обеспечивающих:

включение пользователей в систему;

выработку,

распределение и введение в аппаратуру ключей;контроль использования ключей;

смену и уничтожение ключей;

архивирование, хранение и восстановление ключей.

Слайд 16

Целью управления ключами

является нейтрализация таких угроз, как:

компрометация конфиденциальности закрытых ключей;

компрометация аутентичности закрытых или открытых ключей. При этом под аутентичностью понимается знание или возможность проверки идентичности корреспондента, для обеспечения конфиденциальной связи с которым используется данный ключ;несанкционированное использование закрытых или открытых ключей, например использование ключа, срок действия которого истек.

Слайд 17

Главный ключ – высший ключ в иерархии, который не

защищается криптографически. Его защита осуществляется с помощью физических или

электронных средств.Ключи для шифрования ключей – закрытые или открытые ключи, используемые для засекречивания перед передачей или при хранении других шифровальных ключей. Эти ключи сами могут быть зашифрованы с помощью других ключей.

Ключи для шифрования данных – используются для защиты данных пользователей.

Ключи более высоких уровней используются для защиты ключей или данных на более низких уровнях, что уменьшает ущерб при раскрытии ключей и объём необходимой информации, нуждающейся в физической защите.