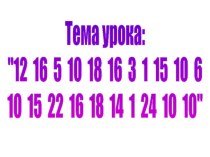

обеспечение конфиденциальности и целостности обрабатываемой информации, а также доступности

информации для пользователей. Под безопасностью информации будем понимать такое ее состояние, при котором исключается возможность ознакомления с этой информацией, ее изменения или уничтожения лицами, не имеющими на это права, а также утечки за счет побочных электромагнитных излучений и наводок, специальных устройств перехвата (уничтожения) при передаче между объектами вычислительной техники.

ознакомления

изменения

уничтожения

утечки

конфиденциальности

целостности

доступности

Конфиденциальность – содержание критичной информации, доступ к которой

ограничен узким кругом пользователей (отдельных лиц или организаций), в секрете.

Целостность - свойство, при выполнении которого информация сохраняет заранее

определенные вид и качество.

Доступность - такое состояние информации, когда она находится в виде и месте,

необходимом пользователю, и в то время, когда она ему необходима.

Цель защиты информации - сведение к минимуму потерь в управлении,

вызванных нарушением целостности данных, их конфиденциальности или

недоступности информации для потребителей.

вид и качество

находится в виде и месте

в секрете

в то время

сведение к минимуму потерь в управлении