Слайд 2

Основные классы мер процедурного уровня

Мы приступаем

к рассмотрению мер безопасности, которые ориентированы на людей, а

не на технические средства. Именно люди формируют режим информационной безопасности, и они же оказываются главной угрозой, поэтому "человеческий фактор" заслуживает особого внимания.

В российских компаниях накоплен богатый опыт регламентирования и реализации процедурных (организационных) мер, однако дело в том, что они пришли из "докомпьютерного" прошлого, поэтому требуют переоценки.

Слайд 3

Основные классы мер процедурного уровня

Следует осознать ту степень

зависимости от компьютерной обработки данных, в которую попало современное

общество. Без всякого преувеличения можно сказать, что необходима информационная гражданская оборона. Спокойно, без нагнетания страстей, нужно разъяснять обществу не только преимущества, но и опасности, связанные с использованием информационных технологий. Акцент следует делать не на военной или криминальной стороне дела, а на гражданских аспектах, связанных с поддержанием нормального функционирования аппаратного и программного обеспечения, то есть концентрироваться на вопросах доступности и целостности данных.

Слайд 4

Основные классы мер процедурного уровня

На процедурном уровне можно

выделить следующие классы мер:

управление персоналом;

физическая

защита;

поддержание работоспособности;

реагирование на нарушения режима безопасности;

планирование восстановительных работ.

Слайд 5

Управление персоналом

Управление персоналом начинается с приема нового сотрудника

на работу и даже раньше - с составления описания

должности. Уже на данном этапе желательно подключить к работе специалиста по информационной безопасности для определения компьютерных привилегий, ассоциируемых с должностью. Существует два общих принципа, которые следует иметь в виду:

разделение обязанностей;

минимизация привилегий.

Слайд 6

Управление персоналом

Принцип разделения обязанностей предписывает так распределять роли

и ответственность, чтобы один человек не мог нарушить критически

важный для организации процесс. Например, нежелательна ситуация, когда крупные платежи от имени организации выполняет один человек. Надежнее поручить одному сотруднику оформление заявок на подобные платежи, а другому - заверять эти заявки. Другой пример - процедурные ограничения действий суперпользователя.

Слайд 7

Управление персоналом

Можно искусственно "расщепить" пароль суперпользователя, сообщив первую

его часть одному сотруднику, а вторую - другому. Тогда

критически важные действия по администрированию ИС они смогут выполнить только вдвоем, что снижает вероятность ошибок и злоупотреблений.

Принцип минимизации привилегий предписывает выделять пользователям только те права доступа, которые необходимы им для выполнения служебных обязанностей.

Назначение этого принципа очевидно - уменьшить ущерб от случайных или умышленных некорректных действий.

Слайд 8

Управление персоналом

Предварительное составление описания должности позволяет оценить ее

критичность и спланировать процедуру проверки и отбора кандидатов. Чем

ответственнее должность, тем тщательнее нужно проверять кандидатов: навести о них справки, быть может, побеседовать с бывшими сослуживцами и т.д. Подобная процедура может быть длительной и дорогой, поэтому нет смысла дополнительно усложнять ее. В то же время, неразумно и совсем отказываться от предварительной проверки, чтобы случайно не принять на работу человека с уголовным прошлым или психическим заболеванием.

Слайд 9

Управление персоналом

Когда кандидат определен, он, вероятно, должен пройти

обучение; по крайней мере, его следует подробно ознакомить со

служебными обязанностями, а также с нормами и процедурами информационной безопасности. Желательно, чтобы меры безопасности были им усвоены до вступления в должность и до заведения его системного счета с входным именем, паролем и привилегиями.

Слайд 10

Управление персоналом

С момента заведения системного счета начинается его

администрирование, а также протоколирование и анализ действий пользователя. Постепенно

изменяется окружение, в котором работает пользователь, его служебные обязанности и т.п. Все это требует соответствующего изменения привилегий. Техническую сложность представляют временные перемещения пользователя, выполнение им обязанностей взамен сотрудника, ушедшего в отпуск, и иные обстоятельства, когда полномочия нужно сначала предоставить, а через некоторое время взять обратно. В такие периоды профиль активности пользователя резко меняется, что создает трудности при выявлении подозрительных ситуаций.

Слайд 11

Управление персоналом

Определенную аккуратность следует соблюдать и при выдаче

новых постоянных полномочий, не забывая ликвидировать старые права доступа.

Ликвидация системного счета пользователя, особенно в случае конфликта между сотрудником и организацией, должна производиться максимально оперативно (в идеале - одновременно с извещением о наказании или увольнении). Возможно и физическое ограничение доступа к рабочему месту. Разумеется, если сотрудник увольняется, у него нужно принять все его компьютерное хозяйство и, в частности, криптографические ключи, если использовались средства шифрования.

Слайд 12

Управление персоналом

К управлению сотрудниками примыкает администрирование лиц, работающих

по контракту (например, специалистов фирмы-поставщика, помогающих запустить новую систему).

В соответствии с принципом минимизации привилегий, им нужно выделить ровно столько прав, сколько необходимо, и изъять эти права сразу по окончании контракта. Проблема, однако, состоит в том, что на начальном этапе внедрения "внешние" сотрудники будут администрировать "местных", а не наоборот. Здесь на первый план выходит квалификация персонала организации, его способность быстро обучаться, а также оперативное проведение учебных курсов. Важны и принципы выбора деловых партнеров.

Слайд 13

Управление персоналом

Иногда внешние организации принимают на обслуживание и

администрирование ответственные компоненты компьютерной системы, например, сетевое оборудование. Нередко

администрирование выполняется в удаленном режиме. Вообще говоря, это создает в системе дополнительные уязвимые места, которые необходимо компенсировать усиленным контролем средств удаленного доступа или, опять-таки, обучением собственных сотрудников.

Слайд 14

Управление персоналом

Мы видим, что проблема обучения - одна

из основных с точки зрения информационной безопасности. Если сотрудник

не знаком с политикой безопасности своей организации, он не может стремиться к достижению сформулированных в ней целей. Не зная мер безопасности, он не сможет их соблюдать. Напротив, если сотрудник знает, что его действия протоколируются, он, возможно, воздержится от нарушений.

Слайд 15

Физическая защита

Безопасность информационной системы зависит от окружения, в

котором она функционирует. Необходимо принять меры для защиты зданий

и прилегающей территории, поддерживающей инфраструктуры, вычислительной техники, носителей данных.

Основной принцип физической защиты, соблюдение которого следует постоянно контролировать, формулируется как "непрерывность защиты в пространстве и времени". Ранее мы рассматривали понятие окна опасности. Для физической защиты таких окон быть не должно.

Слайд 16

Физическая защита

Мы кратко рассмотрим следующие направления физической защиты:

физическое управление доступом;

противопожарные меры;

защита

поддерживающей инфраструктуры;

защита от перехвата данных;

защита мобильных систем.

Слайд 17

Физическая защита

Меры физического управления доступом позволяют контролировать и

при необходимости ограничивать вход и выход сотрудников и посетителей.

Контролироваться может все здание организации, а также отдельные помещения, например, те, где расположены серверы, коммуникационная аппаратура и т.п.

Слайд 18

Физическая защита

При проектировании и реализации мер физического управления

доступом целесообразно применять объектный подход. Во-первых, определяется периметр безопасности,

ограничивающий контролируемую территорию. На этом уровне детализации важно продумать внешний интерфейс организации - порядок входа/выхода штатных сотрудников и посетителей, вноса/выноса техники. Все, что не входит во внешний интерфейс, должно быть инкапсулировано, то есть защищено от нелегальных проникновений.

Слайд 19

Физическая защита

Во-вторых, производится декомпозиция контролируемой территории, выделяются (под)объекты

и связи (проходы) между ними. При такой, более глубокой

детализации следует выделить среди подобъектов наиболее критичные с точки зрения безопасности и обеспечить им повышенное внимание. Декомпозиция должна быть семантически оправданной, обеспечивающей разграничение разнородных сущностей, таких как оборудование разных владельцев или персонал, работающий с данными разной степени критичности. Важно сделать так, чтобы посетители, по возможности, не имели непосредственного доступа к компьютерам или, в крайнем случае, позаботиться о том, чтобы от окон и дверей не просматривались экраны мониторов и принтеры.

Слайд 20

Физическая защита

Необходимо, чтобы посетителей по внешнему виду можно

было отличить от сотрудников. Если отличие состоит в том,

что посетителям выдаются идентификационные карточки, а сотрудники ходят "без опознавательных знаков", злоумышленнику достаточно снять карточку, чтобы его считали "своим". Очевидно, соответствующие карточки нужно выдавать всем.

Слайд 21

Физическая защита

Средства физического управления доступом известны давно. Это

охрана, двери с замками, перегородки, телекамеры, датчики движения и

многое другое. Для выбора оптимального (по критерию стоимость/эффективность) средства целесообразно провести анализ рисков (к этому мы еще вернемся). Кроме того, есть смысл периодически отслеживать появление технических новинок в данной области, стараясь максимально автоматизировать физическую защиту.

Более подробно данная тема рассмотрена в статье В. Барсукова "Физическая защита информационных систем" (Jet Info, 1997, 1).

Слайд 22

Физическая защита

Профессия пожарного - одна из древнейших, но

пожары по-прежнему случаются и наносят большой ущерб. Мы не

собираемся цитировать параграфы противопожарных инструкций или изобретать новые методы борьбы с огнем - на это есть профессионалы. Отметим лишь необходимость установки противопожарной сигнализации и автоматических средств пожаротушения. Обратим также внимание на то, что защитные меры могут создавать новые слабые места. Если на работу взят новый охранник, это, вероятно, улучшает физическое управление доступом. Если же он по ночам курит и пьет, то ввиду повышенной пожароопасности подобная мера защиты может только навредить.

Слайд 23

Физическая защита

К поддерживающей инфраструктуре можно отнести системы электро-,

водо- и теплоснабжения, кондиционеры и средства коммуникаций. В принципе,

к ним применимы те же требования целостности и доступности, что и к информационным системам. Для обеспечения целостности нужно защищать оборудование от краж и повреждений. Для поддержания доступности следует выбирать оборудование с максимальным временем наработки на отказ, дублировать ответственные узлы и всегда иметь под рукой запчасти.

Слайд 24

Физическая защита

Отдельную проблему составляют аварии водопровода. Они происходят

нечасто, но могут нанести огромный ущерб. При размещении компьютеров

необходимо принять во внимание расположение водопроводных и канализационных труб и постараться держаться от них подальше. Сотрудники должны знать, куда следует обращаться при обнаружении протечек.

Слайд 25

Физическая защита

Перехват данных (о чем мы уже писали)

может осуществляться самыми разными способами. Злоумышленник может подсматривать за

экраном монитора, читать пакеты, передаваемые по сети, производить анализ побочных электромагнитных излучений и наводок (ПЭМИН) и т.д.

Слайд 26

Физическая защита

Остается уповать на повсеместное использование криптографии (что,

впрочем, сопряжено у нас в стране со множеством технических

и законодательных проблем), стараться максимально расширить контролируемую территорию, разместившись в тихом особнячке, поодаль от других домов, пытаться держать под контролем линии связи (например, заключать их в надувную оболочку с обнаружением прокалывания), но самое разумное, вероятно, - постараться осознать, что для коммерческих систем обеспечение конфиденциальности является все-таки не главной задачей.

Слайд 27

Физическая защита

Желающим подробнее ознакомиться с вопросом мы рекомендуем

прочитать статью В. Барсукова "Блокирование технологических каналов утечки информации"

(Jet Info, 1998, 5-6).

Мобильные и портативные компьютеры - заманчивый объект кражи. Их часто оставляют без присмотра, в автомобиле или на работе, и похитить такой компьютер совсем несложно. То и дело средства массовой информации сообщают о том, что какой-нибудь офицер английской разведки или американский военный лишился таким образом движимого имущества. Мы настоятельно рекомендуем шифровать данные на жестких дисках таких компьютеров.

Слайд 28

Физическая защита

Вообще говоря, при выборе средств физической защиты

следует производить анализ рисков. Так, принимая решение о закупке

источника бесперебойного питания, необходимо учесть качество электропитания в здании, занимаемом организацией (впрочем, почти наверняка оно окажется плохим), характер и длительность сбоев электропитания, стоимость доступных источников и возможные потери от аварий (поломка техники, приостановка работы организации и т.п.) (см. также статью В.Барсукова "Защита компьютерных систем от силовых деструктивных воздействий" в Jet Info, 2000, 2).

Слайд 29

Физическая защита

В то же время, во многих случаях

решения очевидны. Меры противопожарной безопасности обязательны для всех организаций.

Стоимость реализации многих мер (например, установка обычного замка на дверь серверной комнаты) либо мала, либо хоть и заметна, но все же явно меньше, чем возможный ущерб. В частности, имеет смысл регулярно копировать большие базы данных.

Слайд 30

Поддержание работоспособности

Далее рассмотрим ряд рутинных мероприятий, направленных на

поддержание работоспособности информационных систем. Именно здесь таится наибольшая опасность.

Нечаянные ошибки системных администраторов и пользователей грозят повреждением аппаратуры, разрушением программ и данных; в лучшем случае они создают бреши в защите, которые делают возможной реализацию угроз.

Недооценка факторов безопасности в повседневной работе - ахиллесова пята многих организаций. Дорогие средства безопасности теряют смысл, если они плохо документированы, конфликтуют с другим программным обеспечением, а пароль системного администратора не менялся с момента установки.

Слайд 31

Поддержание работоспособности

Можно выделить следующие направления повседневной деятельности:

поддержка пользователей;

поддержка программного обеспечения;

конфигурационное управление;

резервное копирование;

управление носителями;

документирование;

регламентные работы.

Слайд 32

Поддержание работоспособности

Поддержка пользователей подразумевает прежде всего консультирование и

оказание помощи при решении разного рода проблем. Иногда в

организациях создают для этой цели специальный "справочный стол", но чаще от пользователей отбивается системный администратор. Очень важно в потоке вопросов уметь выявлять проблемы, связанные с информационной безопасностью. Так, многие трудности пользователей, работающих на персональных компьютерах, могут быть следствием заражения вирусами. Целесообразно фиксировать вопросы пользователей, чтобы выявлять их типичные ошибки и выпускать памятки с рекомендациями для распространенных ситуаций.

Слайд 33

Поддержание работоспособности

Поддержка программного обеспечения - одно из важнейших

средств обеспечения целостности информации. Прежде всего, необходимо следить за

тем, какое программное обеспечение установлено на компьютерах. Если пользователи будут устанавливать программы по своему усмотрению, это может привести к заражению вирусами, а также появлению утилит, действующих в обход защитных средств. Вполне вероятно также, что "самодеятельность" пользователей постепенно приведет к хаосу на их компьютерах, а исправлять ситуацию придется системному администратору.

Слайд 34

Поддержание работоспособности

Второй аспект поддержки программного обеспечения - контроль

за отсутствием неавторизованного изменения программ и прав доступа к

ним. Сюда же можно отнести поддержку эталонных копий программных систем. Обычно контроль достигается комбинированием средств физического и логического управления доступом, а также использованием утилит проверки и обеспечения целостности.

Слайд 35

Поддержание работоспособности

Конфигурационное управление позволяет контролировать и фиксировать изменения,

вносимые в программную конфигурацию. Прежде всего, необходимо застраховаться от

случайных или непродуманных модификаций, уметь как минимум возвращаться к прошлой, работающей, версии. Фиксация изменений позволит легко восстановить текущую версию после аварии.

Слайд 36

Поддержание работоспособности

Лучший способ уменьшить количество ошибок в рутинной

работе - максимально автоматизировать ее. Правы те "ленивые" программисты

и системные администраторы, которые, окинув взглядом море однообразных задач, говорят: "Я ни за что не буду делать этого; я напишу программу, которая сделает все за меня". Автоматизация и безопасность зависят друг от друга; тот, кто заботится в первую очередь об облегчении своей задачи, на самом деле оптимальным образом формирует режим информационной безопасности.

Слайд 37

Поддержание работоспособности

Резервное копирование необходимо для восстановления программ и

данных после аварий. И здесь целесообразно автоматизировать работу, как

минимум, сформировав компьютерное расписание создания полных и инкрементальных копий, а как максимум - воспользовавшись соответствующими программными продуктами (см., например, Jet Info, 2000, 12). Нужно также наладить размещение копий в безопасном месте, защищенном от несанкционированного доступа, пожаров, протечек, то есть от всего, что может привести к краже или повреждению носителей. Целесообразно иметь несколько экземпляров резервных копий и часть из них хранить вне территории организации, защищаясь таким образом от крупных аварий и аналогичных инцидентов.

Слайд 38

Поддержание работоспособности

Время от времени в тестовых целях следует

проверять возможность восстановления информации с копий.

Управлять носителями необходимо

для обеспечения физической защиты и учета дискет, лент, печатных выдач и т.п. Управление носителями должно обеспечивать конфиденциальность, целостность и доступность информации, хранящейся вне компьютерных систем. Под физической защитой здесь понимается не только отражение попыток несанкционированного доступа, но и предохранение от вредных влияний окружающей среды (жары, холода, влаги, магнетизма). Управление носителями должно охватывать весь жизненный цикл - от закупки до выведения из эксплуатации.

Слайд 39

Поддержание работоспособности

Документирование - неотъемлемая часть информационной безопасности. В

виде документов оформляется почти все - от политики безопасности

до журнала учета носителей. Важно, чтобы документация была актуальной, отражала именно текущее состояние дел, причем в непротиворечивом виде.

Слайд 40

Поддержание работоспособности

К хранению одних документов (содержащих, например, анализ

уязвимых мест системы и угроз) применимы требования обеспечения конфиденциальности,

к другим, таким как план восстановления после аварий - требования целостности и доступности (в критической ситуации план необходимо найти и прочитать).

Слайд 41

Поддержание работоспособности

Регламентные работы - очень серьезная угроза безопасности.

Сотрудник, осуществляющий регламентные работы, получает исключительный доступ к системе,

и на практике очень трудно проконтролировать, какие именно действия он совершает. Здесь на первый план выходит степень доверия к тем, кто выполняет работу.

Слайд 42

Реагирование на нарушения режима безопасности

Программа безопасности, принятая организацией,

должна предусматривать набор оперативных мероприятий, направленных на обнаружение и

нейтрализацию нарушений режима информационной безопасности. Важно, чтобы в подобных случаях последовательность действий была спланирована заранее, поскольку меры нужно принимать срочные и скоординированные.

Слайд 43

Реагирование на нарушения режима безопасности

Реакция на нарушения режима

безопасности преследует три главные цели:

локализация инцидента и

уменьшение наносимого вреда;

выявление нарушителя;

предупреждение повторных нарушений.

Слайд 44

Реагирование на нарушения режима безопасности

В организации должен быть

человек, доступный 24 часа в сутки (лично, по телефону,

пейджеру или электронной почте), который отвечает за реакцию на нарушения. Все должны знать координаты этого человека и обращаться к нему при первых признаках опасности. В общем, как при пожаре, нужно знать, куда звонить, и что делать до приезда пожарной команды.

Слайд 45

Реагирование на нарушения режима безопасности

Важность быстрой и скоординированной

реакции можно продемонстрировать на следующем примере. Пусть локальная сеть

предприятия состоит из двух сегментов, администрируемых разными людьми. Далее, пусть в один из сегментов был внесен вирус. Почти наверняка через несколько минут (или, в крайнем случае, несколько десятков минут) вирус распространится и на другой сегмент. Значит, меры нужно принять немедленно. "Вычищать" вирус необходимо одновременно в обоих сегментах; в противном случае сегмент, восстановленный первым, заразится от другого, а затем вирус вернется и во второй сегмент.

Слайд 46

Реагирование на нарушения режима безопасности

Нередко требование локализации инцидента

и уменьшения наносимого вреда вступает в конфликт с желанием

выявить нарушителя. В политике безопасности организации приоритеты должны быть расставлены заранее. Поскольку, как показывает практика, выявить злоумышленника очень сложно, на наш взгляд, в первую очередь следует заботиться об уменьшении ущерба.

Чтобы найти нарушителя, нужно заранее выяснить контактные координаты поставщика сетевых услуг и договориться с ним о самой возможности и порядке выполнения соответствующих действий. Более подробно данная тема рассматривается в статье Н. Браунли и Э. Гатмэна "Как реагировать на нарушения информационной безопасности (RFC 2350, BCP 21)" (Jet Info, 2000, 5).

Слайд 47

Реагирование на нарушения режима безопасности

Чтобы предотвратить повторные нарушения,

необходимо анализировать каждый инцидент, выявлять причины, накапливать статистику. Каковы

источники вредоносного ПО? Какие пользователи имеют обыкновение выбирать слабые пароли? На подобные вопросы и должны дать ответ результаты анализа.

Необходимо отслеживать появление новых уязвимых мест и как можно быстрее ликвидировать ассоциированные с ними окна опасности. Кто-то в организации должен курировать этот процесс, принимать краткосрочные меры и корректировать программу безопасности для принятия долгосрочных мер.

Слайд 48

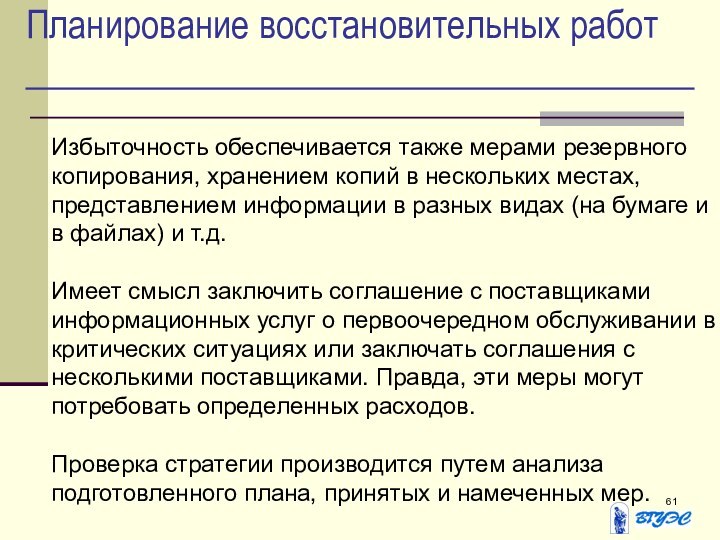

Планирование восстановительных работ

Ни одна организация не застрахована от

серьезных аварий, вызванных естественными причинами, действиями злоумышленника, халатностью или

некомпетентностью. В то же время, у каждой организации есть функции, которые руководство считает критически важными, они должны выполняться несмотря ни на что. Планирование восстановительных работ позволяет подготовиться к авариям, уменьшить ущерб от них и сохранить способность к функционированию хотя бы в минимальном объеме.

Слайд 49

Планирование восстановительных работ

Отметим, что меры информационной безопасности можно

разделить на три группы, в зависимости от того, направлены

ли они на предупреждение, обнаружение или ликвидацию последствий атак. Большинство мер носит предупредительный характер. Оперативный анализ регистрационной информации и некоторые аспекты реагирования на нарушения (так называемый активный аудит) служат для обнаружения и отражения атак. Планирование восстановительных работ, очевидно, можно отнести к последней из трех перечисленных групп.

Слайд 50

Планирование восстановительных работ

Процесс планирования восстановительных работ можно разделить

на следующие этапы:

выявление критически важных функций организации,

установление приоритетов;

идентификация ресурсов, необходимых для выполнения критически важных функций;

определение перечня возможных аварий;

разработка стратегии восстановительных работ;

подготовка к реализации выбранной стратегии;

проверка стратегии.

Слайд 51

Планирование восстановительных работ

Планируя восстановительные работы, следует отдавать себе

отчет в том, что полностью сохранить функционирование организации не

всегда возможно. Необходимо выявить критически важные функции, без которых организация теряет свое лицо, и даже среди критичных функций расставить приоритеты, чтобы как можно быстрее и с минимальными затратами возобновить работу после аварии.

Слайд 52

Планирование восстановительных работ

Идентифицируя ресурсы, необходимые для выполнения критически

важных функций, следует помнить, что многие из них имеют

некомпьютерный характер. На данном этапе желательно подключать к работе специалистов разного профиля, способных в совокупности охватить все аспекты проблемы. Критичные ресурсы обычно относятся к одной из следующих категорий:

персонал;

информационная инфраструктура;

физическая инфраструктура.

Слайд 53

Планирование восстановительных работ

Составляя списки ответственных специалистов, следует учитывать,

что некоторые из них могут непосредственно пострадать от аварии

(например, от пожара), кто-то может находиться в состоянии стресса, часть сотрудников, возможно, будет лишена возможности попасть на работу (например, в случае массовых беспорядков). Желательно иметь некоторый резерв специалистов или заранее определить каналы, по которым можно на время привлечь дополнительный персонал.

Слайд 54

Планирование восстановительных работ

Информационная инфраструктура включает в себя следующие

элементы:

компьютеры;

программы и данные;

информационные сервисы внешних организаций;

документацию.

Слайд 55

Планирование восстановительных работ

Нужно подготовиться к тому, что на

"запасном аэродроме", куда организация будет эвакуирована после аварии, аппаратная

платформа может отличаться от исходной. Соответственно, следует продумать меры поддержания совместимости по программам и данным.

Среди внешних информационных сервисов для коммерческих организаций, вероятно, важнее всего получить оперативную информацию и связь с государственными службами, курирующими данный сектор экономики.

Слайд 56

Планирование восстановительных работ

Документация важна хотя бы потому, что

не вся информация, с которой работает организация, представлена в

электронном виде. Скорее всего, план восстановительных работ напечатан на бумаге.

К физической инфраструктуре относятся здания, инженерные коммуникации, средства связи, оргтехника и многое другое. Компьютерная техника не может работать в плохих условиях, без стабильного электропитания и т.п.

Слайд 57

Планирование восстановительных работ

Анализируя критичные ресурсы, целесообразно учесть временной

профиль их использования. Большинство ресурсов требуются постоянно, но в

некоторых нужда может возникать только в определенные периоды (например, в конце месяца или года при составлении отчета).

Слайд 58

Планирование восстановительных работ

При определении перечня возможных аварий нужно

попытаться разработать их сценарии. Как будут развиваться события? Каковы

могут оказаться масштабы бедствия? Что произойдет с критичными ресурсами? Например, смогут ли сотрудники попасть на работу? Будут ли выведены из строя компьютеры? Возможны ли случаи саботажа? Будет ли работать связь? Пострадает ли здание организации? Можно ли будет найти и прочитать необходимые бумаги?

Слайд 59

Планирование восстановительных работ

Стратегия восстановительных работ должна базироваться на

наличных ресурсах и быть не слишком накладной для организации.

При разработке стратегии целесообразно провести анализ рисков, которым подвергаются критичные функции, и попытаться выбрать наиболее экономичное решение.

Стратегия должна предусматривать не только работу по временной схеме, но и возвращение к нормальному функционированию.

Слайд 60

Планирование восстановительных работ

Подготовка к реализации выбранной стратегии состоит

в выработке плана действий в экстренных ситуациях и по

их окончании, а также в обеспечении некоторой избыточности критичных ресурсов. Последнее возможно и без большого расхода средств, если заключить с одной или несколькими организациями соглашения о взаимной поддержке в случае аварий - те, кто не пострадал, предоставляют часть своих ресурсов во временное пользование менее удачливым партнерам.

![Презентация на тему Основные классы мер процедурного уровня[ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ][Институт ИИБС, Кафедра ИСКТ][Шумейко Е.В.] Основные классы мер процедурного уровня[ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ][Институт ИИБС, Кафедра ИСКТ][Шумейко Е.В.]](/img/tmb/14/1394060/456dfbb97d58ea983bf49d75637a2e4b-720x.jpg)