- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Проблемы обеспечения безопасности сетевых

Содержание

- 2. Корпоративная сетьВнутренние серверыРабочие местаМЭ

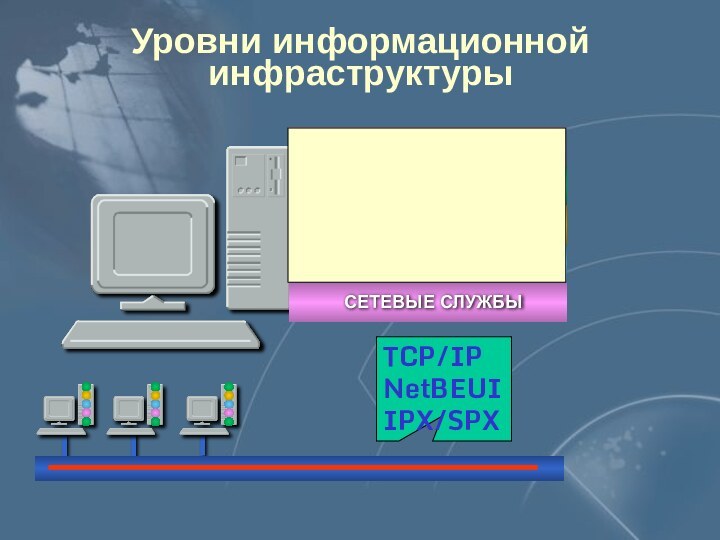

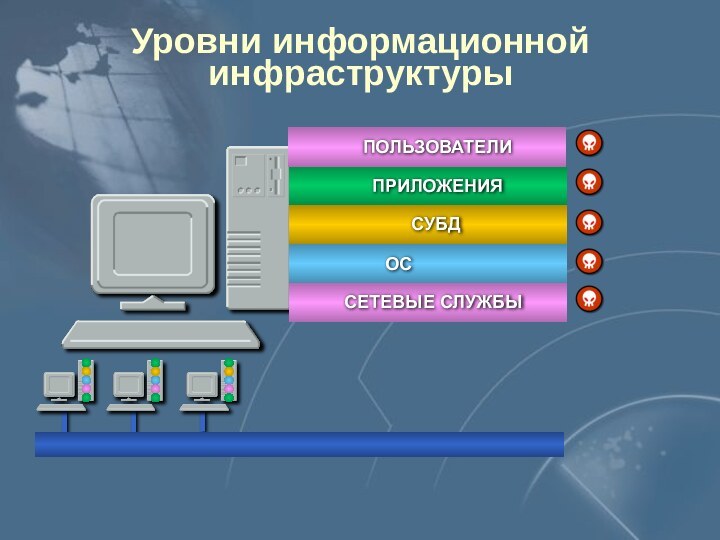

- 3. Уровни информационной инфраструктуры

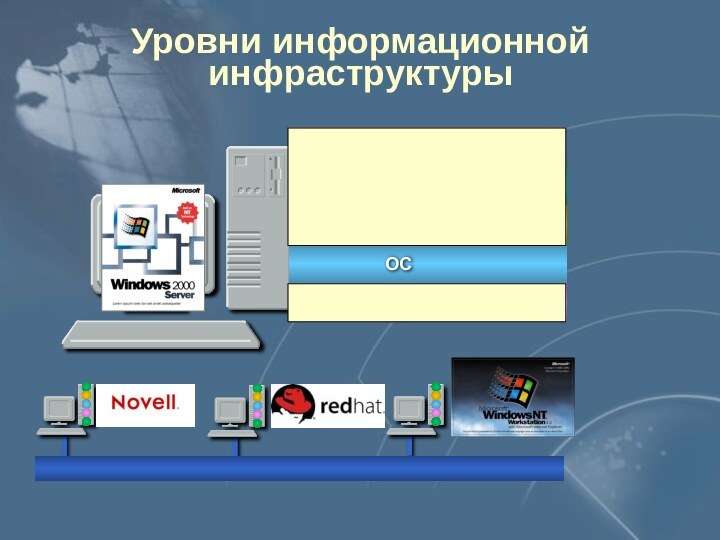

- 4. Уровни информационной инфраструктурыTCP/IPNetBEUIIPX/SPX

- 5. Уровни информационной инфраструктуры

- 6. Уровни информационной инфраструктуры

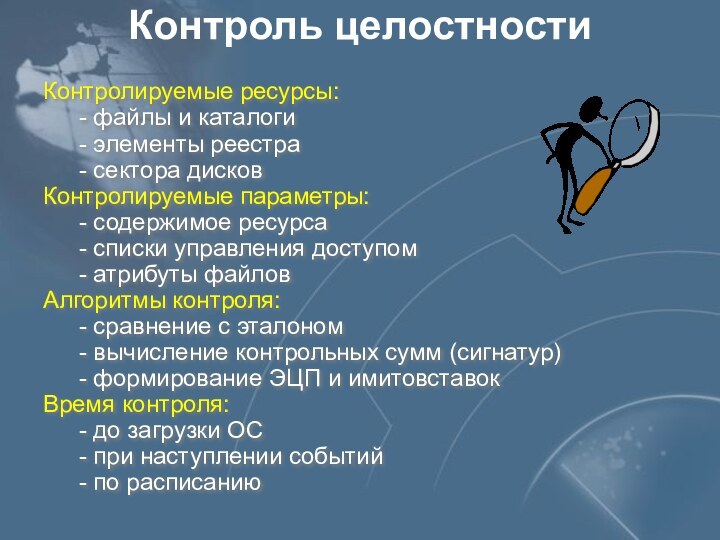

- 7. Уровни информационной инфраструктурыOffice 2000

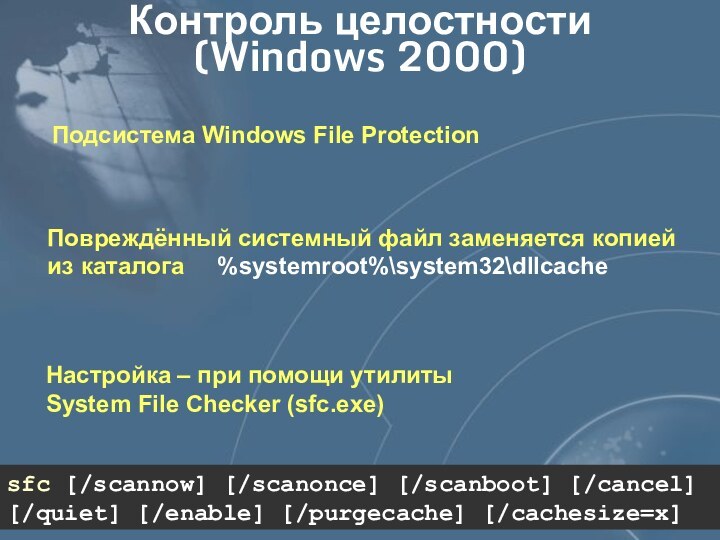

- 8. Уровни информационной инфраструктуры

- 9. Уровни информационной инфраструктуры

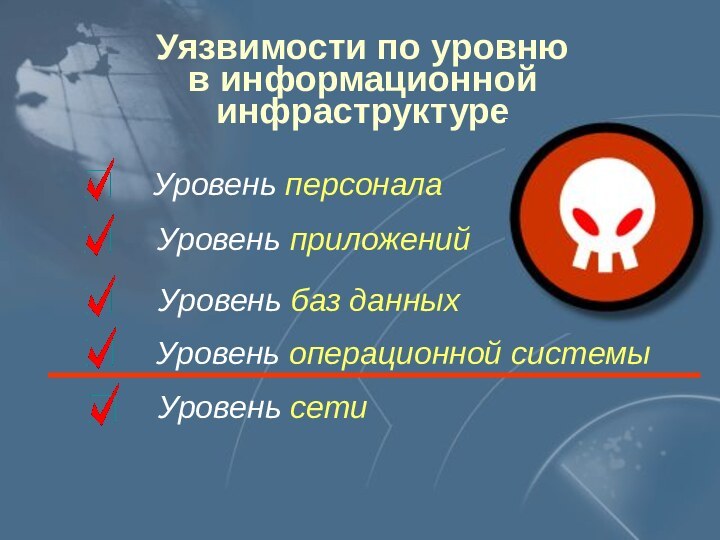

- 10. Уязвимости по уровню в информационной инфраструктуреУровень сетиУровень операционной системыУровень баз данныхУровень персоналаУровень приложений

- 11. Причины возникновения уязвимостей ОСошибки проектирования (компонент

- 12. Источники информации о новых уязвимостяхwww.cert.org

- 13. Дополнительные источники информации о безопасности NT/2000 www.microsoft.com/security www.winternals.comwww.ntsecurity.com

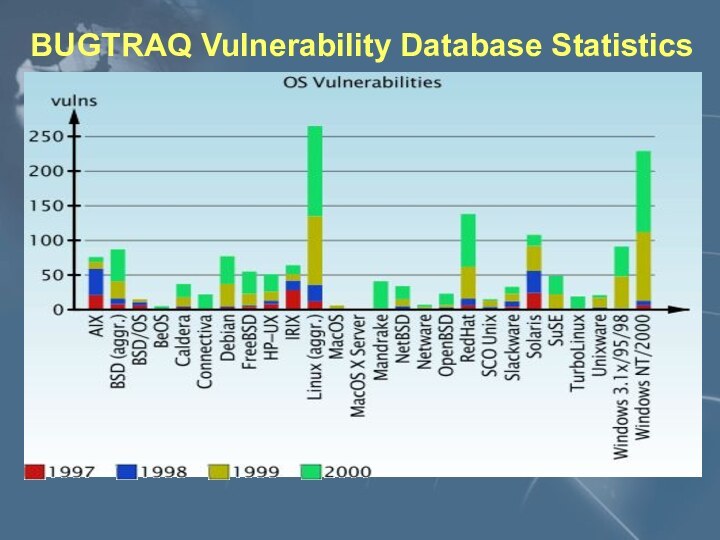

- 14. BUGTRAQ Vulnerability Database StatisticsBUGTRAQ Vulnerability Database Statistics

- 15. Источник возникновения: ошибки реализацииОписание: проблема одной

- 16. Источник возникновения: ошибки реализацииОписание: в реестре

- 17. http://cve.mitre.org/cveЕдиная система наименований для уязвимостейСтандартное описание для каждой уязвимостиОбеспечение совместимости баз данных уязвимостей

- 18. http://cve.mitre.org/cveCAN-1999-0067CVE-1999-0067Кандидат CVEИндекс CVE

- 19. Ситуация без CVEISS RealSecureBindviewMicrosoftMS:MS01-008 Bugtraq Database20010207 Local

- 20. Поддержка CVECVE-2001-0016 vulnerability in NTLM Security Support ProviderCVEMicrosoftBindviewISS RealSecureBugtraq Database

- 21. CVE entryНомерОписаниеСсылкиCVE-2001-0016 NTLM Security Support Provider (NTLMSSP)

- 22. Ошибки проектированияОшибки, допущенные при проектировании алгоритмов и

- 23. Ошибки реализацииint i, offset=OFFSET;if (argv[1] != NULL)offset

- 24. Ошибки реализацииПереполнение буфера – наиболее распространённая

- 25. Переполнение стекаадрес возвратаlocal[2]local[1]local[0]СтекБуферf_vulner(){char local[3]……}

- 26. int f_vulner (char arg){ char

- 27. int f_vulner (char arg){ char

- 28. Данные [200]«Переполнение стека»Вызов функций ядра (программное прерывание

- 29. Исправление ошибок реализацииПроблема аутентификации обновленийПроизводитель ПОКлиент

- 30. Исправление ошибок реализацииПроблема аутентификации обновлений Цифровая подпись

- 31. Аутентификация обновлений Использование отозванных сертификатов Sun

- 32. Исправление ошибок реализацииСпособы получения обновлений PGP (GnuPG) HTTPS SSH

- 33. Ошибки обслуживанияОшибки использования встроенных в ОС механизмов защиты

- 34. Защитные механизмы идентификация и аутентификация разграничение доступа

- 35. Субъекты и объекты

- 36. Субъекты и объектыОбъект доступа - пассивная сущность

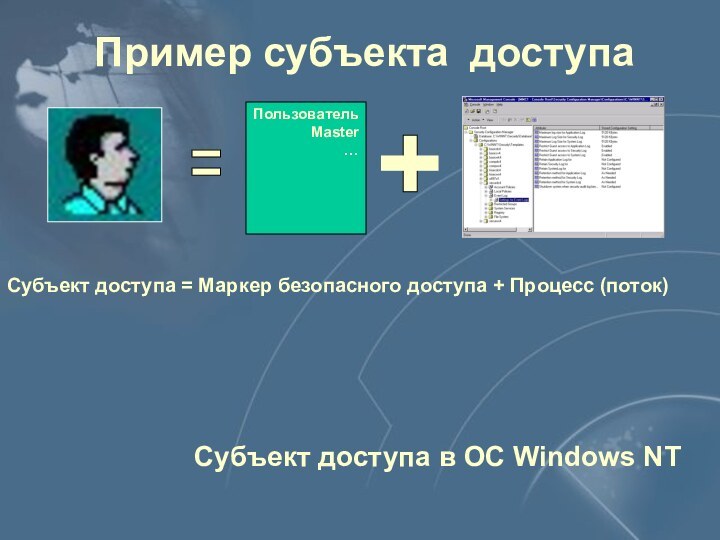

- 37. Пример субъекта доступаСубъект доступа = Маркер безопасного доступа + Процесс (поток)Субъект доступа в ОС Windows NTПользовательMaster…

- 38. Субъект доступаПроцессСубъект доступа в LinuxВ роли субъектов

- 39. Идентификация и аутентификацияИдентификация (субъекта или объекта):

- 40. Сетевая аутентификация Передача пароля в открытом виде Передача хэша пароля Механизм «запрос/отклик»КлиентСерверЗапрос пароляУстановление связи

- 41. Сетевая аутентификацияКлиентСерверМеханизм «запрос/отклик»Запрос пароляЗашифрованный запросУстановление связиАналогичная операция и сравнение

- 42. Уязвимости аутентификации (по паролю)Возможность перехвата и повторного

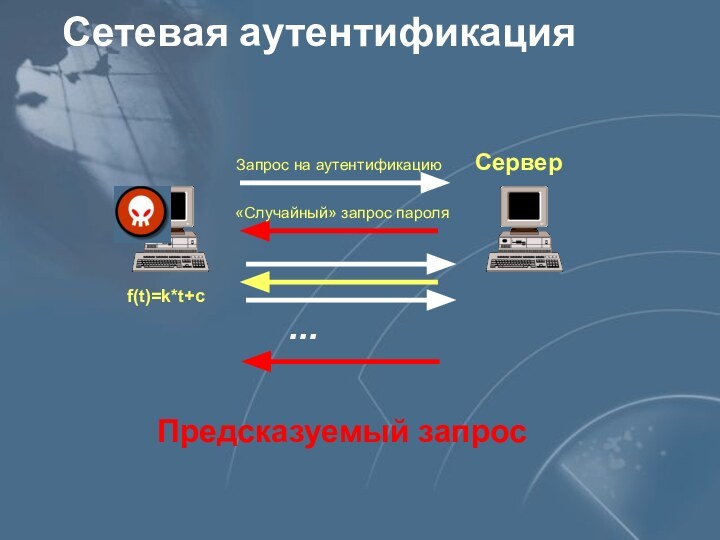

- 43. Сетевая аутентификацияПредсказуемый запрос f(t)=k*t+cСерверЗапрос на аутентификацию«Случайный» запрос пароля…

- 44. Сетевая аутентификацияПредсказуемый запрос f(t)=k*t+cЗапрос пароля от имени сервераОткликСерверКлиентИмя – user1

- 45. Сетевая аутентификацияПредсказуемый запрос f(t)=k*t+cСерверЗапрос на аутентификацию«Случайный» запрос пароляСовпалс предсказаннымПолученный ранее от клиента отклик

- 46. Разграничение доступа

- 47. Разграничение доступаизбирательное управление доступомполномочное управление доступом

- 48. Разграничение доступаДиспетчер доступаСубъект доступаОбъект доступаПравила разграничения доступаЖурнал регистрации

- 49. Разграничение доступаДиспетчер доступа (Security reference monitor)Режим ядраРежим пользователяПроцесс пользователя

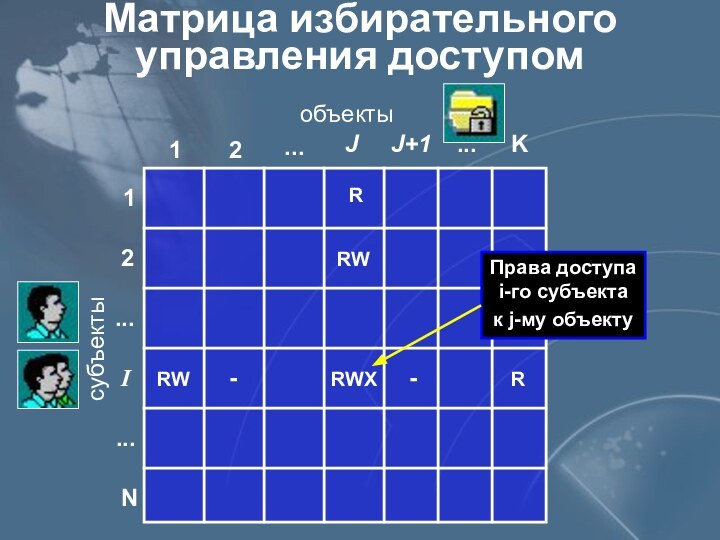

- 50. Матрица избирательного управления доступомобъектысубъекты12JN1I2............KRWRW-RWXRJ+1-RПрава доступаi-го субъекта к j-му объекту

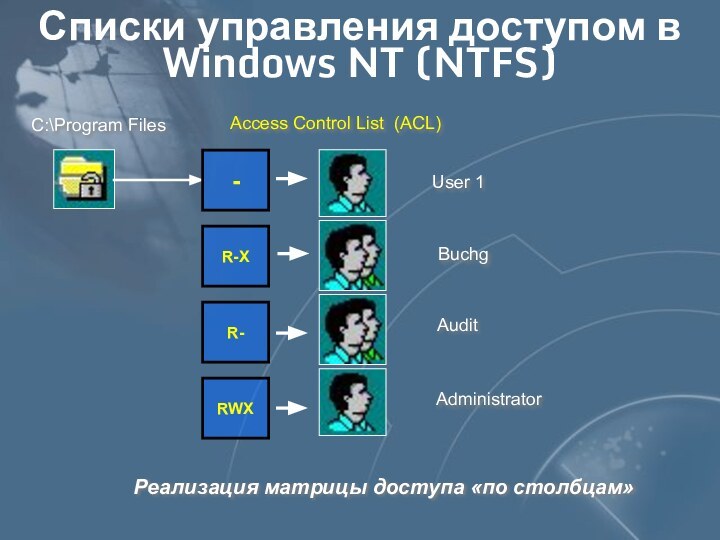

- 51. Списки управления доступом в Windows NT (NTFS)-R-ХR-RWХC:\Program FilesРеализация матрицы доступа «по столбцам»Access Control List (ACL)AuditUser 1BuchgAdministrator

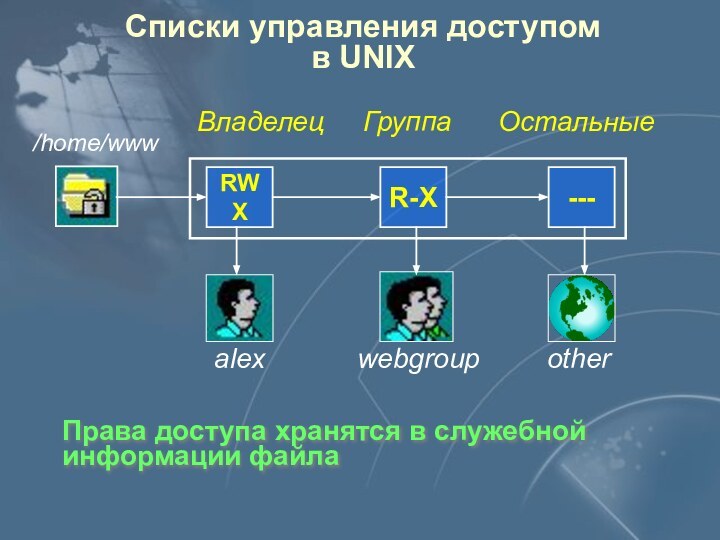

- 52. Списки управления доступом в UNIXRWXR-Х---/home/wwwВладелец

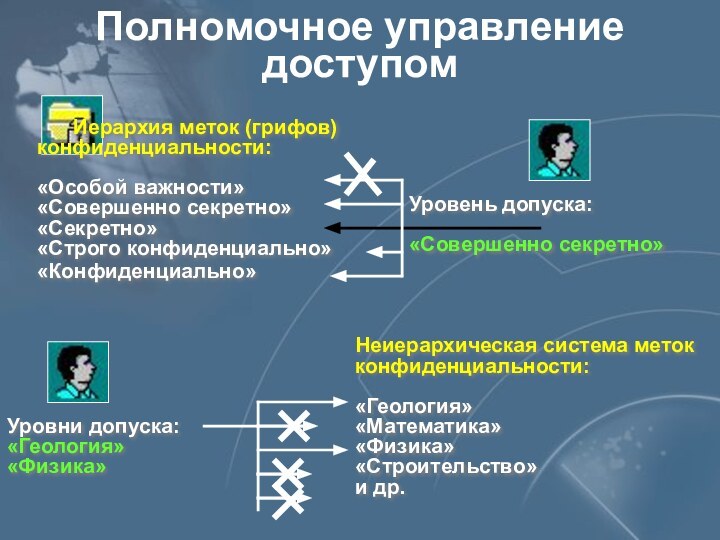

- 53. Полномочное управление доступом Иерархия меток (грифов) конфиденциальности:

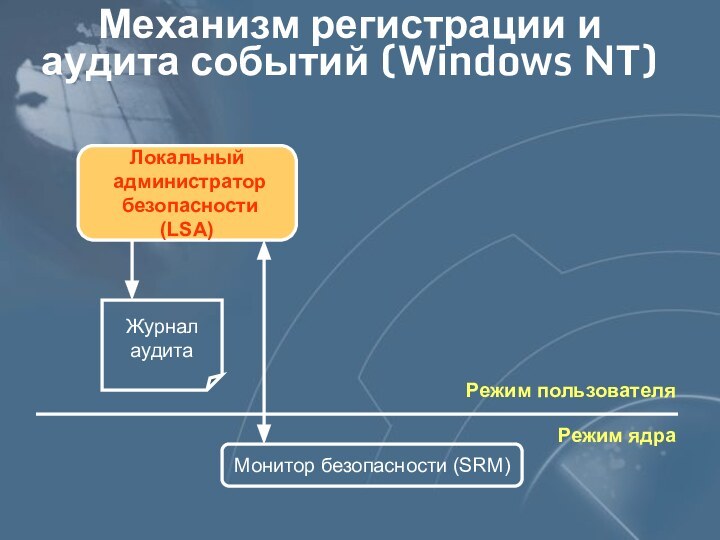

- 54. Механизм регистрации и аудита событийДиспетчер доступаСубъект доступаОбъект доступаЖурнал регистрации

- 55. Механизм регистрации и аудита событий (Windows NT)Локальный администратор безопасности (LSA)ЖурналаудитаМонитор безопасности (SRM)Режим ядраРежим пользователя

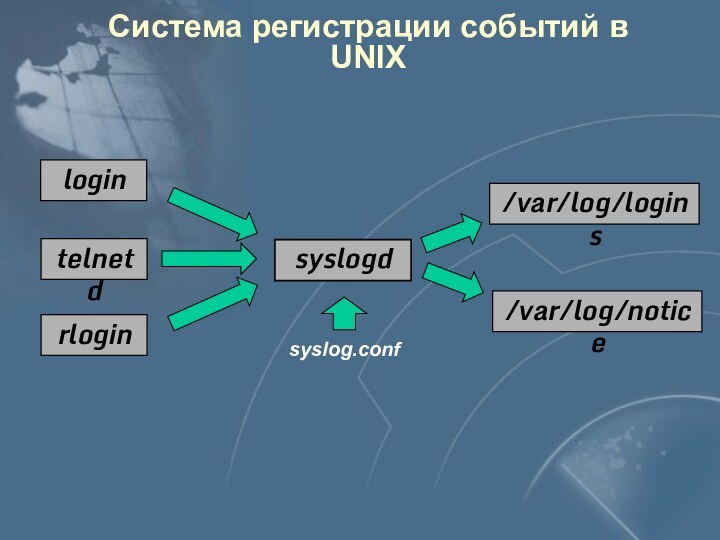

- 56. Система регистрации событий в UNIXlogintelnetdrloginsyslogd/var/log/logins/var/log/noticesyslog.conf

- 57. Контроль целостностиМеханизм контроля целостности предназначен для своевременного

- 58. Контроль целостностиКонтролируемые ресурсы: - файлы и каталоги - элементы

- 59. Контроль целостности (Windows 2000)Подсистема Windows File ProtectionПовреждённый

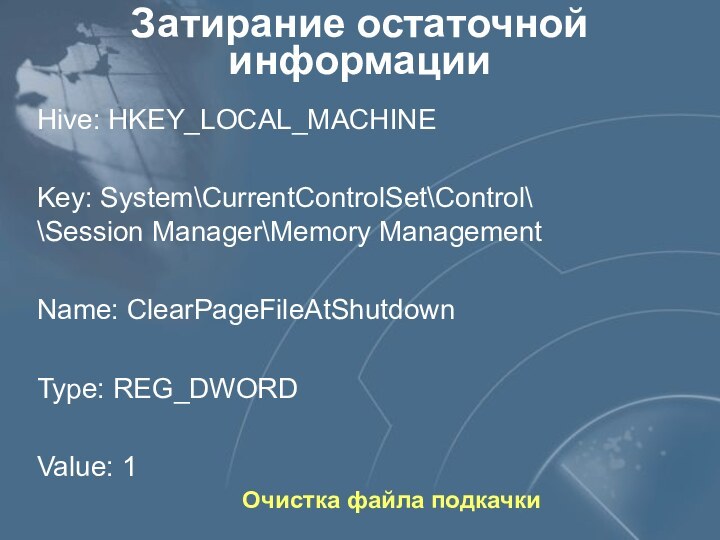

- 60. Затирание остаточной информацииУдаление информации с дискаОчистка области памяти

- 61. Затирание остаточной информацииОчистка файла подкачкиHive: HKEY_LOCAL_MACHINE Key: System\CurrentControlSet\Control\ \Session Manager\Memory ManagementName: ClearPageFileAtShutdownType: REG_DWORD Value: 1

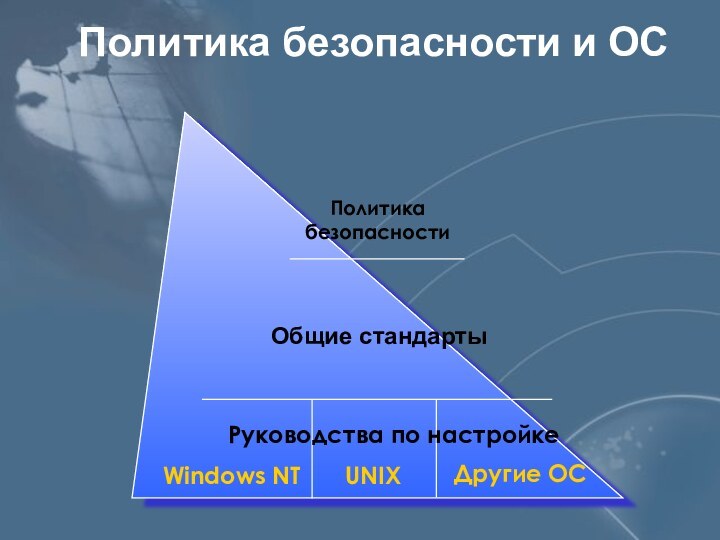

- 62. Политика безопасности и ОСПолитикабезопасностиДругие ОСUNIXWindows NTОбщие стандартыРуководства по настройке

- 63. Политика безопасности и ОСПолитикабезопасностиДругие ОСUNIXWindows NTОбщие стандартыРуководства

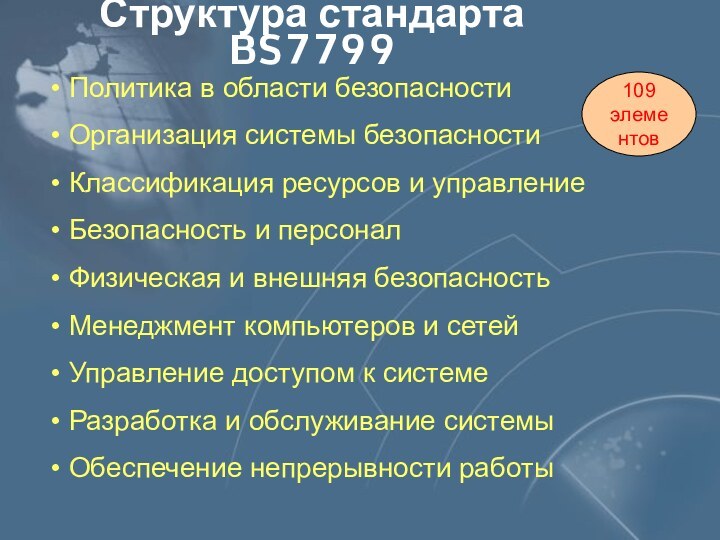

- 64. Структура стандарта BS7799 Политика в области безопасности

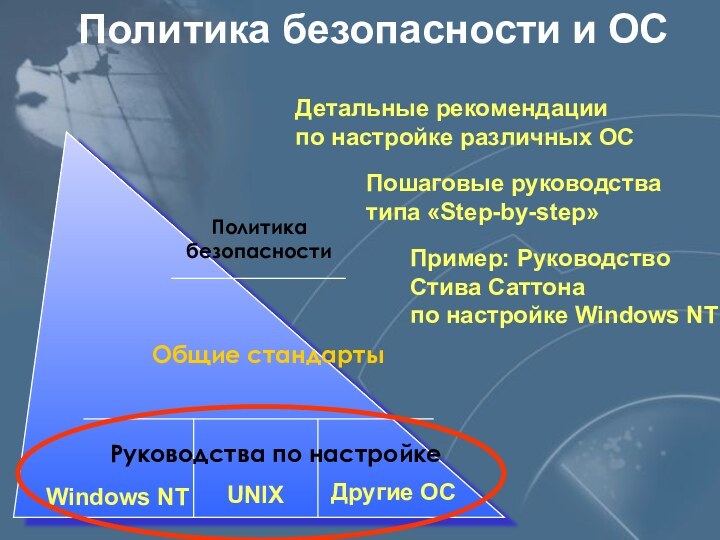

- 65. Политика безопасности и ОСПолитикабезопасностиДругие ОСUNIXWindows NTОбщие стандартыРуководства

- 66. NT Security GuidelinesСтруктура документаLevel 1Level 2Level 1

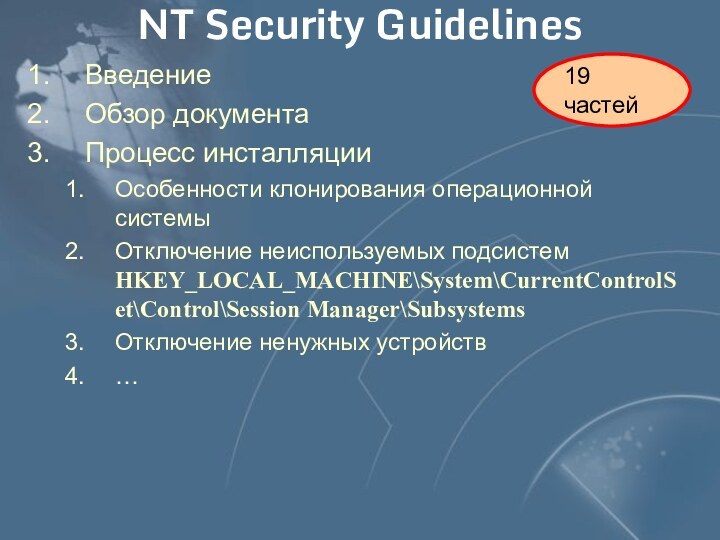

- 67. NT Security GuidelinesВведениеОбзор документаПроцесс инсталляцииОсобенности клонирования операционной системыОтключение неиспользуемых подсистем HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Session Manager\SubsystemsОтключение ненужных устройств…19 частей

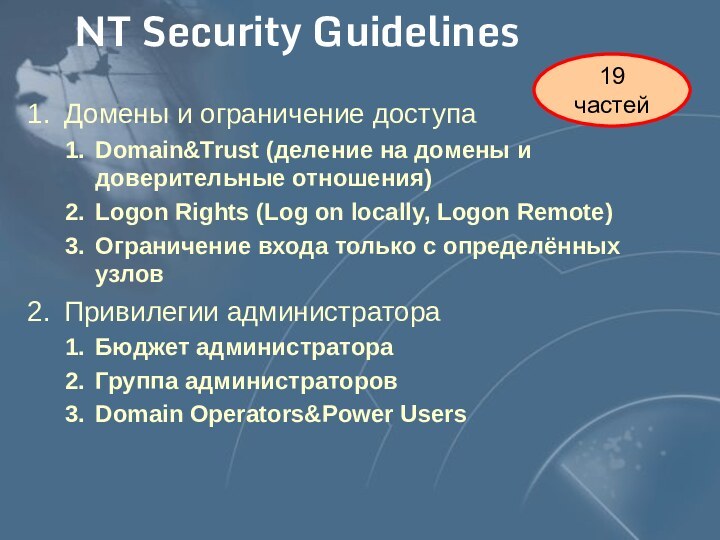

- 68. NT Security GuidelinesДомены и ограничение доступаDomain&Trust (деление

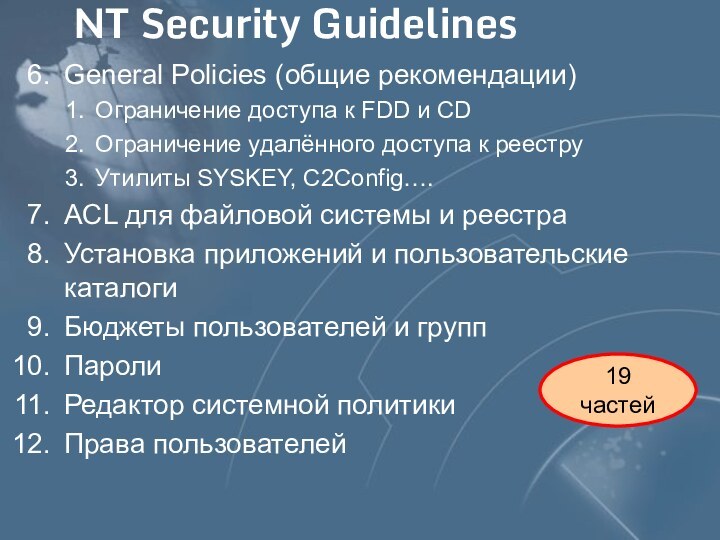

- 69. NT Security GuidelinesGeneral Policies (общие рекомендации)Ограничение доступа

- 70. 19 частейNT Security GuidelinesЖурнал безопасностиСлужбы Доступ к общим ресурсамСетевые возможностиУдалённый доступАтакиРекомендации для пользователей

- 71. Утилиты для настройкиАнализ текущего состояния системыАвтоматизация процесса настройки системы

- 72. Утилиты для настройкиC2 Config - Windows NT

- 73. Дополнительные средстваСредства анализа защищённостиСредства обнаружения и блокировки вторженийДополнительные средства защиты

- 74. Дополнительные средстваДополнительные средства защитыСредства, расширяющие возможностивстроенных механизмов защитыСредства, реализующие дополнительные механизмы защиты

- 75. Дополнительные средстваУсиление процедуры аутентификацииДополнительные требования к паролям Фильтр passfilt.dll для Windows NT Модули PAM для Linux

- 76. Фильтр для паролейPassfilt.dll Длина пароля не менее

- 77. Дополнительные средстваУтилита Passprop Включение режима усложнения пароля Управление блокировкой учётной записи «Administrator»

- 78. Агенты для различных ОСАнализ защищенности на уровне операционной системы

- 79. Дополнительные средстваСредства обнаружения и блокировки вторжений Системы обнаружения атак на базе узла Персональные МЭ

- 80. Системы обнаружения атак на базе узлаИсточники

- 81. Рекомендации по выбору ОСКритерии выбора Доступность исходных

- 82. Скачать презентацию

- 83. Похожие презентации

![Проблемы обеспечения безопасности сетевых Ошибки реализацииint i, offset=OFFSET;if (argv[1] != NULL)offset = atoi(argv[1]);buff = malloc(BSIZE);egg =](/img/tmb/11/1061558/e8d32457fa2652e095eb8bd5f1e7564d-720x.jpg)

![Проблемы обеспечения безопасности сетевых Переполнение стекаадрес возвратаlocal[2]local[1]local[0]СтекБуферf_vulner(){char local[3]……}](/img/tmb/11/1061558/260fd314c808e74132d34efc4614239c-720x.jpg)

![Проблемы обеспечения безопасности сетевых int f_vulner (char arg){ char local[100] //обработка](/img/tmb/11/1061558/ddaf5d6bcf0d5d0ade2bc8b977a1b04b-720x.jpg)

![Проблемы обеспечения безопасности сетевых int f_vulner (char arg){ char local[100] //обработка](/img/tmb/11/1061558/ace579f0ac9f0af9ace7faeee1245d2c-720x.jpg)

![Проблемы обеспечения безопасности сетевых Данные [200]«Переполнение стека»Вызов функций ядра (программное прерывание INT 0x80)Вызов функций из модулей](/img/tmb/11/1061558/7bffd48289c4da5234ec4a8aa71af673-720x.jpg)

Слайд 10

Уязвимости по уровню

в информационной инфраструктуре

Уровень сети

Уровень операционной

системы

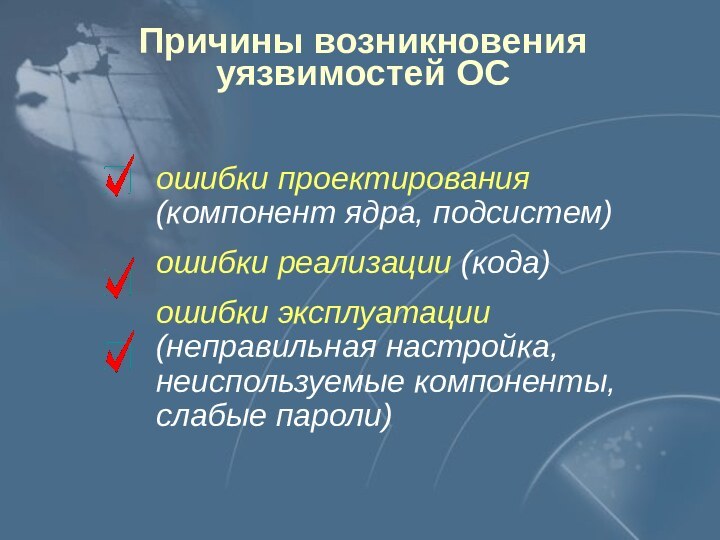

Слайд 11

Причины возникновения уязвимостей ОС

ошибки проектирования

(компонент ядра, подсистем)

ошибки реализации (кода)

ошибки эксплуатации

(неправильная настройка,

неиспользуемые компоненты,

слабые пароли)

Слайд 12

Источники информации

о новых уязвимостях

www.cert.org

- координационный центр CERT/CC

www.iss.net/xforce -

база данных компании ISSА также:

Слайд 13

Дополнительные источники информации

о безопасности NT/2000

www.microsoft.com/security

www.winternals.com

www.ntsecurity.com

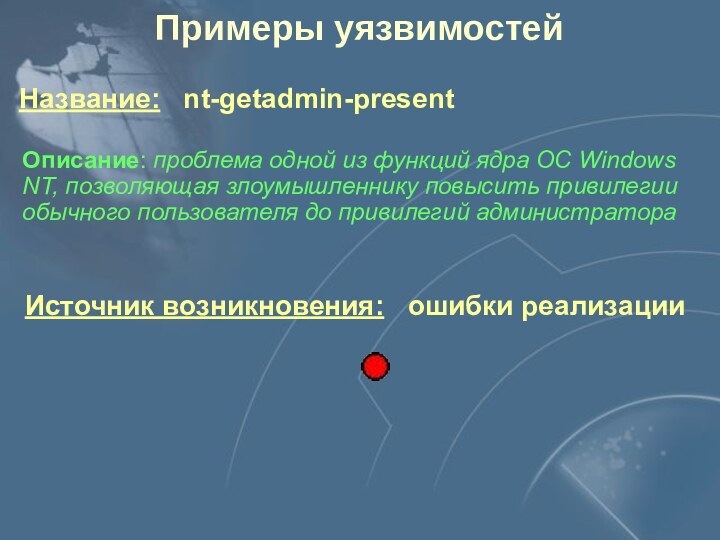

Слайд 15

Источник возникновения: ошибки реализации

Описание: проблема одной из

функций ядра ОС Windows NT, позволяющая злоумышленнику повысить привилегии

обычного пользователя до привилегий администратораПримеры уязвимостей

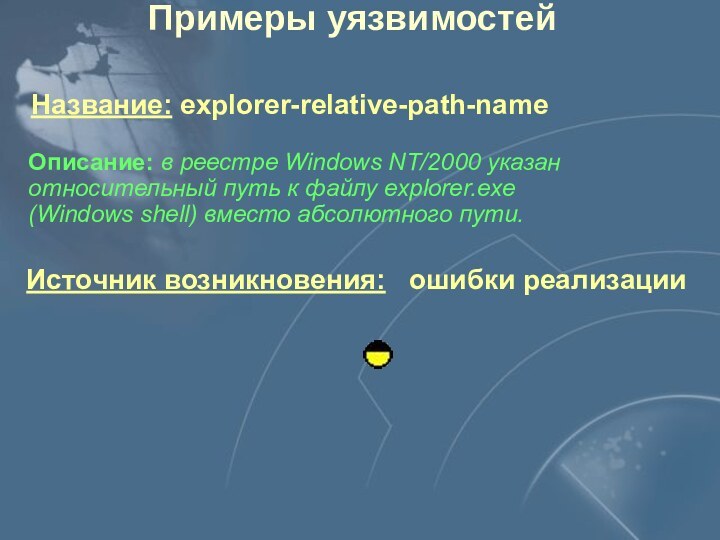

Слайд 16

Источник возникновения: ошибки реализации

Описание: в реестре Windows

NT/2000 указан относительный путь к файлу explorer.exe (Windows shell)

вместо абсолютного пути.Примеры уязвимостей

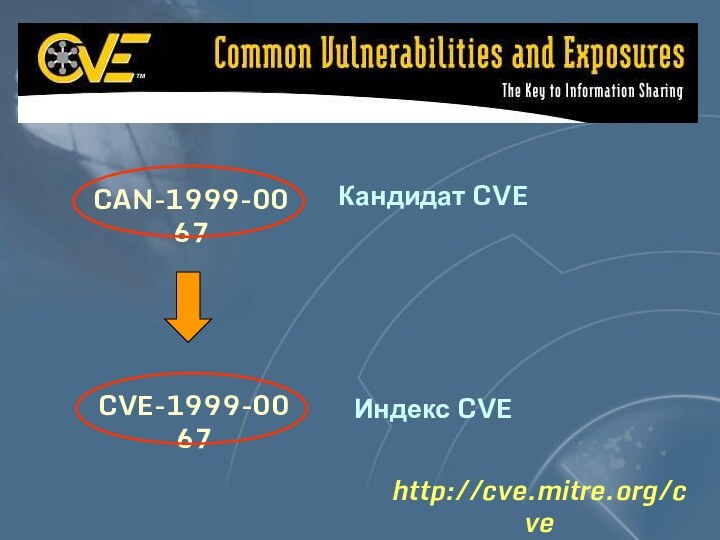

Слайд 17

http://cve.mitre.org/cve

Единая система наименований для уязвимостей

Стандартное описание для каждой

уязвимости

Обеспечение совместимости баз данных уязвимостей

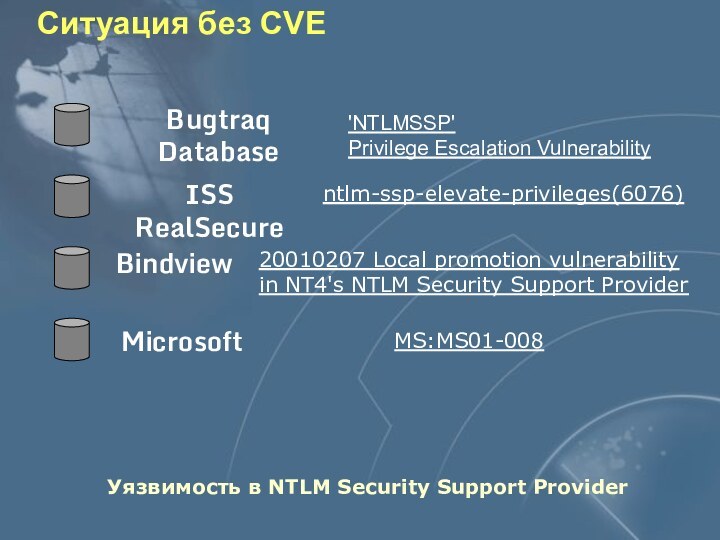

Слайд 19

Ситуация без CVE

ISS RealSecure

Bindview

Microsoft

MS:MS01-008

Bugtraq Database

20010207 Local promotion

vulnerability

in NT4's NTLM Security Support Provider

ntlm-ssp-elevate-privileges(6076)

'NTLMSSP'

Privilege Escalation Vulnerability Уязвимость в NTLM Security Support Provider

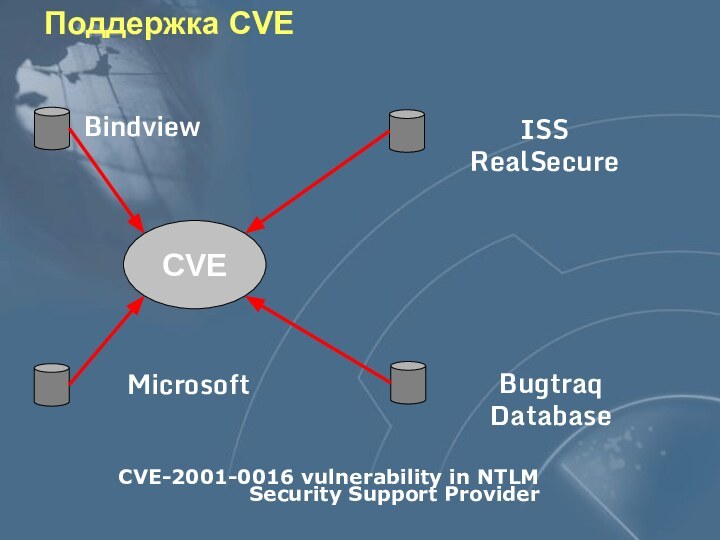

Слайд 20

Поддержка CVE

CVE-2001-0016 vulnerability in NTLM Security Support Provider

CVE

Microsoft

Bindview

ISS

RealSecure

Bugtraq Database

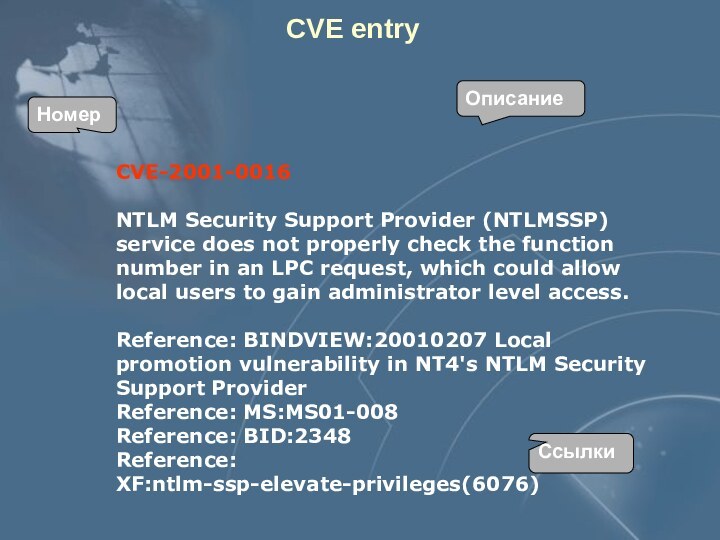

Слайд 21

CVE entry

Номер

Описание

Ссылки

CVE-2001-0016

NTLM Security Support Provider (NTLMSSP) service

does not properly check the function number in an

LPC request, which could allow local users to gain administrator level access.Reference: BINDVIEW:20010207 Local promotion vulnerability in NT4's NTLM Security Support Provider

Reference: MS:MS01-008 Reference: BID:2348 Reference: XF:ntlm-ssp-elevate-privileges(6076)

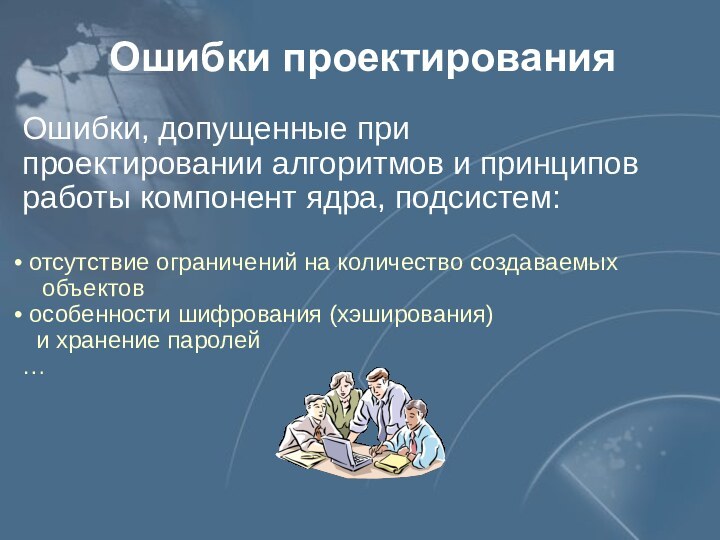

Слайд 22

Ошибки проектирования

Ошибки, допущенные при

проектировании алгоритмов и принципов

работы компонент ядра, подсистем:

отсутствие ограничений на количество создаваемых

объектовособенности шифрования (хэширования) и хранение паролей

…

Слайд 23

Ошибки реализации

int i, offset=OFFSET;

if (argv[1] != NULL)

offset =

atoi(argv[1]);

buff = malloc(BSIZE);

egg = malloc(EGGSIZE);

addr = get_sp() - offset;

printf("Using

address: 0x%x\n", addr);ptr = buff;

addr_ptr = (long *) ptr;

for (i = 0; i < BSIZE; i+=4)

*(addr_ptr++) = addr;

/* Now it fills in the egg */

ptr = egg;

for (i = 0; i < EGGSIZE –

…

Ошибки кода ОС

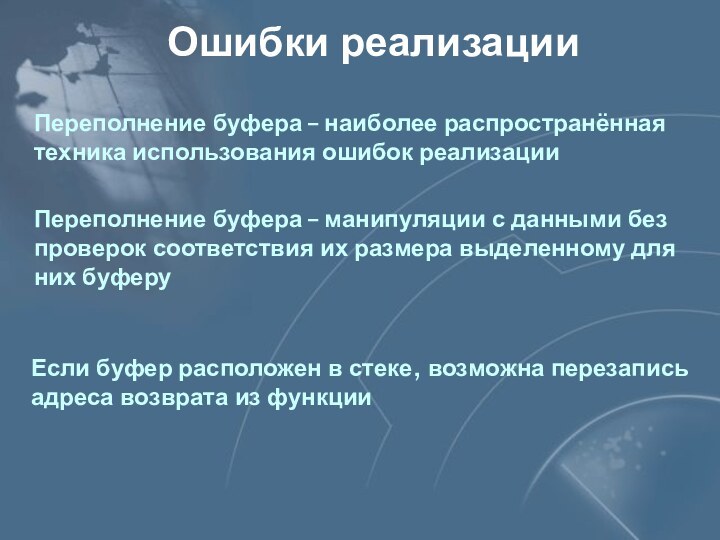

Слайд 24

Ошибки реализации

Переполнение буфера – наиболее распространённая

техника использования

ошибок реализации

Переполнение буфера – манипуляции с данными без

проверок

соответствия их размера выделенному для

них буферу Если буфер расположен в стеке, возможна перезапись

адреса возврата из функции

Слайд 25

Переполнение стека

адрес возврата

local[2]

local[1]

local[0]

Стек

Буфер

f_vulner()

{

char local[3]

…

…

}

Слайд 26

int f_vulner (char arg)

{

char local[100]

//обработка

return 0

}

void main()

{

char arg[200]

gets (arg)

.

.

f_vulner (arg)

printf(arg)

return 0

}

адрес возврата

[100]

local

Стек

Обычный ход выполнения программы

«Переполнение стека»

Переменная

arg [100]

strcpy(local, arg)

Слайд 27

int f_vulner (char arg)

{

char local[100]

//обработка

return 0

}

void main()

{

char arg[200]

gets (arg)

.

.

f_vulner (arg)

printf(arg)

return 0

}

адрес возврата

[100]

local

Данные

[200]

Переполнение стека

«Переполнение стека»

Стек

strcpy(local, arg)

Ошибка !

Вместо возврата запуск кода

Слайд 28

Данные

[200]

«Переполнение стека»

Вызов функций ядра (программное прерывание INT

0x80)

Вызов функций из модулей DLL (например, KERNEL32.DLL)

Использование функции «WinExec»

Использование

переполнения стека

Слайд 30

Исправление ошибок реализации

Проблема аутентификации обновлений

Цифровая подпись не

используется

вообще

Нет прямого пути, чтобы проверить, что используемый

ключ действительно принадлежит производителю ПОЦифровая подпись, используемая в оповещении о выходе обновлений, не аутентифицирует само обновление

Слайд 31

Аутентификация обновлений

Использование отозванных сертификатов Sun

Microsystems

(CERT® Advisory CA-2000-19)

Троянский конь в одной из

версий «TCP Wrappers»

(CERT® Advisory CA-1999-01)Троянский конь в пакете «util-linux-2.9g» (securityfocus)

Примеры инцидентов

Слайд 34

Защитные механизмы

идентификация и аутентификация

разграничение доступа (и

авторизация)

регистрация событий (аудит)

контроль целостности

затирание остаточной информации

криптографические механизмы…встроенные в большинство сетевых ОС

Слайд 36

Субъекты и объекты

Объект доступа - пассивная сущность операционной

системы (файл, каталог, блок памяти)

Субъект доступа -

активная сущность

операционной системы (процесс, программа)

Слайд 37

Пример субъекта доступа

Субъект доступа = Маркер безопасного доступа

+ Процесс (поток)

Субъект доступа в ОС Windows NT

Пользователь

Master

…

Слайд 38

Субъект доступа

Процесс

Субъект доступа в Linux

В роли субъектов доступа

в Linux выступают процессы

Процессы :

Получают доступ к файлам

Управляют

другими процессамифайл

процесс

Пример субъекта доступа

Слайд 39

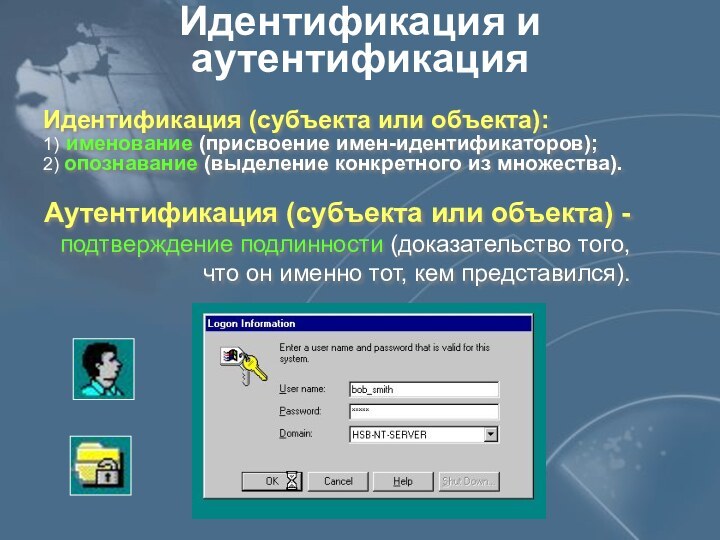

Идентификация и аутентификация

Идентификация (субъекта или объекта):

1) именование

(присвоение имен-идентификаторов);

2) опознавание (выделение конкретного из множества).

Аутентификация (субъекта или

объекта) - подтверждение подлинности (доказательство того, что он именно тот, кем представился).

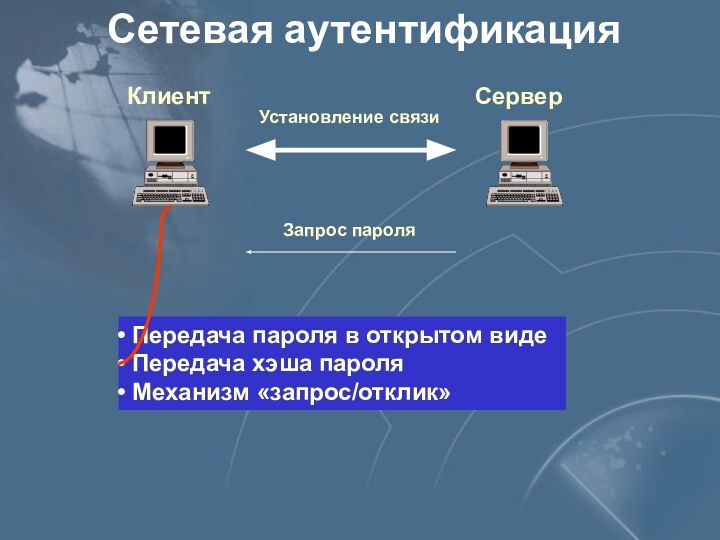

Слайд 40

Сетевая аутентификация

Передача пароля в открытом виде

Передача

хэша пароля

Механизм «запрос/отклик»

Клиент

Сервер

Запрос пароля

Установление связи

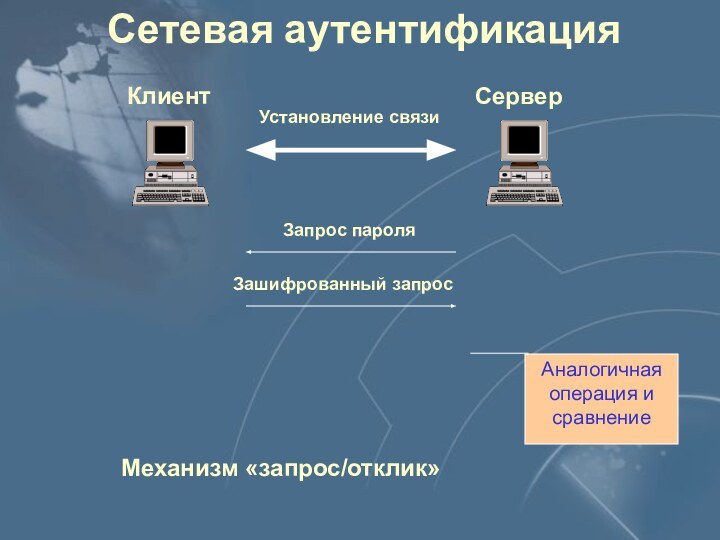

Слайд 41

Сетевая аутентификация

Клиент

Сервер

Механизм «запрос/отклик»

Запрос пароля

Зашифрованный запрос

Установление связи

Аналогичная операция и

сравнение

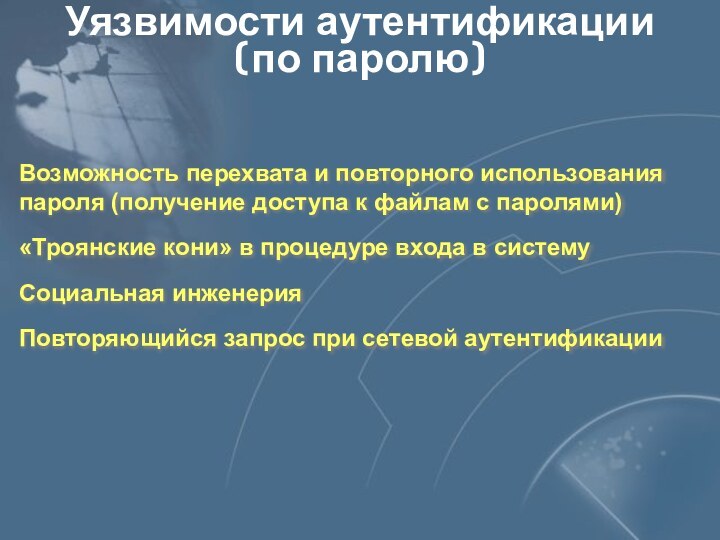

Слайд 42

Уязвимости аутентификации

(по паролю)

Возможность перехвата и повторного использования пароля

(получение доступа к файлам с паролями)

«Троянские кони» в процедуре

входа в систему

Социальная инженерия

Повторяющийся запрос при сетевой аутентификации

Слайд 43

Сетевая аутентификация

Предсказуемый запрос

f(t)=k*t+c

Сервер

Запрос на аутентификацию

«Случайный» запрос пароля

…

Слайд 44

Сетевая аутентификация

Предсказуемый запрос

f(t)=k*t+c

Запрос пароля от

имени сервера

Отклик

Сервер

Клиент

Имя

– user1

Слайд 45

Сетевая аутентификация

Предсказуемый запрос

f(t)=k*t+c

Сервер

Запрос на аутентификацию

«Случайный» запрос пароля

Совпал

с

предсказанным

Полученный ранее от клиента отклик

Слайд 48

Разграничение доступа

Диспетчер доступа

Субъект доступа

Объект доступа

Правила разграничения доступа

Журнал регистрации

Слайд 49

Разграничение доступа

Диспетчер доступа

(Security reference monitor)

Режим ядра

Режим пользователя

Процесс

пользователя

Слайд 50

Матрица избирательного управления доступом

объекты

субъекты

1

2

J

N

1

I

2

...

...

...

...

K

RW

RW

-

RWX

R

J+1

-

R

Права доступа

i-го субъекта

к j-му объекту

Слайд 51

Списки управления доступом в Windows NT (NTFS)

-

R-Х

R-

RWХ

C:\Program Files

Реализация

матрицы доступа «по столбцам»

Access Control List (ACL)

Audit

User 1

Buchg

Administrator

Слайд 52

Списки управления доступом

в UNIX

RWX

R-Х

---

/home/www

Владелец Группа

Остальные

other

webgroup

alex

Права доступа хранятся в служебной информации файла

Слайд 53

Полномочное управление доступом

Иерархия меток (грифов) конфиденциальности:

«Особой важности»

«Совершенно секретно»

«Секретно»

«Строго

конфиденциально»

«Конфиденциально»

Неиерархическая система меток конфиденциальности:

«Геология»

«Математика»

«Физика»

«Строительство»

и др.

Уровень допуска:

«Совершенно секретно»

Уровни допуска:

«Геология»

«Физика»

Слайд 54

Механизм регистрации

и аудита событий

Диспетчер доступа

Субъект доступа

Объект доступа

Журнал регистрации

Слайд 55

Механизм регистрации и аудита событий (Windows NT)

Локальный

администратор

безопасности (LSA)

Журнал

аудита

Монитор безопасности (SRM)

Режим ядра

Режим пользователя

Слайд 56

Система регистрации событий в UNIX

login

telnetd

rlogin

syslogd

/var/log/logins

/var/log/notice

syslog.conf

Слайд 57

Контроль целостности

Механизм контроля целостности предназначен для своевременного обнаружения

фактов модификации (искажения, подмены) ресурсов системы (данных, программ и

т.п).

Слайд 58

Контроль целостности

Контролируемые ресурсы:

- файлы и каталоги

- элементы реестра

-

сектора дисков

Контролируемые параметры:

- содержимое ресурса

- списки управления доступом

- атрибуты

файлов Алгоритмы контроля:

- сравнение с эталоном

- вычисление контрольных сумм (сигнатур)

- формирование ЭЦП и имитовставок

Время контроля:

- до загрузки ОС

- при наступлении событий

- по расписанию

Слайд 59

Контроль целостности

(Windows 2000)

Подсистема Windows File Protection

Повреждённый системный файл

заменяется копией

из каталога %systemroot%\system32\dllcache

sfc [/scannow] [/scanonce]

[/scanboot] [/cancel] [/quiet] [/enable] [/purgecache] [/cachesize=x]Настройка – при помощи утилиты

System File Checker (sfc.exe)

Слайд 61

Затирание остаточной информации

Очистка файла подкачки

Hive: HKEY_LOCAL_MACHINE

Key: System\CurrentControlSet\Control\

\Session

Manager\Memory Management

Name: ClearPageFileAtShutdown

Type: REG_DWORD

Value: 1

Слайд 62

Политика безопасности и ОС

Политика

безопасности

Другие ОС

UNIX

Windows NT

Общие стандарты

Руководства по

настройке

Слайд 63

Политика безопасности и ОС

Политика

безопасности

Другие ОС

UNIX

Windows NT

Общие стандарты

Руководства по

настройке

Общие рекомендации

по различным областям

Связующее звено между

политикой безопасности

и процедурой настройки

системы

Пример:

British Standard BS7799

Слайд 64

Структура стандарта BS7799

Политика в области безопасности

Организация системы безопасности

Классификация ресурсов и управление

Безопасность и

персоналФизическая и внешняя безопасность

Менеджмент компьютеров и сетей

Управление доступом к системе

Разработка и обслуживание системы

Обеспечение непрерывности работы

109

элементов

Слайд 65

Политика безопасности и ОС

Политика

безопасности

Другие ОС

UNIX

Windows NT

Общие стандарты

Руководства по

настройке

Детальные рекомендации

по настройке различных ОС

Пошаговые руководства

типа «Step-by-step»

Пример: Руководство

Стива Саттона

по настройке Windows NT

Слайд 66

NT Security Guidelines

Структура документа

Level 1

Level 2

Level 1 –

незначительная модификация установок по умолчанию

Level 2 – для узлов

с повышенными требованиями к безопасности

Слайд 67

NT Security Guidelines

Введение

Обзор документа

Процесс инсталляции

Особенности клонирования операционной системы

Отключение

неиспользуемых подсистем

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Session Manager\Subsystems

Отключение ненужных устройств

…

19

частей

Слайд 68

NT Security Guidelines

Домены и ограничение доступа

Domain&Trust (деление на

домены и доверительные отношения)

Logon Rights (Log on locally, Logon

Remote)Ограничение входа только с определённых узлов

Привилегии администратора

Бюджет администратора

Группа администраторов

Domain Operators&Power Users

19

частей

Слайд 69

NT Security Guidelines

General Policies (общие рекомендации)

Ограничение доступа к

FDD и СD

Ограничение удалённого доступа к реестру

Утилиты SYSKEY, C2Config….

ACL

для файловой системы и реестраУстановка приложений и пользовательские каталоги

Бюджеты пользователей и групп

Пароли

Редактор системной политики

Права пользователей

19

частей

Слайд 70

19

частей

NT Security Guidelines

Журнал безопасности

Службы

Доступ к общим

ресурсам

Сетевые возможности

Удалённый доступ

Атаки

Рекомендации для пользователей

Слайд 71

Утилиты для настройки

Анализ текущего состояния системы

Автоматизация процесса настройки

системы

Слайд 72

Утилиты для настройки

C2 Config - Windows NT Resource

Kit

Security Configuration Manager (SCM)

Security Configuration Tool Set

Windows NT

(2000)

Слайд 73

Дополнительные средства

Средства анализа

защищённости

Средства обнаружения и

блокировки вторжений

Дополнительные

средства защиты

Слайд 74

Дополнительные средства

Дополнительные средства защиты

Средства, расширяющие возможности

встроенных механизмов защиты

Средства,

реализующие дополнительные

механизмы защиты

Слайд 75

Дополнительные средства

Усиление процедуры аутентификации

Дополнительные требования к паролям

Фильтр

passfilt.dll для Windows NT

Модули PAM для Linux

Слайд 76

Фильтр для паролей

Passfilt.dll

Длина пароля не менее 6

знаков

Обязательные символы

(верхний/нижний регистр, числа, спецсимволы)

Пароль не должен содержать имя пользователя

Слайд 77

Дополнительные средства

Утилита Passprop

Включение режима усложнения пароля

Управление

блокировкой учётной

записи «Administrator»

Слайд 79

Дополнительные средства

Средства обнаружения и

блокировки вторжений

Системы обнаружения

атак на базе узла

Персональные МЭ

Слайд 80

Системы обнаружения атак

на базе узла

Источники данных:

Журналы

аудита

Действия пользователей

Необязательно:

Сетевые пакеты (фреймы),

направленные к узлу и от

узла

Слайд 81

Рекомендации по выбору ОС

Критерии выбора

Доступность исходных текстов

Уровень квалификации персонала

Варианты осуществления технической поддержки

Требования к ОС и цели её использования Стоимость «железа», программного обеспечения и сопровождения