- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Сeтевой уровень - Протокол IP

Содержание

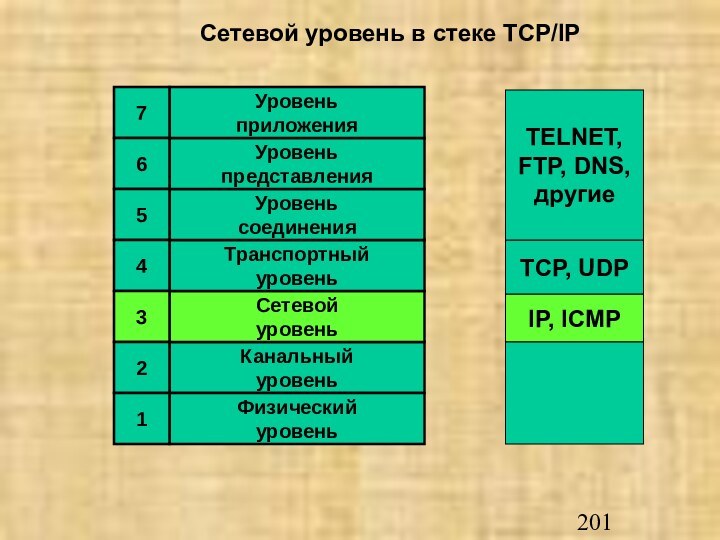

- 2. IP, ICMPTCP, UDPTELNET, FTP, DNS,другиеКанальный уровеньФизический уровеньСетевой уровеньТранспортный уровеньУровеньсоединенияУровеньпредставленияУровеньприложения7654321Сетевой уровень в стеке TCP/IP

- 3. IP-адресIP-адресIP-адресIP-адресИдентификация узлов

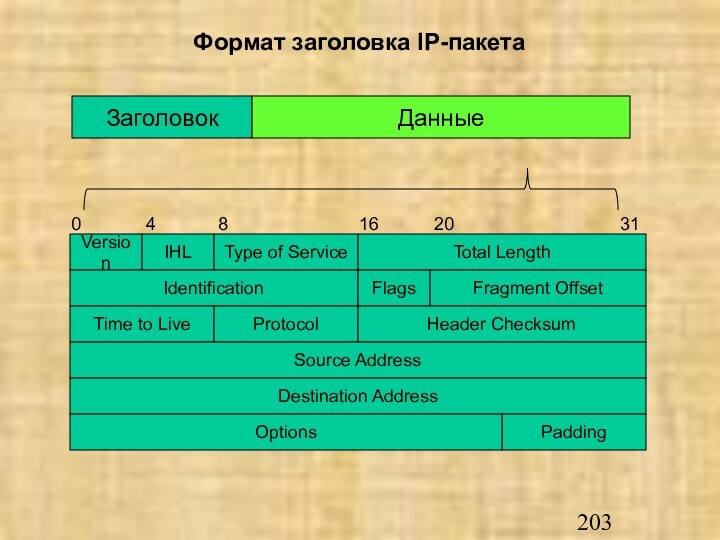

- 4. Формат заголовка IP-пакетаVersionIHLТуре of ServiceTotal LengthIdentificationFlagsFragment OffsetTime to LiveProtocolHeader ChecksumSource AddressDestination AddressPaddingOptions048162031ЗаголовокДанные

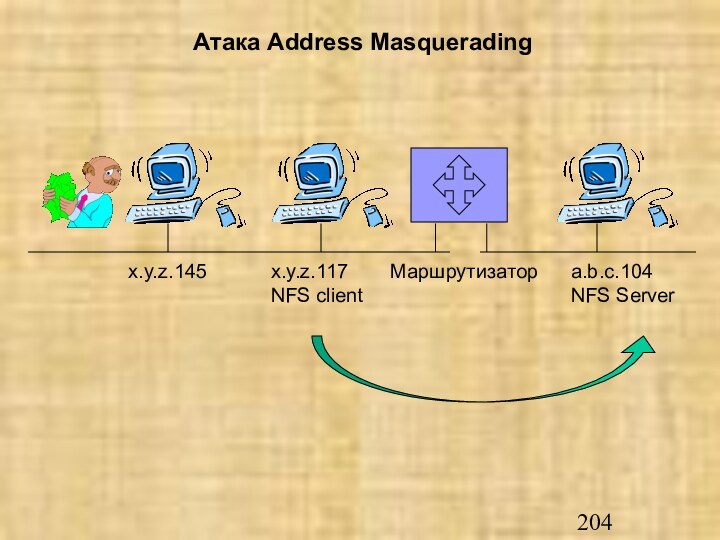

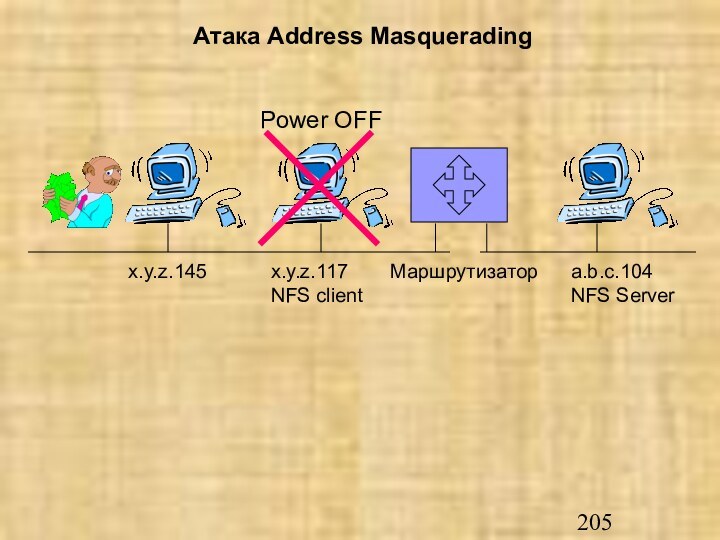

- 5. Атака Address Masqueradingx.y.z.117NFS clienta.b.c.104NFS ServerМаршрутизаторx.y.z.145

- 6. x.y.z.117NFS clienta.b.c.104NFS ServerМаршрутизаторx.y.z.145Power OFFАтака Address Masquerading

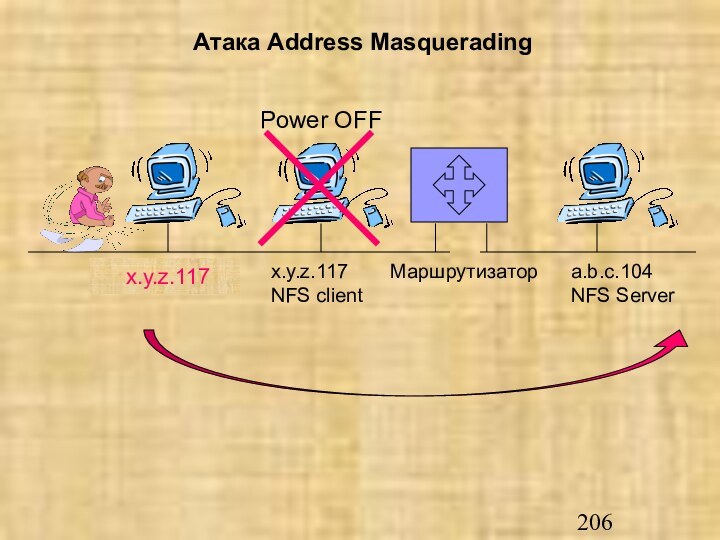

- 7. x.y.z.117NFS clienta.b.c.104NFS ServerМаршрутизаторx.y.z.145Power OFFx.y.z.117Атака Address Masquerading

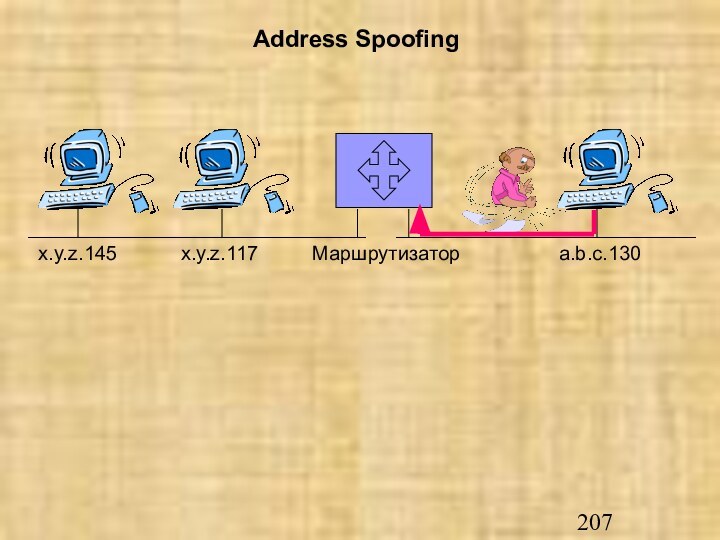

- 8. x.y.z.117Маршрутизаторx.y.z.145a.b.c.130Address Spoofing

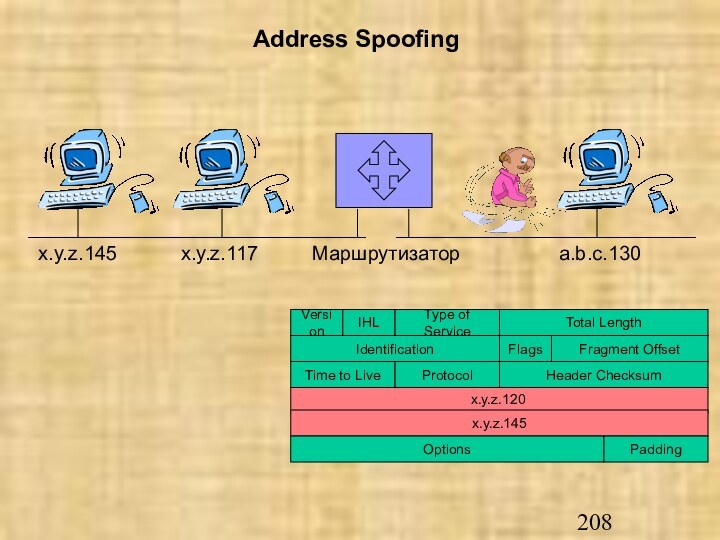

- 9. x.y.z.117Маршрутизаторx.y.z.145a.b.c.130x.y.z.120Address Spoofing

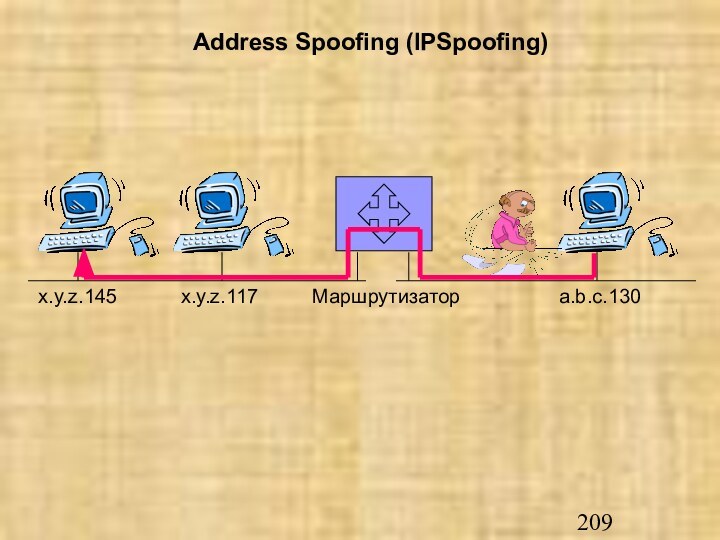

- 10. x.y.z.117Маршрутизаторx.y.z.145a.b.c.130Address Spoofing (IPSpoofing)

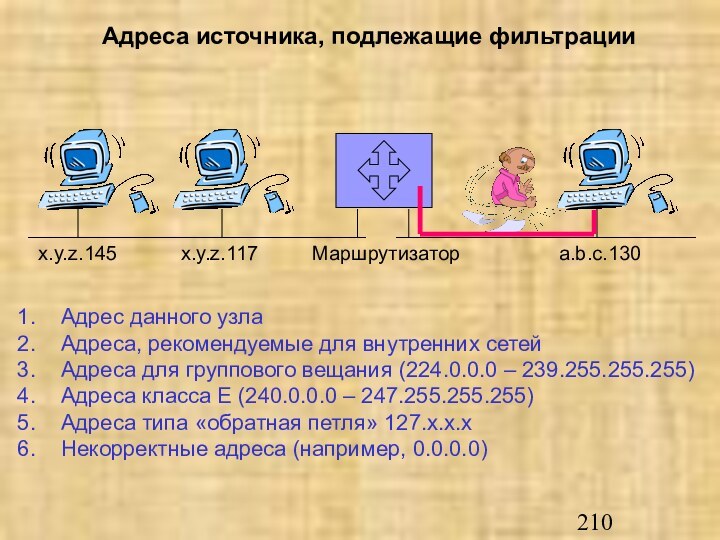

- 11. x.y.z.117Маршрутизаторx.y.z.145a.b.c.130Адреса источника, подлежащие фильтрацииАдрес данного узлаАдреса, рекомендуемые

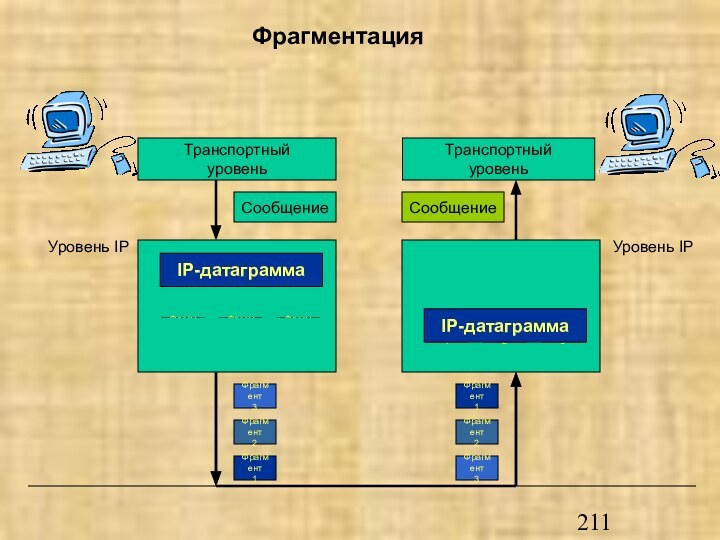

- 12. ФрагментацияТранспортный уровеньСообщениеТранспортный уровеньСообщениеУровень IPСообщениеЗаголовок IPIP-датаграммаФрагмент 1Фрагмент 2Фрагмент

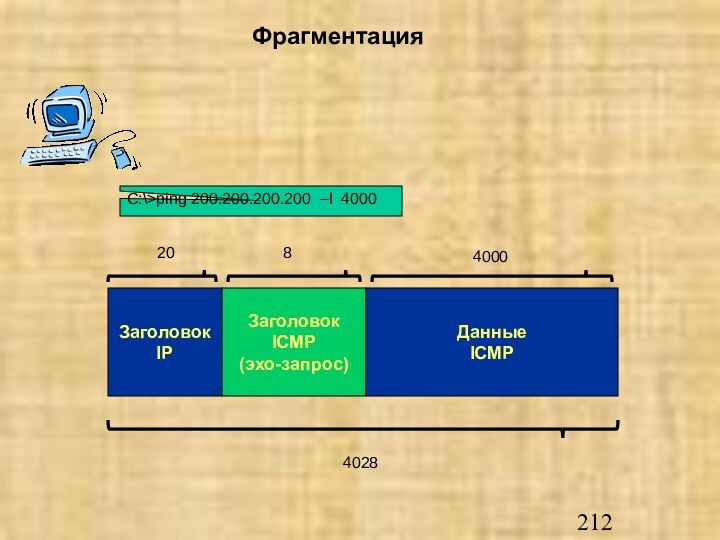

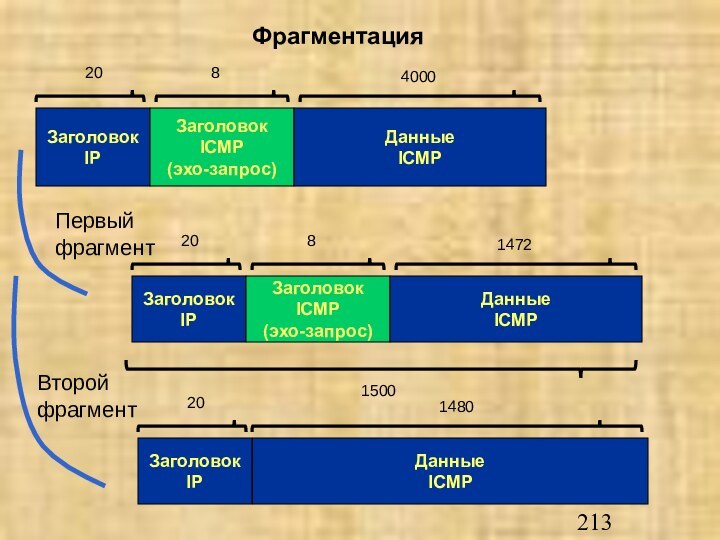

- 13. ФрагментацияC:\>ping 200.200.200.200 –l 4000ЗаголовокIPЗаголовокICMP(эхо-запрос)ДанныеICMP20840004028

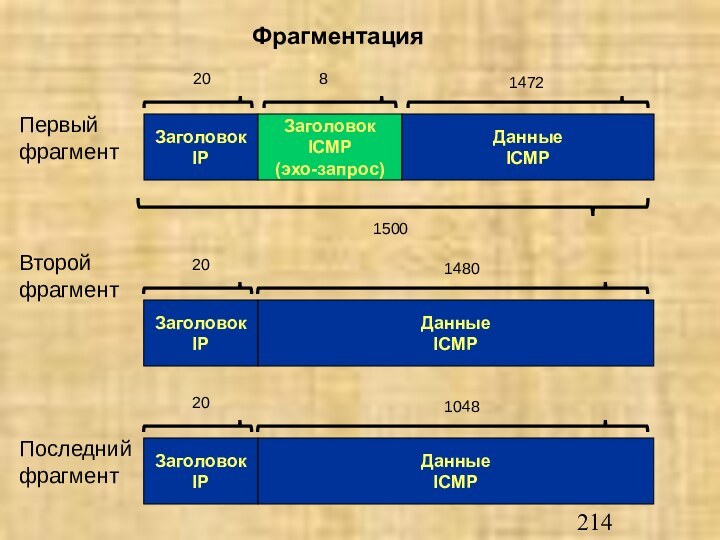

- 14. ФрагментацияЗаголовокIPЗаголовокICMP(эхо-запрос)ДанныеICMP2084000ЗаголовокIPЗаголовокICMP(эхо-запрос)ДанныеICMP20814721500ПервыйфрагментЗаголовокIPДанныеICMP201480Второйфрагмент

- 15. ФрагментацияЗаголовокIPЗаголовокICMP(эхо-запрос)ДанныеICMP20814721500ПервыйфрагментЗаголовокIPДанныеICMP201480ВторойфрагментЗаголовокIPДанныеICMP201048Последнийфрагмент

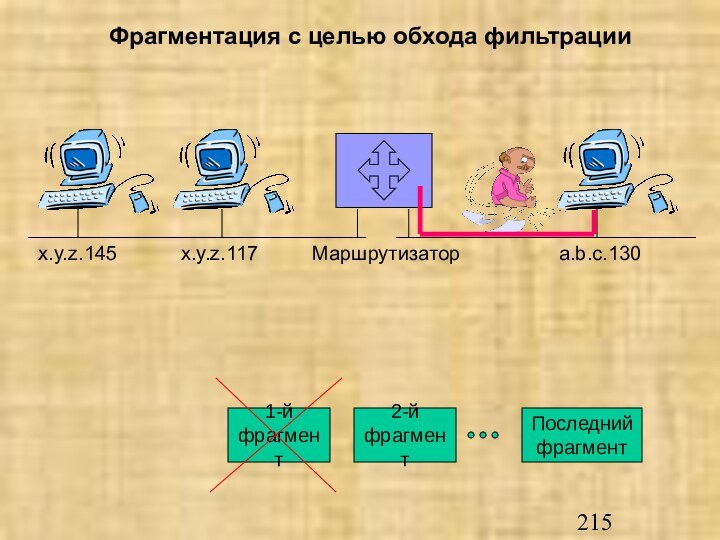

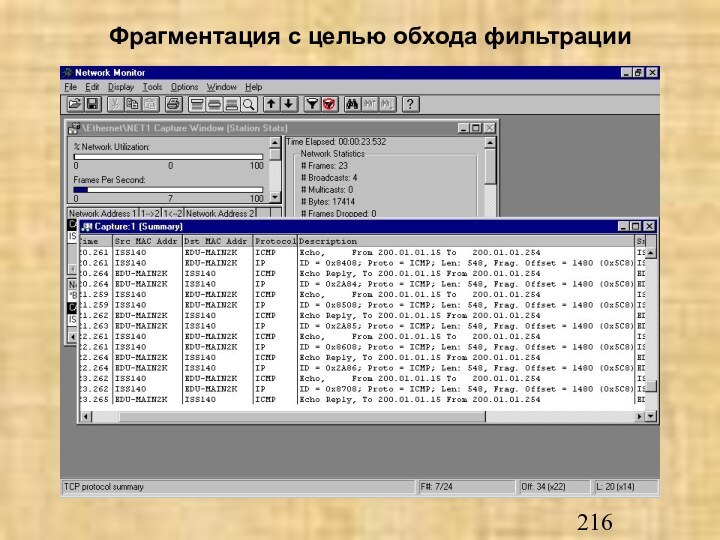

- 16. x.y.z.117Маршрутизаторx.y.z.145a.b.c.130Фрагментация с целью обхода фильтрации1-й фрагмент2-й фрагментПоследнийфрагмент

- 17. Фрагментация с целью обхода фильтрации

- 18. Ошибки реализации функции фрагментацииАтака IP DoS Fragmenting (jolt2)Атака TeardropАтака Ping of Death

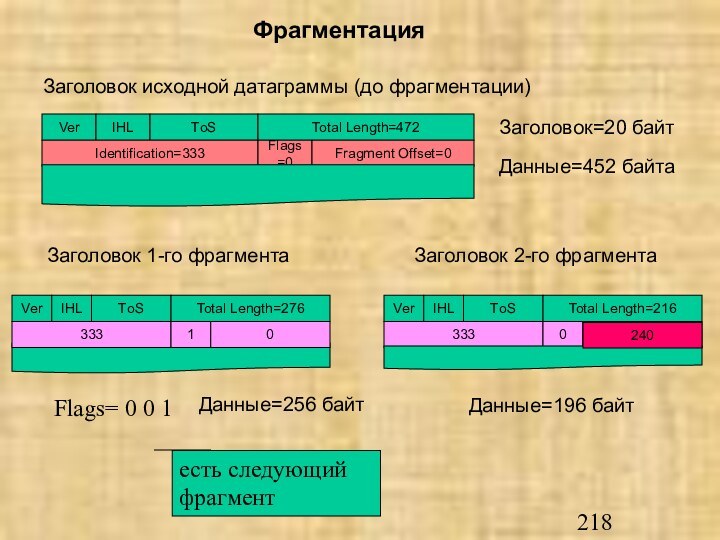

- 19. VerIHLТoSTotal Length=27633310ФрагментацияЗаголовок исходной датаграммы (до фрагментации)VerIHLТoSTotal Length=2163330256Заголовок

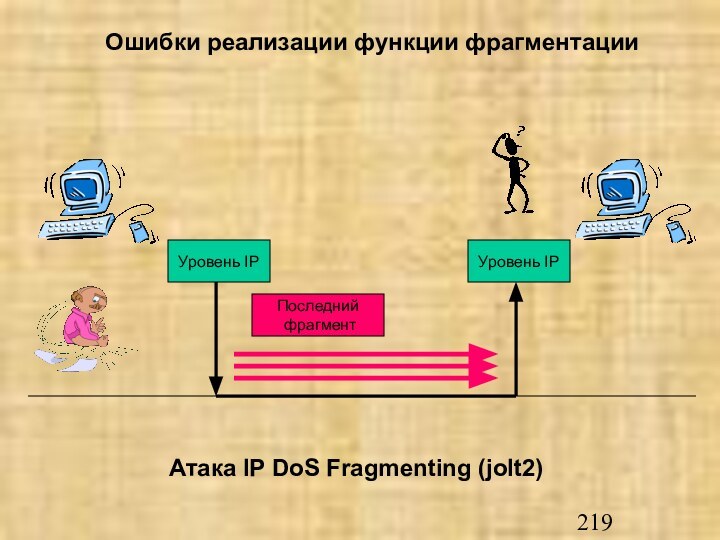

- 20. Уровень IPПоследний фрагмент Уровень IPОшибки реализации функции фрагментацииАтака IP DoS Fragmenting (jolt2)

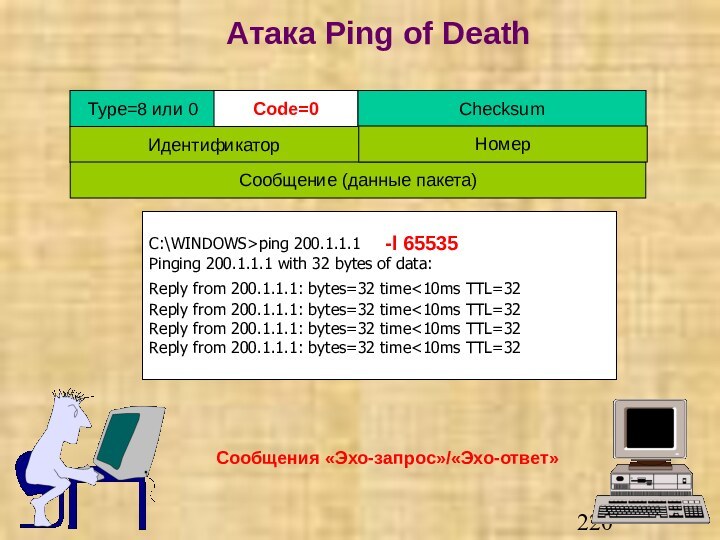

- 21. Атака Ping of DeathСообщения «Эхо-запрос»/«Эхо-ответ»Type=8 или 0Code=0ChecksumИдентификаторСообщение

- 22. Атаки на протокол ICMPICMP Subnet Mask Address Request ICMP RedirectICMP TimestampSmurf

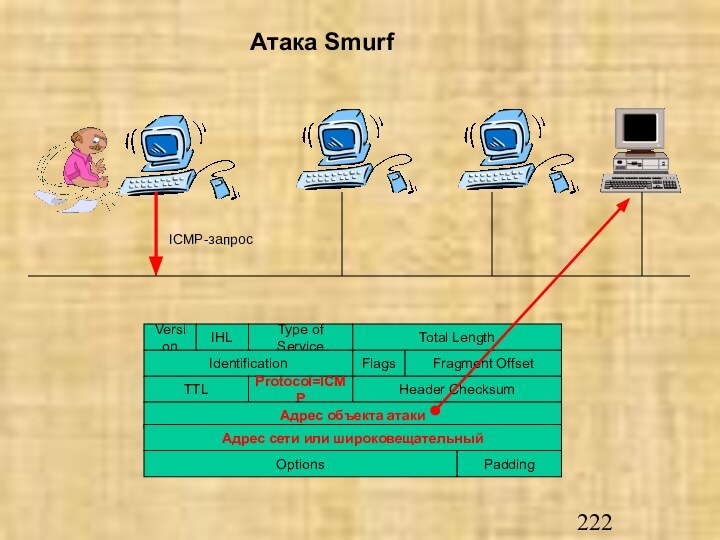

- 23. Атака SmurfICMP-запрос

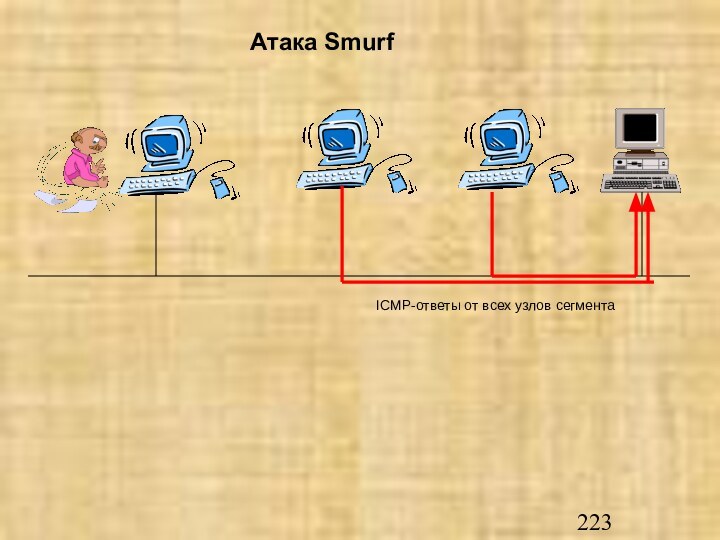

- 24. Атака SmurfICMP-ответы от всех узлов сегмента

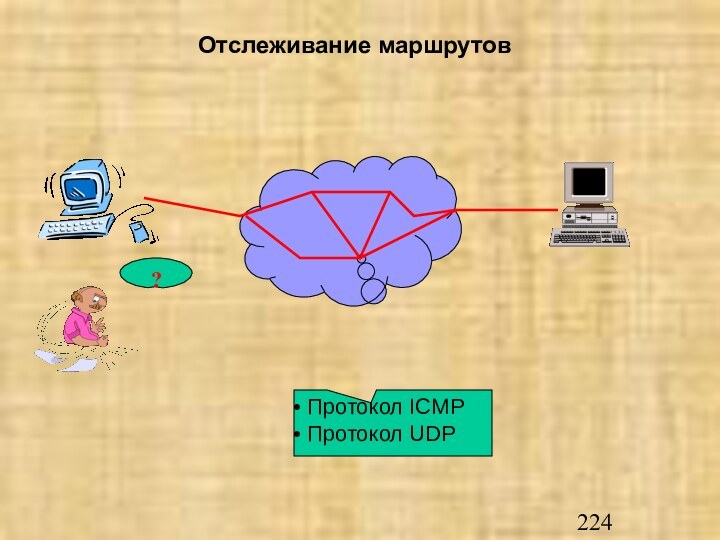

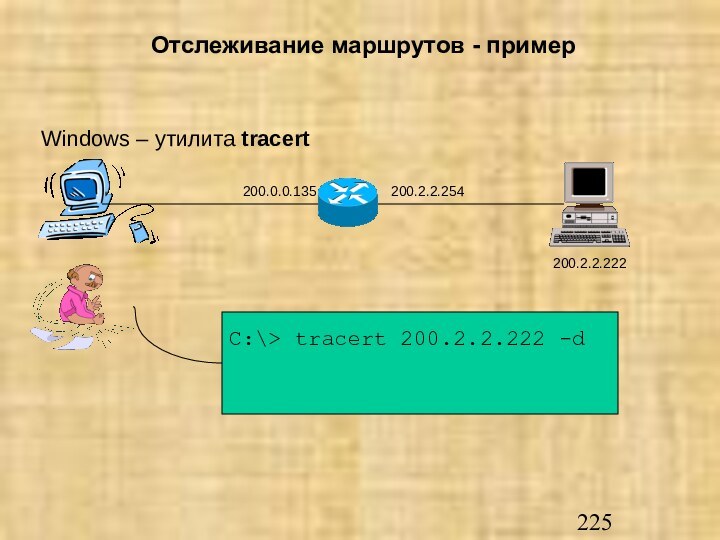

- 25. Отслеживание маршрутов? Протокол ICMP Протокол UDP

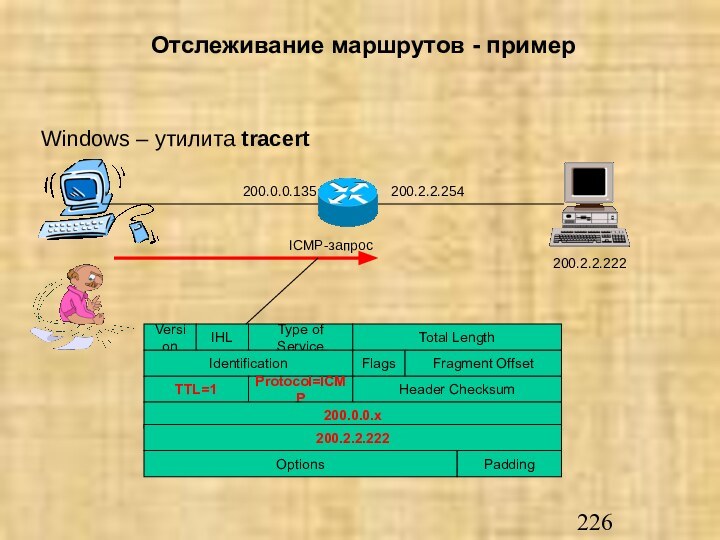

- 26. Отслеживание маршрутов - примерWindows – утилита tracert200.0.0.135200.2.2.254200.2.2.222C:\> tracert 200.2.2.222 -d

- 27. Отслеживание маршрутов - примерWindows – утилита tracert200.0.0.135200.2.2.254200.2.2.222ICMP-запрос

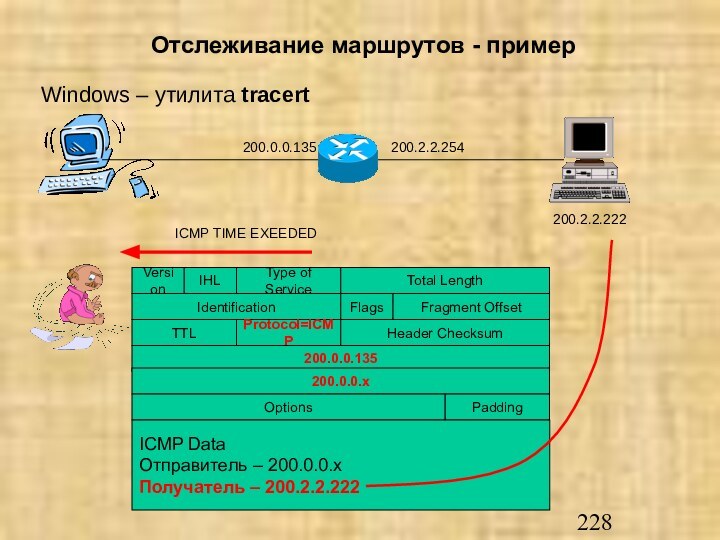

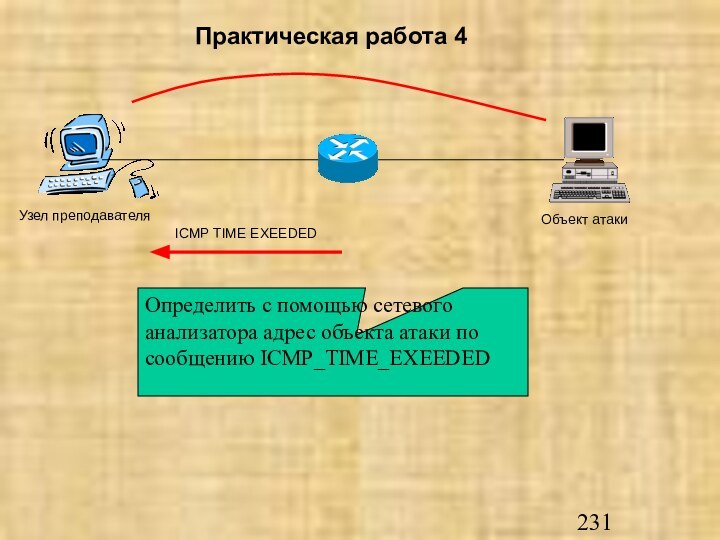

- 28. Отслеживание маршрутов - примерWindows – утилита tracert200.0.0.135200.2.2.254200.2.2.222ICMP TIME EXEEDED0

- 29. Отслеживание маршрутов - примерWindows – утилита tracert200.0.0.135200.2.2.254200.2.2.222ICMP TIME EXEEDEDICMP DataОтправитель – 200.0.0.хПолучатель – 200.2.2.222

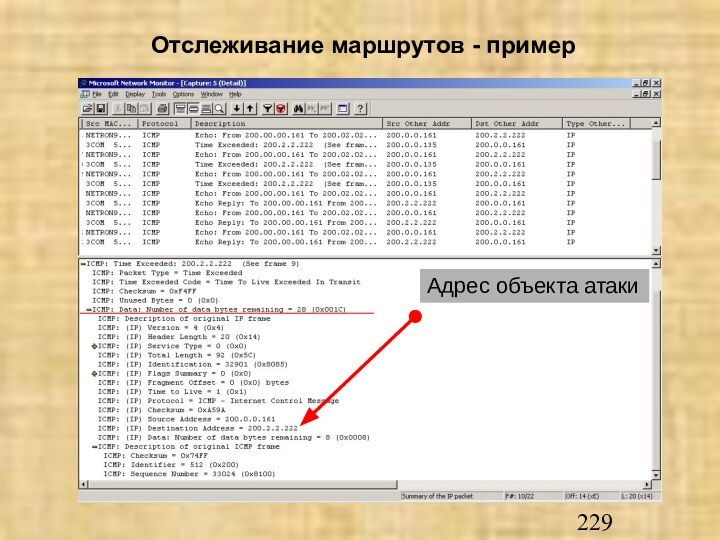

- 30. Отслеживание маршрутов - примерАдрес объекта атаки

- 31. Отслеживание маршрутов (UDP+ICMP)# traceroute edwardedwardTTL=1ICMP Time ExceededTTL=2ICMP Time ExceededTTL=3ICMP Time ExceededTTL=4ICMP Unreachable PortUDP пакет (порт=33434)

- 32. Скачать презентацию

- 33. Похожие презентации

IP, ICMPTCP, UDPTELNET, FTP, DNS,другиеКанальный уровеньФизический уровеньСетевой уровеньТранспортный уровеньУровеньсоединенияУровеньпредставленияУровеньприложения7654321Сетевой уровень в стеке TCP/IP

Слайд 2

IP, ICMP

TCP, UDP

TELNET,

FTP, DNS,

другие

Канальный

уровень

Физический

уровень

Сетевой

уровень

Транспортный

Слайд 4

Формат заголовка IP-пакета

Version

IHL

Туре of Service

Total Length

Identification

Flags

Fragment Offset

Time to

Live

Protocol

Header Checksum

Source Address

Destination Address

Padding

Options

0

4

8

16

20

31

Заголовок

Данные

Слайд 6

x.y.z.117

NFS client

a.b.c.104

NFS Server

Маршрутизатор

x.y.z.145

Power OFF

Атака Address Masquerading

Слайд 7

x.y.z.117

NFS client

a.b.c.104

NFS Server

Маршрутизатор

x.y.z.145

Power OFF

x.y.z.117

Атака Address Masquerading

Слайд 11

x.y.z.117

Маршрутизатор

x.y.z.145

a.b.c.130

Адреса источника, подлежащие фильтрации

Адрес данного узла

Адреса, рекомендуемые для

внутренних сетей

Адреса для группового вещания (224.0.0.0 – 239.255.255.255)

Адреса класса

Е (240.0.0.0 – 247.255.255.255)Адреса типа «обратная петля» 127.х.х.х

Некорректные адреса (например, 0.0.0.0)

Слайд 12

Фрагментация

Транспортный

уровень

Сообщение

Транспортный

уровень

Сообщение

Уровень IP

Сообщение

Заголовок

IP

IP-датаграмма

Фрагмент

1

Фрагмент

2

Фрагмент

3

Фрагмент

1

Фрагмент

2

Фрагмент

3

Фрагмент

1

Фрагмент

2

Фрагмент

3

Уровень IP

Фрагмент

1

Фрагмент

2

Фрагмент

3

IP-датаграмма

Слайд 13

Фрагментация

C:\>ping 200.200.200.200 –l 4000

Заголовок

IP

Заголовок

ICMP

(эхо-запрос)

Данные

ICMP

20

8

4000

4028

Слайд 14

Фрагментация

Заголовок

IP

Заголовок

ICMP

(эхо-запрос)

Данные

ICMP

20

8

4000

Заголовок

IP

Заголовок

ICMP

(эхо-запрос)

Данные

ICMP

20

8

1472

1500

Первый

фрагмент

Заголовок

IP

Данные

ICMP

20

1480

Второй

фрагмент

Слайд 15

Фрагментация

Заголовок

IP

Заголовок

ICMP

(эхо-запрос)

Данные

ICMP

20

8

1472

1500

Первый

фрагмент

Заголовок

IP

Данные

ICMP

20

1480

Второй

фрагмент

Заголовок

IP

Данные

ICMP

20

1048

Последний

фрагмент

Слайд 16

x.y.z.117

Маршрутизатор

x.y.z.145

a.b.c.130

Фрагментация с целью обхода фильтрации

1-й

фрагмент

2-й

фрагмент

Последний

фрагмент

Слайд 18

Ошибки реализации функции фрагментации

Атака IP DoS Fragmenting (jolt2)

Атака

Teardrop

Атака Ping of Death

Слайд 19

Ver

IHL

ТoS

Total Length=276

333

1

0

Фрагментация

Заголовок исходной датаграммы (до фрагментации)

Ver

IHL

ТoS

Total Length=216

333

0

256

Заголовок 1-го

фрагмента

Заголовок 2-го фрагмента

Flags= 0 0 1

Заголовок=20 байт

Данные=452 байта

Данные=256 байт

есть

следующий фрагментДанные=196 байт

240

Слайд 20

Уровень IP

Последний

фрагмент

Уровень IP

Ошибки реализации функции фрагментации

Атака

IP DoS Fragmenting (jolt2)

Слайд 21

Атака Ping of Death

Сообщения «Эхо-запрос»/«Эхо-ответ»

Type=8 или 0

Code=0

Checksum

Идентификатор

Сообщение (данные

пакета)

Номер

C:\WINDOWS>ping 200.1.1.1

Pinging 200.1.1.1 with 32 bytes of data:

Reply from

200.1.1.1: bytes=32 time<10ms TTL=32Reply from 200.1.1.1: bytes=32 time<10ms TTL=32

Reply from 200.1.1.1: bytes=32 time<10ms TTL=32

Reply from 200.1.1.1: bytes=32 time<10ms TTL=32

-l 65535