- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Создание надёжной системы безопасности

Содержание

- 2. Формулировка задач, стоящих перед бизнесом в области

- 3. Минимальное количество используемых продуктов и систем при

- 4. Все вышесказанное обеспечивает:минимизацию затрат на приобретение и

- 5. Текущая ситуация в области безопасности

- 6. Федеральный закон № 152-ФЗ — шанс для бизнеса или груз на шее?Текущая ситуация в области безопасности

- 7. Цель проведения аудита информационной безопасностиПолучить независимую и

- 8. Аудит СУИБ по стандарту ISO 27001Политика безопасностиОрганизационные

- 9. Перечень типов объектов защитыЛинии связи и сети

- 10. Конечные потребители результатов аудитаВнутренние пользователи:Руководство компанииСлужба информационной

- 11. Стандарт ЦБ РФ СТО БР ИББС-1.0-2010 Обеспечение

- 12. Стандарт ЦБ РФ СТО БР ИББС-1.0-2010 Обеспечение

- 13. Организация должна управлять активами:Должна проводиться инвентаризация активов

- 14. Организация должна выявлять угрозы для существующих и

- 15. Организация должна оценивать риски и принимать решения

- 16. Стандарт ЦБ РФ СТО БР ИББС-1.0-2010 Обеспечение

- 17. Стандарт ISO/IEC 27001:2005 Требования к системе менеджмента информационной безопасности. Риск-менеджмент

- 18. Пример частной модели угроз

- 19. Пример методики определения актуальных угроз

- 20. Стандарт ЦБ РФ СТО БР ИББС-1.0-2010 Обеспечение

- 21. Согласно методике управления рисками:Работаем над снижением наиболее

- 22. Пункт 5.1.с Установка ролей и ответственностиПункт A.8.1

- 23. Оптимизация стоимости защитыЗакон — это повод упорядочить

- 24. Пример структуры системы защиты с централизованным управлением(на примере Dr.Web Enterprise Security Suite)

- 25. Обезличивание ПДн — действия, в результате которых

- 26. Выделение отдельного сегмента сети для обработки ПДСерверПринтерРабочие станцииРабочие станции пользователейОптимизация стоимости защиты

- 27. Комплексная защита от вирусов и спама Выполнение

- 28. Антивирусная защита, соответствующая требованиям закона о персональных

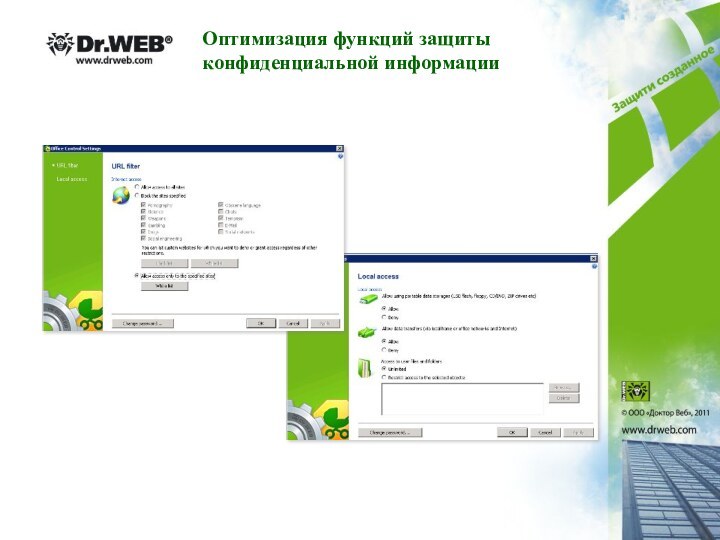

- 29. Оптимизация функций защиты конфиденциальной информации

- 30. Передача функций защиты на аутсорсинг

- 31. Уменьшение зависимости предприятий от уровня квалификации ИT-персоналаСнижение

- 32. Скачать презентацию

- 33. Похожие презентации

Слайд 3 Минимальное количество используемых продуктов и систем при оптимальном

уровне защиты

Выполнение требований законодательства – построение системы защиты в

соответствии с требованиями Федерального закона № 152-ФЗ и другими стандартамиЦентрализованное управление всеми компонентами защиты

Формулировка задач, стоящих перед бизнесом в области безопасности

Слайд 4

Все вышесказанное обеспечивает:

минимизацию затрат на приобретение и сопровождение

продуктов,

минимизацию требуемого уровня квалификации обслуживающего персонала и сокращение его

количества,высвобождение ресурсов для других задач.

Формулировка задач, стоящих перед бизнесом в области безопасности

Слайд 6 Федеральный закон № 152-ФЗ — шанс для бизнеса

или груз на шее?

Текущая ситуация в области безопасности

Слайд 7

Цель проведения аудита информационной безопасности

Получить независимую и объективную

оценку текущего уровня информационной безопасности для:

систематизации и упорядочивания существующих

мер защиты информации;обоснования инвестиций в информационную безопасность;

подготовки ТЗ на разработку и создание системы безопасности, в том числе для приведения системы информационной безопасности в соответствие требованиям международных или российских стандартов и требований;

оценки уровня эффективности имеющейся системы безопасности.

Слайд 8

Аудит СУИБ по стандарту ISO 27001

Политика безопасности

Организационные меры

безопасности

Учет и категорирование информационных ресурсов

Кадровые аспекты ИБ

Физическая защита информационных ресурсов

Управление технологическим процессом

Управление доступом

Закупка, разработка и сопровождение компонентов ИС

Управление инцидентами в области информационной безопасности

Обеспечение непрерывности работы и восстановления

Соответствие нормативным и руководящим документам

Слайд 9

Перечень типов объектов защиты

Линии связи и сети передачи

данных

Сетевые программные и аппаратные средства, в том числе сетевые

серверыФайлы данных, базы данных, хранилища данных

Носители информации, в том числе бумажные носители

Прикладные и общесистемные программные средства

Программно-технические компоненты автоматизированных систем

Помещения, здания, сооружения

Платежные и информационные технологические процессы

Бизнес-процессы

Слайд 10

Конечные потребители результатов аудита

Внутренние пользователи:

Руководство компании

Служба информационной безопасности

Служба

автоматизации предприятия

Служба внутреннего контроля/аудита

Внешние пользователи:

Акционеры компании

Регулирующие органы

Страховые компании

Клиенты компании

Слайд 11 Стандарт ЦБ РФ СТО БР ИББС-1.0-2010 Обеспечение ИБ

организаций банковской системы РФ. Общие положения

Все процедуры должны

быть задокументированы.Должны существовать процедуры действий на все возможные инциденты.

Все действия и инциденты должны отслеживаться и протоколироваться.

Все документы должны быть утверждены.

Слайд 12 Стандарт ЦБ РФ СТО БР ИББС-1.0-2010 Обеспечение ИБ

организаций банковской системы РФ. Общие положения

5.24. Для реализации

и поддержания ИБ в организации БС РФ необходима реализация четырех групп процессов:планирование СОИБ организации БС РФ («планирование»);

реализация СОИБ организации БС РФ («реализация»);

мониторинг и анализ СОИБ организации БС РФ («проверка»);

поддержка и улучшение СОИБ организации БС РФ («совершенствование»).

Слайд 13

Организация должна управлять активами:

Должна проводиться инвентаризация активов в

соответствии с разработанными принципами классификации активов по их значимости,

правовым требованиям, важности и критичности для организации.Должны быть определены ответственные за активы.

Стандарт ISO/IEC 27001. Обязательное приложение А. Требование А.7

Стандарт ISO/IEC 27001:2005 Требования к системе менеджмента информационной безопасности

Слайд 14 Организация должна выявлять угрозы для существующих и новых

бизнес-процессов и идентифицировать риски:

Идентифицировать активы.

Идентифицировать угрозы этим активам.

Идентифицировать уязвимости,

которые могут быть использованы этими угрозами.Определить воздействие, которое может привести к потере конфиденциальности, целостности и доступности ресурсов.

Стандарт ISO/IEC 27001. Пункт 4.2.1 г)

Стандарт ISO/IEC 27001:2005 Требования к системе менеджмента информационной безопасности

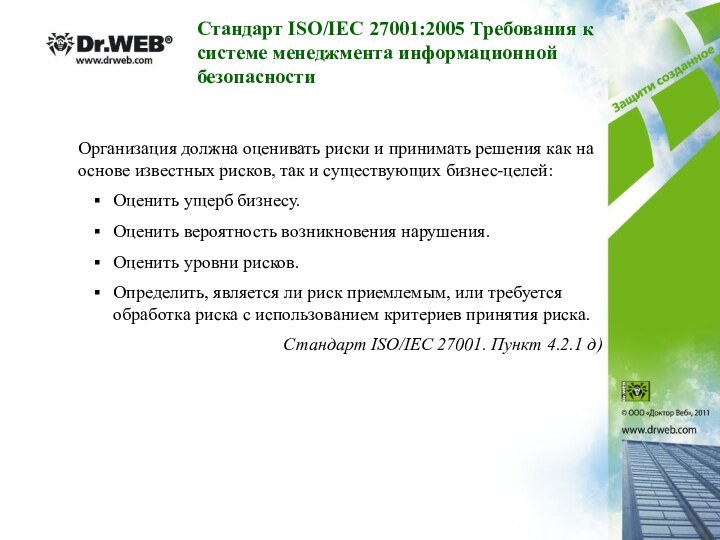

Слайд 15 Организация должна оценивать риски и принимать решения как

на основе известных рисков, так и существующих бизнес-целей:

Оценить ущерб

бизнесу.Оценить вероятность возникновения нарушения.

Оценить уровни рисков.

Определить, является ли риск приемлемым, или требуется обработка риска с использованием критериев принятия риска.

Стандарт ISO/IEC 27001. Пункт 4.2.1 д)

Стандарт ISO/IEC 27001:2005 Требования к системе менеджмента информационной безопасности

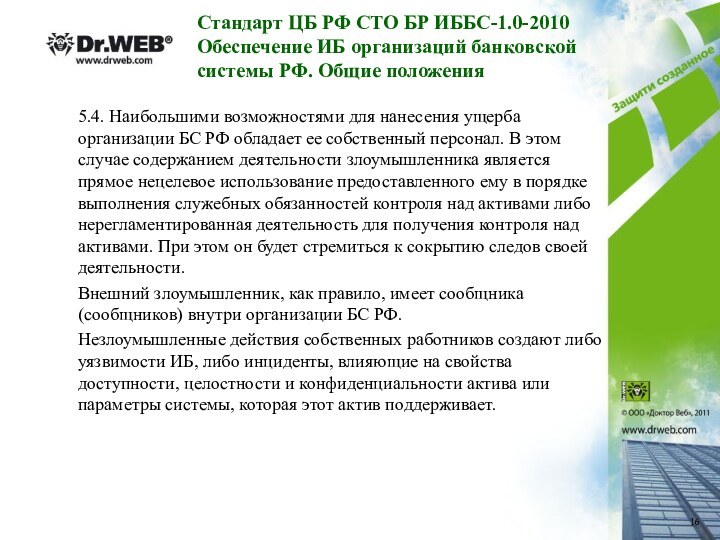

Слайд 16 Стандарт ЦБ РФ СТО БР ИББС-1.0-2010 Обеспечение ИБ

организаций банковской системы РФ. Общие положения

5.4. Наибольшими возможностями

для нанесения ущерба организации БС РФ обладает ее собственный персонал. В этом случае содержанием деятельности злоумышленника является прямое нецелевое использование предоставленного ему в порядке выполнения служебных обязанностей контроля над активами либо нерегламентированная деятельность для получения контроля над активами. При этом он будет стремиться к сокрытию следов своей деятельности.Внешний злоумышленник, как правило, имеет сообщника (сообщников) внутри организации БС РФ.

Незлоумышленные действия собственных работников создают либо уязвимости ИБ, либо инциденты, влияющие на свойства доступности, целостности и конфиденциальности актива или параметры системы, которая этот актив поддерживает.

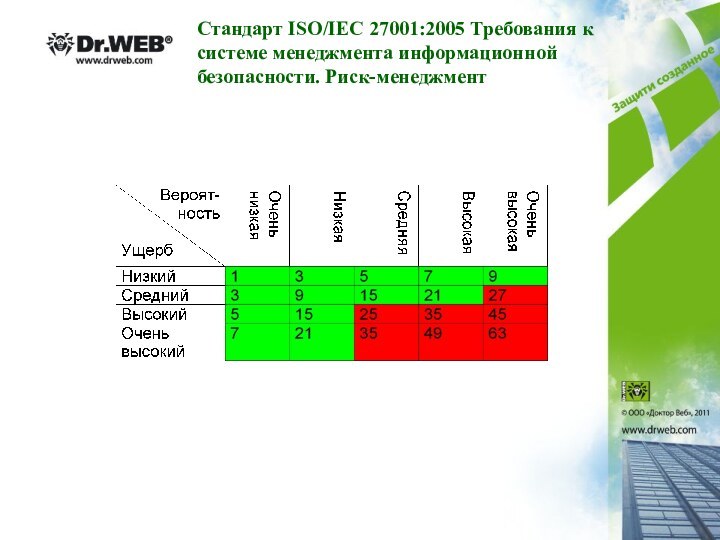

Слайд 17

Стандарт ISO/IEC 27001:2005 Требования к системе менеджмента информационной

безопасности. Риск-менеджмент

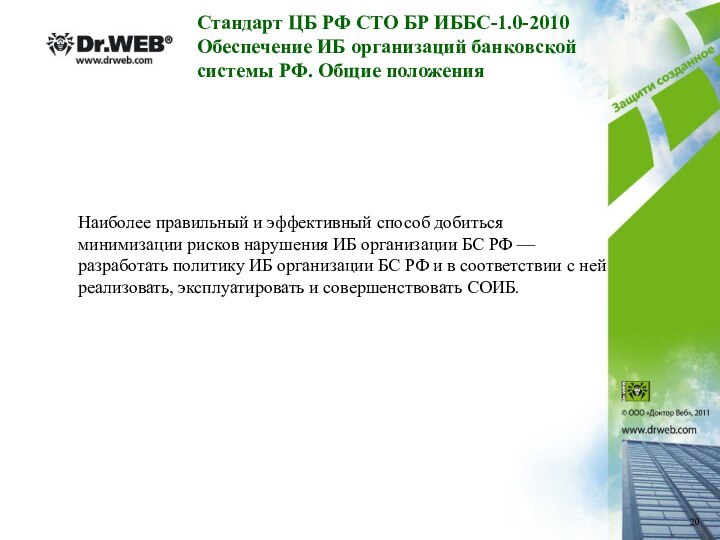

Слайд 20 Стандарт ЦБ РФ СТО БР ИББС-1.0-2010 Обеспечение ИБ

организаций банковской системы РФ. Общие положения

Наиболее правильный и

эффективный способ добиться минимизации рисков нарушения ИБ организации БС РФ — разработать политику ИБ организации БС РФ и в соответствии с ней реализовать, эксплуатировать и совершенствовать СОИБ.

Слайд 21

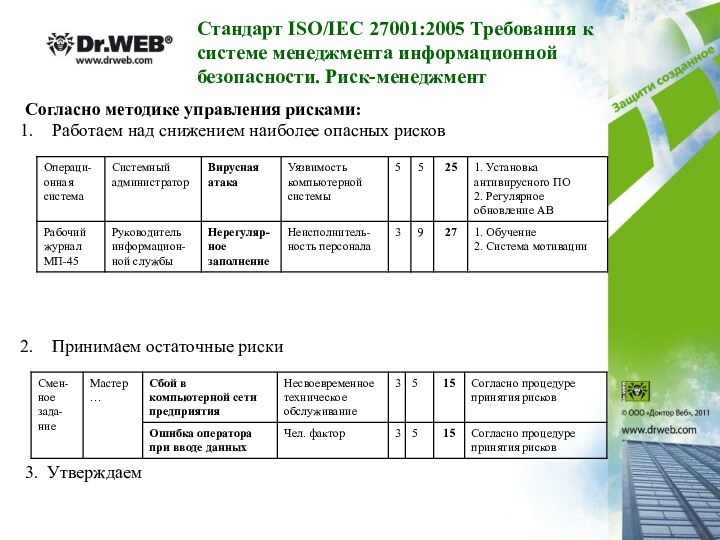

Согласно методике управления рисками:

Работаем над снижением наиболее опасных

рисков

Принимаем остаточные риски

3. Утверждаем

Стандарт ISO/IEC 27001:2005 Требования к системе

менеджмента информационной безопасности. Риск-менеджмент

Слайд 22

Пункт 5.1.с Установка ролей и ответственности

Пункт A.8.1 Приоритеты

найма служащих

А.8.1.1 Роли и ответственность

А.8.1.2 Подбор и прием персонала

А.8.1.3

Условия работыПункт A.10.10.4 Действия системного администратора

Действия системного администратора и

системного оператора также должны записываться в журнал.

Стандарт ISO/IEC 27001:2005 Требования к системе менеджмента ИБ.

Работа СМИБ по требованиям ISO 27001

Слайд 23

Оптимизация стоимости защиты

Закон — это повод упорядочить бизнес-процессы.

Правильное определение угроз и необходимых для работы компании персональных

данных позволяет сократить стоимость реализации закона в разы.Обезличивание

Правильное определение действующих угроз

Правильный выбор ПО с исключением дублирования функций

Максимальное использование возможностей уже имеющихся в ИС средств защиты информации, возможностей ОС и прикладного ПО.

Сокращение количества АРМ, обрабатывающих ПДн.

Разделение ИС межсетевыми экранами на отдельные сегменты. Организация терминального доступа к ИСПДн.

Исключение из ИСПДн части ПДн, хранение их на бумажных или иных носителях.

И это не все!

Слайд 24

Пример структуры системы защиты с централизованным управлением

(на примере

Dr.Web Enterprise Security Suite)

Слайд 25

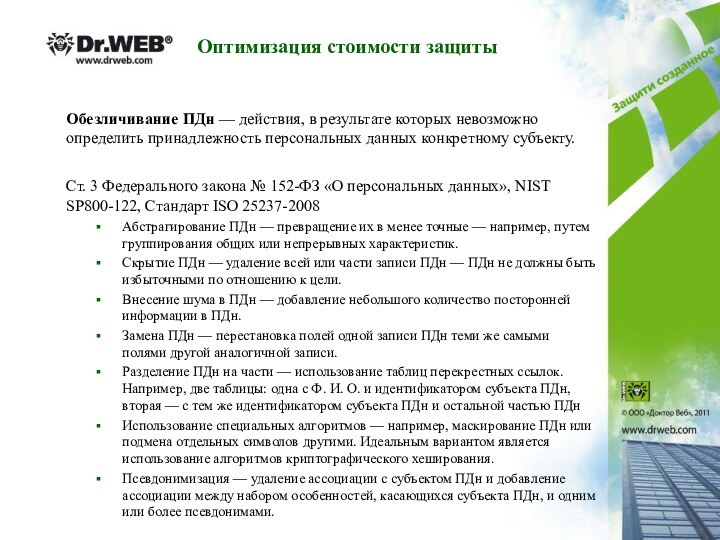

Обезличивание ПДн — действия, в результате которых невозможно

определить принадлежность персональных данных конкретному субъекту.

Ст. 3 Федерального

закона № 152-ФЗ «О персональных данных», NIST SP800-122, Стандарт ISO 25237-2008Абстрагирование ПДн — превращение их в менее точные — например, путем группирования общих или непрерывных характеристик.

Скрытие ПДн — удаление всей или части записи ПДн — ПДн не должны быть избыточными по отношению к цели.

Внесение шума в ПДн — добавление небольшого количество посторонней информации в ПДн.

Замена ПДн — перестановка полей одной записи ПДн теми же самыми полями другой аналогичной записи.

Разделение ПДн на части — использование таблиц перекрестных ссылок. Например, две таблицы: одна с Ф. И. О. и идентификатором субъекта ПДн, вторая — с тем же идентификатором субъекта ПДн и остальной частью ПДн

Использование специальных алгоритмов — например, маскирование ПДн или подмена отдельных символов другими. Идеальным вариантом является использование алгоритмов криптографического хеширования.

Псевдонимизация — удаление ассоциации с субъектом ПДн и добавление ассоциации между набором особенностей, касающихся субъекта ПДн, и одним или более псевдонимами.

Оптимизация стоимости защиты

Слайд 26

Выделение отдельного сегмента сети для обработки ПД

Сервер

Принтер

Рабочие станции

Рабочие

станции пользователей

Оптимизация стоимости защиты

Слайд 27

Комплексная защита от вирусов и спама

Выполнение требований

законодательства — построение системы защиты в соответствии с требованиями

Федерального закона № 152-ФЗЦентрализованное управление всеми компонентами защиты

Удобство и простота администрирования

Богатый функционал

Нетребовательность к ресурсам

Совместимость приложений

Оптимизация стоимости защиты — Требования к продуктам и системам

Слайд 28

Антивирусная защита, соответствующая требованиям закона о персональных данных,

должна включать защиту всех узлов локальной сети:

рабочих станций;

файловых и

терминальных серверов;шлюзов сети Интернет;

почтовых серверов.

Использование демилитаризованной зоны и средств проверки почтового трафика на уровне SMTP-шлюза повышает уровень защиты.

Вирусы

Шлюз сети Интернет

Межсетевой экран

SMTP-шлюз

Способы организации антивирусной защиты

Слайд 31

Уменьшение зависимости предприятий от уровня квалификации ИT-персонала

Снижение потерь

рабочего времени, простоев оборудования и персонала за счет уменьшения

количества вирусных инцидентов в корпоративной сетиПовышение производительности труда путем снижения количества отвлекающих факторов

Оптимизация расходов на интернет-трафик и контроль за деятельностью сотрудников в сети Интернет

Программно-аппаратные комплексы