- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Стратегии, модели и системы предотвращения несанкционированного доступа в информационную систему фирмы

Содержание

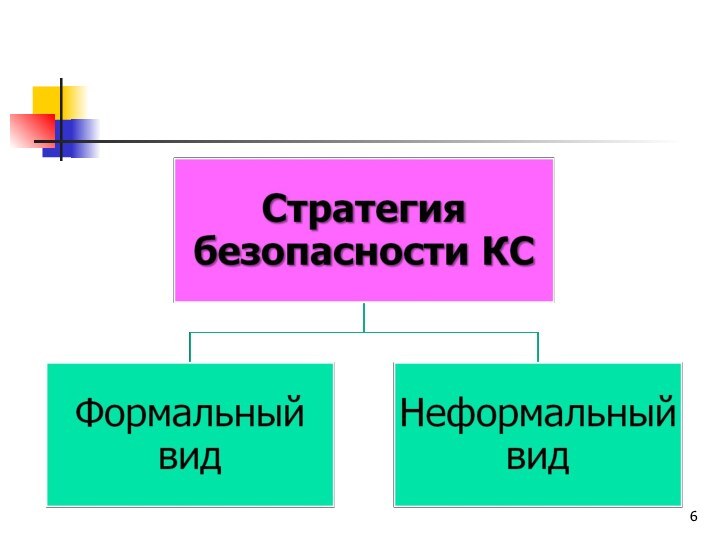

- 2. Стратегии обеспечения ИБ фирм

- 3. Стратегия безопасностиПодразумевает множество условий, при которых пользователи

- 4. Стратегия безопасностиМножество процедур, технологий и требований к конкретной системе.

- 5. Модель безопасности (МБ) Абстрактное описание поведения целого класса систем без рассмотрения конкретных деталей их реализации.

- 7. Неформальные СБОписание правил доступа субъектов к объектам в виде таблиц.

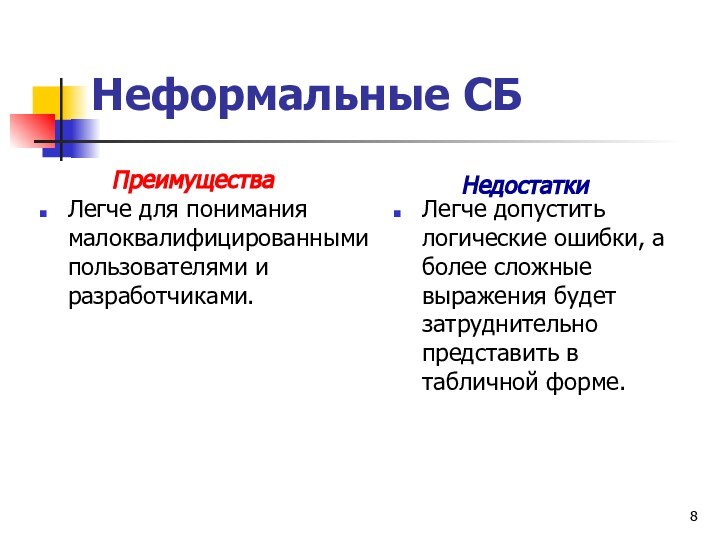

- 8. Неформальные СБПреимуществаЛегче для понимания малоквалифицированными пользователями и

- 9. Формальные СБВ их основе лежат модели безопасности.

- 10. Преимущества формальной СБОтсутствие противоречий в СБ и

- 11. Группы моделей безопасностиразграничения доступа и мандатные модели;контроля

- 12. Противодействие разрушающим программным средствам (РПС)создание специальных программных

- 13. Анализ безопасности ПОПроцедура анализа программного обеспечения на наличие в них угроз ИБ ВС.

- 14. Модели безопасности по разграничению доступа в систему

- 15. Наиболее важными являются характеристики множества субъектов и

- 17. Система передачи военных сообщений

- 18. Классификация Обозначение, накладываемое на информацию, которое отражает ущерб, причиненный неавторизованным доступом.

- 19. Решетка Множество классификаций и отношение между ними.

- 20. Степень доверия пользователюУровень благонадежности персоны.

- 21. Пользовательский идентификатор (login)Строка символов, используемая для того, чтобы отметить пользователя системы.

- 22. Пользователь Персона, уполномоченная для использования системы.

- 23. Роль Работа, исполняемая пользователем.

- 24. Объект Одноуровневый минимальный блок информации в системе, который имеет классификацию.

- 25. Контейнер Многоуровневая информационная структура, которая имеет классификацию и может содержать объекты и другие контейнеры.

- 26. Сущность Объект или контейнер.

- 27. Требование степени доверия — атрибут некоторых контейнеров.

- 28. Идентификатор (ID) Имя сущности без ссылки на другие сущности.

- 29. Ссылка на сущность прямая, если это идентификатор

- 30. Операция Функция, которая может быть применена к сущности.

- 31. Множество доступаМножество троек (пользовательский идентификатор или роль, операция, индекс операнда), которое связано с сущностью.

- 32. Ограничения безопасности

- 33. Авторизация Пользователь может запрашивать операции над сущностями,

- 34. Классификационная иерархияКлассификация контейнера всегда больше или равна классификации сущностей, которые он содержит.

- 35. Изменения в объектахИнформация, переносимая из объекта, всегда наследует классификацию данного объекта.

- 36. Просмотр Пользователь может просматривать только сущности с

- 37. Доступ к объектам, требующим степени доверияПользователь может

- 38. Преобразование косвенных ссылокПользовательский идентификатор признается законным для

- 39. Требование метокСущности, просмотренные пользователем, должны быть помечены его степенью доверия.

- 40. Установка степеней доверия, ролей, классификации устройств Только

- 41. Понижение классификации информации Никакая классифицированная информация не

- 42. Уничтожение информацииОперация уничтожения информации проводится только пользователем с ролью «пользователь, уничтожающий информацию».

- 43. Формальная модельЯвляется базисом для спецификации и реализации системы.

- 44. Модель защищенности сетиДает описание требования безопасности для построения защищенной сети.

- 45. Предположения безопасности модели сетиНа хостах сети существует

- 46. Предположения безопасности модели сетиВсе сущности сети имеют

- 47. Вероятностные моделиИсследуют вероятность преодоления системы защиты за определенное время.

- 48. Вероятностные моделиДостоинства числовая оценка стойкости системы защиты.Недостатки

- 49. Задача вероятностных моделейМинимизация вероятности преодоления системы защиты.

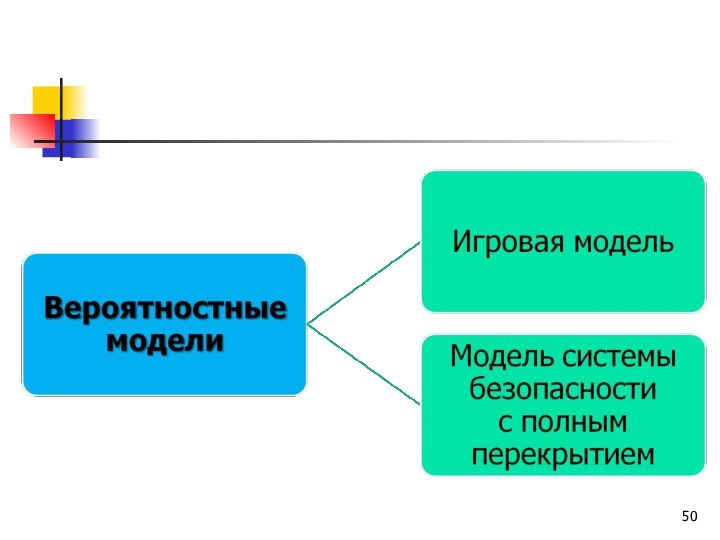

- 51. Игровая модель Описывает процесс эволюции системы защиты в течение времени.

- 52. Модель системы безопасности с полным перекрытием Система,

- 53. Модели, основанные на принципах теории информации К.ШеннонаОпределяют ограничения на отношение ввода/вывода системы.

- 54. Модель невмешательстваВвод высокоуровневого пользователя не может смешиваться с выводом низкоуровневого.

- 55. Модель невыводимости Требует, чтобы низкоуровневые пользователи не

- 56. Модели контроля целостности информации в системе

- 57. Основные правила мандатной модели целостности Правило «нет

- 58. Модель понижения уровня субъекта Разрешает осуществлять чтение

- 59. Модель понижения уровня объекта Разрешает запись наверх,

- 60. Модели защиты при отказе в обслуживании

- 61. Монитор пересылок безопасных вычислительных систем служит промежуточным звеном при запросе услуг пользователями.

- 62. Модель детального распределения ресурсов (модель Миллена)Предполагает, что

- 63. Модели анализа безопасности ПО и безопасности взаимодействия объектов ВС

- 64. Наиболее перспективным с точки зрения анализа безопасности

- 65. Легитимные действияДействия программы или пользователя, не приводящие к ущербу безопасности и целостности системы.

- 66. Нелегитимные действияДействия программы или пользователя, наносящие ущерб безопасности или целостности системы.

- 67. Отличие понятия легитимности отношений от СБ состоит

- 68. Модель безопасности взаимодействия объектов ВС

- 69. Сетевая ОС Novell Netware является модной и распространенной операционной системой для локальных сетей.

- 70. Нарушения безопасностивыбор модели безопасности, несоответствующей назначению или

- 71. Скачать презентацию

- 72. Похожие презентации

Стратегии обеспечения ИБ фирм

Слайд 5

Модель безопасности (МБ)

Абстрактное описание поведения целого класса

систем без рассмотрения конкретных деталей их реализации.

Слайд 8

Неформальные СБ

Преимущества

Легче для понимания малоквалифицированными пользователями и разработчиками.

Недостатки

Легче допустить логические ошибки, а более сложные выражения будет

затруднительно представить в табличной форме.

Слайд 10

Преимущества формальной СБ

Отсутствие противоречий в СБ и возможность

теоретического доказательства безопасности системы при соблюдении всех условий СБ.

Слайд 11

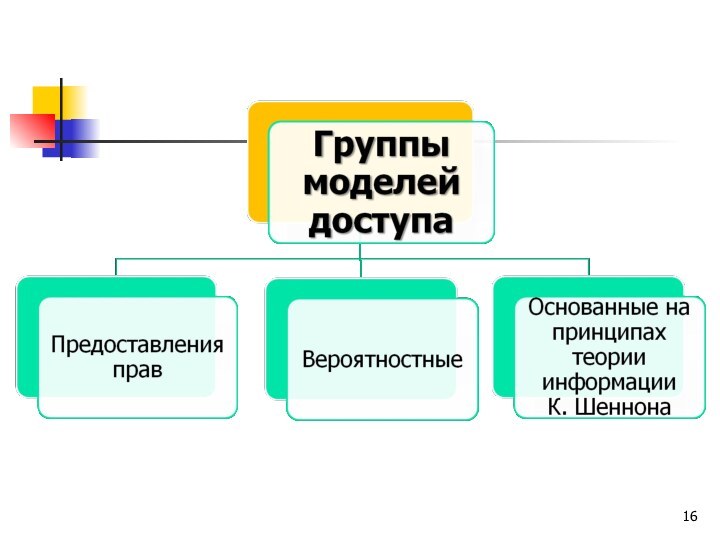

Группы моделей безопасности

разграничения доступа и мандатные модели;

контроля целостности;

отказа

в обслуживании;

анализа безопасности программного обеспечения (ПО);

взаимодействия объектов вычислительной сети

(ВС).

Слайд 12

Противодействие разрушающим программным средствам (РПС)

создание специальных программных средств,

предназначенных для поиска и ликвидации конкретных видов РПС;

проектирование ВС,

архитектура и МБ которых либо не допускает существование РПС, либо ограничивает область их активности и возможный ущерб;создание и применение методов и средств анализа ПО на предмет наличия в них угроз ИБ ВС и элементов РПС.

Слайд 13

Анализ безопасности ПО

Процедура анализа программного обеспечения на наличие

в них угроз ИБ ВС.

Слайд 15

Наиболее важными являются характеристики множества субъектов и объектов

системы, по которым доступа могут быть классифицированы модели разграничения.

Слайд 18

Классификация

Обозначение, накладываемое на информацию, которое отражает ущерб,

причиненный неавторизованным доступом.

Слайд 21

Пользовательский идентификатор (login)

Строка символов, используемая для того, чтобы

отметить пользователя системы.

Слайд 25

Контейнер

Многоуровневая информационная структура, которая имеет классификацию и

может содержать объекты и другие контейнеры.

Слайд 29

Ссылка на сущность прямая, если это идентификатор сущности.

Ссылка

на сущность косвенная, если это последовательность двух или более

имен сущностей.

Слайд 31

Множество доступа

Множество троек (пользовательский идентификатор или роль, операция,

индекс операнда), которое связано с сущностью.

Слайд 33

Авторизация

Пользователь может запрашивать операции над сущностями, только

если пользовательский идентификатор или текущая роль присутствуют в множестве

доступа сущности вместе с этой операцией и со значением индекса, соответствующим позиции операнда, в которой сущность относят к требуемой операции.

Слайд 34

Классификационная иерархия

Классификация контейнера всегда больше или равна классификации

сущностей, которые он содержит.

Слайд 35

Изменения в объектах

Информация, переносимая из объекта, всегда наследует

классификацию данного объекта.

Слайд 36

Просмотр

Пользователь может просматривать только сущности с классификацией

меньше, чем классификация устройства вывода и степень доверия к

пользователю.

Слайд 37

Доступ к объектам, требующим степени доверия

Пользователь может получить

доступ к косвенно адресованной сущности внутри объекта, требующего степени

доверия, только если его степень доверия не ниже классификации контейнера.

Слайд 38

Преобразование косвенных ссылок

Пользовательский идентификатор признается законным для сущности,

к которой он обратился косвенно, только если он авторизован

для просмотра этой сущности через ссылку.

Слайд 39

Требование меток

Сущности, просмотренные пользователем, должны быть помечены его

степенью доверия.

Слайд 40

Установка степеней доверия, ролей, классификации устройств

Только пользователь

с ролью офицера безопасности системы может устанавливать данные значения.

Слайд 41

Понижение классификации информации

Никакая классифицированная информация не может

быть понижена в уровне своей классификации, за исключением случая,

когда эту операцию выполняет пользователь с ролью «пользователь, уменьшающий классификацию информации».

Слайд 42

Уничтожение информации

Операция уничтожения информации проводится только пользователем с

ролью «пользователь, уничтожающий информацию».

Слайд 44

Модель защищенности сети

Дает описание требования безопасности для построения

защищенной сети.

Слайд 45

Предположения безопасности модели сети

На хостах сети существует надежная

схема пользовательской аутентификации.

Каждый пользователь и процесс в сети

имеет уникальный идентификатор.Только пользователь с ролью «офицер безопасности сети» может присваивать классы безопасности субъектам и компонентам сети и роли пользователям.

Слайд 46

Предположения безопасности модели сети

Все сущности сети имеют сравнимые

классы безопасности.

Имеет место надежная передача данных по сети.

В сети

реализована надежная криптозащита.

Слайд 47

Вероятностные модели

Исследуют вероятность преодоления системы защиты за определенное

время.

Слайд 48

Вероятностные модели

Достоинства

числовая оценка стойкости системы защиты.

Недостатки

изначальное

допущение того, что система защиты может быть вскрыта.

Слайд 52

Модель системы безопасности с полным перекрытием

Система, в

которой имеются средства защиты на каждый возможный путь проникновения.

Слайд 53

Модели, основанные на принципах теории информации К.Шеннона

Определяют ограничения

на отношение ввода/вывода системы.

Слайд 54

Модель невмешательства

Ввод высокоуровневого пользователя не может смешиваться с

выводом низкоуровневого.

Слайд 55

Модель невыводимости

Требует, чтобы низкоуровневые пользователи не были

способны использовать доступную им информацию для получения высокоуровневой информации.

Слайд 57

Основные правила мандатной модели целостности

Правило «нет чтения

снизу» определяется как запрет субъектам на чтение информации из

объекта с более низким уровнем целостности.Правило «нет записи наверх» определяется как запрет субъектам на запись информации в объект с более высоким уровнем целостности.

Слайд 58

Модель понижения уровня субъекта

Разрешает осуществлять чтение снизу,

но в результате такого чтения уровень целостности субъекта понижается

до уровня целостности объекта.

Слайд 59

Модель понижения уровня объекта

Разрешает запись наверх, но

снижает уровень целостности объекта до уровня целостности субъекта, осуществлявшего

запись.

Слайд 61

Монитор пересылок безопасных вычислительных систем служит промежуточным звеном

при запросе услуг пользователями.

Слайд 62

Модель детального распределения ресурсов (модель Миллена)

Предполагает, что для

выполнения нужного задания субъектам необходимы определенные пространственные и временные

требования к ресурсам.

Слайд 64

Наиболее перспективным с точки зрения анализа безопасности представляется

объектно-ориентированный подход, рассматривающий РПС как сущности, обладающие определенной структурой

и свойствами, вступающие во взаимодействие с другими элементами ВС, такими как программы и данные.

Слайд 65

Легитимные действия

Действия программы или пользователя, не приводящие к

ущербу безопасности и целостности системы.

Слайд 66

Нелегитимные действия

Действия программы или пользователя, наносящие ущерб безопасности

или целостности системы.

Слайд 67

Отличие понятия легитимности отношений от СБ состоит в

том, что СБ служит упрощенной моделью реального распределения ролей

пользователей и функций программ в системе.

Слайд 69

Сетевая ОС Novell Netware является модной и распространенной

операционной системой для локальных сетей.

Слайд 70

Нарушения безопасности

выбор модели безопасности, несоответствующей назначению или архитектуре

ВС;

неправильное внедрение МБ;

отсутствие идентификации и (или) аутентификации субъектов и

объектов;отсутствие контроля целостности средств обеспечения безопасности;