- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Угрозы безопасности компьютерных систем и информационно-коммуникационных технологий (Лекция№3)

Содержание

- 2. Угрозы безопасности в компьютерных системахПонятие угроз безопасности, их классификация и идентификацияМетоды оценивания угроз

- 3. Угрозы безопасности КСУгроза – потенциальная возможность нарушить

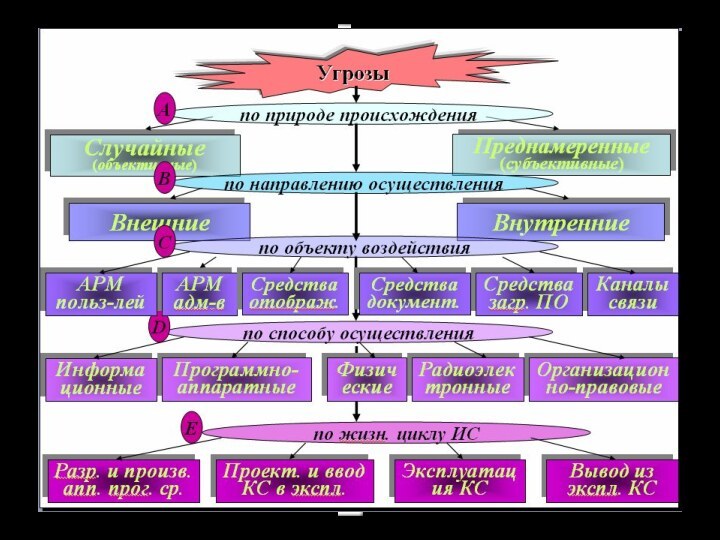

- 4. Систематизация и классификация угроз систематизация приведение в

- 5. Методы и цели классификацииТаксономическая (родовая, дерево)O =

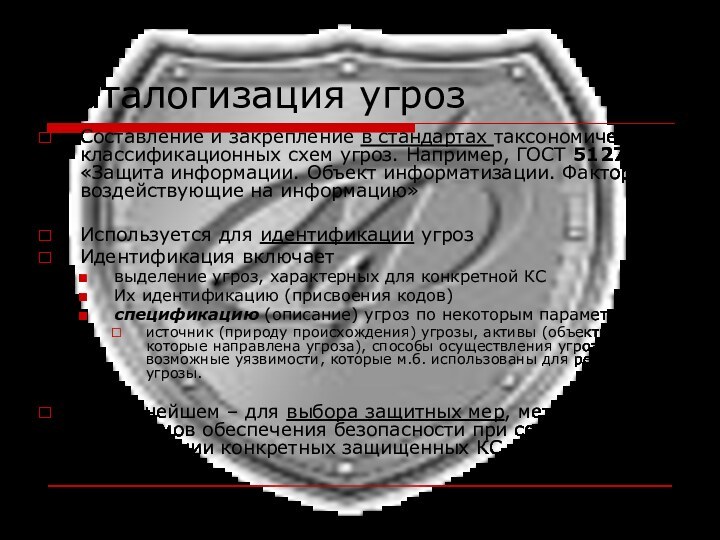

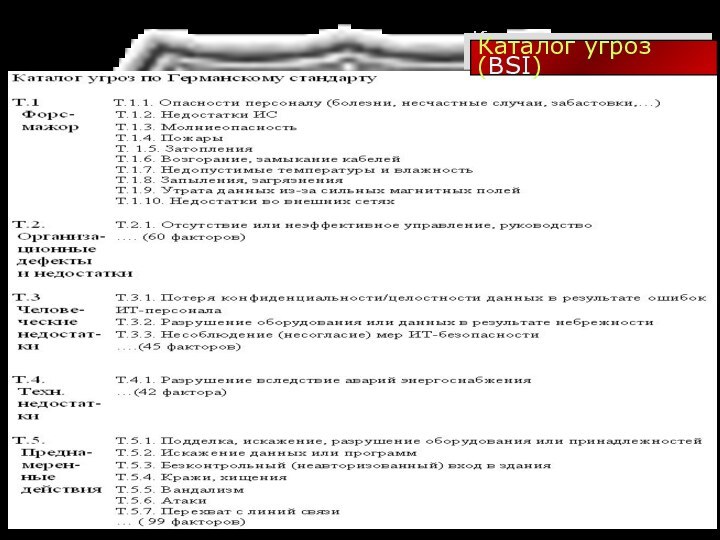

- 7. Каталогизация угрозСоставление и закрепление в стандартах таксономически-классификационных

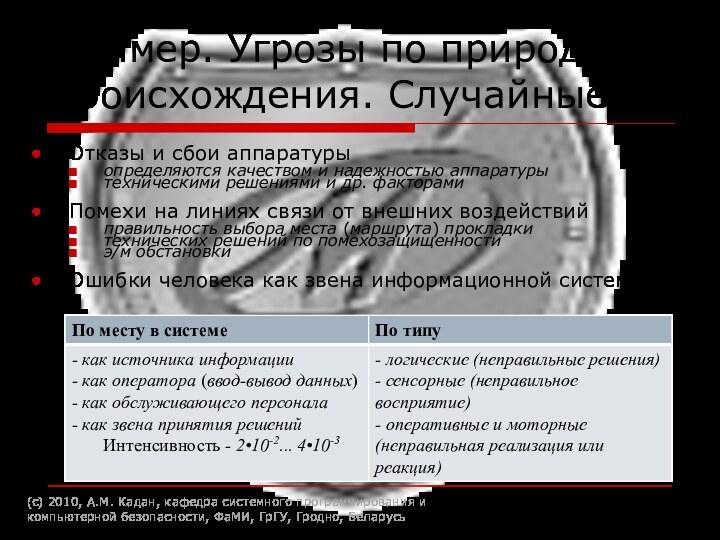

- 9. Пример. Угрозы по природе происхождения. СлучайныеОтказы и

- 10. Пример. Угрозы по природе происхождения. СлучайныеСхемные и

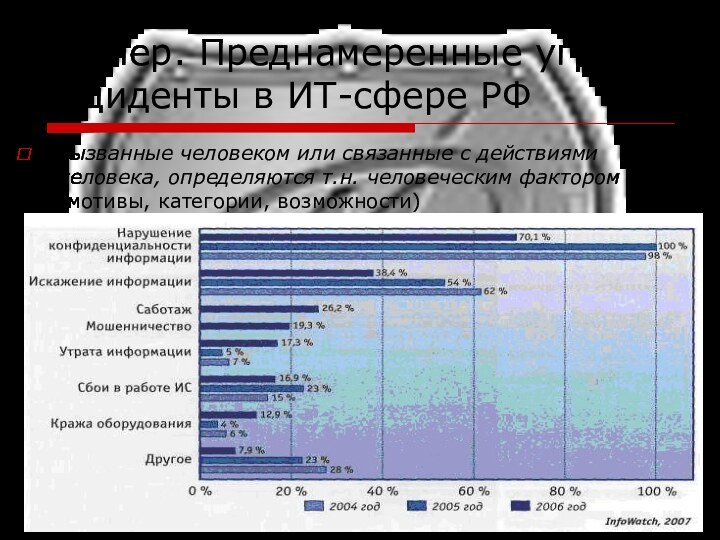

- 11. Пример. Преднамеренные угрозы. Инциденты в ИТ-сфере РФвызванные

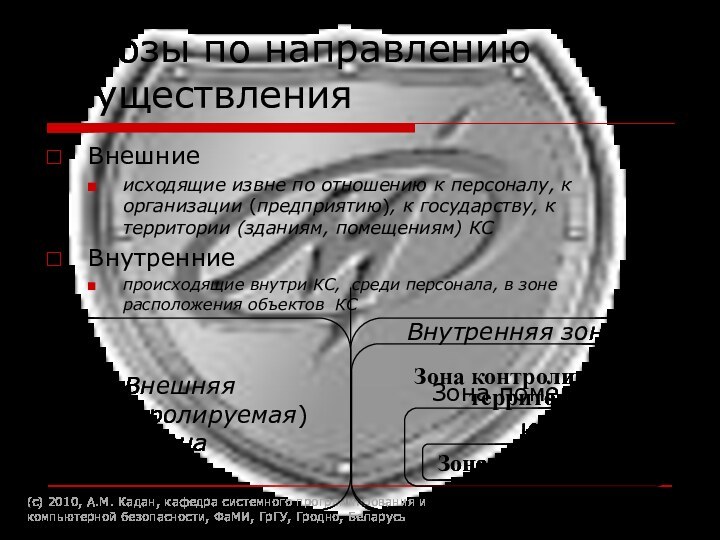

- 12. Угрозы по направлению осуществленияВнешниеисходящие извне по отношению

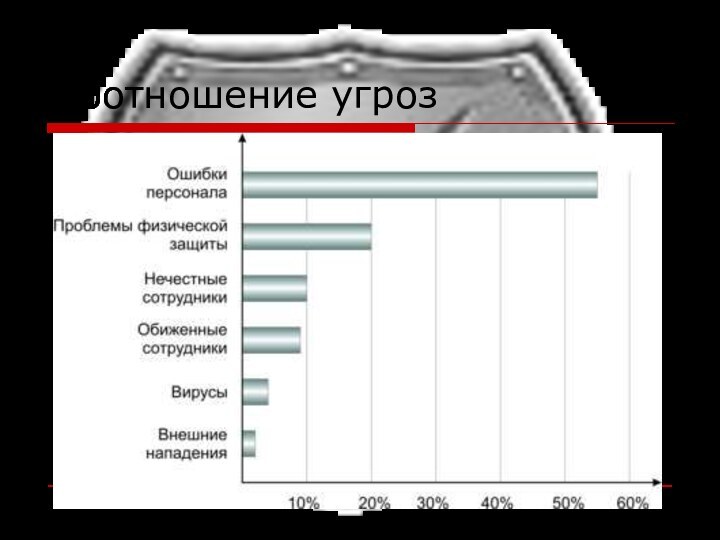

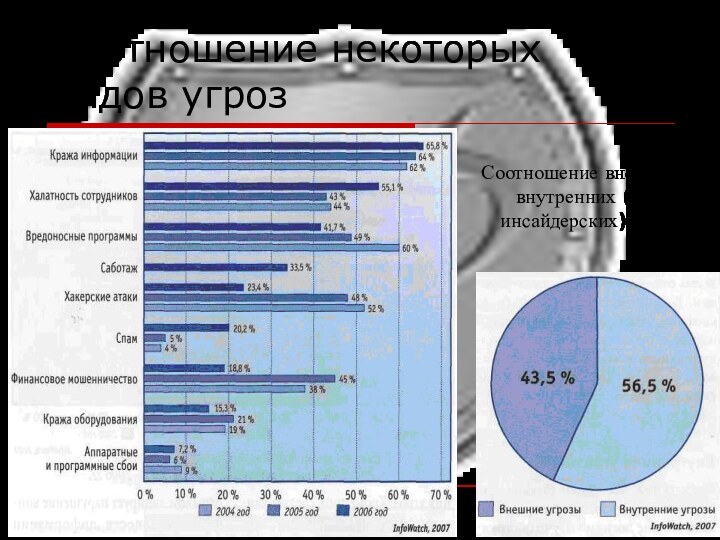

- 13. Соотношение угроз

- 14. Соотношение некоторых видов угроз(c) 2010, А.М. Кадан,

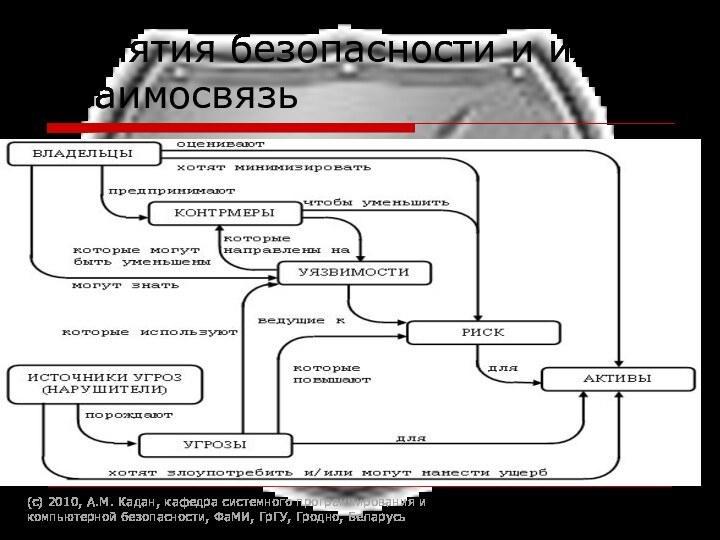

- 15. Понятия безопасности и их взаимосвязь(c) 2010, А.М.

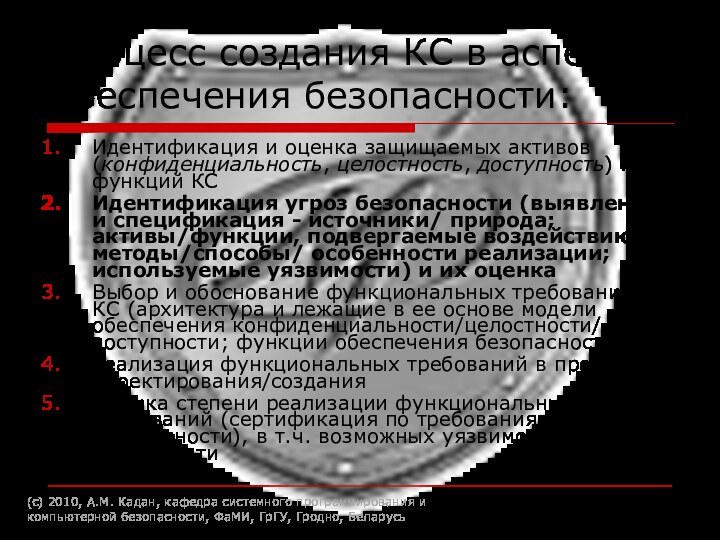

- 16. Процесс создания КС в аспекте обеспечения безопасности:Идентификация

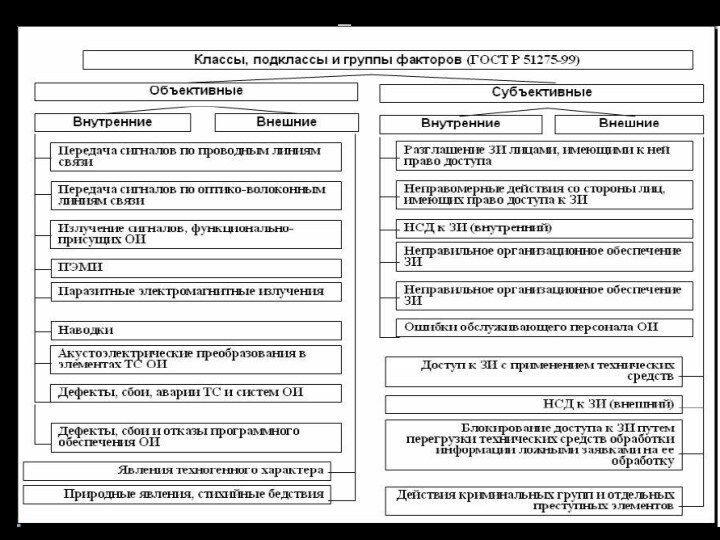

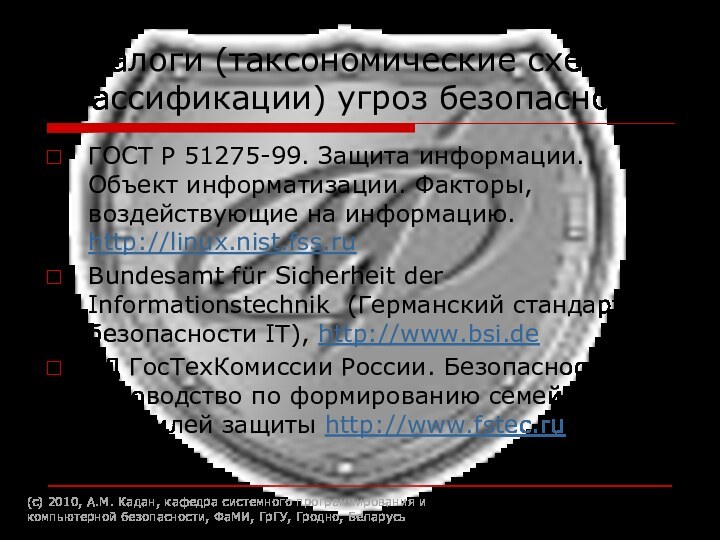

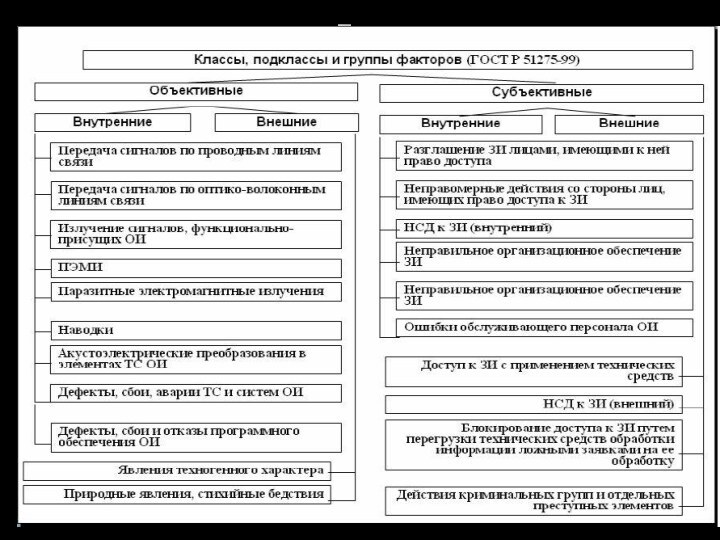

- 17. Каталоги (таксономические схемы классификации) угроз безопасностиГОСТ Р

- 19. (c) 2010, А.М. Кадан, кафедра системного программирования и компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

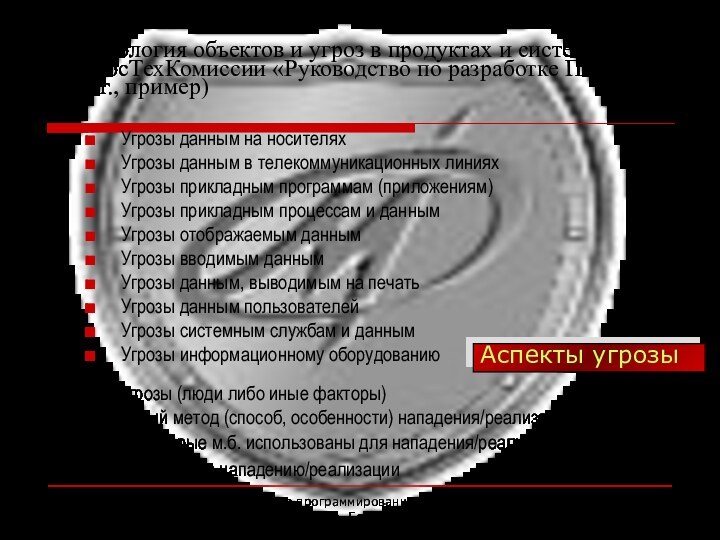

- 20. Методология объектов и угроз в продуктах и

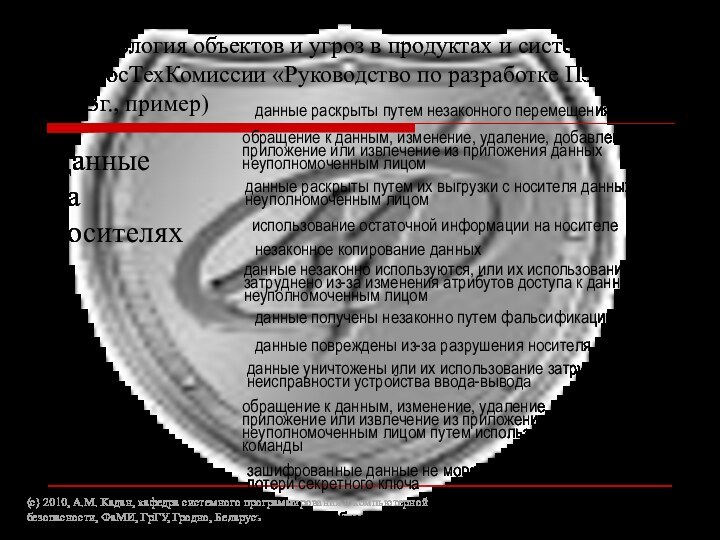

- 21. Методология объектов и угроз в продуктах и

- 22. Методология объектов и угроз в продуктах и

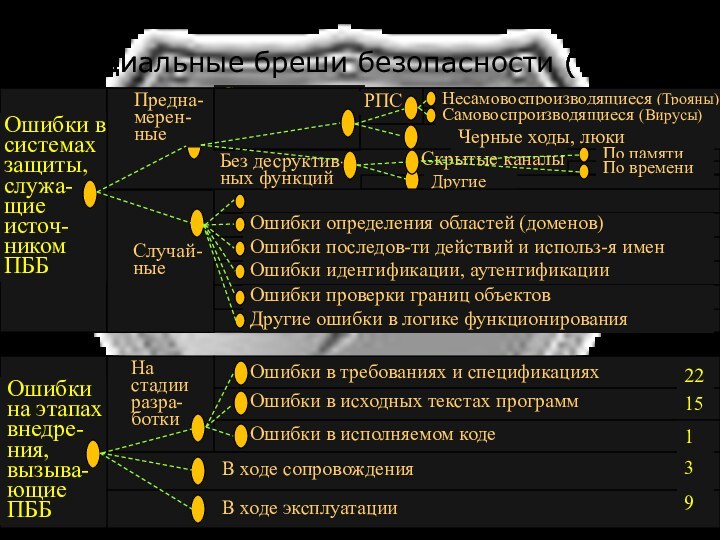

- 23. Потенциальные бреши безопасности (ППБ) Ошибки в системах

- 24. Потенциальные бреши безопасности (c) 2010, А.М. Кадан,

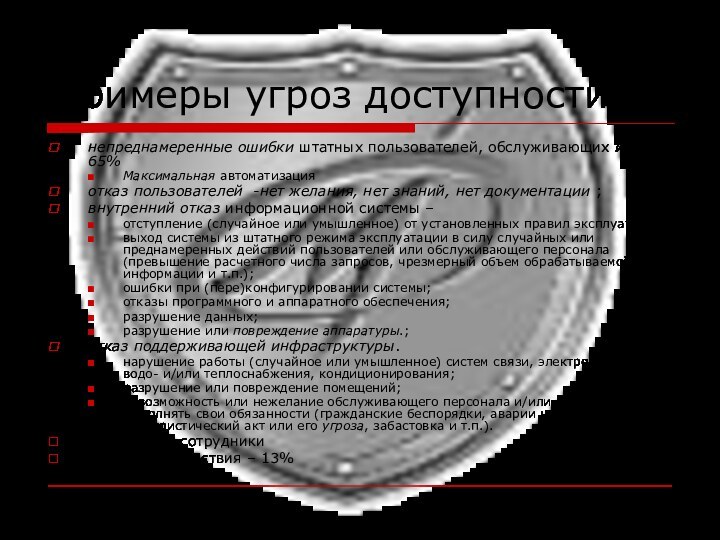

- 25. Примеры угроз доступностинепреднамеренные ошибки штатных пользователей, обслуживающих ИС –

- 26. Вредоносное ПОГрани вредоносного ПО:вредоносная функция;внедрение другого вредоносного ПО ;получение контроля

- 27. Пример угроз целостностиКражи и подлоги (нечестные сотрудники)Нарушение

- 28. Пример угроз конфиденциальностиКонфиденциальная информация - предметная и

- 29. Скачать презентацию

- 30. Похожие презентации

Слайд 2

Угрозы безопасности в компьютерных системах

Понятие угроз безопасности, их

классификация и идентификация

Слайд 3

Угрозы безопасности КС

Угроза – потенциальная возможность нарушить ИБ.

Атака

– попытка реализации угрозы

Угроза - следствие наличия уязвимостей в защите

ИС Окно опасности - промежуток времени от момента, когда появляется возможность использовать уязвимость, до момента, когда она ликвидируется

Угрозы безопасности – исходный фактор для выбора защитных механизмов при создании защищенных КС.

Угроза безопасности КС –

совокупность условий и факторов, определяющих потенциальную или реально существующую опасность нарушения

конфиденциальности,

целостности,

[правомерной] доступности информации и/или снижения надежности [безотказности и аутентичности] реализации функций КС

Слайд 4

Систематизация и классификация угроз

систематизация

приведение в систему,

т.е. в нечто целое, представляющее собой единство закономерно расположенных

и находящихся во взаимной связи частей; выстраивание в определенный порядокклассификация

последовательное деление понятий (предметов исследования), проводимое по характеристикам и параметрам, существенным с точки зрения исследовательской задачи

Частный случай систематизации

Слайд 5

Методы и цели классификации

Таксономическая (родовая, дерево)

O = O1

∪ O2 , O1 ∩ O2 = ∅

Мереологическая ("часть-целое")

Цели

классификациитеоретико-познавательные функции

прикладные функции

обеспечивают полноту анализа при идентификации угроз для конкретной КС

позволяют систематизировать выбор защитных мер, которые могут устранять сразу целый класс (с соответствующими подклассами) угроз

Слайд 7

Каталогизация угроз

Составление и закрепление в стандартах таксономически-классификационных схем

угроз. Например, ГОСТ 51275-99 «Защита информации. Объект информатизации. Факторы,

воздействующие на информацию»Используется для идентификации угроз

Идентификация включает

выделение угроз, характерных для конкретной КС

Их идентификацию (присвоения кодов)

спецификацию (описание) угроз по некоторым параметрам:

источник (природу происхождения) угрозы, активы (объекты КС), на которые направлена угроза), способы осуществления угрозы, возможные уязвимости, которые м.б. использованы для реализации угрозы.

В дальнейшем – для выбора защитных мер, методов и механизмов обеспечения безопасности при создании и эксплуатации конкретных защищенных КС

Слайд 9

Пример. Угрозы по природе происхождения. Случайные

Отказы и сбои

аппаратуры

определяются качеством и надежностью аппаратуры

техническими решениями и др.

факторамиПомехи на линиях связи от внешних воздействий

правильность выбора места (маршрута) прокладки

технических решений по помехозащищенности

э/м обстановки

Ошибки человека как звена информационной системы

(c) 2010, А.М. Кадан, кафедра системного программирования и компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

Слайд 10

Пример. Угрозы по природе происхождения. Случайные

Схемные и системотехнические

ошибки разработчиков

Структурные, алгоритмические и программные ошибки

специальные методы проектирования

и разработкиспециальные процедуры тестирования и отладки

Аварийные ситуации

- по выходу из строя электропитания

- по стихийным бедствиям

- по выходу из строя систем жизнеобеспечения

(c) 2010, А.М. Кадан, кафедра системного программирования и компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

Слайд 11

Пример. Преднамеренные угрозы. Инциденты в ИТ-сфере РФ

вызванные человеком

или связанные с действиями человека, определяются т.н. человеческим фактором

(мотивы, категории, возможности)(c) 2010, А.М. Кадан, кафедра системного программирования и компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

Слайд 12

Угрозы по направлению осуществления

Внешние

исходящие извне по отношению к

персоналу, к организации (предприятию), к государству, к территории (зданиям,

помещениям) КСВнутренние

происходящие внутри КС, среди персонала, в зоне расположения объектов КС

(c) 2010, А.М. Кадан, кафедра системного программирования и компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

Внутренняя зона КС

Зона контролируемой

территории

Зона помещений КС

Зона ресурсов КС

Слайд 14

Соотношение некоторых видов угроз

(c) 2010, А.М. Кадан, кафедра

системного программирования и компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

Соотношение

внешних и внутренних (т.н. инсайдерских) угроз

Слайд 15

Понятия безопасности и их взаимосвязь

(c) 2010, А.М. Кадан,

кафедра системного программирования и компьютерной безопасности, ФаМИ, ГрГУ, Гродно,

Беларусь

Слайд 16

Процесс создания КС в аспекте обеспечения безопасности:

Идентификация и

оценка защищаемых активов (конфиденциальность, целостность, доступность) и функций КС

Идентификация

угроз безопасности (выявление и спецификация - источники/ природа; активы/функции, подвергаемые воздействию; методы/способы/ особенности реализации; используемые уязвимости) и их оценкаВыбор и обоснование функциональных требований к КС (архитектура и лежащие в ее основе модели обеспечения конфиденциальности/целостности/ доступности; функции обеспечения безопасности)

Реализация функциональных требований в процессе проектирования/создания

Оценка степени реализации функциональных требований (сертификация по требованиям безопасности), в т.ч. возможных уязвимостей, брешей безопасн-ти

(c) 2010, А.М. Кадан, кафедра системного программирования и компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

Слайд 17

Каталоги (таксономические схемы классификации) угроз безопасности

ГОСТ Р 51275-99.

Защита информации. Объект информатизации. Факторы, воздействующие на информацию. http://linux.nist.fss.ru

Bundesamt

für Sicherheit der Informationstechnik (Германский стандарт безопасности IT), http://www.bsi.deРД ГосТехКомиссии России. Безопасность ИТ. Руководство по формированию семейств профилей защиты http://www.fstec.ru

(c) 2010, А.М. Кадан, кафедра системного программирования и компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

Слайд 19

(c) 2010, А.М. Кадан, кафедра системного программирования и

компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

Слайд 20 Методология объектов и угроз в продуктах и системах

ИТ (РД ГосТехКомиссии «Руководство по разработке ПЗ и ЗБ,

2003г., пример)Угрозы данным на носителях

Угрозы данным в телекоммуникационных линиях

Угрозы прикладным программам (приложениям)

Угрозы прикладным процессам и данным

Угрозы отображаемым данным

Угрозы вводимым данным

Угрозы данным, выводимым на печать

Угрозы данным пользователей

Угрозы системным службам и данным

Угрозы информационному оборудованию

(c) 2010, А.М. Кадан, кафедра системного программирования и компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

- источник угрозы (люди либо иные факторы)

Аспекты угрозы

- предполагаемый метод (способ, особенности) нападения/реализации

- уязвимости, которые м.б. использованы для нападения/реализации

- активы, подверженные нападению/реализации

Слайд 21 Методология объектов и угроз в продуктах и системах

ИТ (РД ГосТехКомиссии «Руководство по разработке ПЗ и ЗБ,

2003г., пример)Данные

на

носителях

(c) 2010, А.М. Кадан, кафедра системного программирования и компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

данные раскрыты путем незаконного перемещения носителя

обращение к данным, изменение, удаление, добавление в приложение или извлечение из приложения данных неуполномоченным лицом

данные раскрыты путем их выгрузки с носителя данных неуполномоченным лицом

использование остаточной информации на носителе

незаконное копирование данных

данные незаконно используются, или их использование затруднено из-за изменения атрибутов доступа к данным неуполномоченным лицом

данные получены незаконно путем фальсификации файла

данные повреждены из-за разрушения носителя

данные уничтожены или их использование затруднено из-за неисправности устройства ввода-вывода

обращение к данным, изменение, удаление, добавление в приложение или извлечение из приложения данных неуполномоченным лицом путем использования соответствующей команды

зашифрованные данные не могут быть дешифрованы из-за потери секретного ключа

данные ошибочно удалены уполномоченным лицом

Слайд 22 Методология объектов и угроз в продуктах и системах

ИТ (РД ГосТехКомиссии «Руководство по разработке ПЗ и ЗБ,

2003г., пример)Данные

в

телекоммуникациях

И т.д.

(c) 2010, А.М. Кадан, кафедра системного программирования и компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

данные перехвачены или разрушены в телекоммуникационной линии

данные прослушиваются, незаконно умышленно изменены, искажены, похищены, удалены или дополнены в системе коммутации

данные незаконно используются в результате подмены их адресата, отправителя или изменения атрибутов доступа в системе коммутации

связь заблокирована из-за повреждения линии

связь заблокирована из-за аномалий в канале связи

Слайд 23

Потенциальные бреши безопасности (ППБ)

Ошибки в системах защиты, служа-щие

источ-ником ПББ

Предна-мерен-ные

Случай-ные

С деструктив-ными функ-ми (активные)

Без десруктив-ных функций

РПС

Черные ходы, люки

Несамовоспроизводящиеся

(Трояны)Самовоспроизводящиеся (Вирусы)

Другие

Скрытые каналы

По памяти

По времени

Ошибки контроля допустимых значений параметров

Ошибки определения областей (доменов)

Ошибки последов-ти действий и использ-я имен

Ошибки идентификации, аутентификации

Ошибки проверки границ объектов

Другие ошибки в логике функционирования

Слайд 24

Потенциальные бреши безопасности

(c) 2010, А.М. Кадан, кафедра системного

программирования и компьютерной безопасности, ФаМИ, ГрГУ, Гродно, Беларусь

Програм-мное обеспе-чение

Инициализация

ОС (загрузка) Управление файловой системой

Управление процессами

Аппаратное обеспечение

ППБ по месту размеще-ния в КС

Управление выделением памяти

Управление устройствами

Средства идент-ии и аутентификации

Другие (неизвестные)

Сервисные програм-мы и ути-литы

Привилегированные утилиты

Непривилегированные утилиты

8

2

10

3

6

5

1

10

1

2

Опера-ционные системы

Прикладные программы

3

Слайд 25

Примеры угроз доступности

непреднамеренные ошибки штатных пользователей, обслуживающих ИС – 65%

Максимальная автоматизация

отказ пользователей -нет желания, нет знаний, нет документации ;

внутренний

отказ информационной системы – отступление (случайное или умышленное) от установленных правил эксплуатации;

выход системы из штатного режима эксплуатации в силу случайных или преднамеренных действий пользователей или обслуживающего персонала (превышение расчетного числа запросов, чрезмерный объем обрабатываемой информации и т.п.);

ошибки при (пере)конфигурировании системы;

отказы программного и аппаратного обеспечения;

разрушение данных;

разрушение или повреждение аппаратуры.;

отказ поддерживающей инфраструктуры.

нарушение работы (случайное или умышленное) систем связи, электропитания, водо- и/или теплоснабжения, кондиционирования;

разрушение или повреждение помещений;

невозможность или нежелание обслуживающего персонала и/или пользователей выполнять свои обязанности (гражданские беспорядки, аварии на транспорте, террористический акт или его угроза, забастовка и т.п.).

Обиженные сотрудники

Стихийные бедствия – 13%

Слайд 26

Вредоносное ПО

Грани вредоносного ПО:

вредоносная функция;

внедрение другого вредоносного ПО ;

получение контроля над атакуемой системой;

агрессивное

потребление ресурсов ;

изменения или разрушения программ и/или данных.

И т.д.

способ распространения;

внешнее

представление.Программный вирус - это исполняемый или интерпретируемый программный код, обладающий свойством

несанкционированного распространения и

самовоспроизведения в автоматизированных системах или телекоммуникационных сетях

(2) Вирусы, Черви, Троянские программы, Мобильные агенты

Слайд 27

Пример угроз целостности

Кражи и подлоги (нечестные сотрудники)

Нарушение статической

целостности

Ввод неверных данных, изменение данных, отказ от совершенных действий

Нарушение

динамической целостностинарушение атомарности транзакций, переупорядочение, кража, дублирование данных или внесение дополнительных сообщений (сетевых пакетов и т.п.).

Соответствующие действия в сетевой среде - активное прослушивание.

Слайд 28

Пример угроз конфиденциальности

Конфиденциальная информация - предметная и служебная

(пароли)

Изначально порочный принцип парольной защиты

угрозы конфиденциальности могут носить некомпьютерный и

нетехнический характер (пароли в записных книжках)размещение конфиденциальных данных в среде, где им не обеспечена необходимая защита (разговоры по телефону, выставки, резервное копирование) – перехват данных техническими средствами

методы морально-психологического воздействия, фишинг

злоупотребление полномочиями, администраторы