Слайд 2

Содержание

История криптографии

Роль криптографии

Криптоанализ

Дешифрование шифра простой замены

Слайд 4

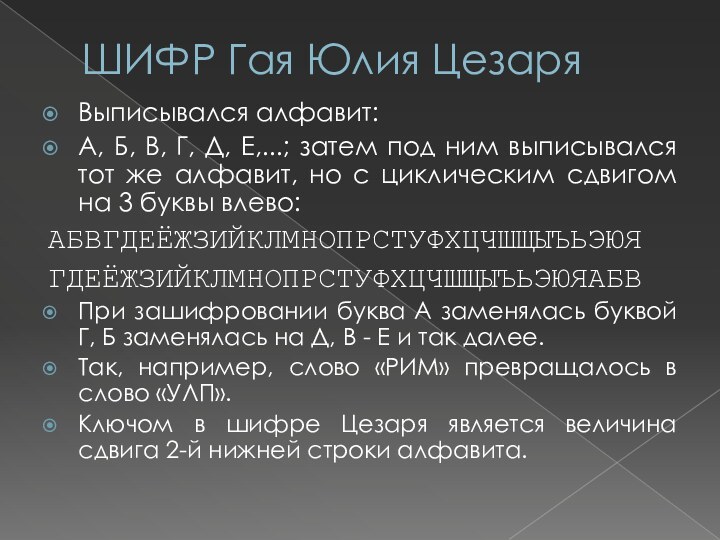

ШИФР Гая Юлия Цезаря

Выписывался алфавит:

А, Б, В, Г,

Д, Е,...; затем под ним выписывался тот же алфавит,

но с циклическим сдвигом на 3 буквы влево:

АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЫЪЬЭЮЯ

ГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЫЪЬЭЮЯАБВ

При зашифровании буква А заменялась буквой Г, Б заменялась на Д, В - Е и так далее.

Так, например, слово «РИМ» превращалось в слово «УЛП».

Ключом в шифре Цезаря является величина сдвига 2-й нижней строки алфавита.

Слайд 5

«Пляшущие человечки»

«I'm here Abe Slaney» («Я здесь

Аб Слени»).

Использован шифр простой замены букв на фигурки людей;

флажок в руках означает конец слова.

Ключом такого шифра являлись позы человечков, заменяющих буквы

Слайд 6

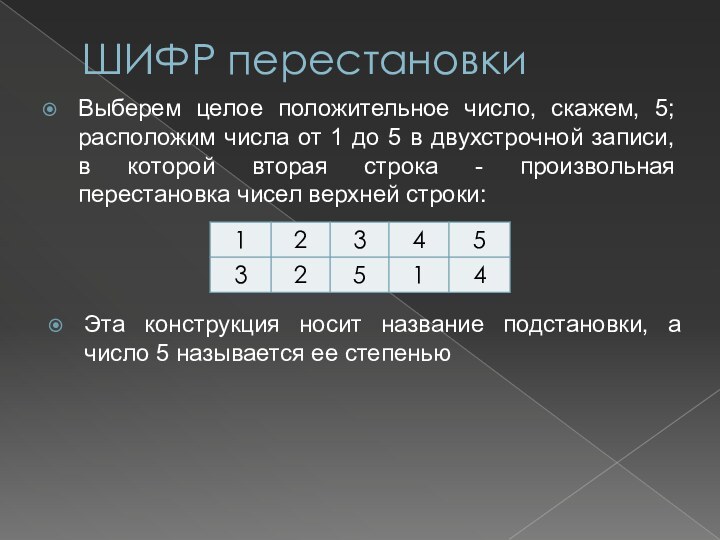

ШИФР перестановки

Выберем целое положительное число, скажем, 5; расположим

числа от 1 до 5 в двухстрочной записи, в

которой вторая строка - произвольная перестановка чисел верхней строки:

Эта конструкция носит название подстановки, а число 5 называется ее степенью

Слайд 7

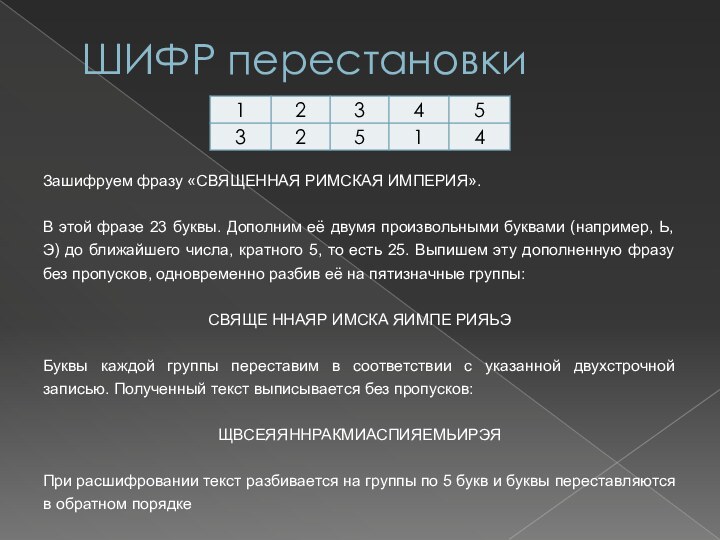

ШИФР перестановки

Зашифруем фразу «СВЯЩЕННАЯ РИМСКАЯ ИМПЕРИЯ».

В этой фразе

23 буквы. Дополним её двумя произвольными буквами (например, Ь,

Э) до ближайшего числа, кратного 5, то есть 25. Выпишем эту дополненную фразу без пропусков, одновременно разбив её на пятизначные группы:

СВЯЩЕ ННАЯР ИМСКА ЯИМПЕ РИЯЬЭ

Буквы каждой группы переставим в соответствии с указанной двухстрочной записью. Полученный текст выписывается без пропусков:

ЩВСЕЯЯННРАКМИАСПИЯЕМЬИРЭЯ

При расшифровании текст разбивается на группы по 5 букв и буквы переставляются в обратном порядке

Слайд 8

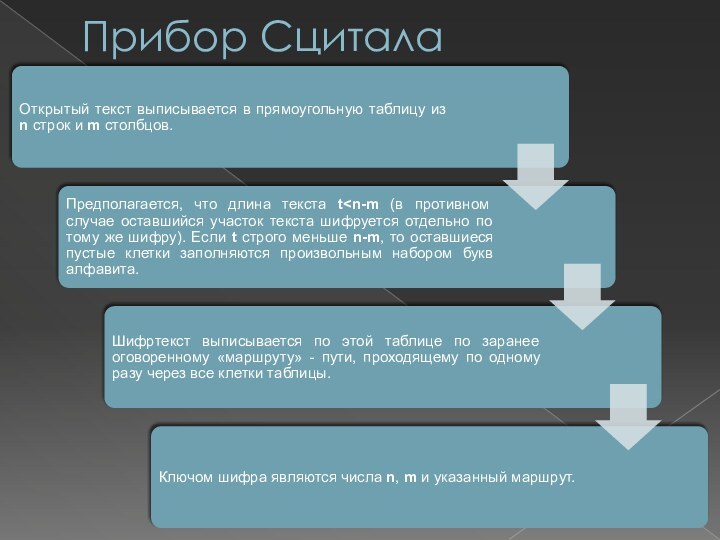

Прибор Сцитала

Один из первых физических приборов, реализующих шифр

перестановки

В этом примере ключом шифра являлся диаметр цилиндра и

его длина

Слайд 10

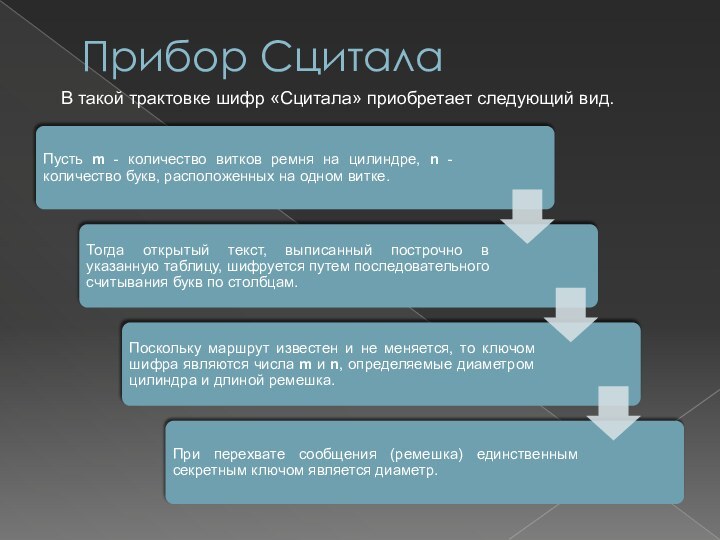

Прибор Сцитала

В такой трактовке шифр «Сцитала» приобретает следующий

вид.

Слайд 11

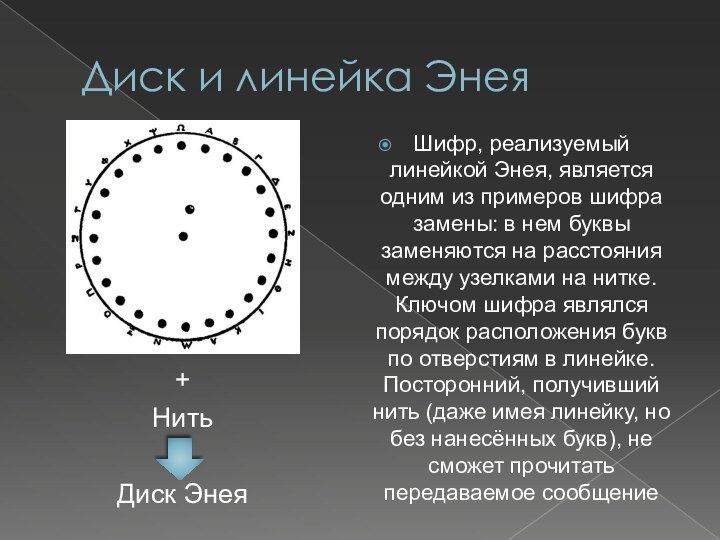

Диск и линейка Энея

Шифр, реализуемый линейкой Энея, является

одним из примеров шифра замены: в нем буквы заменяются

на расстояния между узелками на нитке. Ключом шифра являлся порядок расположения букв по отверстиям в линейке. Посторонний, получивший нить (даже имея линейку, но без нанесённых букв), не сможет прочитать передаваемое сообщение

+

Нить

Диск Энея

Слайд 13

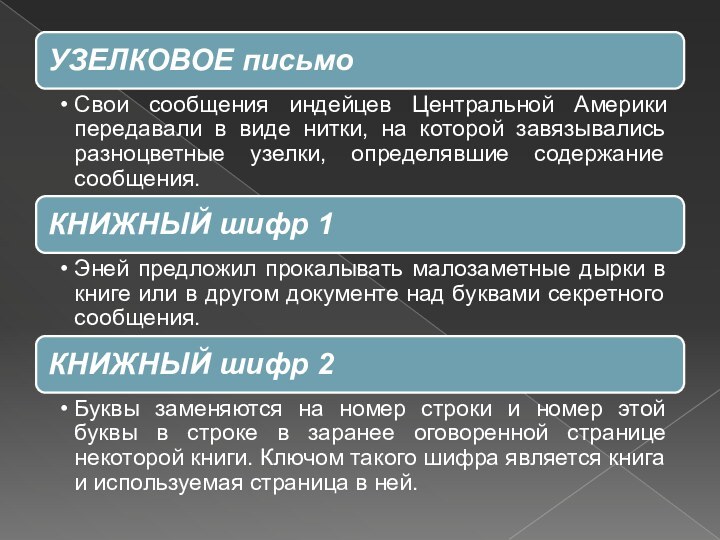

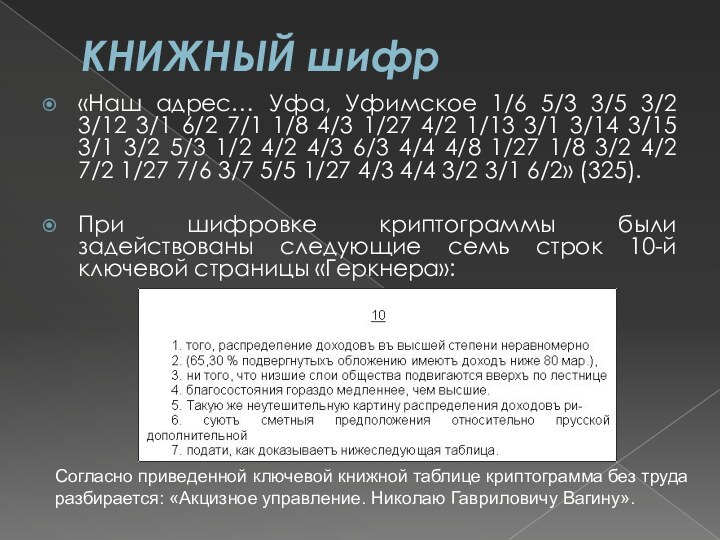

КНИЖНЫЙ шифр

«Наш адрес… Уфа, Уфимское 1/6 5/3 3/5

3/2 3/12 3/1 6/2 7/1 1/8 4/3 1/27 4/2

1/13 3/1 3/14 3/15 3/1 3/2 5/3 1/2 4/2 4/3 6/3 4/4 4/8 1/27 1/8 3/2 4/2 7/2 1/27 7/6 3/7 5/5 1/27 4/3 4/4 3/2 3/1 6/2» (325).

При шифровке криптограммы были задействованы следующие семь строк 10-й ключевой страницы «Геркнера»:

Согласно приведенной ключевой книжной таблице криптограмма без труда разбирается: «Акцизное управление. Николаю Гавриловичу Вагину».

Слайд 14

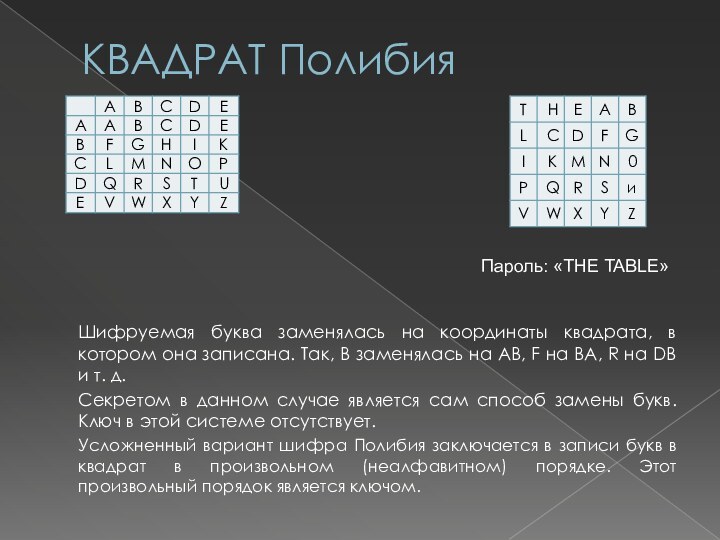

КВАДРАТ Полибия

Шифруемая буква заменялась на координаты квадрата, в

котором она записана. Так, В заменялась на АВ, F

на ВА, R на DB и т. д.

Секретом в данном случае является сам способ замены букв. Ключ в этой системе отсутствует.

Усложненный вариант шифра Полибия заключается в записи букв в квадрат в произвольном (неалфавитном) порядке. Этот произвольный порядок является ключом.

Пароль: «THE TABLE»

Слайд 15

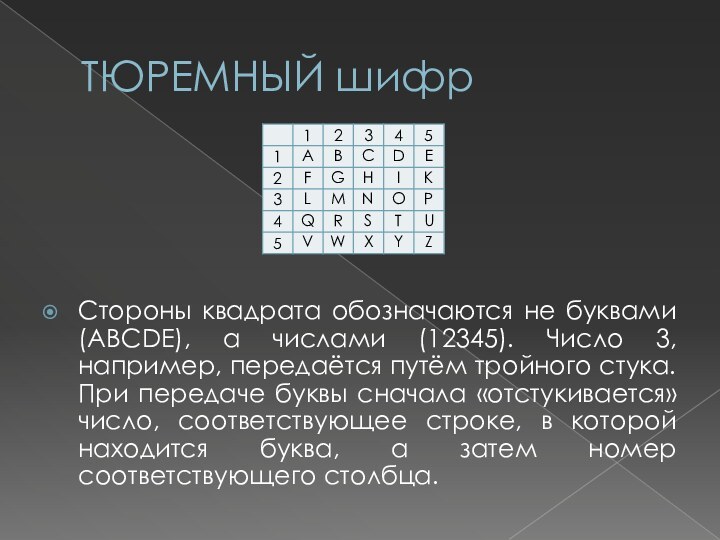

ТЮРЕМНЫЙ шифр

Стороны квадрата обозначаются не буквами (ABCDE), а

числами (12345). Число 3, например, передаётся путём тройного стука.

При передаче буквы сначала «отстукивается» число, соответствующее строке, в которой находится буква, а затем номер соответствующего столбца.

Слайд 18

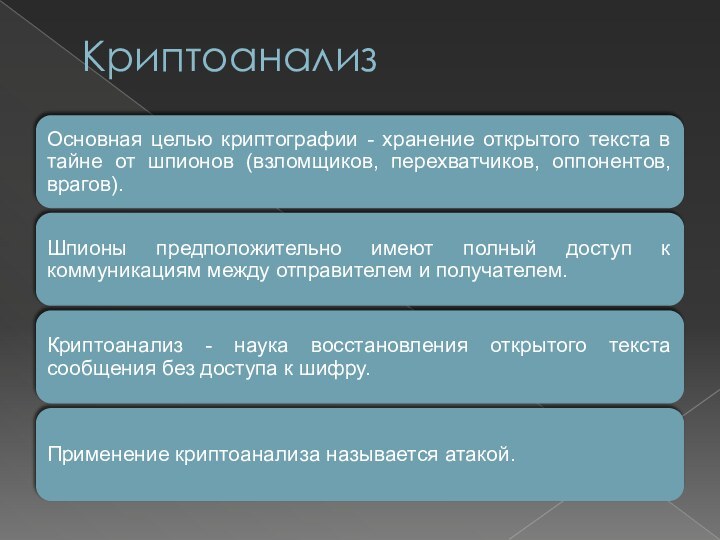

Криптоанализ

Классический криптоанализ

Частотный анализ

метод Касиски

дешифровальные машины

Слайд 19

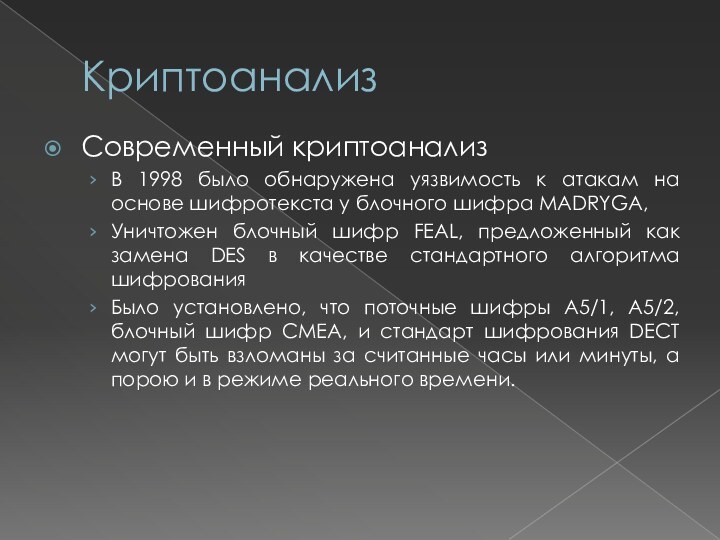

Криптоанализ

Современный криптоанализ

В 1998 было обнаружена уязвимость к атакам

на основе шифротекста у блочного шифра MADRYGA,

Уничтожен блочный шифр

FEAL, предложенный как замена DES в качестве стандартного алгоритма шифрования

Было установлено, что поточные шифры A5/1, A5/2, блочный шифр CMEA, и стандарт шифрования DECT могут быть взломаны за считанные часы или минуты, а порою и в режиме реального времени.

Слайд 20

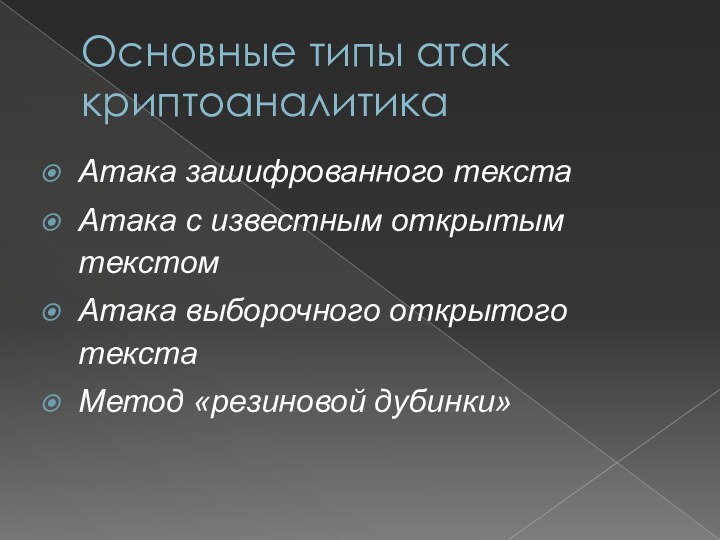

Основные типы атак криптоаналитика

Атака зашифрованного текста

Атака c известным

открытым текстом

Атака выборочного открытого текста

Метод «резиновой дубинки»

Слайд 21

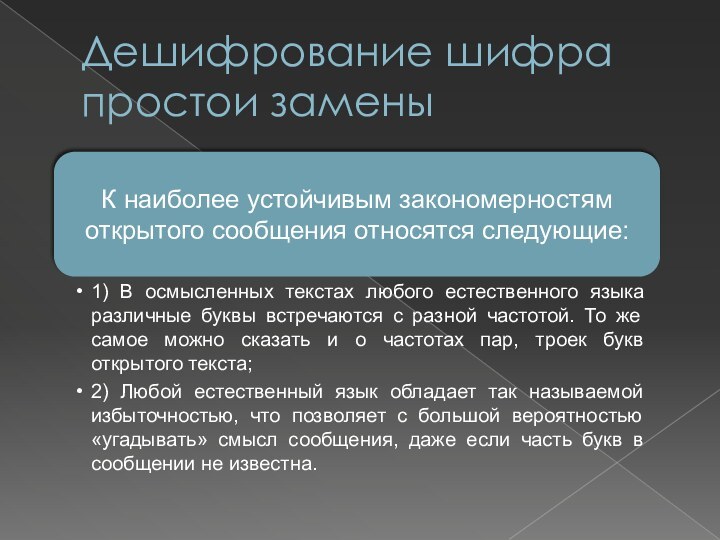

Дешифрование шифра простои замены

Слайд 22

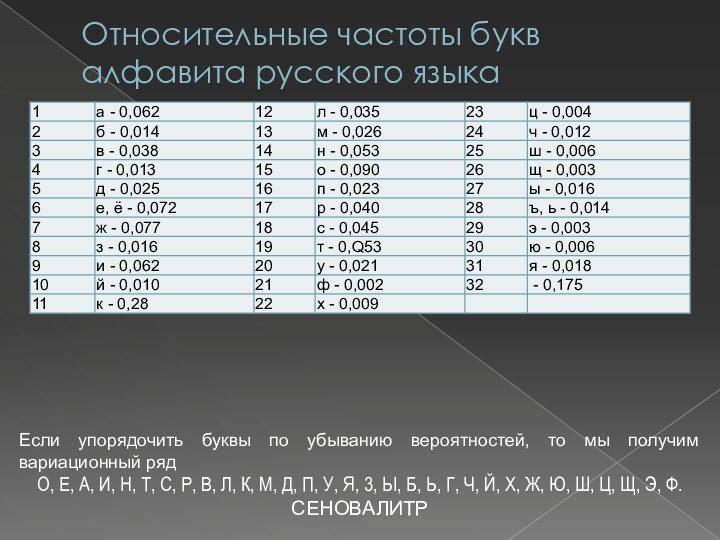

Относительные частоты букв алфавита русского языка

Если упорядочить буквы

по убыванию вероятностей, то мы получим вариационный ряд

О, Е,

А, И, Н, Т, С, Р, В, Л, К, М, Д, П, У, Я, 3, Ы, Б, Ь, Г, Ч, Й, Х, Ж, Ю, Ш, Ц, Щ, Э, Ф.

СЕНОВАЛИТР

Слайд 23

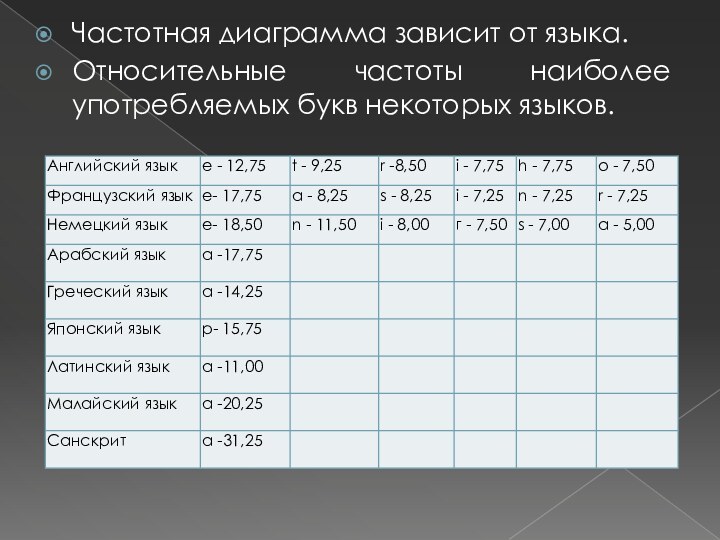

Частотная диаграмма зависит от языка.

Относительные частоты наиболее употребляемых

букв некоторых языков.

Слайд 24

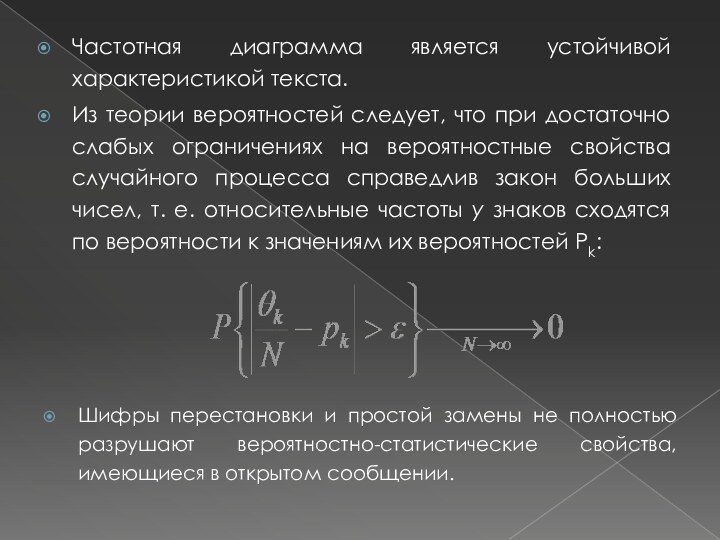

Частотная диаграмма является устойчивой характеристикой текста.

Из теории вероятностей

следует, что при достаточно слабых ограничениях на вероятностные свойства

случайного процесса справедлив закон больших чисел, т. е. относительные частоты у знаков сходятся по вероятности к значениям их вероятностей Pk:

Шифры перестановки и простой замены не полностью разрушают вероятностно-статистические свойства, имеющиеся в открытом сообщении.

Слайд 25

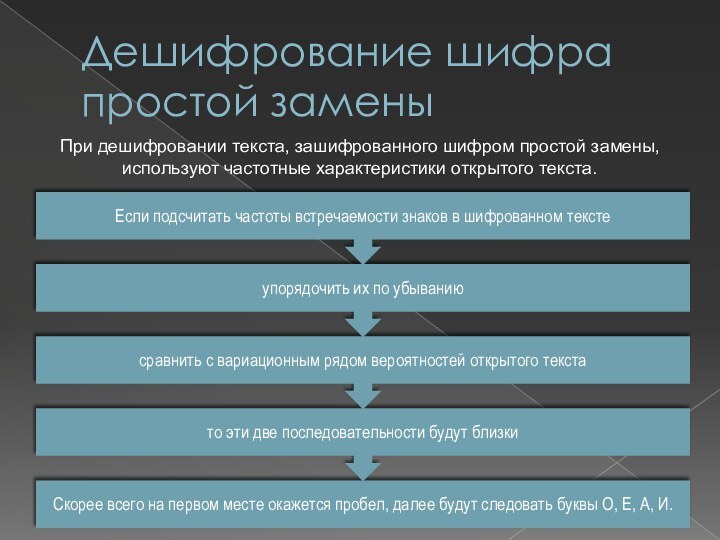

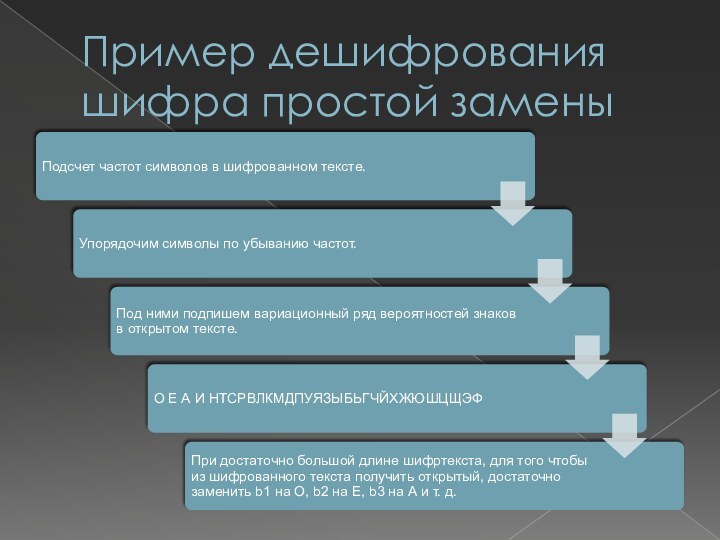

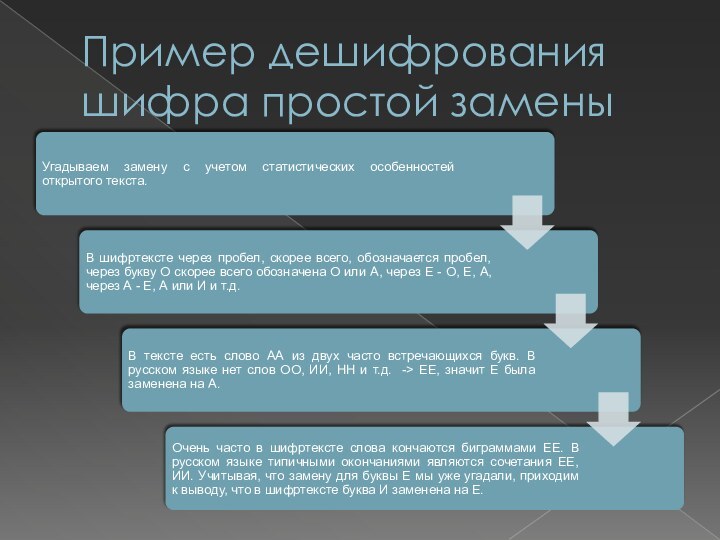

Дешифрование шифра простой замены

При дешифровании текста, зашифрованного шифром

простой замены, используют частотные характеристики открытого текста.

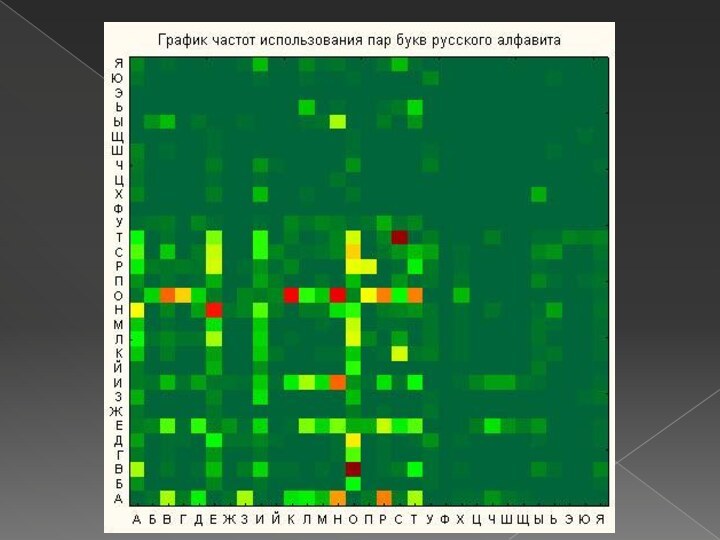

Слайд 26

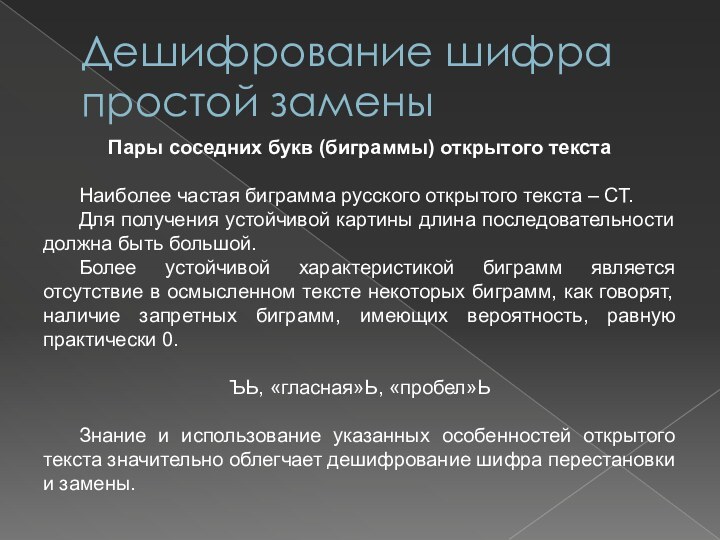

Дешифрование шифра простой замены

Пары соседних букв (биграммы) открытого

текста

Наиболее частая биграмма русского открытого текста – СТ.

Для получения

устойчивой картины длина последовательности должна быть большой.

Более устойчивой характеристикой биграмм является отсутствие в осмысленном тексте некоторых биграмм, как говорят, наличие запретных биграмм, имеющих вероятность, равную практически 0.

ЪЬ, «гласная»Ь, «пробел»Ь

Знание и использование указанных особенностей открытого текста значительно облегчает дешифрование шифра перестановки и замены.

Слайд 27

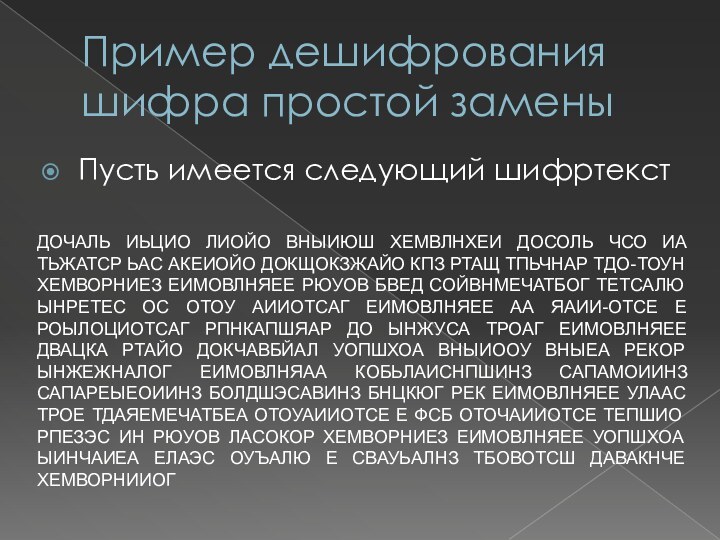

Пример дешифрования шифра простой замены

Пусть имеется следующий шифртекст

ДОЧАЛЬ

ИЬЦИО ЛИОЙО ВНЫИЮШ ХЕМВЛНХЕИ ДОСОЛЬ ЧСО ИА ТЬЖАТСР ЬАС

АКЕИОЙО ДОКЩОКЗЖАЙО КПЗ РТАЩ ТПЬЧНАР ТДО-ТОУН ХЕМВОРНИЕЗ ЕИМОВЛНЯЕЕ РЮУОВ БВЕД СОЙВНМЕЧАТБОГ ТЕТСАЛЮ ЫНРЕТЕС ОС ОТОУ АИИОТСАГ ЕИМОВЛНЯЕЕ АА ЯАИИ-ОТСЕ Е РОЫЛОЦИОТСАГ РПНКАПШЯАР ДО ЫНЖУСА ТРОАГ ЕИМОВЛНЯЕЕ ДВАЦКА РТАЙО ДОКЧАВБЙАЛ УОПШХОА ВНЫИООУ ВНЫЕА РЕКОР ЫНЖЕЖНАЛОГ ЕИМОВЛНЯАА КОБЬЛАИСНПШИНЗ САПАМОИИНЗ САПАРЕЫЕОИИНЗ БОЛДШЭСАВИНЗ БНЦКЮГ РЕК ЕИМОВЛНЯЕЕ УЛААС ТРОЕ ТДАЯЕМЕЧАТБЕА ОТОУАИИОТСЕ Е ФСБ ОТОЧАИИОТСЕ ТЕПШИО РПЕЗЭС ИН РЮУОВ ЛАСОКОР ХЕМВОРНИЕЗ ЕИМОВЛНЯЕЕ УОПШХОА ЫИНЧАИЕА ЕЛАЭС ОУЪАЛЮ Е СВАУЬАЛНЗ ТБОВОТСШ ДАВАКНЧЕ ХЕМВОРНИИОГ

Слайд 28

Пример дешифрования шифра простой замены

Слайд 29

Пример дешифрования шифра простой замены

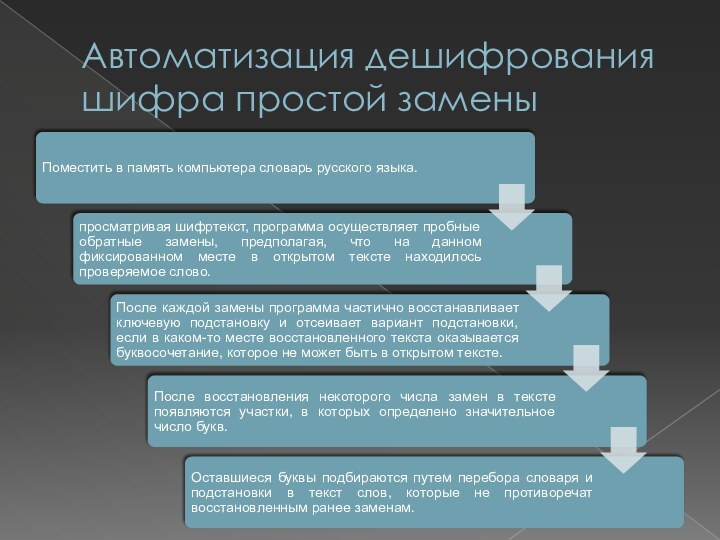

Слайд 30

Автоматизация дешифрования шифра простой замены

Слайд 31

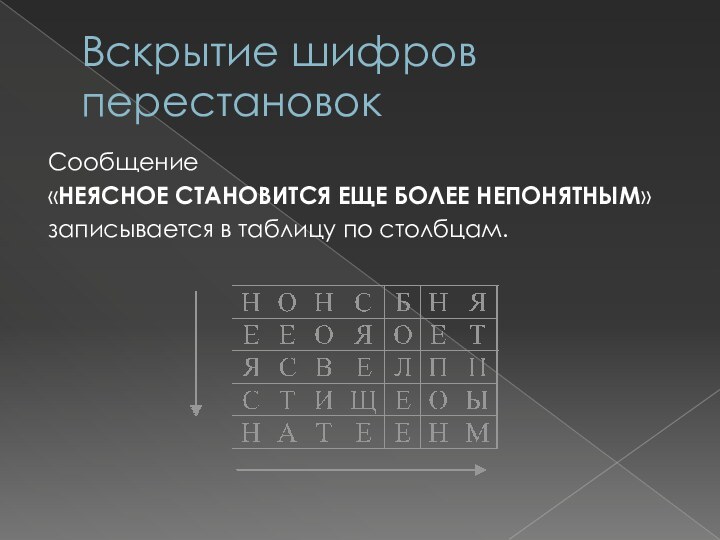

Вскрытие шифров перестановок

Сообщение

«НЕЯСНОЕ СТАНОВИТСЯ ЕЩЕ БОЛЕЕ НЕПОНЯТНЫМ»

записывается в

таблицу по столбцам.

Слайд 32

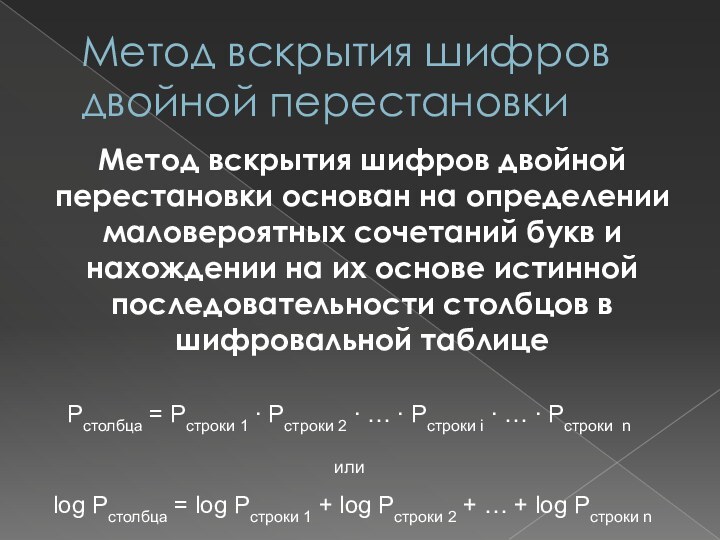

Метод вскрытия шифров двойной перестановки

Метод вскрытия шифров двойной

перестановки основан на определении маловероятных сочетаний букв и нахождении

на их основе истинной последовательности столбцов в шифровальной таблице

Рстолбца = Рстроки 1 ∙ Рстроки 2 ∙ … ∙ Рстроки i ∙ … ∙ Рстроки n

log Рстолбца = log Рстроки 1 + log Рстроки 2 + … + log Рстроки n

или

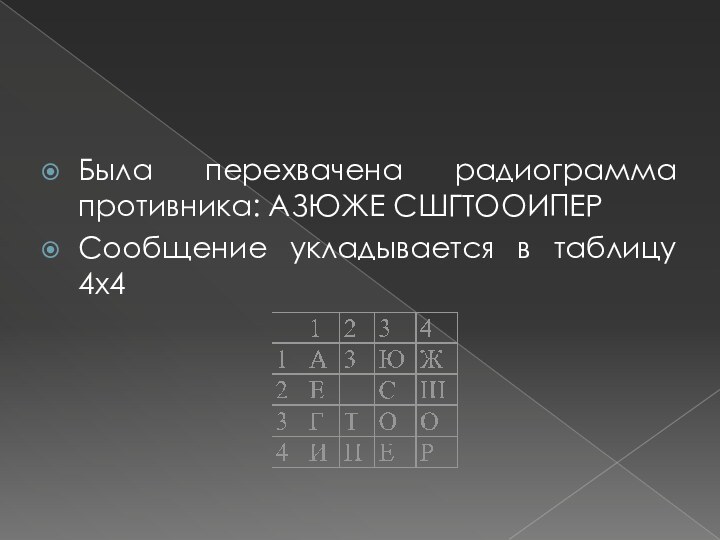

Слайд 33

Была перехвачена радиограмма противника: АЗЮЖЕ СШГТООИПЕР

Сообщение укладывается в

таблицу 4х4

Слайд 34

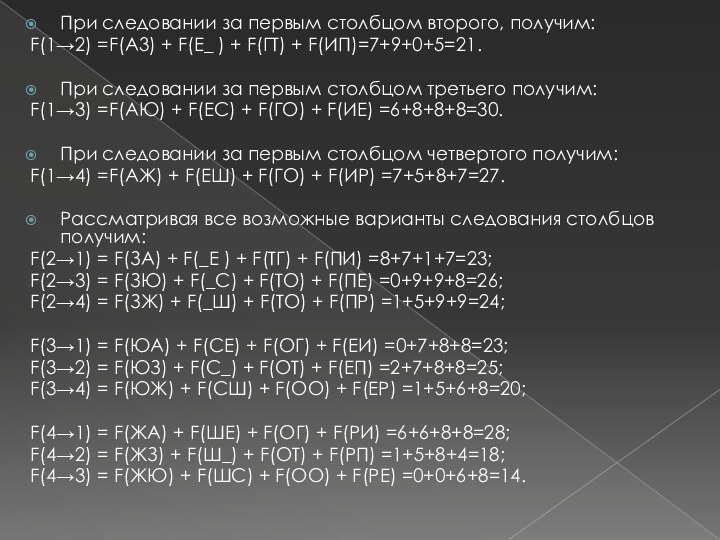

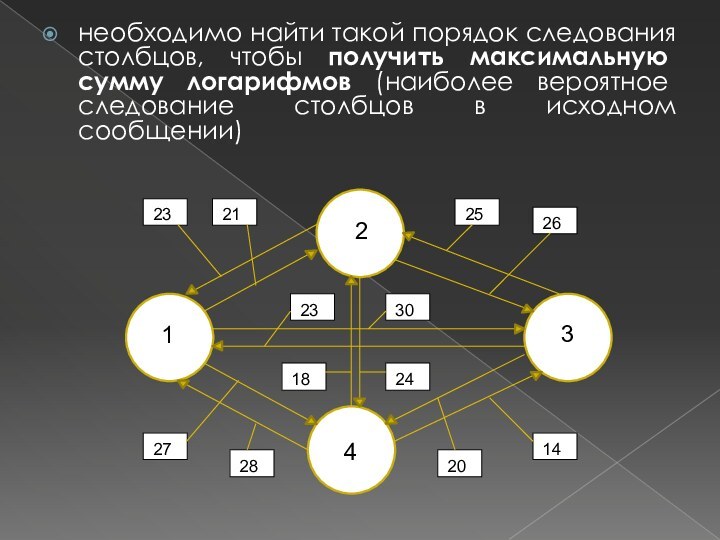

При следовании за первым столбцом второго, получим:

F(12) =F(A3)

+ F(Е_ ) + F(ГТ) + F(ИП)=7+9+0+5=21.

При следовании за

первым столбцом третьего получим:

F(13) =F(АЮ) + F(ЕС) + F(ГО) + F(ИЕ) =6+8+8+8=30.

При следовании за первым столбцом четвертого получим:

F(14) =F(АЖ) + F(ЕШ) + F(ГО) + F(ИР) =7+5+8+7=27.

Рассматривая все возможные варианты следования столбцов получим:

F(21) = F(ЗА) + F(_Е ) + F(ТГ) + F(ПИ) =8+7+1+7=23;

F(23) = F(ЗЮ) + F(_С) + F(ТО) + F(ПЕ) =0+9+9+8=26;

F(24) = F(ЗЖ) + F(_Ш) + F(ТО) + F(ПР) =1+5+9+9=24;

F(31) = F(ЮА) + F(СЕ) + F(ОГ) + F(ЕИ) =0+7+8+8=23;

F(32) = F(ЮЗ) + F(С_) + F(ОТ) + F(ЕП) =2+7+8+8=25;

F(34) = F(ЮЖ) + F(СШ) + F(ОО) + F(ЕР) =1+5+6+8=20;

F(41) = F(ЖA) + F(ШЕ) + F(ОГ) + F(РИ) =6+6+8+8=28;

F(42) = F(ЖЗ) + F(Ш_) + F(ОТ) + F(РП) =1+5+8+4=18;

F(43) = F(ЖЮ) + F(ШС) + F(ОО) + F(РЕ) =0+0+6+8=14.

Слайд 35

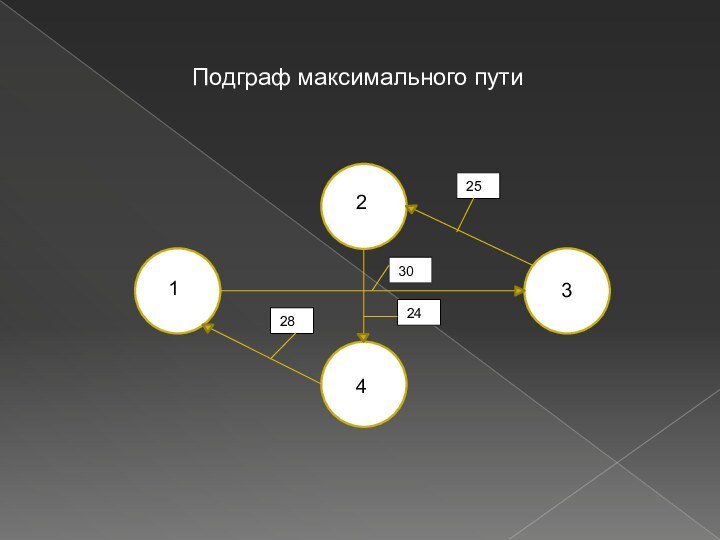

необходимо найти такой порядок следования столбцов, чтобы получить

максимальную сумму логарифмов (наиболее вероятное следование столбцов в исходном

сообщении)

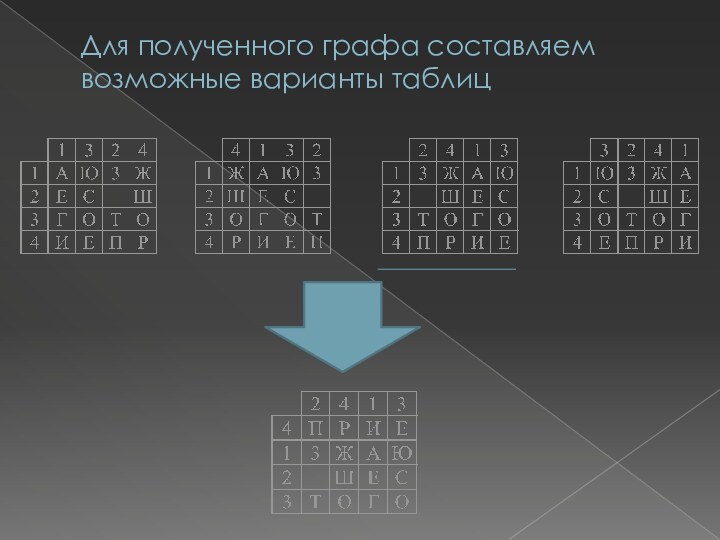

Слайд 37

Для полученного графа составляем возможные варианты таблиц