- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Правовая охрана программ и данных. Защита информации 8 класс

Содержание

- 2. Авторское право на программу возникает автоматически при

- 3. Ø Латинская буква С внутри кругаØ Имя

- 4. Международные документы · Бернская конвенция об охране

- 5. Документы Российской Федерации:

- 6. Корпорация Microsoft, 1993-1997Знак охраны авторских прав ПРИМЕР:

- 7. Личные неимущественные права авторов программ для ЭВМ

- 8. Имущественные права авторов программ для ЭВМ и

- 9. Выписка из Уголовного кодекса Российской Федерации Глава 28. Преступления в сфере компьютерной информации

- 10. Статья 272. Неправомерный доступ к компьютерной информации

- 11. Статья 273. Создание, использование и распространение

- 12. Нарушение правил эксплуатации

- 13. Электронная цифровая подпись в электронном документе признается

- 14. Программы по их правовому статусу можно разделить на три большие группы: Лицензионные;Условно бесплатные;Свободно распространяемые программы.

- 15. Защита от несанкционированного доступа к информации. Для

- 16. Защита с использованием пароля используется при загрузке

- 17. От несанкционированного доступа может быть защищен каждый

- 18. В настоящее время для защиты от несанкционированного

- 19. ПО распространяется фирмами-производителями в форме дистрибутивов на

- 20. Физическая защита данных на дискеДля обеспечения большей

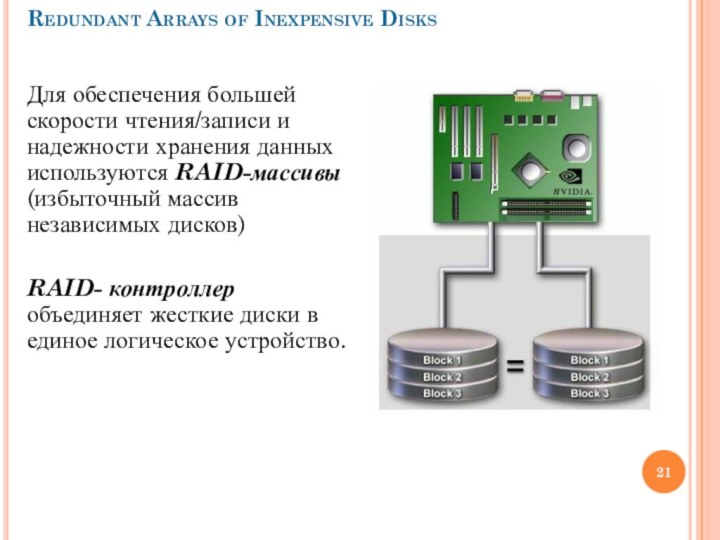

- 21. Redundant Arrays of Inexpensive DisksДля обеспечения большей

- 22. RAID-массивы Реализация RAID-массива:Аппаратная (несколько жестких дисков управляются

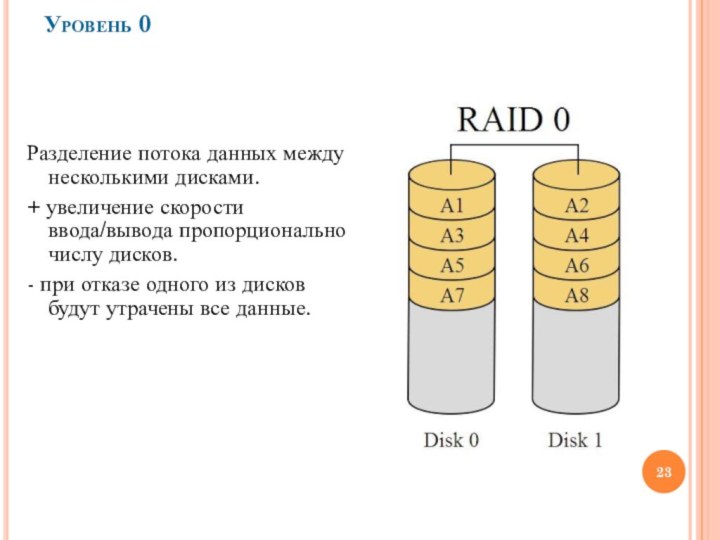

- 23. Уровень 0Разделение потока данных между несколькими дисками.

- 24. Уровень 1 Организация "зеркальных" дисков

- 25. ТРОЯНСКИЕ ПРОГРАММЫТроянская программа, троянец (от англ. trojan)

- 26. ТРОЯНСКИЕ УТИЛИТЫ УДАЛЕННОГО АДМИНИСТРИРОВАНИЯУтилиты скрытого управления позволяют

- 27. ТРОЯНСКИЕ ПРОГРАММЫ - ШПИОНЫТроянские программы ворующие информацию,

- 28. ТРОЯНСКИЕ ПРОГРАММЫ - ШПИОНЫДанные троянцы осуществляют электронный

- 29. ТРОЯНСКИЕ ПРОГРАММЫ – ИНСТАЛЛЯТОРЫ ВРЕДОНОСНЫХ ПРОГРАММТроянские программы

- 30. СЕТЕВЫЕ АТАКИСетевые атаки - направленные действия на

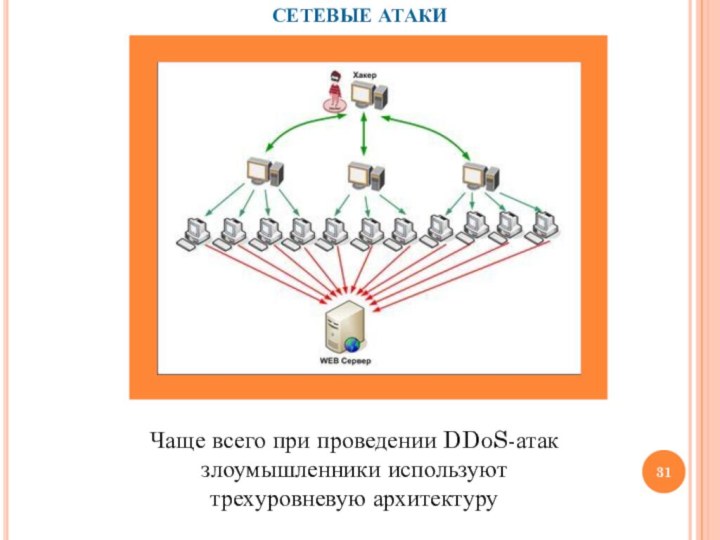

- 31. СЕТЕВЫЕ АТАКИЧаще всего при проведении DDoS-атак злоумышленники используют трехуровневую архитектуру

- 32. Скачать презентацию

- 33. Похожие презентации

Слайд 3

Ø Латинская буква С внутри круга

Ø Имя обладателя

исключительных авторских прав

Дата первого опубликования

Знак

охраны

авторского права

Слайд 4

Международные документы

· Бернская конвенция об охране литературных и

художественных произведений 1886г.

· Всемирная конвенция об авторском праве

1952г.Слайд 7 Личные неимущественные права авторов программ для ЭВМ и

БД

Право авторства

Право на имя

Право на обнародование

Право на защиту репутации Слайд 8 Имущественные права авторов программ для ЭВМ и БД

Если программы созданы в порядке выполнения служебных обязанностей или

по заданию работодателя, то они принадлежат работодателю, если в договоре между ним и автором не предусмотрено иное.

Слайд 9

Выписка из Уголовного кодекса Российской Федерации

Глава 28. Преступления

в сфере компьютерной информации

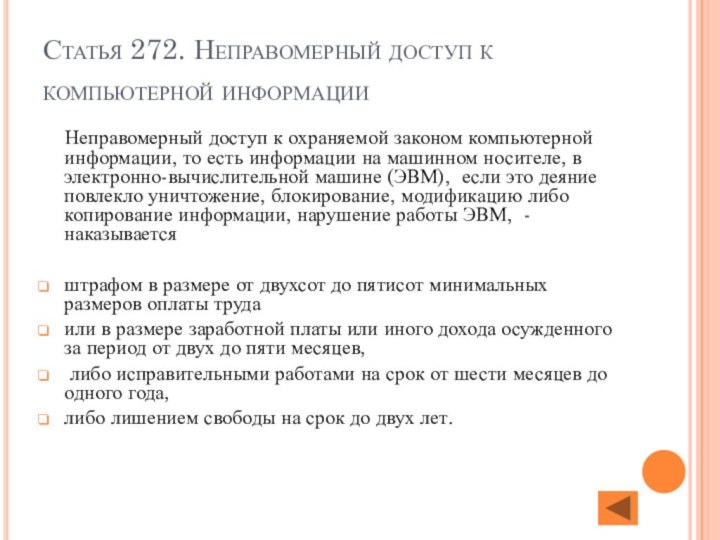

Слайд 10

Статья 272. Неправомерный доступ к компьютерной информации

Неправомерный доступ к охраняемой законом компьютерной информации, то

есть информации на машинном носителе, в электронно-вычислительной машине (ЭВМ), если это деяние повлекло уничтожение, блокирование, модификацию либо копирование информации, нарушение работы ЭВМ, - наказываетсяштрафом в размере от двухсот до пятисот минимальных размеров оплаты труда

или в размере заработной платы или иного дохода осужденного за период от двух до пяти месяцев,

либо исправительными работами на срок от шести месяцев до одного года,

либо лишением свободы на срок до двух лет.

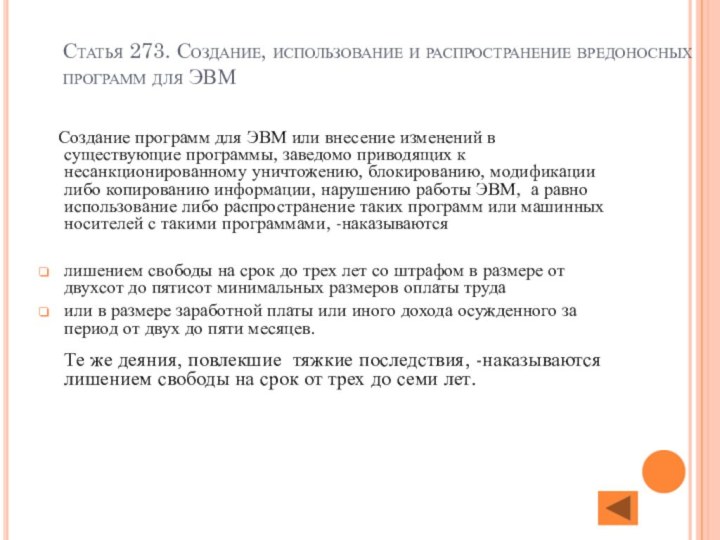

Слайд 11 Статья 273. Создание, использование и распространение вредоносных программ

для ЭВМ

Создание программ для ЭВМ или внесение

изменений в существующие программы, заведомо приводящих к несанкционированному уничтожению, блокированию, модификации либо копированию информации, нарушению работы ЭВМ, а равно использование либо распространение таких программ или машинных носителей с такими программами, -наказываются лишением свободы на срок до трех лет со штрафом в размере от двухсот до пятисот минимальных размеров оплаты труда

или в размере заработной платы или иного дохода осужденного за период от двух до пяти месяцев. Те же деяния, повлекшие тяжкие последствия, -наказываются лишением свободы на срок от трех до семи лет.

Слайд 12

Нарушение правил эксплуатации ЭВМ лицом, имеющим

доступ к ЭВМ, повлекшее уничтожение, блокирование или модификацию охраняемой

законом информации ЭВМ, если это деяние причинило существенный вред,-наказываетсялишением права занимать определенные должности или заниматься определенной деятельностью на срок до пяти лет,

либо обязательными работами на срок от ста восьмидесяти до двухсот сорока часов,

либо ограничением свободы на срок до двух лет.

Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети

Слайд 13 Электронная цифровая подпись в электронном документе признается юридически

равнозначной подписи в документе на бумажном носителе.

При регистрации электронно-цифровой

подписи в специализированных центрах корреспондент получает два ключа: секретный и открытый. Секретный ключ хранится на дискете или смарт-карте и должен быть известен только самому корреспонденту. Открытый ключ должен быть у всех потенциальных покупателей документов и обычно рассылается по электронной почте.Слайд 14 Программы по их правовому статусу можно разделить на

три большие группы:

Лицензионные;

Условно бесплатные;

Свободно распространяемые программы.

Слайд 15

Защита от несанкционированного доступа к информации.

Для защиты от

несанкционированного доступа к данным, хранящимся на компьютере, используются пароли.

Компьютер разрешает доступ к своим ресурсам только тем пользователям, которые зарегистрированы и ввели правильный пароль.Слайд 16 Защита с использованием пароля используется при загрузке ОС.

Вход по паролю может быть установлен в программе BIOS

Setup, компьютер не начнет загрузку ОС, если не введен правильный пароль.Слайд 17 От несанкционированного доступа может быть защищен каждый диск,

папка и файл локального компьютера. Для них могут быть

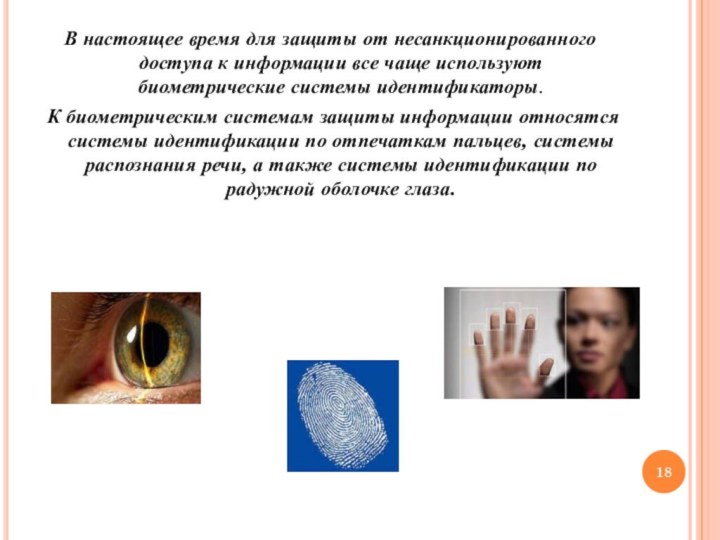

установлены определенные права доступа (полный, только чтение, по паролю), причем права могут быть различными для различных пользователей.Слайд 18 В настоящее время для защиты от несанкционированного доступа

к информации все чаще используют биометрические системы идентификаторы.

К

биометрическим системам защиты информации относятся системы идентификации по отпечаткам пальцев, системы распознания речи, а также системы идентификации по радужной оболочке глаза.Слайд 19 ПО распространяется фирмами-производителями в форме дистрибутивов на CD-

или DVD-дисках. Каждый дистрибутив имеет свой серийный номер, что

препятствует незаконному копированию и установке программ.На CD- или DVD-диск может быть размещен закодированный программный ключ, который теряется при копировании и без которого программа не может быть установлена.

Слайд 20

Физическая защита данных на диске

Для обеспечения большей надежности

хранения данных на жестких дисках используются RAID-массивы. Несколько жестких

дисков подключаются к RAID-контроллеру, который рассматривает их как единый логический носитель информации. При записи информации она дублируется и сохраняется на нескольких дисках одновременно, поэтому при выходе из строя одного из дисков данные не теряются.

Слайд 21

Redundant Arrays of Inexpensive Disks

Для обеспечения большей скорости

чтения/записи и надежности хранения данных используются RAID-массивы (избыточный массив

независимых дисков)RAID- контроллер объединяет жесткие диски в единое логическое устройство.

Слайд 22

RAID-массивы

Реализация RAID-массива:

Аппаратная (несколько жестких дисков управляются специальной

платой)

Программная (с помощью драйвера объединяются логические разделы диска)

Существует несколько

разновидностей (уровней RAID-массива)Дисковый

RAID массив

Maxtronic SA-4551S

Слайд 23

Уровень 0

Разделение потока данных между несколькими дисками.

+

увеличение скорости ввода/вывода пропорционально числу дисков.

- при отказе

одного из дисков будут утрачены все данные.

Слайд 24

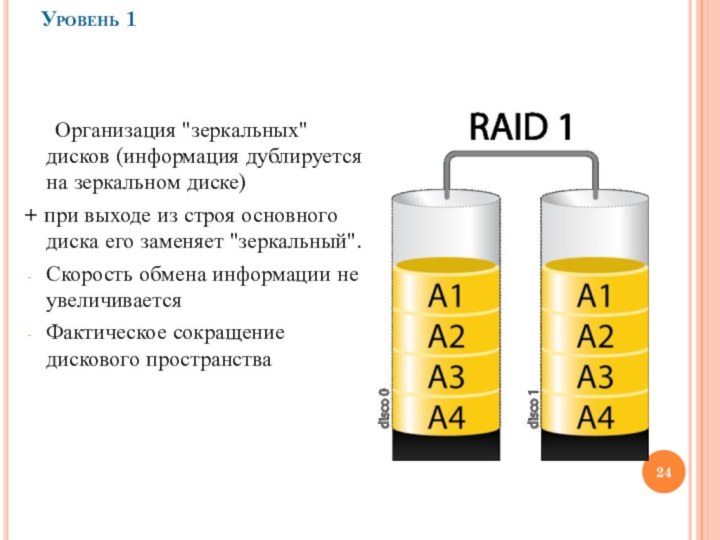

Уровень 1

Организация "зеркальных" дисков (информация

дублируется на зеркальном диске)

+ при выходе из строя основного

диска его заменяет "зеркальный".Скорость обмена информации не увеличивается

Фактическое сокращение дискового пространства

Слайд 25

ТРОЯНСКИЕ ПРОГРАММЫ

Троянская программа, троянец (от англ. trojan) –

вредоносная программа, которая выполняет несанкционированную пользователем передачу управления компьютером

удаленному пользователю, а также действия по удалению, модификации, сбору и пересылке информации третьим лицам. Троянские программы обычно проникают на компьютер как сетевые черви, а различаются между собой по тем действиям, которые они производят на зараженном компьютере.

Слайд 26

ТРОЯНСКИЕ УТИЛИТЫ УДАЛЕННОГО АДМИНИСТРИРОВАНИЯ

Утилиты скрытого управления позволяют принимать

или отсылать файлы, запускать и уничтожать их, выводить сообщения,

стирать информацию, перезагружать компьютер и т. д. При запуске троянец устанавливает себя в системе и затем следит за ней, при этом пользователю не выдается никаких сообщений о действиях троянской программы в системе.

В 2003 году широкое распространение получила троянская программа Backdoor.Win32.ВО, которая осуществляет следующие действия:

• высылает имена компьютера, пользователя и информацию о системе: тип процессора, размер памяти, версию системы, информацию об установленных устройствах;

• посылает/принимает, уничтожает, копирует, переименовывает, исполняет любой файл;

• отключает пользователя от сети;

• читает или модифицирует системный реестр.

Слайд 27

ТРОЯНСКИЕ ПРОГРАММЫ - ШПИОНЫ

Троянские программы ворующие информацию, при

запуске ищут файлы, хранящие конфиденциальную информацию о пользователе (банковские

реквизиты, пароли доступа к Интернету и др.) и отсылают ее по указанному в коде троянца электронному адресу или адресам. Троянцы данного типа также сообщают информацию о зараженном компьютере (размер памяти и дискового пространства, версию операционной системы, IP-адрес и т. п.).

Некоторые троянцы воруют регистрационную информацию к программному обеспечению.

Слайд 28

ТРОЯНСКИЕ ПРОГРАММЫ - ШПИОНЫ

Данные троянцы осуществляют электронный шпионаж

за пользователем зараженного компьютера: вводимая с клавиатуры информация, снимки

экрана, список активных приложений и действия пользователя с ними сохраняются в каком-либо файле на диске и периодически отправляются злоумышленнику. Троянские программы этого типа часто используются для кражи информации пользователей различных систем онлайновых платежей и банковских систем.

Троянские программы часто изменяют записи системного реестра операционной системы, поэтому для их удаления необходимо в том числе восстановление системного реестра.

Слайд 29

ТРОЯНСКИЕ ПРОГРАММЫ –

ИНСТАЛЛЯТОРЫ ВРЕДОНОСНЫХ ПРОГРАММ

Троянские программы этого

класса скрытно инсталлируют другие вредоносные программ и используются для

«подсовывания» на компьютер-жертву вирусов или других троянских программ. Загруженные без ведома пользователя из Интернета программы либо запускаются на выполнение, либо включаются троянцем в автозагрузку операционной системы.

Слайд 30

СЕТЕВЫЕ АТАКИ

Сетевые атаки - направленные действия на удаленные

серверы для

создания затруднений в работе или утери данных

Сетевые атаки на удаленные серверы реализуются с помощью специальных программ, которые посылают на них специфические запросы. Это может приводить к отказу в обслуживании «зависанию» сервера.