- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Обнаружение сетевых атак

Содержание

- 2. Средства защиты сетей МЭ Средства анализа защищённости Средства обнаружения атак

- 3. Архитектура систем обнаружения атакМодуль слеженияМодуль управления

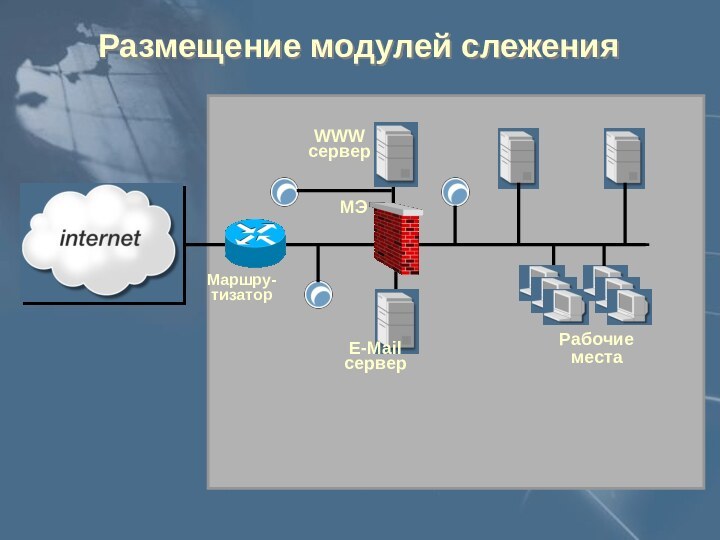

- 4. Архитектура систем обнаружения атакE-Mail серверWWWсерверРабочие местаМаршру-тизаторМЭ

- 5. Архитектура модуля слеженияИсточники данныхМеханизмыреагированияАлгоритм (технология)обнаружения

- 6. Классификация систем обнаружения атакИсточники данных Системы на

- 7. Системы обнаружения атак на базе узлаE-Mail серверWWWсерверРабочие местаМаршру-тизаторМЭ

- 8. Системы обнаружения атак на базе узлаИсточники

- 9. Системы обнаружения атак на базе сетиE-Mail серверWWWсерверРабочие местаМаршру-тизаторМЭ

- 10. Системы обнаружения атак на базе сетиИсточник данных: Сетевые пакеты (фреймы)

- 11. Классификация систем обнаружения атакАлгоритм (технология)обнаруженияПо технологии обнаруженияОбнаружение аномалийОбнаружение злоупотреблений

- 12. Обнаружение злоупотребленийАнализ сигнатурИсточникданныхСписок правил (сигнатур)Обнаруженаатака

- 13. Сигнатуры для сетевых IDS Синтаксический разбор отдельных

- 14. Анализ сигнатурABООВPort=139Windows Атака “WinNuke”Синтаксический разбор отдельных пакетов

- 15. Анализ сигнатур Атака “FTP_SITE_EXEC”Анализ протоколовFTP-серверXtelnet ftp-server 21220

- 16. Анализ сигнатур Удачная попытка обращения к файлуFTP-серверXАнализ

- 17. Анализ сигнатур Атака “SynFlood”Анализ протоколов с учётом

- 18. Системы обнаружения атакSourcefireIMS Secure IDSeTrustIntrusionDetectionRealSecureSnortПроизводительSourcefireCiscoSystemsComputerAssociatesInternetSecuritySystemsНетПлатформаUnixЗащищеннаяверсияSolarisWindows NTWindows NT(2000)UnixТехнологияобнаруженияСигнатурыатакПринципреализацииСигнатурыатакСигнатурыатакСигнатурыатакСигнатурыатакНа

- 19. Система обнаружения атак Snort

- 20. АрхитектураПо принципу реализации Система на базе сетиПо технологии обнаружения Анализ сигнатур

- 21. Режимы работы Sniffer Mode Packet Logger Intrusion Detection System

- 22. Sniffer ModeВывод на экран содержимого пакетовEthernetIPTCPUDPICMPДанные./snort -v./snort -vd./snort -vdeIPTCPUDPICMPДанныеIPTCPUDPICMP

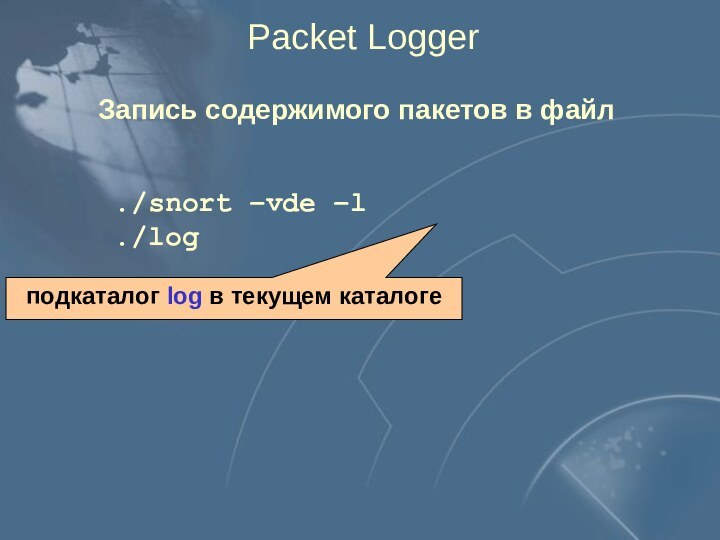

- 23. Packet Logger Запись содержимого пакетов в файл./snort –vde –l ./logподкаталог log в текущем каталоге

- 24. Intrusion Detection System Обнаружение событий./snort –vde –l ./log – c snort.confПравила срабатывания (контролируемые события)

- 25. Практическая работа 16Работа с программой Snort

- 26. Система обнаружения атак RealSecure TCPIPNICНа базе узлаНа базе сети

- 27. Компоненты RealSecureМодули слеженияМодули управленияСетевой модуль(Network Sensor)Серверный модуль(Server Sensor)

- 28. Компоненты RealSecureМодули слеженияМодули управленияWorkgroupManagerSensor ManagerКомандная строкаSite Protector

- 29. Компоненты RealSecureWorkgroup Manager Event Collector Enterprise Database Asset Database ConsoleКонсольEnterprise Database Asset DatabaseEvent Collector

- 30. Трёхуровневая архитектураКомпонент, отвечающий засбор событий с сенсоровКонсолиМодули слежения

- 31. Взаимодействие компонентов RealSecureКонсольEnterprise Database Asset DatabaseEvent Collector

- 32. Расположение сетевого модуля слеженияNetwork SensorEvent CollectorСобранныеданные

- 33. Механизмы реагирования RealSecureРазрыв соединенияРеконфигурация межсетевого экранаВыполнение программы,

- 34. Размещение модулей слеженияE-Mail серверWWWсерверРабочие местаМаршру-тизаторМЭ

- 35. Практическая работа 16Работа с программой RealSecure

- 36. Обнаружение атак и МЭКонцепция OPSecOPSECМЭСетевой модуль слежения

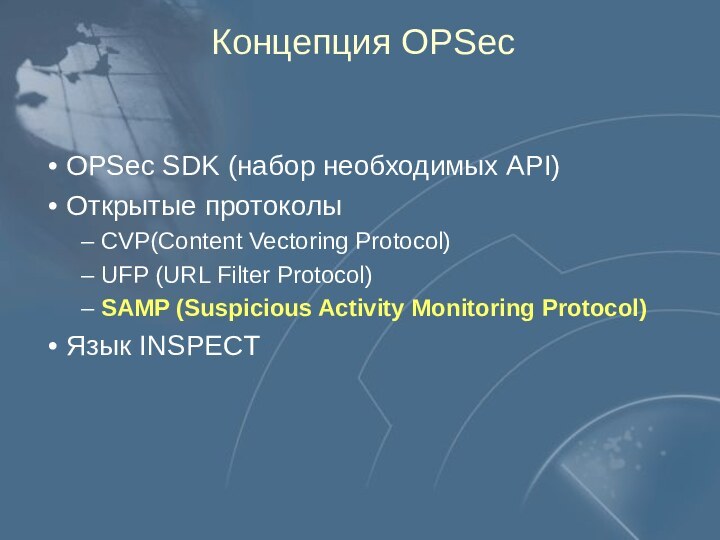

- 37. Концепция OPSec OPSec SDK (набор необходимых API)

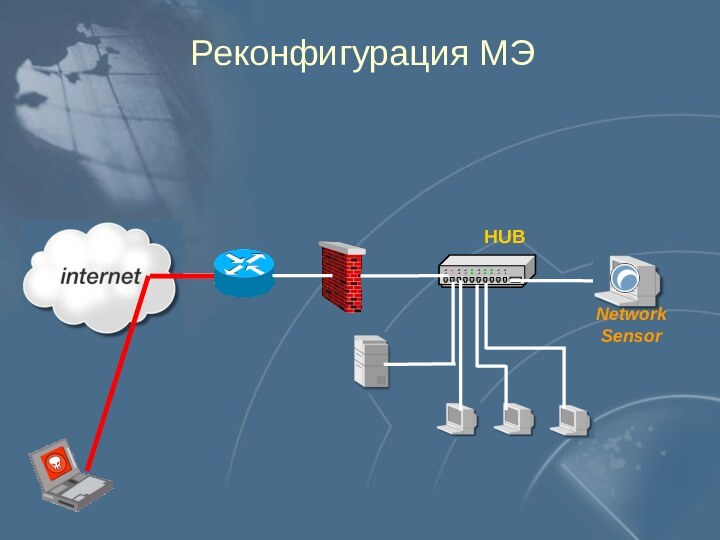

- 38. Реконфигурация МЭПротокол SAMPNetwork Sensor

- 39. Реконфигурация МЭПротокол SAMPNetwork Sensor

- 40. Скачать презентацию

- 41. Похожие презентации

Средства защиты сетей МЭ Средства анализа защищённости Средства обнаружения атак

Слайд 5

Архитектура модуля слежения

Источники

данных

Механизмы

реагирования

Алгоритм (технология)

обнаружения

Слайд 6

Классификация систем обнаружения атак

Источники

данных

Системы на базе

узла

Системы на базе сегмента

По источнику данных (принципу реализации)

Защита

ОСЗащита СУБД

Защита приложений

Слайд 8

Системы обнаружения атак

на базе узла

Источники данных:

Журналы

аудита

Действия пользователей

Необязательно:

Сетевые пакеты (фреймы),

направленные к узлу и от

узла

Слайд 11

Классификация систем обнаружения атак

Алгоритм (технология)

обнаружения

По технологии обнаружения

Обнаружение аномалий

Обнаружение

злоупотреблений

Слайд 12

Обнаружение злоупотреблений

Анализ сигнатур

Источник

данных

Список правил

(сигнатур)

Обнаружена

атака

Слайд 13

Сигнатуры для сетевых IDS

Синтаксический разбор отдельных пакетов

(Packet grepping signature)

Анализ протоколов (protocol analysis signature)

Анализ протоколов с учётом состояния

(stateful protocol analysis signature)

Слайд 14

Анализ сигнатур

A

B

ООВ

Port=139

Windows

Атака “WinNuke”

Синтаксический разбор отдельных пакетов

Слайд 15

Анализ сигнатур

Атака “FTP_SITE_EXEC”

Анализ протоколов

FTP-сервер

X

telnet ftp-server 21

220 edu-main2k

Microsoft FTP Service (Version 5.0).

USER ftp

331 Anonymous access allowed,

send identity (e-mail name) as password.PASS www@

230 Anonymous user logged in.

SITE EXEC

……

Слайд 16

Анализ сигнатур

Удачная попытка обращения к файлу

FTP-сервер

X

Анализ протоколов

с учётом состояния

(сопоставление запросов и ответов)

Обращение к определённому файлу

Код

ответа «2хх»

Слайд 17

Анализ сигнатур

Атака “SynFlood”

Анализ протоколов с учётом состояния

(отслеживание

количества запросов в единицу времени)

A

SYN

X

SYN

ACK

SYN

Узел АSYN Узел А

SYN Узел А

SYN Узел А

SYN Узел А

Слайд 18

Системы обнаружения атак

Sourcefire

IMS

Secure IDS

eTrust

Intrusion

Detection

RealSecure

Snort

Производитель

Sourcefire

Cisco

Systems

Computer

Associates

Internet

Security

Systems

Нет

Платформа

Unix

Защищенная

версия

Solaris

Windows NT

Windows NT

(2000)

Unix

Технология

обнаружения

Сигнатуры

атак

Принцип

реализации

Сигнатуры

атак

Сигнатуры

атак

Сигнатуры

атак

Сигнатуры

атак

На базе

сети

На

базе

сети

На базе сети

+

возможности МЭ

На базе сети

и на базе

узла

На базе

сети

Слайд 20

Архитектура

По принципу реализации

Система на базе сети

По технологии

обнаружения

Анализ сигнатур

Слайд 22

Sniffer Mode

Вывод на экран содержимого пакетов

Ethernet

IP

TCP

UDP

ICMP

Данные

./snort -v

./snort -vd

./snort

-vde

IP

TCP

UDP

ICMP

Данные

IP

TCP

UDP

ICMP

Слайд 23

Packet Logger

Запись содержимого пакетов в файл

./snort –vde –l

./log

подкаталог log в текущем каталоге

Слайд 24

Intrusion Detection System

Обнаружение событий

./snort –vde –l ./log

– c snort.conf

Правила срабатывания (контролируемые события)

Слайд 27

Компоненты RealSecure

Модули слежения

Модули управления

Сетевой модуль

(Network Sensor)

Серверный модуль

(Server Sensor)

Слайд 28

Компоненты RealSecure

Модули слежения

Модули управления

Workgroup

Manager

Sensor

Manager

Командная

строка

Site Protector

Слайд 29

Компоненты RealSecure

Workgroup Manager

Event Collector

Enterprise Database

Asset

Database

Console

Консоль

Enterprise Database

Asset Database

Event Collector

Слайд 30

Трёхуровневая архитектура

Компонент, отвечающий за

сбор событий с сенсоров

Консоли

Модули слежения

Слайд 31

Взаимодействие компонентов RealSecure

Консоль

Enterprise Database

Asset Database

Event Collector

Слайд 33

Механизмы реагирования RealSecure

Разрыв соединения

Реконфигурация межсетевого экрана

Выполнение программы, определённой

пользователем

Отправка сообщения

На консоль

По протоколу SNMP

По E-mail

Регистрация события в БД

Расширенная

регистрация с возможностьюпоследующего воспроизведения сессии

прикладного уровня

Слайд 37

Концепция OPSec

OPSec SDK (набор необходимых API)

Открытые

протоколы

CVP(Content Vectoring Protocol)

UFP (URL Filter Protocol)

SAMP (Suspicious Activity Monitoring Protocol) Язык INSPECT