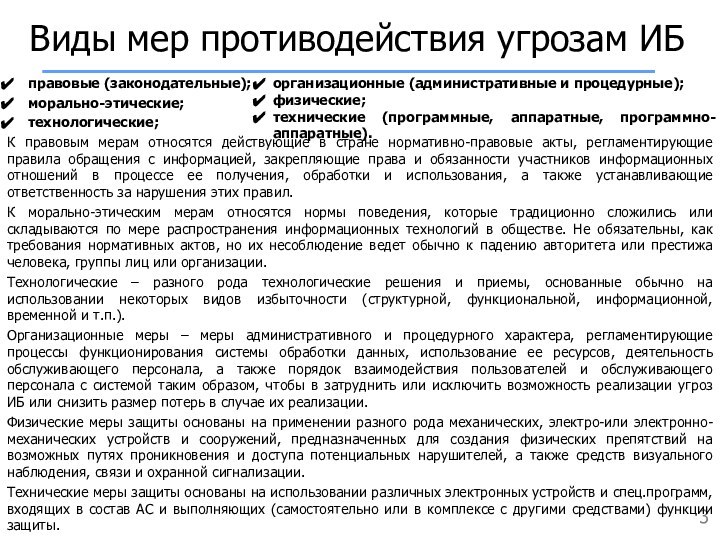

относятся действующие в стране нормативно-правовые акты, регламентирующие правила обращения

с информацией, закрепляющие права и обязанности участников информационных отношений в процессе ее получения, обработки и использования, а также устанавливающие ответственность за нарушения этих правил.

К морально-этическим мерам относятся нормы поведения, которые традиционно сложились или складываются по мере распространения информационных технологий в обществе. Не обязательны, как требования нормативных актов, но их несоблюдение ведет обычно к падению авторитета или престижа человека, группы лиц или организации.

Технологические – разного рода технологические решения и приемы, основанные обычно на использовании некоторых видов избыточности (структурной, функциональной, информационной, временной и т.п.).

Организационные меры – меры административного и процедурного характера, регламентирующие процессы функционирования системы обработки данных, использование ее ресурсов, деятельность обслуживающего персонала, а также порядок взаимодействия пользователей и обслуживающего персонала с системой таким образом, чтобы в затруднить или исключить возможность реализации угроз ИБ или снизить размер потерь в случае их реализации.

Физические меры защиты основаны на применении разного рода механических, электро-или электронно-механических устройств и сооружений, предназначенных для создания физических препятствий на возможных путях проникновения и доступа потенциальных нарушителей, а также средств визуального наблюдения, связи и охранной сигнализации.

Технические меры защиты основаны на использовании различных электронных устройств и спец.программ, входящих в состав АС и выполняющих (самостоятельно или в комплексе с другими средствами) функции защиты.

организационные (административные и процедурные);

физические;

технические (программные, аппаратные, программно-аппаратные).