- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

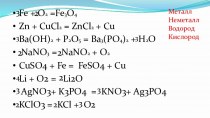

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Поиск информации в сети Интернет. Защита информации от несанкционированного доступа

Содержание

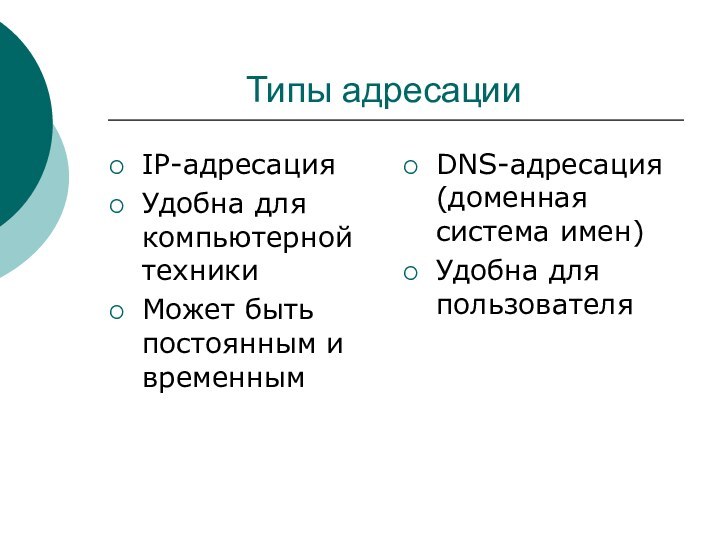

- 2. Типы адресацииIP-адресацияУдобна для компьютерной техникиМожет быть постоянным и временнымDNS-адресация (доменная система имен)Удобна для пользователя

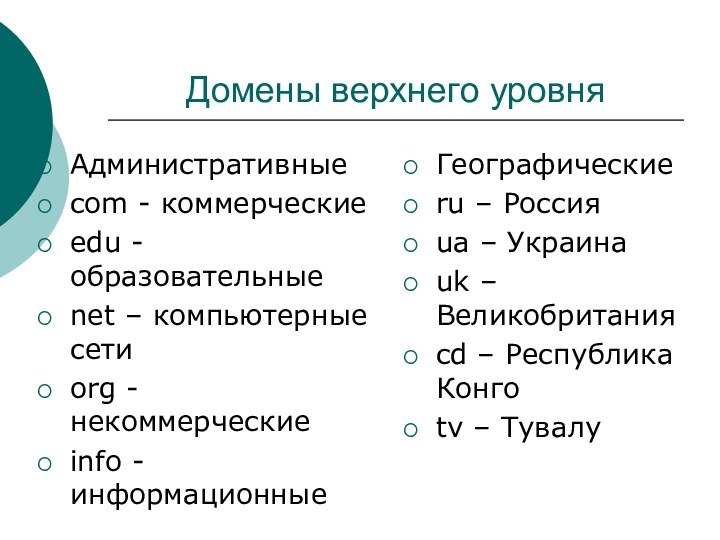

- 3. Домены верхнего уровняАдминистративныеcom - коммерческиеedu - образовательныеnet

- 4. URL – унифицированный указатель ресурсовПротокол://доменное имя/ путь доступа к файлу имя файла Web-страницы

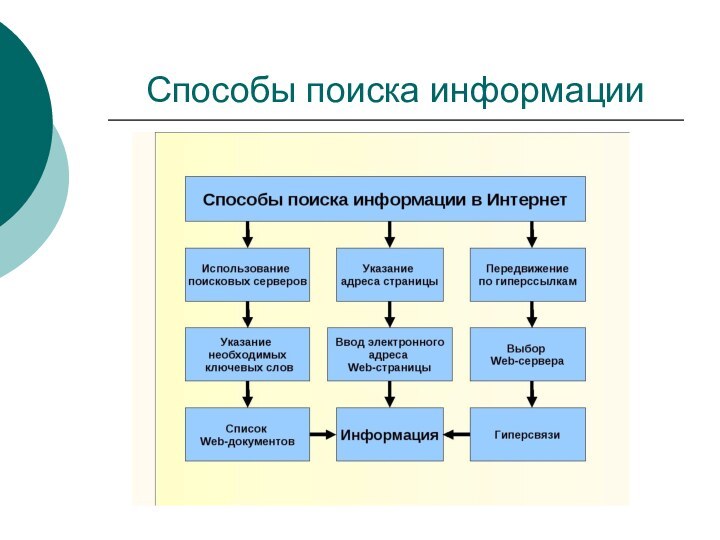

- 5. Способы поиска информации

- 6. Популярные поисковые системы

- 7. процесс обеспечения конфиденциальности, целостности и доступности информации.Информационная безопасность

- 8. Способы несанкционированного доступа к информации

- 9. Социальная инженерияметод несанкционированного доступа к информационным ресурсам, основанный на особенностях психологии человека

- 10. ПретекстингФишингКви про кво Троянская программаСбор сведений из открытых источников«Дорожное яблоко»Обратная социальная инженерияМетоды социальной инженерии

- 11. набор действий, проведенный по определенному, заранее готовому

- 12. Фишингразновидность социальной инженерии, целью которой является получение доступа к конфиденциальным данным пользователей — логинам и паролям

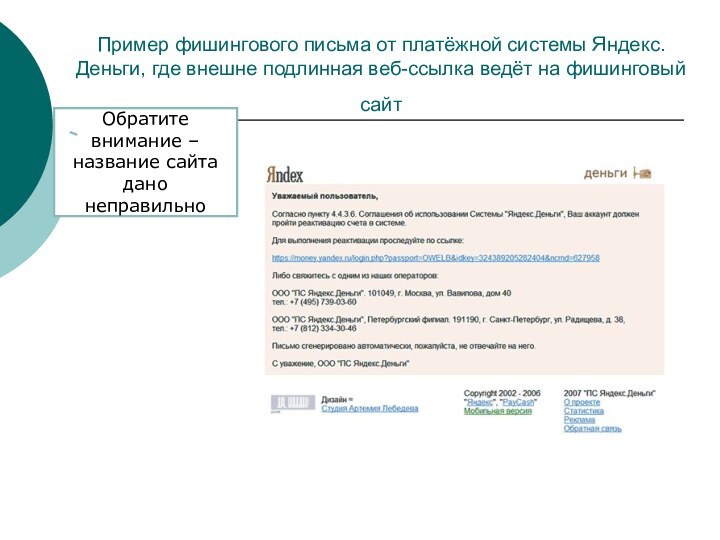

- 13. Пример фишингового письма от платёжной системы Яндекс.

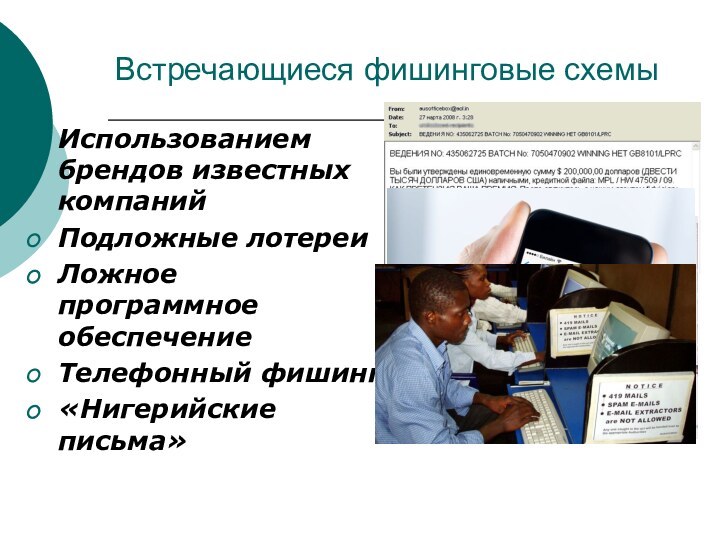

- 14. Встречающиеся фишинговые схемыИспользованием брендов известных компанийПодложные лотереиЛожное программное обеспечениеТелефонный фишинг«Нигерийские письма»

- 15. Windows Internet ExplorerИспользование фильтра Smart Screen Windows Live HotmailMicrosoft Office OutlookМетоды защиты разработанные корпорацией Microsoft

- 16. Методы защиты с точки зрения пользователяОтноситесь с

- 17. Технологические методы защитыУбедитесь, что ваша антивирусная программа

- 18. Троянская программавредоносная программа, используемая злоумышленником для сбора,

- 19. Цели троянских программзакачивание и скачивание файловкопирование ложных

- 20. Цели троянских программуничтожение данных (стирание или переписывание

- 21. Отличие троянских программ от компьютерных вирусов

- 22. Методы защитыЗащита компьютера с помощью антивирусной программы. В паре с антивирусом могут работать брандмауэры или файерволы.

- 23. Работа в системе с ограниченными правамиЗагрузка файлов

- 24. хакерская атака на вычислительную систему с целью

- 25. облачная технологияиспользование нескольких удаленных серверовобратная DDOS-атакаСпособы защиты

- 26. Если атака выполняется одновременно с большого числа

- 27. Скачать презентацию

- 28. Похожие презентации

Типы адресацииIP-адресацияУдобна для компьютерной техникиМожет быть постоянным и временнымDNS-адресация (доменная система имен)Удобна для пользователя

Слайд 3

Домены верхнего уровня

Административные

com - коммерческие

edu - образовательные

net –

компьютерные сети

org - некоммерческие

info - информационные

Географические

ru – Россия

ua –

Украинаuk – Великобритания

cd – Республика Конго

tv – Тувалу

Слайд 4

URL – унифицированный указатель ресурсов

Протокол://доменное имя/ путь доступа

к файлу имя файла Web-страницы

Слайд 7

процесс обеспечения конфиденциальности, целостности и доступности информации.

Информационная безопасность

Слайд 9

Социальная инженерия

метод несанкционированного доступа к информационным ресурсам, основанный

на особенностях психологии человека

Слайд 10

Претекстинг

Фишинг

Кви про кво

Троянская программа

Сбор сведений из открытых

источников

«Дорожное яблоко»

Обратная социальная инженерия

Методы социальной инженерии

Слайд 11 набор действий, проведенный по определенному, заранее готовому сценарию

(претексту)

Претекстинг

Злоумышленнику необходимо получение конфиденциальной информации. При этом требуется предварительное

исследование, для обеспечения доверия.

Слайд 12

Фишинг

разновидность социальной инженерии, целью которой является получение доступа

к конфиденциальным данным пользователей — логинам и паролям

Слайд 13 Пример фишингового письма от платёжной системы Яндекс. Деньги,

где внешне подлинная веб-ссылка ведёт на фишинговый сайт

Обратите

внимание – название сайта дано неправильно

Слайд 14

Встречающиеся фишинговые схемы

Использованием брендов известных компаний

Подложные лотереи

Ложное программное

обеспечение

Телефонный фишинг

«Нигерийские письма»

Слайд 15

Windows Internet Explorer

Использование фильтра Smart Screen

Windows Live

Hotmail

Microsoft Office Outlook

Методы защиты разработанные корпорацией Microsoft

Слайд 16

Методы защиты с точки зрения пользователя

Относитесь с подозрением

к сообщениям, в которых вас просят указать ваши личные

данныеНе заполнять полученные по электронной почте анкеты, предполагающие ввод личных данных

Не проходите по ссылкам в электронных письмах в формате HTML

Слайд 17

Технологические методы защиты

Убедитесь, что ваша антивирусная программа способна

блокировать переход на фишинговые сайты или фишинг-фильтром

Регулярно проверяйте состояние

своих банковских счетов и просматривайте банковские выпискиСледите за тем, чтобы у вас всегда была установлена последняя версия обновлений безопасности

Слайд 18

Троянская программа

вредоносная программа, используемая злоумышленником для сбора, разрушения

или модификации информации, нарушения работоспособности компьютера или использования ресурсов

пользователя в своих целях

Слайд 19

Цели троянских программ

закачивание и скачивание файлов

копирование ложных ссылок,

ведущих на поддельные вебсайты

создание помех работе пользователя, баннеры

похищение персональных

данныхраспространение вредоносных программ для проведения DDOS-атаки

Слайд 20

Цели троянских программ

уничтожение данных (стирание или переписывание данных

на диске, труднозамечаемые повреждения файлов)

использование адресов электронной почты для

рассылки спамашпионство за пользователем

дезактивация или создание помех работе антивирусных программ и файервола

удаленное администрирование

Слайд 21

Отличие троянских программ от компьютерных вирусов

Принципиальное различие троянских программ и вирусов состоит в том,

что вирус представляет собой самостоятельно размножающуюся программу, тогда как троянец не имеет возможности самостоятельного распространения. Однако в настоящее время довольно часто встречаются гибриды — вирусы (в основном e-mail и сетевые черви), вместе с которыми распространяются троянские программы.

Слайд 22

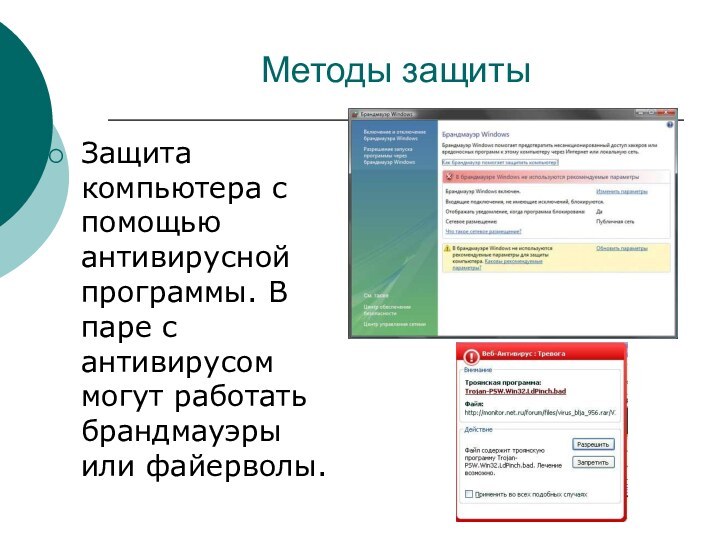

Методы защиты

Защита компьютера с помощью антивирусной программы. В

паре с антивирусом могут работать брандмауэры или файерволы.

Слайд 23

Работа в системе с ограниченными правами

Загрузка файлов только

из проверенных источников

Не допускать к компьютеру посторонних

Использовать малораспространенные программы

для работы в сети Методы защиты

Слайд 24 хакерская атака на вычислительную систему с целью довести

её до отказа, то есть создание таких условий, при

которых легальные пользователи системы не могут получить доступ к предоставляемым системным ресурсам (серверам), либо этот доступ затруднён.DOS – атака (отказ в обслуживании)

Слайд 25

облачная технология

использование нескольких удаленных серверов

обратная DDOS-атака

Способы защиты

Слайд 26 Если атака выполняется одновременно с большого числа компьютеров,

говорят о DDOS-атаке. Такая атака проводится в том случае,

если требуется вызвать отказ в обслуживании хорошо защищенной крупной компании или правительственной организации.DDOS – атака (распределенный отказ в обслуживании)