программ

Резервное копирование и восстановление данных

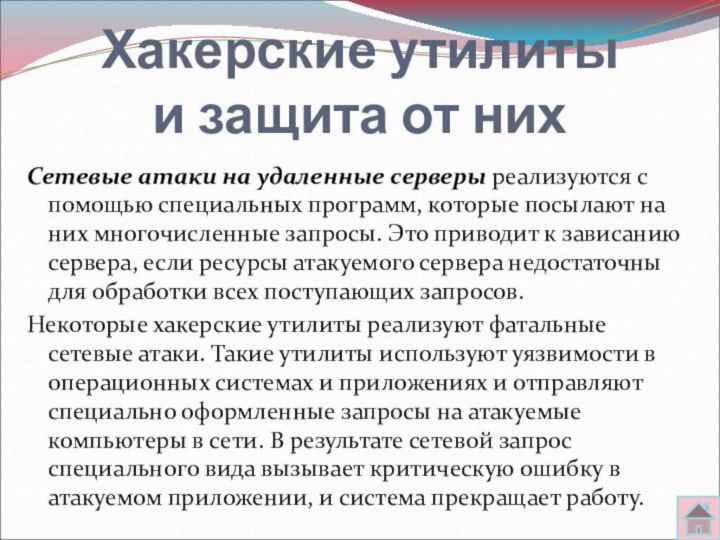

Хакерские утилиты

и защита

от нихЗаключение

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Email: Нажмите что бы посмотреть

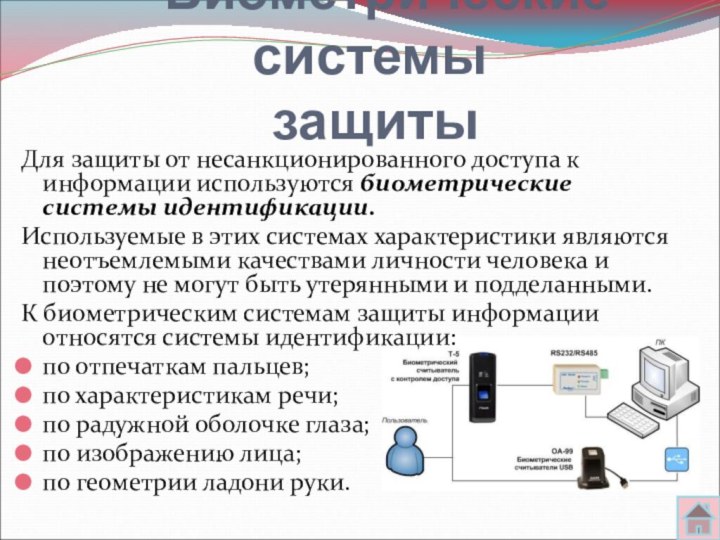

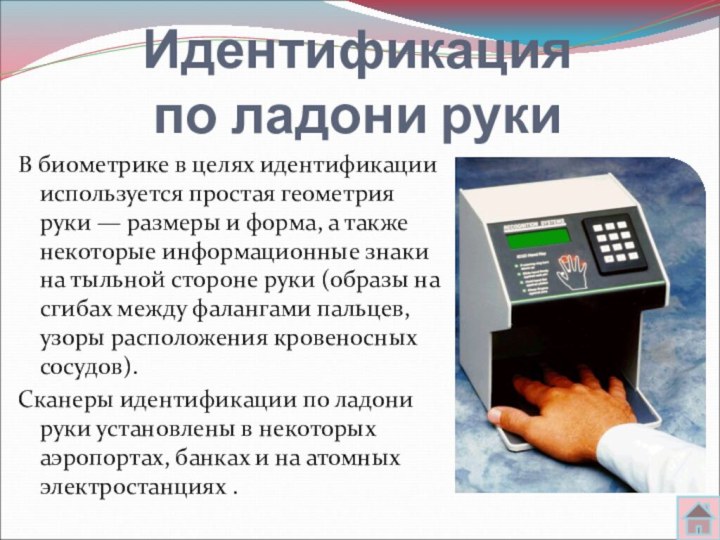

идентификация по структуре и взаиморасположению кровеносных сосудов руки

комплексная система «One-on-one Facial Recognition»

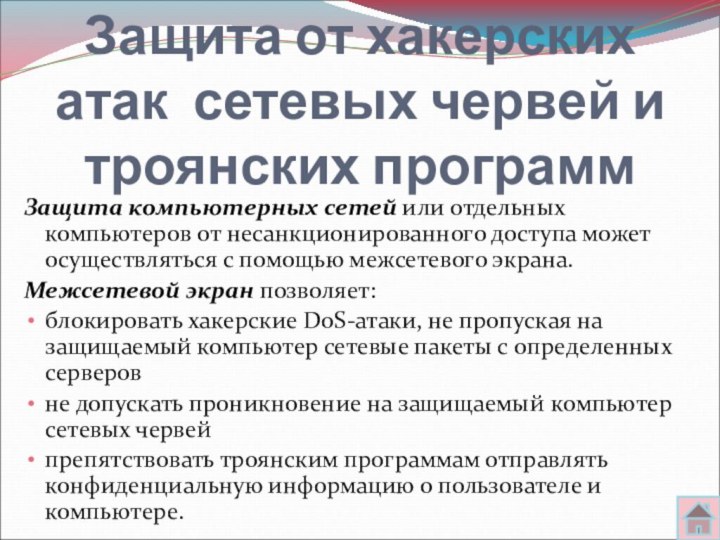

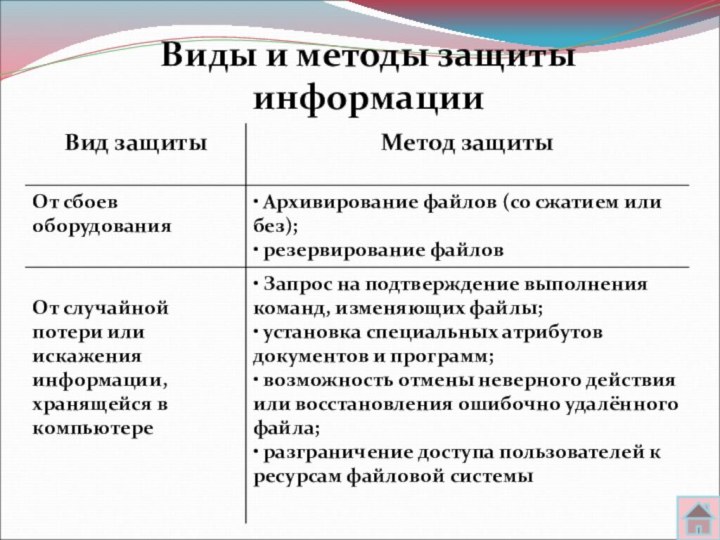

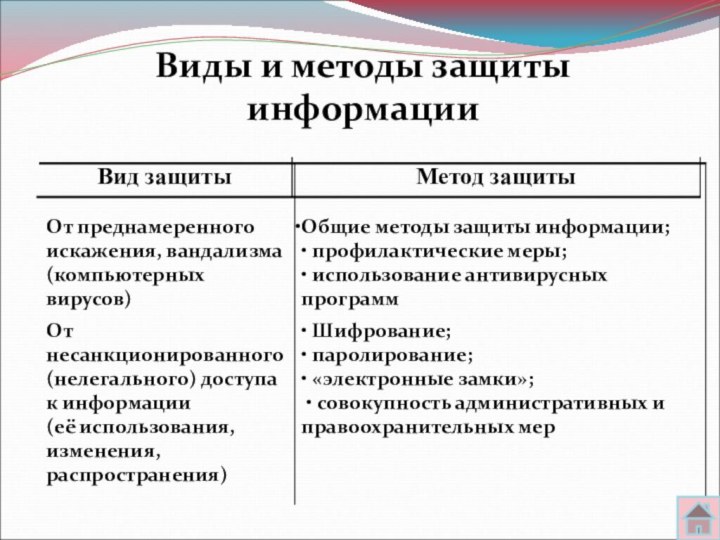

Методы защиты

от вредоносных программ