- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

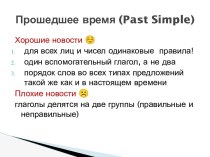

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Построение защищенных КС

Содержание

- 2. Цель презентации: Рассмотреть построение защищенных КСЗадачи:Указать Основные методы защиты памятиРазобрать Построение защищенных КС

- 3. Построение защищенных КС Криптография (от древне-греч. κρυπτος –

- 4. Основные методы защиты памятиЗащита памяти (англ. Memory

- 5. Цифровая подписьЭлектро́нная по́дпись (ЭП), Электро́нная цифровая по́дпись

- 6. Защита от сбоев программно-аппаратной средыЗащита от сбоев

- 7. Аддитивная модель При использовании аддитивной модели,

- 8. Порядковая шкалаСуществуют случаи, когда не имеется необходимости

- 9. Основные уровни защиты информации Программно-технический уровень.Процедурный уровень.Административный уровень.Законодательный уровень.

- 10. Скачать презентацию

- 11. Похожие презентации

Цель презентации: Рассмотреть построение защищенных КСЗадачи:Указать Основные методы защиты памятиРазобрать Построение защищенных КС

Слайд 2

Цель презентации:

Рассмотреть построение защищенных КС

Задачи:

Указать Основные методы

защиты памяти

Слайд 3

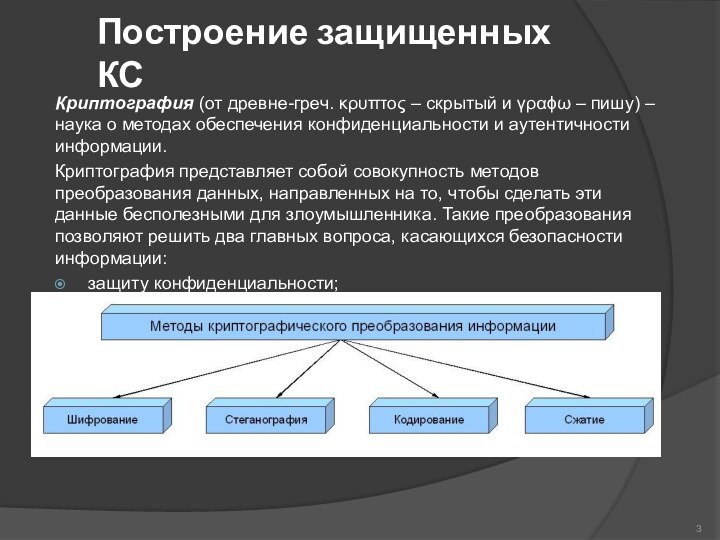

Построение защищенных КС

Криптография (от древне-греч. κρυπτος – скрытый и

γραϕω – пишу) – наука о методах обеспечения конфиденциальности

и аутентичности информации.Криптография представляет собой совокупность методов преобразования данных, направленных на то, чтобы сделать эти данные бесполезными для злоумышленника. Такие преобразования позволяют решить два главных вопроса, касающихся безопасности информации:

защиту конфиденциальности;

защиту целостности

Слайд 4

Основные методы защиты памяти

Защита памяти (англ. Memory protection)

— это способ управления правами доступа к отдельным регионам

памяти. Используется большинством многозадачных операционных систем. Основной целью защиты памяти является запрет доступа процессу к той памяти, которая не выделена для этого процесса. Такие запреты повышают надежность работы как программ так и операционных систем, так как ошибка в одной программе не может повлиять непосредственно на память других приложений. Следует различать общий принцип защиты памяти и технологии ASLR или NX-бит.Методы :

Сегментирование памяти

Страничная память

Механизм ключей защиты

Симуляция сегментации

Адресация основанная на Capability

Слайд 5

Цифровая подпись

Электро́нная по́дпись (ЭП), Электро́нная цифровая по́дпись (ЭЦП)

— реквизит электронного документа, полученный в результате криптографического преобразования

информации с использованием закрытого ключа подписи и позволяющий проверить отсутствие искажения информации в электронном документе с момента формирования подписи (целостность), принадлежность подписи владельцу сертификата ключа подписи (авторство), а в случае успешной проверки подтвердить факт подписания электронного документа (неотказуемость).

Слайд 6

Защита от сбоев программно-аппаратной среды

Защита от сбоев в

электропитании

Защита от сбоев процессоров

Защита от сбоев устройств для хранения

информацииЗащита от утечек информации электромагнитных излучений