Слайд 2

Содержание

Принцип действия

Бизнес-требования

Технические требования

Публикация RMS

с помощью ISA Server 2006

Сценарии внешнего доступа

Базовая архитектура

Бизнес

– бизнес

Федеративные службы

Бизнес – пользователь (Windows Live ID)

Слайд 3

Содержание

Принцип действия

Бизнес-требования

Технические требования

Публикация RMS

с помощью ISA Server 2006

Сценарии внешнего доступа

Базовая архитектура

Бизнес

– бизнес

Федеративные службы

Бизнес – пользователь (Windows Live ID)

Слайд 4

Автор

Получатель

RMS Server

SQL Database

Active Directory

Автор определяет/применяет политику к данным;

приложение с помощью RMS-клиента шифрует данные и создает политику;

приложение сохраняет политику вместе с зашифрованными данными

Автор распространяет файл

Получатель открывает файл; приложение вызывает RMS-клиента для авторизации пользователя и получения лицензии на использование

Приложение расшифровывает файл с помощью RMS-клиента и реализует указанные в лицензии права; RMS-клиент обеспечивает безопасность работы с данными

При первом использовании RMS автор получает необходимые ключи и, возможно, политики, определенные отделом ИТ

1

RMS-приложение

API RMS-клиента

2

3

RMS-приложение

API RMS-клиента

4

5

Принцип действия RMS

Слайд 5

Содержание

Принцип действия

Бизнес-требования

Технические требования

Публикация RMS

с помощью ISA Server 2006

Сценарии внешнего доступа

Базовая архитектура

Бизнес

– бизнес

Федеративные службы

Бизнес – пользователь (Windows Live ID)

Слайд 6

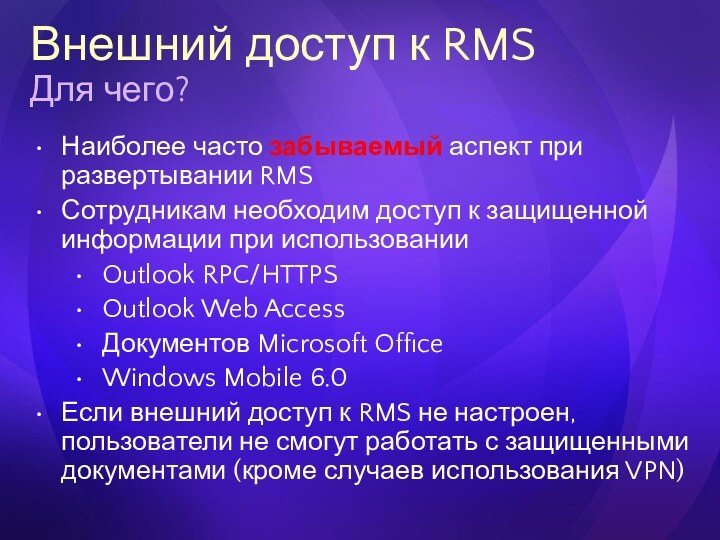

Внешний доступ к

Для чего?

Наиболее часто забываемый аспект при

развертывании RMS

Сотрудникам необходим доступ к защищенной информации при использовании

Outlook RPC/HTTPS

Outlook Web Access

Документов Microsoft Office

Windows Mobile 6.0

Если внешний доступ к RMS не настроен, пользователи не смогут работать с защищенными документами (кроме случаев использования VPN)

Слайд 7

Внешний доступ к

Бизнес-требования

Информация может храниться и использоваться

различными способами

Обмен информацией внутри и между организациями –

общее требование

Критическая информация должна быть доступна из любого места

Мобильность и гибкий доступ к данным – критическое требование для мобильных пользователей

Слайд 8

Содержание

Принцип действия

Бизнес-требования

Технические требования

Публикация RMS

с помощью ISA Server 2006

Сценарии внешнего доступа

Базовая архитектура

Бизнес

– бизнес

Федеративные службы

Бизнес – пользователь (Windows Live ID)

Слайд 9

Внешний доступ к

Технические требования

Мобильные пользователи

Если письмо

или документ не открывался во внутренней сети, требуется аутентификация

и UL

Если документ скопирован с одного компьютера на другой, требуется аутентификация и UL

Если задан срок действия лицензии, или документ требует постоянного подключения, пользователю необходим доступ к серверу RMS, даже если этот пользователь уже имеет UL

Exchange 2007 SP1 Pre-licensing Fetching минимизирует эти требования, однако некоторые вложения и другие документы требуют связь с RMS-сервером

Слайд 10

Внешний доступ к RMS

Технические требования

Внешний доступ к

кластеру RMS

RMS-конвейер (URL-ссылки) должен быть доступен из Internet

В

качестве альтернативы можно настроить VPN, но это ограничивает использование таких продуктов и технологий, как:

Outlook RPC/HTTP

OWA

Windows Mobile 6

MOSS 2007

Слайд 11

Внешний доступ к RMS

Технические требования

Внешний доступ

Не

включен по умолчанию

Должен определяться на стадии планирования развертывания

служб RMS

Должен рассматриваться, даже если изначально не требуется

Любой защищенный документ содержит URL сервера лицензирования (конвейера)

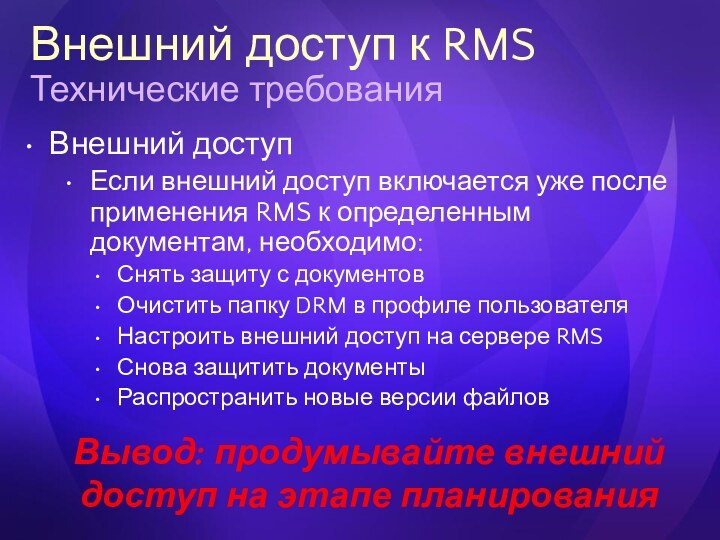

Слайд 12

Внешний доступ к RMS

Технические требования

Внешний доступ

Если

внешний доступ включается уже после применения RMS к определенным

документам, необходимо:

Снять защиту с документов

Очистить папку DRM в профиле пользователя

Настроить внешний доступ на сервере RMS

Снова защитить документы

Распространить новые версии файлов

Вывод: продумывайте внешний доступ на этапе планирования

Слайд 13

Внешний доступ к RMS

RMS-конвейеры для внешнего доступа

Сертификаты-

/_wmcs/certification/*

Используется для получения пользователем Rights Accounts Certificate (RAC)

Доступ необходим

при первом использовании служб RMS

Доступ запрещен за пределами интрасети для защиты структуры RMS

Может влиять на некоторые приложения

OWA

Слайд 14

Внешний доступ к RMS

RMS-конвейеры для внешнего доступа

Лицензии

- /_wmcs/Licensing/*

Используется для получения Use Licenses (UL) для каждого

защищенного документа и

Client Licensing Certificates (CLC) для защиты в режиме Offline

Должен быть виден снаружи для реализации внешнего доступа

В зависимости от сценария может требоваться соответствующая аутентификация

Слайд 15

Содержание

Принцип действия

Бизнес-требования

Технические требования

Публикация RMS

с помощью ISA Server 2006

Сценарии внешнего доступа

Базовая архитектура

Бизнес

– бизнес

Федеративные службы

Бизнес – пользователь (Windows Live ID)

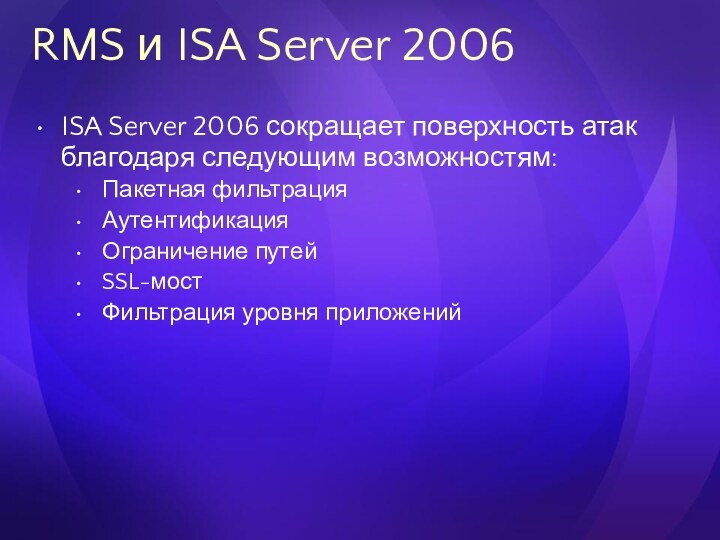

Слайд 16

и

ISA Server 2006 сокращает поверхность атак благодаря следующим

возможностям:

Пакетная фильтрация

Аутентификация

Ограничение путей

SSL-мост

Фильтрация уровня

приложений

Слайд 17

Преимущества

Доступ к строго определенным виртуальным каталогам и

asmx-файлам сервера RMS

Windows RMS V1.0

/_wmcs/certification/*

/_wmcs/licensing/*

Active Directory RMS V2.0 c

опцией ADFS Integration

/_wmcs/certificationexternal/*

/_wmcs/licensingexternal/*

RMS and ISA 2006

Ограничение путей

Слайд 18

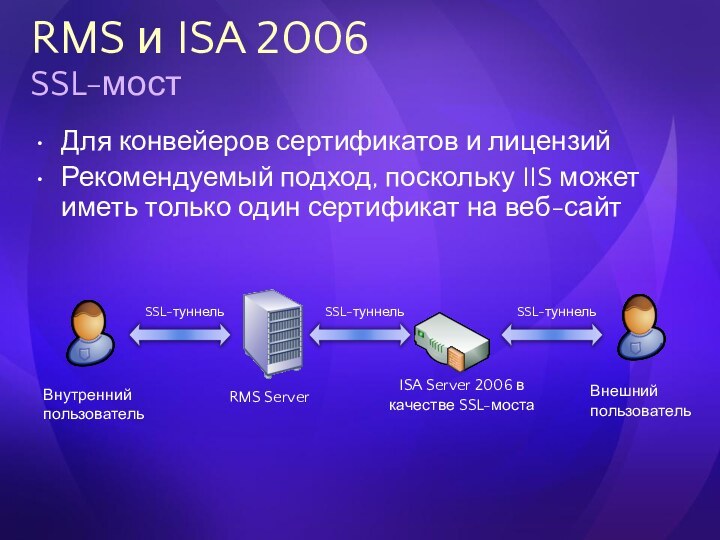

Для конвейеров сертификатов и лицензий

Рекомендуемый подход, поскольку

IIS может иметь только один сертификат на веб-сайт

RMS

Server

ISA Server 2006 в качестве SSL-моста

Внутренний

пользователь

Внешний

пользователь

SSL-туннель

SSL-туннель

SSL-туннель

RMS и ISA 2006

SSL-мост

Слайд 19

RMS и ISA 2006

SSL-мост

Возможности

Проверка SSL-трафика на вредоносный

код

Различные внешние и внутренние имена для конвейеров

Внешний

конвейер – Сертификат на ISA Server 2006

Пример:

https://rms.contoso.com/

Внутренний конвейер – Сертификат на кластере RMS

Пример:

https://rms.contoso.local/

Замечание: на IIS 6 допустимо применение Subject Alternative names, однако не все провайдеры поддерживают эту функцию

Слайд 20

RMS и ISA 2006

Фильтрация приложений

General

Max. URL Length

– 256 bytes

Max. Query Length – 256 bytes

Verify Normalization

– включено

Block High Bit Characters – включено

Block Responses with Executables –

включено

Methods

Разрешить только POST, SOAP, GET

Extensions

Разрешить только файлы .asmx

Слайд 21

Входящий трафик

HTTPS TCP/443 и HTTP/80 (не рекомендуется для

внешнего доступа )

Исходящий трафик от RMS к DC

Kerberos (88/tcp

и 88/udp)

DCE RPC (135/tcp, 135/udp, динамические порты)

NetBIOS/SMB (137-139, 445/tcp и udp)

LDAP, ICMP, NTP

Исходящий трафик от RMS к SQL

1433/TCP

RMS и ISA 2006

RMS в зоне периметра

Слайд 22

Содержание

Принцип действия

Бизнес-требования

Технические требования

Публикация RMS

с помощью ISA Server 2006

Сценарии внешнего доступа

Базовая архитектура

Бизнес

– бизнес

Федеративные службы

Бизнес – пользователь (Windows Live ID)

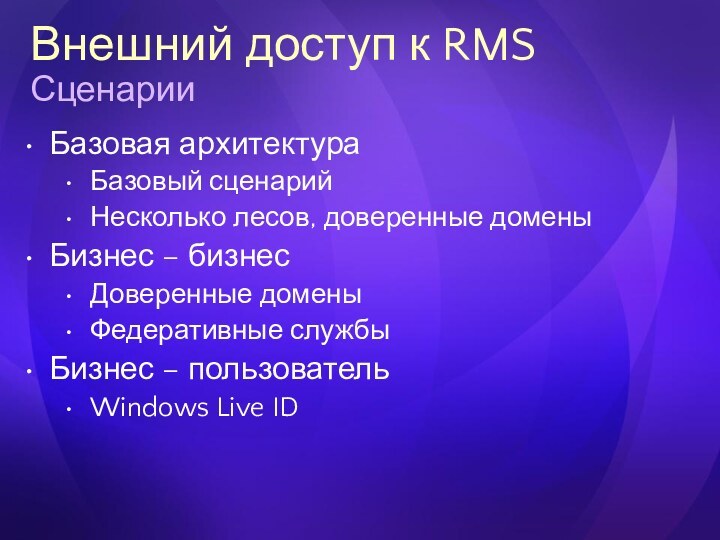

Слайд 23

Внешний доступ к

Сценарии

Базовая архитектура

Базовый сценарий

Несколько

лесов, доверенные домены

Бизнес – бизнес

Доверенные домены

Федеративные

службы

Бизнес – пользователь

Windows Live ID

Слайд 24

Внешний доступ к RMS

Базовая архитектура

Наиболее простой сценарий

С защищенными документами работают только корпоративные пользователи

Требования бизнеса

Доступ к документам с ноутбуков, мобильных устройств, возможно, с домашних компьютеров

Слайд 25

Внешний доступ к RMS

Базовая архитектура

Corporate Network

The Internet

RMS

Cluster

ISA 2006

Internal User

Mobile User

Слайд 26

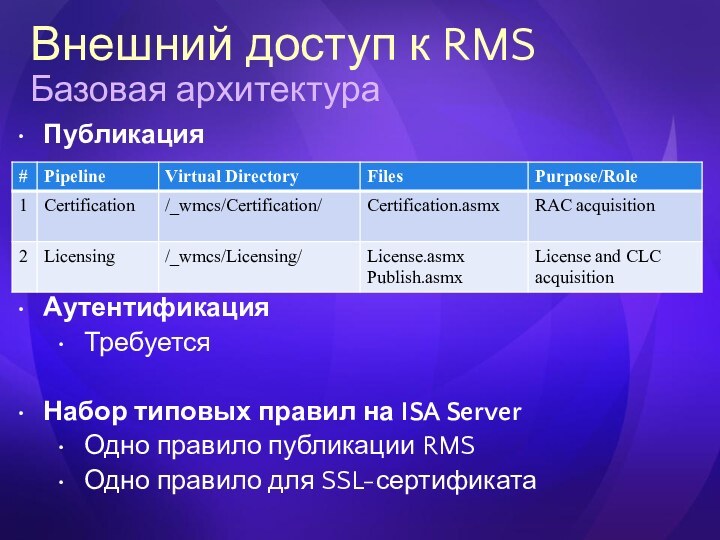

Внешний доступ к RMS

Базовая архитектура

Публикация

Аутентификация

Требуется

Набор типовых правил на ISA Server

Одно правило публикации

RMS

Одно правило для SSL-сертификата

Слайд 27

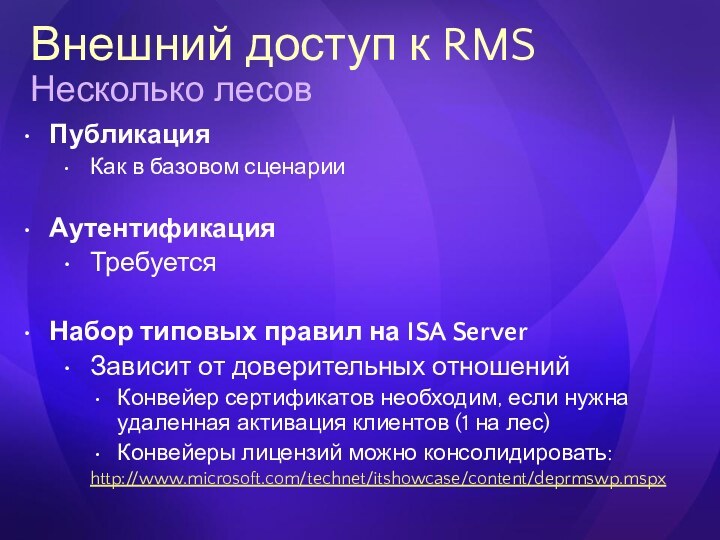

Внешний доступ к RMS

Несколько лесов

Публикация

Как в

базовом сценарии

Аутентификация

Требуется

Набор типовых правил на ISA

Server

Зависит от доверительных отношений

Конвейер сертификатов необходим, если нужна удаленная активация клиентов (1 на лес)

Конвейеры лицензий можно консолидировать:

http://www.microsoft.com/technet/itshowcase/content/deprmswp.mspx

Слайд 28

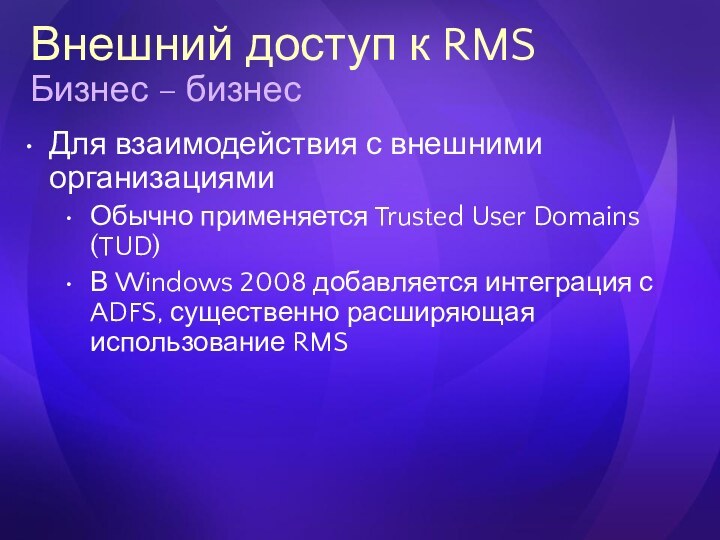

Внешний доступ к RMS

Бизнес – бизнес

Для взаимодействия

с внешними организациями

Обычно применяется Trusted User Domains (TUD)

В

Windows 2008 добавляется интеграция с ADFS, существенно расширяющая использование RMS

Слайд 29

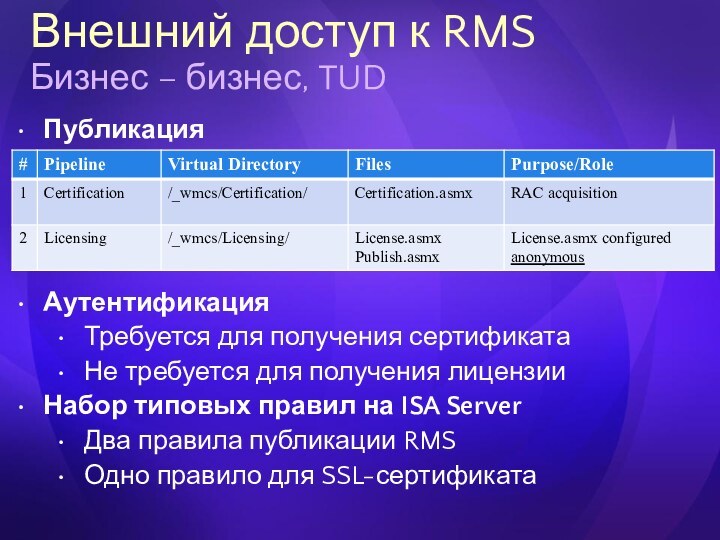

Внешний доступ к RMS

Бизнес – бизнес, TUD

Contoso

The Internet

Contoso

RMS

Cluster

ISA 2006

Internal User

Partner User

Adatum

Adatum

RMS Cluster

Слайд 30

Внешний доступ к RMS

Бизнес – бизнес, TUD

Публикация

Аутентификация

Требуется для получения сертификата

Не требуется для получения лицензии

Набор типовых правил на ISA Server

Два правила публикации RMS

Одно правило для SSL-сертификата

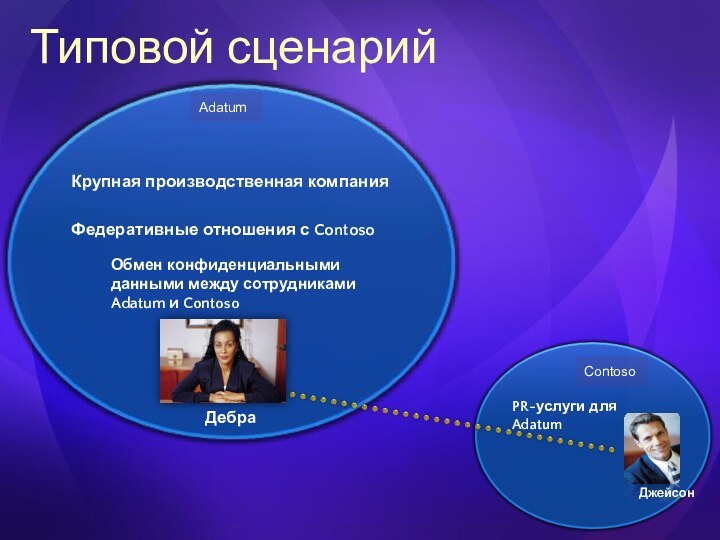

Слайд 31

Крупная производственная компания

PR-услуги для Adatum

Федеративные отношения с Contoso

Обмен

конфиденциальными данными между сотрудниками Adatum и Contoso

Дебра

Джейсон

Типовой сценарий

Слайд 32

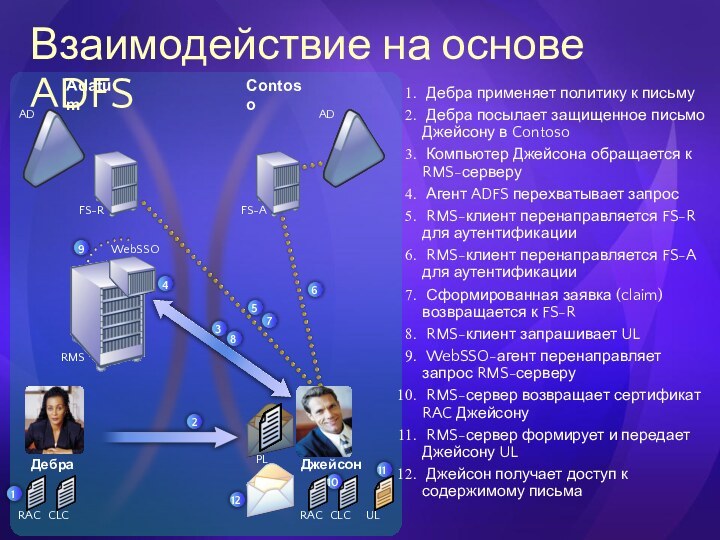

Adatum

Contoso

RMS

WebSSO

Дебра применяет политику к письму

Дебра посылает

защищенное письмо

Джейсону в Contoso

Компьютер Джейсона обращается к

RMS-серверу

Агент ADFS перехватывает запрос

RMS-клиент перенаправляется FS-R для аутентификации

RMS-клиент перенаправляется FS-A для аутентификации

Сформированная заявка (claim) возвращается к FS-R

RMS-клиент запрашивает UL

WebSSO-агент перенаправляет запрос RMS-серверу

RMS-сервер возвращает сертификат RAC Джейсону

RMS-сервер формирует и передает Джейсону UL

Джейсон получает доступ к содержимому письма

Дебра

Джейсон

Взаимодействие на основе ADFS

Слайд 33

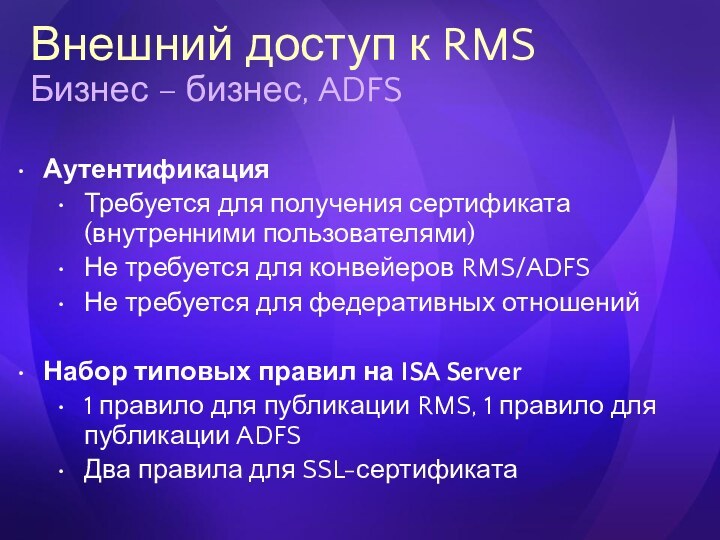

Внешний доступ к RMS

Бизнес – бизнес, ADFS

Публикация

Слайд 34

Внешний доступ к RMS

Бизнес – бизнес, ADFS

Аутентификация

Требуется

для получения сертификата (внутренними пользователями)

Не требуется для конвейеров RMS/ADFS

Не

требуется для федеративных отношений

Набор типовых правил на ISA Server

1 правило для публикации RMS, 1 правило для публикации ADFS

Два правила для SSL-сертификата

Слайд 35

Внешний доступ к RMS

Бизнес – пользователь

Для взаимодействия

с внешними субъектами, не имеющими RMS

Обычно используется Windows

Live ID

Для реализации устанавливаются доверительные отношения между RMS-сервером и службой Windows Live ID

Одноразовая операция, RMS-серверу требуется доступ в Internet на этапе конфигурации

Одностороннее взаимодействие – между пользователями Windows Live ID

Публикуется RMS-конвейер лицензий

Слайд 36

Внешний доступ к RMS

Windows Live ID

Corporate Network

The

Internet

RMS Cluster

ISA 2006

Internal User

External User

Windows Live ID

Services (Passport)

Слайд 37

Вопросы

http://blogs.technet.com/ashapo

Особенности служб сертификации в Windows Server 2008

Веб-трансляция, 20

ноября

http://www.microsoft.com/rus/technet