- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Введение в специальностьИнформационная безопасность телекоммуникационных систем

Содержание

- 2. Новиков С.Н.ЕАССУ-ЦСИОШ-ЦСИОМСС60-е г.80-е г.90-е г.ЦСИОНастоящее времяNGNТенденции развития систем телекоммуникаций

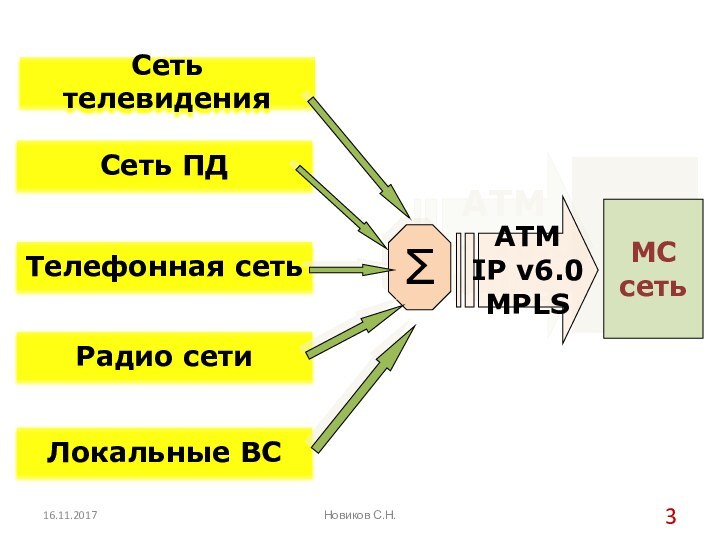

- 3. Новиков С.Н.Сеть телевиденияМСсетьATMIP v6.0MPLSΣСеть ПДТелефонная сетьЛокальные ВСРадио сети

- 4. Новиков С.Н.МС сетьсвязиДистанционное обучение,воспитание, тренаж,реклама, развлеченияВидеоконференцияПоисковые службы

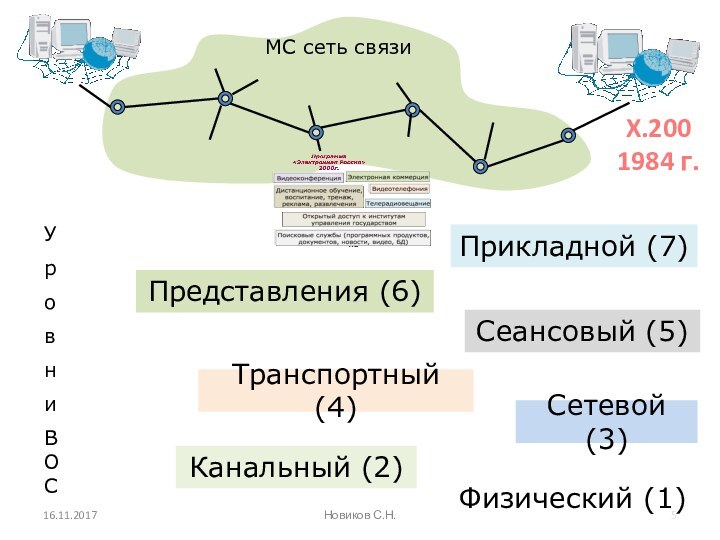

- 5. Новиков С.Н.Прикладной (7)Представления (6)Сеансовый (5)Транспортный (4)Сетевой (3)Канальный (2)Физический (1)УровниВОСМС сеть связиX.2001984 г.

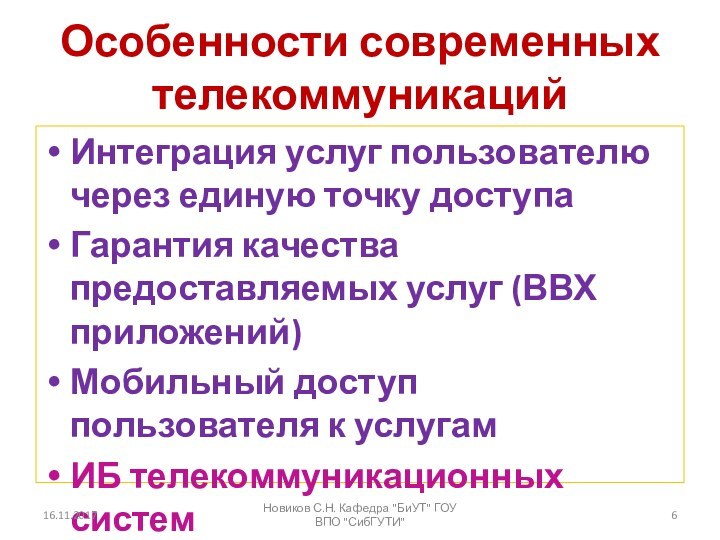

- 6. Особенности современных телекоммуникацийИнтеграция услуг пользователю через единую

- 7. Новиков С.Н. Кафедра "БиУТ" ГОУ ВПО "СибГУТИ"

- 8. Новиков С.Н. Кафедра "БиУТ" ГОУ ВПО "СибГУТИ"

- 9. Управление доступом – защищает от неправомочного использования

- 10. Конфиденциальность данных – защищает данные от неправомочного

- 11. Доступность – гарантирует отсутствие какого-либо ограничения на

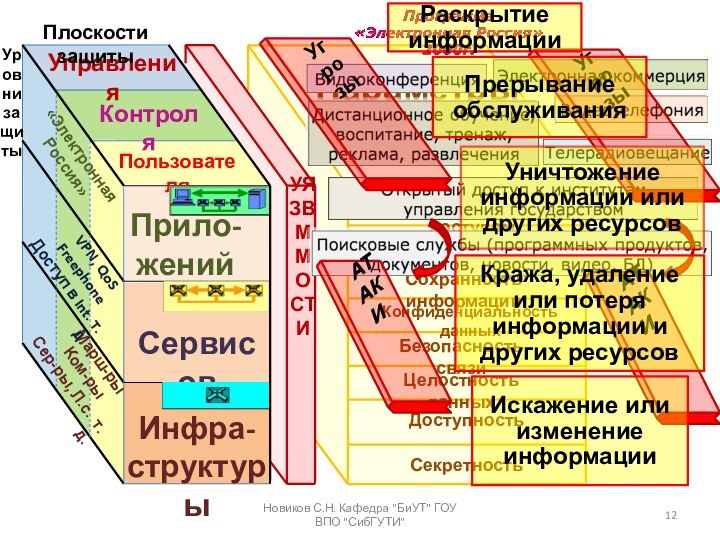

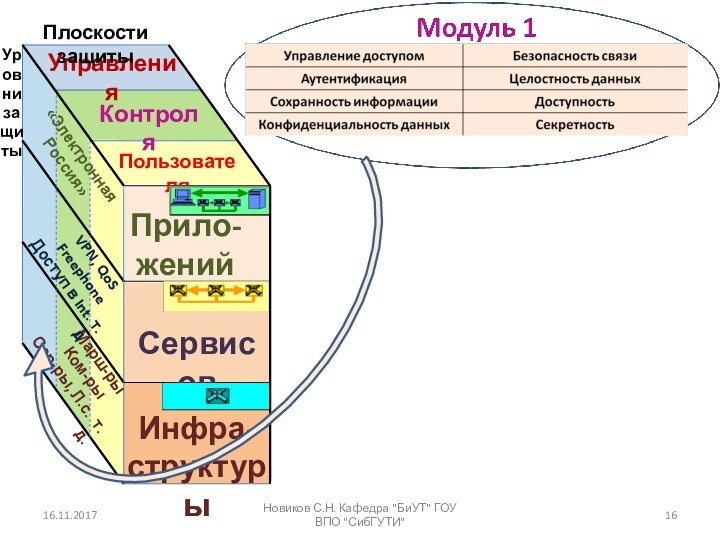

- 12. Новиков С.Н. Кафедра "БиУТ" ГОУ ВПО "СибГУТИ"Прило-женийСервисовИнфра-структурыУровни защитыПользователяКонтроляУправленияПлоскости защитыМарш-рыКом-рыСер-ры, Л.с. т.д.VPN, QoSFreephoneДоступ в Int. т.д.«ЭлектроннаяРоссия»УЯЗВММОСТИ

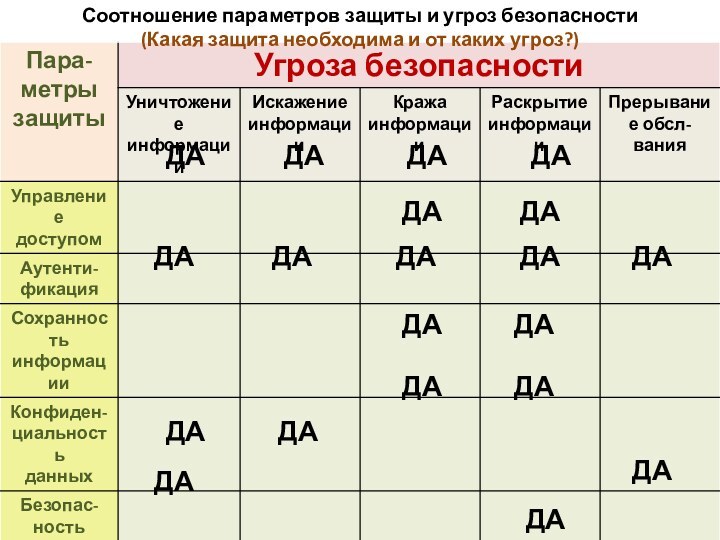

- 13. Соотношение параметров защиты и угроз безопасности (Какая защита необходима и от каких угроз?)ДА

- 14. Применение архитектуры защиты к программам защиты

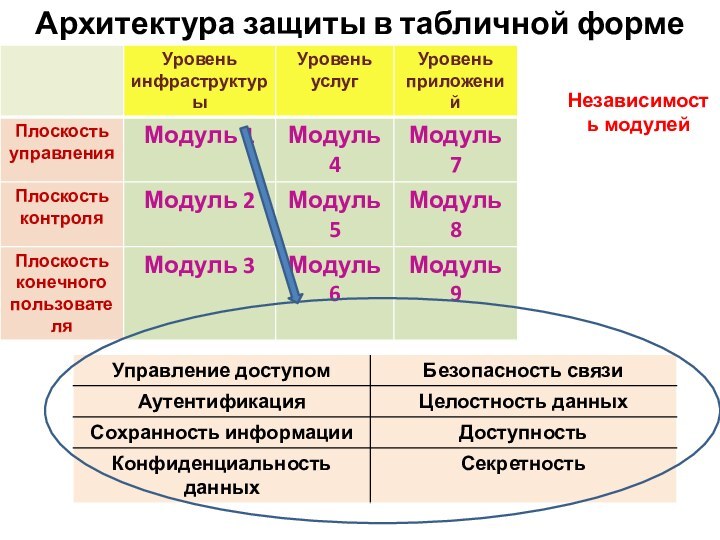

- 15. Архитектура защиты в табличной формеНезависимость модулей

- 16. Новиков С.Н. Кафедра "БиУТ" ГОУ ВПО "СибГУТИ"

- 18. ВыводыМаксимальная защищенность ТКС обеспечивается полной реализацией АЗ.Каждый

- 19. Скачать презентацию

- 20. Похожие презентации

Новиков С.Н.ЕАССУ-ЦСИОШ-ЦСИОМСС60-е г.80-е г.90-е г.ЦСИОНастоящее времяNGNТенденции развития систем телекоммуникаций

Слайд 2

Новиков С.Н.

ЕАСС

У-ЦСИО

Ш-ЦСИО

МСС

60-е г.

80-е г.

90-е г.

ЦСИО

Настоящее время

NGN

Тенденции развития систем

телекоммуникаций

Слайд 3

Новиков С.Н.

Сеть телевидения

МС

сеть

ATM

IP v6.0

MPLS

Σ

Сеть ПД

Телефонная сеть

Локальные ВС

Радио сети

Слайд 4

Новиков С.Н.

МС сеть

связи

Дистанционное обучение,

воспитание, тренаж,

реклама, развлечения

Видеоконференция

Поисковые службы (программных

продуктов,

документов, новости, видео, БД)

Электронная коммерция

Видеотелефония

Телерадиовещание

Программа

«Электронная Россия»

2000г.

Открытый доступ к институтам

управления

государством

Слайд 5

Новиков С.Н.

Прикладной (7)

Представления (6)

Сеансовый (5)

Транспортный (4)

Сетевой (3)

Канальный (2)

Физический

(1)

У

р

о

в

н

и

ВОС

МС сеть связи

X.200

1984 г.

Слайд 6

Особенности современных телекоммуникаций

Интеграция услуг пользователю через единую точку

доступа

Гарантия качества предоставляемых услуг (ВВХ приложений)

Мобильный доступ пользователя к

услугамИБ телекоммуникационных систем

Новиков С.Н. Кафедра "БиУТ" ГОУ ВПО "СибГУТИ"

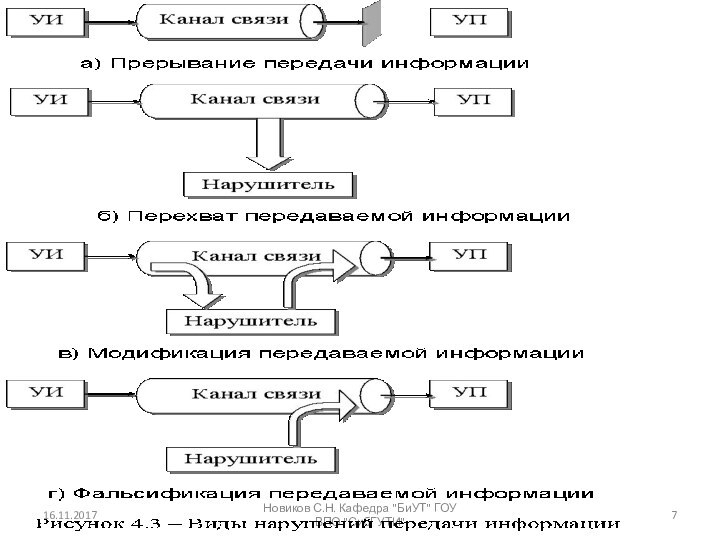

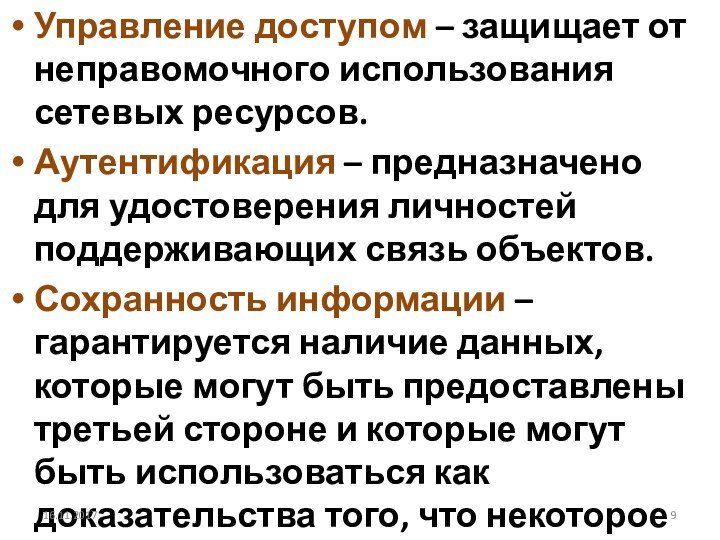

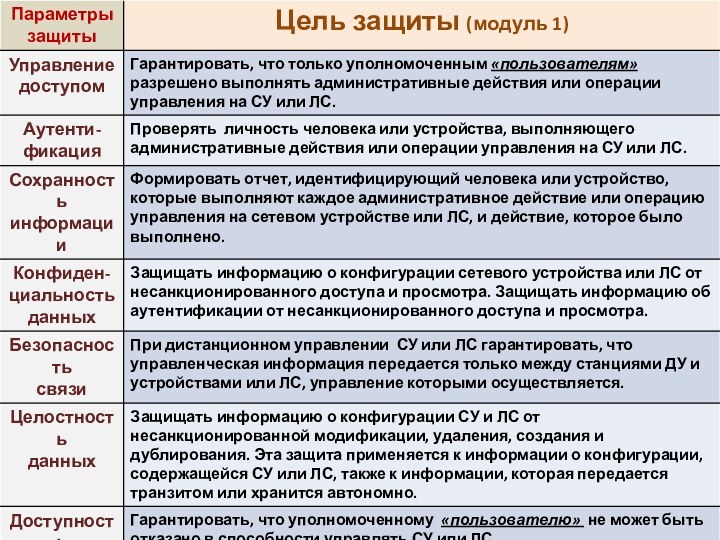

Слайд 9 Управление доступом – защищает от неправомочного использования сетевых

ресурсов.

Аутентификация – предназначено для удостоверения личностей поддерживающих связь объектов.

Сохранность

информации – гарантируется наличие данных, которые могут быть предоставлены третьей стороне и которые могут быть использоваться как доказательства того, что некоторое событие или действие имело место.

Слайд 10

Конфиденциальность данных – защищает данные от неправомочного раскрытия.

Безопасность

связи – гарантирует, что информация передается только между уполномоченными

оконечными точками.Целостность данных –гарантирует правильность и точность данных.

Слайд 11 Доступность – гарантирует отсутствие какого-либо ограничения на санкционированный

доступ к элементам сети, хранимой информации, потокам данных, к

услугам и приложениям из-за событий, влияющих на сеть.Секретность – обеспечивает защиту информации, которая могла бы быть получена, исходя из наблюдения сетевой деятельности.

Слайд 12

Новиков С.Н. Кафедра "БиУТ" ГОУ ВПО "СибГУТИ"

Прило-жений

Сервисов

Инфра-структуры

Уровни защиты

Пользователя

Контроля

Управления

Плоскости

защиты

Марш-ры

Ком-ры

Сер-ры, Л.с. т.д.

VPN, QoS

Freephone

Доступ в Int. т.д.

«Электронная

Россия»

УЯЗВММОСТИ

Слайд 13

Соотношение параметров защиты и угроз безопасности

(Какая защита

необходима и от каких угроз?)

ДА

Слайд 18

Выводы

Максимальная защищенность ТКС обеспечивается полной реализацией АЗ.

Каждый уровень

АЗ имеет различные точки уязвимости защиты.

При проектировании и эксплуатации

ТКС необходимо учитывать, чтобы события в одной плоскости и в одном уровне АЗ были полностью изолированы от других плоскостей и уровней (независимость модулей).Новиков С.Н. Кафедра "БиУТ" ГОУ ВПО "СибГУТИ"