Слайд 2

Защита информации. 10 Управление ключами

Управление ключами

Под ключевой информацией

понимается совокупность всех действующих в ИС ключей.

Управление ключами

- информационный процесс, включа-ющий в себя три элемента:

генерацию ключей;

накопление ключей;

распределение ключей.

Слайд 3

Защита информации. 10 Управление ключами

Генерация случайных чисел и

ключей

Генерируемые числа должны быть случайны или, по крайней мере,

непредсказуемы.

Генерируемая последовательность чисел должна удовлетворять 2-ум критериям:

1. Однородное распределение чисел в последовательности; это означает, что частота появления каждого числа должна быть приблизительно одинаковой.

2. Независимость. Ни одно значение не должно статистически зависеть от других, что должны показать многочисленные статистические тесты, определяющие зависимость.

Не стоит использовать неслучайные ключи с целью легкости их запоминания. В серьезных ИС используются специальные аппаратные и программные методы генерации случайных ключей.

Чтобы получить линейные последовательности элементов гаммы, длина которых превышает размер шифруемых данных, используются датчики ПСЧ. На основе теории групп было разработано несколько типов таких датчиков.

Слайд 4

Защита информации. 10 Управление ключами

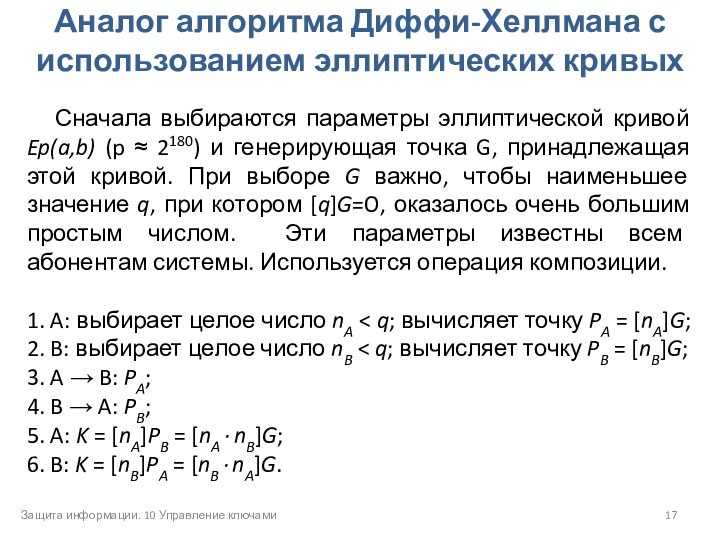

Конгруэнтные датчики

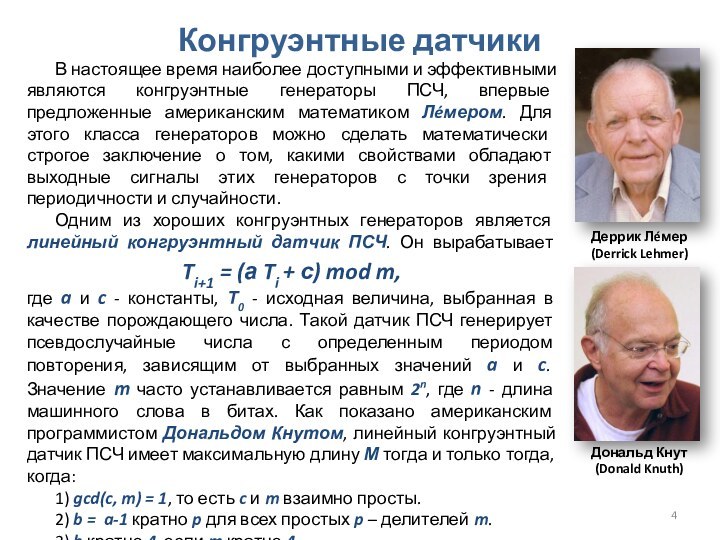

В настоящее время

наиболее доступными и эффективными являются конгруэнтные генераторы ПСЧ, впервые

предложенные американским математиком Лéмером. Для этого класса генераторов можно сделать математически строгое заключение о том, какими свойствами обладают выходные сигналы этих генераторов с точки зрения периодичности и случайности.

Одним из хороших конгруэнтных генераторов является линейный конгруэнтный датчик ПСЧ. Он вырабатывает последовательности псевдослучайных чисел T(i), описываемые соотношением:

Деррик Лéмер (Derrick Lehmer)

Ti+1 = (а Ti + с) mod m,

где a и c - константы, Т0 - исходная величина, выбранная в качестве порождающего числа. Такой датчик ПСЧ генерирует псевдослучайные числа с определенным периодом повторения, зависящим от выбранных значений a и c. Значение m часто устанавливается равным 2n, где n - длина машинного слова в битах. Как показано американским программистом Дональдом Кнутом, линейный конгруэнтный датчик ПСЧ имеет максимальную длину М тогда и только тогда, когда:

1) gcd(c, m) = 1, то есть c и m взаимно просты.

2) b = a-1 кратно p для всех простых p – делителей m.

3) b кратно 4, если m кратно 4.

Дональд Кнут (Donald Knuth)

Слайд 5

Защита информации. 10 Управление ключами

Конгруэнтные датчики. Примеры

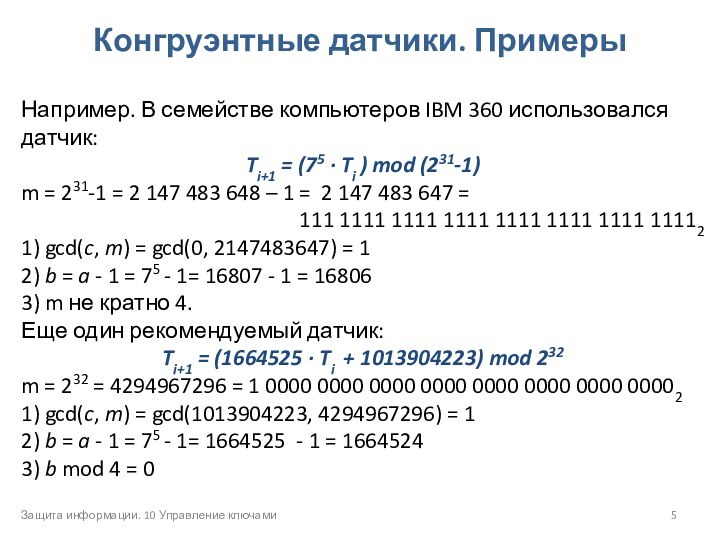

Например. В

семействе компьютеров IBM 360 использовался датчик:

Ti+1 = (75 ·

Ti ) mod (231-1)

m = 231-1 = 2 147 483 648 – 1 = 2 147 483 647 =

111 1111 1111 1111 1111 1111 1111 11112

1) gcd(c, m) = gcd(0, 2147483647) = 1

2) b = a - 1 = 75 - 1= 16807 - 1 = 16806

3) m не кратно 4.

Еще один рекомендуемый датчик:

Ti+1 = (1664525 · Ti + 1013904223) mod 232

m = 232 = 4294967296 = 1 0000 0000 0000 0000 0000 0000 0000 00002

1) gcd(c, m) = gcd(1013904223, 4294967296) = 1

2) b = a - 1 = 75 - 1= 1664525 - 1 = 1664524

3) b mod 4 = 0

Слайд 6

Защита информации. 10 Управление ключами

Циклическое шифрование

Для генерации гаммы

шифра часто используют шифрование случайных чисел, полученных с помощью

генераторов. Например, режим Stream Mode алгоритма DES.

Xi+1 = EK (Ti+1)

Иногда в качестве генератора используется просто счетчик.

Xi+1 = EK (Cnt++)

Слайд 7

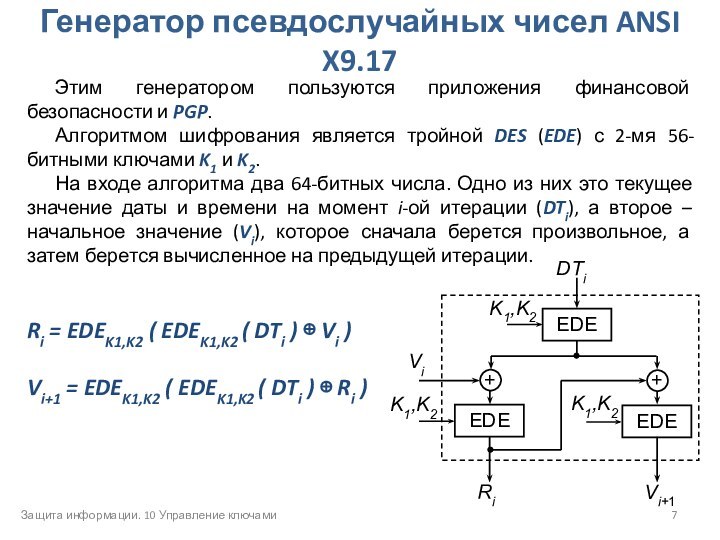

Этим генератором пользуются приложения финансовой безопасности и PGP.

Алгоритмом

шифрования является тройной DES (EDE) с 2-мя 56-битными ключами

K1 и K2.

На входе алгоритма два 64-битных числа. Одно из них это текущее значение даты и времени на момент i-ой итерации (DTi), а второе – начальное значение (Vi), которое сначала берется произвольное, а затем берется вычисленное на предыдущей итерации.

Ri = EDEK1,K2 ( EDEK1,K2 ( DTi ) Vi )

Vi+1 = EDEK1,K2 ( EDEK1,K2 ( DTi ) Ri )

Защита информации. 10 Управление ключами

Генератор псевдослучайных чисел ANSI X9.17

Слайд 8

Защита информации. 10 Управление ключами

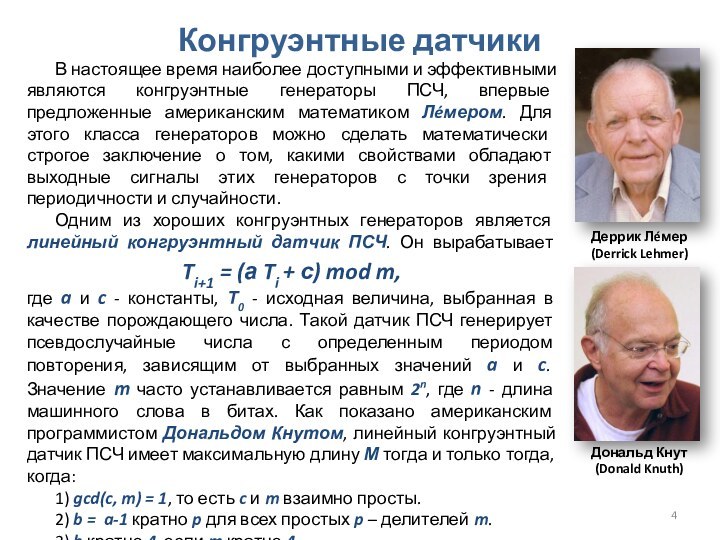

Датчики М-последовательностей

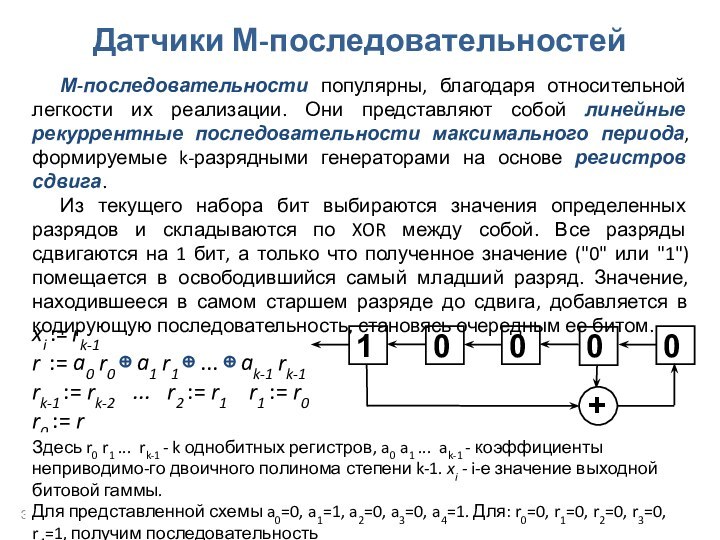

М-последовательности популярны, благодаря

относительной легкости их реализации. Они представляют собой линейные рекуррентные

последовательности максимального периода, формируемые k-разрядными генераторами на основе регистров сдвига.

Из текущего набора бит выбираются значения определенных разрядов и складываются по XOR между собой. Все разряды сдвигаются на 1 бит, а только что полученное значение ("0" или "1") помещается в освободившийся самый младший разряд. Значение, находившееся в самом старшем разряде до сдвига, добавляется в кодирующую последовательность, становясь очередным ее битом.

xi := rk-1

r := a0 r0 a1 r1 ... ak-1 rk-1

rk-1 := rk-2 ... r2 := r1 r1 := r0

r0 := r

Здесь r0 r1 ... rk-1 - k однобитных регистров, a0 a1 ... ak-1 - коэффициенты неприводимо-го двоичного полинома степени k-1. xi - i-е значение выходной битовой гаммы.

Для представленной схемы a0=0, a1=1, a2=0, a3=0, a4=1. Для: r0=0, r1=0, r2=0, r3=0, r4=1, получим последовательность 100001010111011000111110011010010000…

Слайд 9

Защита информации. 10 Управление ключами

Примеры

Для генератора М-последовательности любой

разрядности k всегда существует такой выбор охватываемых обратной связью

разрядов, что генерируемая ими последовательность бит будет иметь период, равный 2k-1 битам. Так, например, в 8-битном скремблере, при охвате 0-го, 1-го, 6-го и 7-го разрядов действительно за время генерации 255 бит последовательно проходят все числа от 1 до 255, не повторяясь ни разу.

М-последовательности неразрывно связаны с математической теорией неприводимых полиномов. Достаточно чтобы полином степени k не был представим по модулю 2 в виде произведения никаких других полиномов, для того, чтобы генератор, построенный на его основе, создавал ПНД. Например, единственным неприводимым полиномом степени 3 является x3+x+1, в двоичном виде он записывается как 10112. Скремблеры на основе неприводимых полиномов образуются отбрасыванием самого старшего разряда (он всегда присутствует, а следовательно, несет информацию только о степени полинома), так на основе указанного полинома, мы можем создать скремблер 0112 с периодом зацикливания 7(=23-1). Естественно, что на практике применяются полиномы значительно более высоких порядков. А таблицы неприводимых полиномов любых порядков можно всегда найти в специализированных математических справочниках.

Слайд 10

Защита информации. 10 Управление ключами

Пример

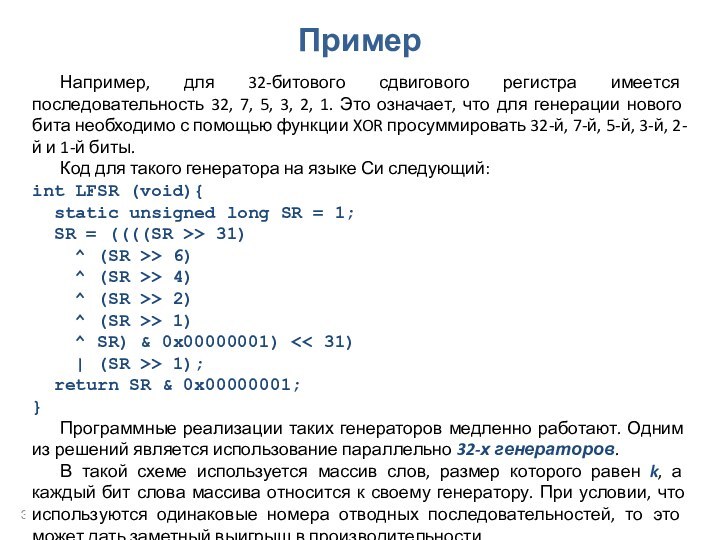

Например, для 32-битового сдвигового

регистра имеется последовательность 32, 7, 5, 3, 2, 1.

Это означает, что для генерации нового бита необходимо с помощью функции XOR просуммировать 32-й, 7-й, 5-й, 3-й, 2-й и 1-й биты.

Код для такого генератора на языке Си следующий:

int LFSR (void){

static unsigned long SR = 1;

SR = ((((SR >> 31)

^ (SR >> 6)

^ (SR >> 4)

^ (SR >> 2)

^ (SR >> 1)

^ SR) & 0x00000001) << 31)

| (SR >> 1);

return SR & 0x00000001;

}

Программные реализации таких генераторов медленно работают. Одним из решений является использование параллельно 32-х генераторов.

В такой схеме используется массив слов, размер которого равен k, а каждый бит слова массива относится к своему генератору. При условии, что используются одинаковые номера отводных последовательностей, то это может дать заметный выигрыш в производительности.

Слайд 11

Защита информации. 10 Управление ключами

Идеальные генераторы

Идеальным генераторами являются

устройства на основе «натураль-ных» случайных процессов. Например, появились образцы

генерации ключей на основе белого радиошума, на основе газоразрядных трубок, на основе детекторов событий ионизирующей радиации и др. генераторов шумов. Другим случайным математическим объектом являются десятичные знаки иррациональных чисел, например , которые вычисляются с помощью стандартных математических методов.

В ИС со средними требованиями защищенности вполне приемлемы программные генераторы ключей, которые вычисляют ПСЧ как сложную функцию от текущего времени и (или) числа, введенного пользователем.

Слайд 12

Защита информации. 10 Управление ключами

Накопление ключей

Под накоплением ключей

понимается организация их хранения, учета и удаления.

Секретные ключи

никогда не должны записываться в явном виде на носителе, который может быть считан или скопирован.

В достаточно сложной ИС один пользователь может работать с большим объемом ключевой информации, и иногда даже возникает необходимость организации мини-баз данных по ключевой информации. Такие базы данных отвечают за принятие, хранение, учет и удаление используемых ключей.

Итак, каждая информация об используемых ключах должна храниться в зашифрованном виде. Ключи, зашифровывающие ключевую информацию называются мастер-ключами. Мастер-ключи каждый пользователь должен помнить, и не хранить их на каких-либо материальных носителях.

Очень важным условием безопасности информации является периодическое обновление ключевой информации в ИС. При этом переназначаться должны как обычные ключи, так и мастер-ключи. В особо ответственных ИС ключи обновляются ежедневно.

Вопрос обновления ключевой информации связан с распределением ключей.

Слайд 13

Защита информации. 10 Управление ключами

Распределение ключей

Распределение ключей -

самый ответственный процесс в управлении ключами. К нему предъявляются

требования: оперативности, точности и скрытности.

В последнее время заметен сдвиг в сторону использования криптосистем с открытым ключом, в которых проблема распределения ключей отпадает.

Распределение ключей между пользователями реализуются двумя разными подходами:

1. Путем создания одного ли нескольких центров распределения ключей. Недостаток такого подхода состоит в том, что в центре распределения известно, кому и какие ключи назначены и это позволяет читать все сообщения, циркулирующие в ИС.

2. Прямой обмен ключами между пользователями информационной системы. В этом случае проблема состоит в том, чтобы надежно удостоверить подлинность субъектов.

Слайд 14

Защита информации. 10 Управление ключами

Гарантия подлинности сеанса

В обоих

случаях должна быть гарантирована подлинность сеанса связи. Это можно

обеспечить двумя способами:

1. Механизм запроса-ответа. Если пользователь А желает быть уверенным, что сообщения которые он получает от В, не являются ложными, он включает в посылаемое для В сообщение непредсказуемый элемент (запрос). При ответе пользователь В должен выполнить некоторую операцию над этим элементом (например, добавить 1). Это невозможно осуществить заранее, так как неизвестно, какое случайное число придет в запросе. После получения ответа с результатами действий пользователь А может быть уверен, что сеанс является подлинным. Недостатком этого метода является возможность установления закономерности между запросом и ответом.

2. Механизм отметки времени («временной штемпель»). Он подразумевает фиксацию времени для каждого сообщения. В этом случае каждый пользователь ИС может знать, насколько «старым» является пришедшее сообщение.

В обоих случаях следует использовать шифрование, чтобы быть уверенным, что ответ послан не злоумышленником и штемпель отметки времени не изменен.

Слайд 15

Защита информации. 10 Управление ключами

Допустимое запаздывание «штемпеля»

При использовании

отметок времени встает проблема допустимого временного интервала задержки для

подтверждения подлинности сеанса. Ведь сообщение с «временным штемпелем» не может быть передано мгновенно. Кроме этого компьютерные часы получателя и отправителя не могут быть абсолютно синхронизированы.

В системах оплаты кредитных карточек используется механизм отметки времени для установления подлинности и защиты от подделок. Используемый интервал составляет от одной до нескольких минут. Большое число известных способов кражи электронных денег, основано на «вклинивании» в этот промежуток подложных запросов на снятие денег.

Для обмена ключами можно использовать криптосистемы с открытым ключом, используя тот же алгоритм RSA.

Но весьма эффективным оказался алгоритм Диффи-Хеллмана, позволяющий двум пользователям без посредников обменяться ключом, который может быть использован затем для симметричного шифрования.

Слайд 16

Защита информации. 10 Управление ключами

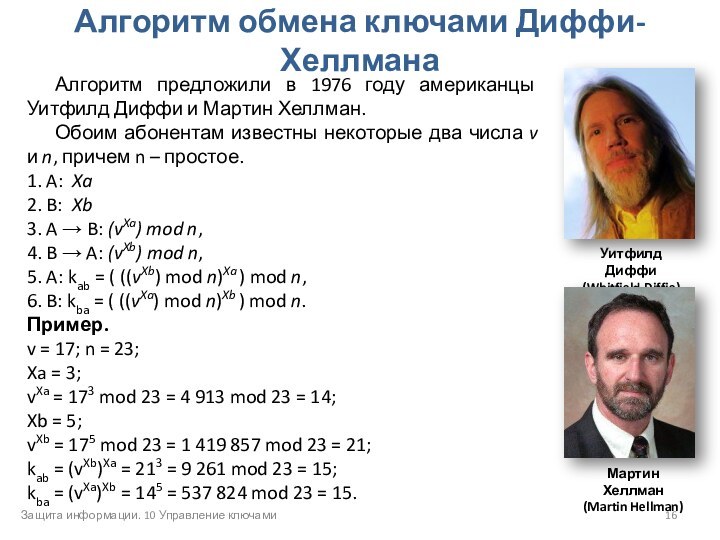

Алгоритм обмена ключами Диффи-Хеллмана

Уитфилд

Диффи

(Whitfield Diffie)

Мартин Хеллман

(Martin Hellman)

Алгоритм предложили в 1976 году американцы

Уитфилд Диффи и Мартин Хеллман.

Обоим абонентам известны некоторые два числа v и n, причем n – простое.

1. A: Xa

2. B: Xb

3. A B: (vXa) mod n,

4. B A: (vXb) mod n,

5. A: kab = ( ((vXb) mod n)Xa ) mod n,

6. B: kba = ( ((vXa) mod n)Xb ) mod n.

Пример.

v = 17; n = 23;

Xa = 3;

vXa = 173 mod 23 = 4 913 mod 23 = 14;

Xb = 5;

vXb = 175 mod 23 = 1 419 857 mod 23 = 21;

kab = (vXb)Xa = 213 = 9 261 mod 23 = 15;

kba = (vXa)Xb = 145 = 537 824 mod 23 = 15.

Слайд 17

Защита информации. 10 Управление ключами

Аналог алгоритма Диффи-Хеллмана с

использованием эллиптических кривых

Сначала выбираются параметры эллиптической кривой Ep(a,b) (p

≈ 2180) и генерирующая точка G, принадлежащая этой кривой. При выборе G важно, чтобы наименьшее значение q, при котором [q]G=O, оказалось очень большим простым числом. Эти параметры известны всем абонентам системы. Используется операция композиции.

1. A: выбирает целое число nA < q; вычисляет точку PA = [nA]G;

2. B: выбирает целое число nB < q; вычисляет точку PB = [nB]G;

3. A B: PA;

4. B A: PB;

5. A: K = [nA]PB = [nA ∙ nB]G;

6. B: K = [nB]PA = [nB ∙ nA]G.