- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Криптоанализ RSA

Содержание

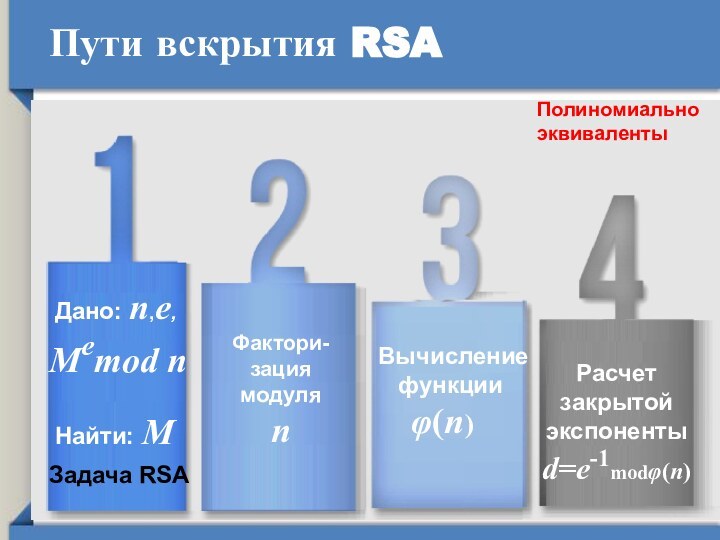

- 2. Пути вскрытия RSAФактори-зациямодуля пВычисление функции φ(п)Расчет закрытой экспонентыd=е-1modφ(n)Полиномиально эквиваленты

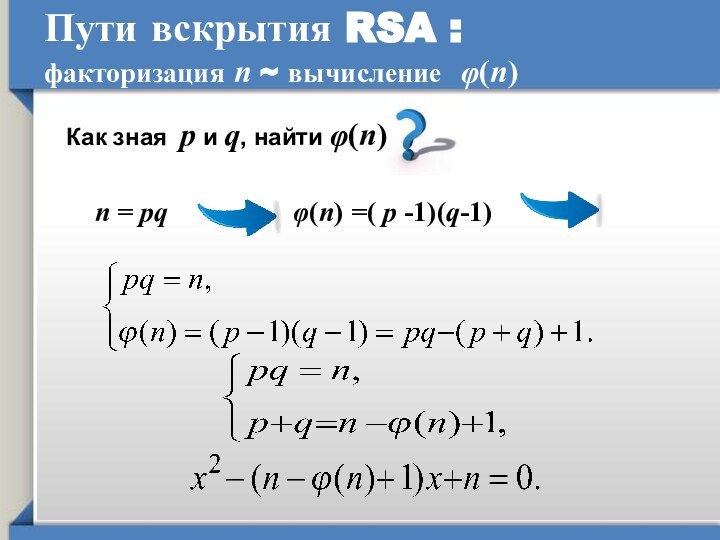

- 3. Пути вскрытия RSA : факторизация п ~ вычисление φ(п)п = pq φ(п) =( p -1)(q-1)

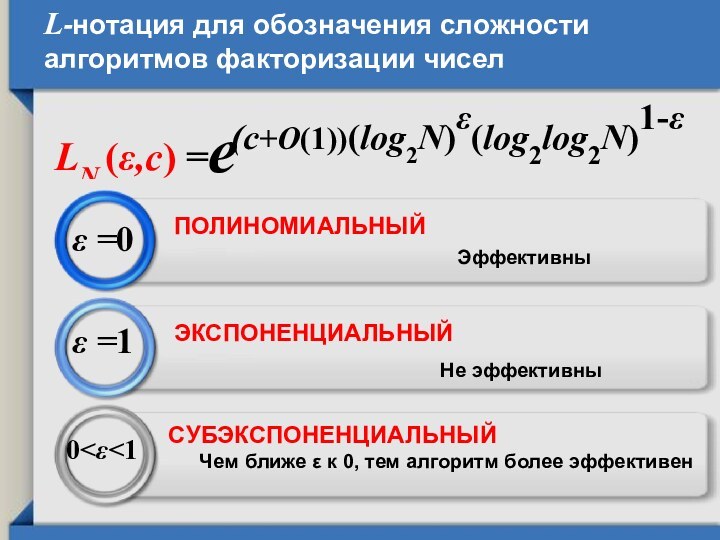

- 4. L-нотация для обозначения сложности алгоритмов факторизации чисел ε =1ЭКСПОНЕНЦИАЛЬНЫЙПОЛИНОМИАЛЬНЫЙε =0Эффективны Не эффективны 0

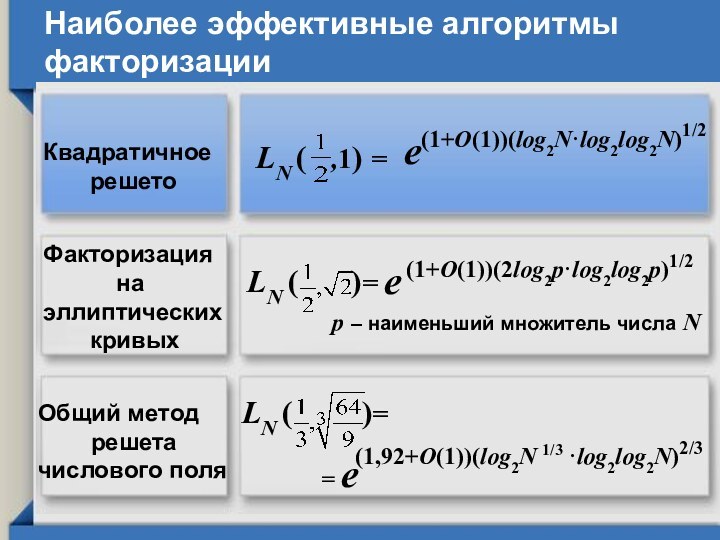

- 5. Наиболее эффективные алгоритмы факторизацииКвадратичное

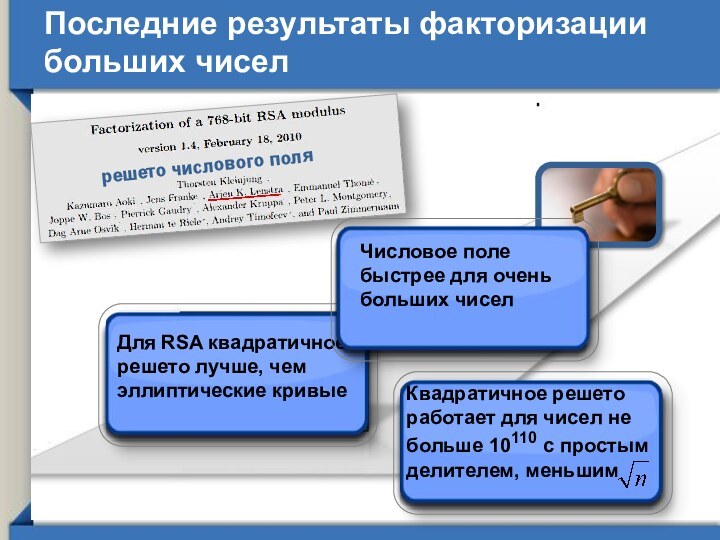

- 6. Последние результаты факторизации больших чиселрешето числового поля

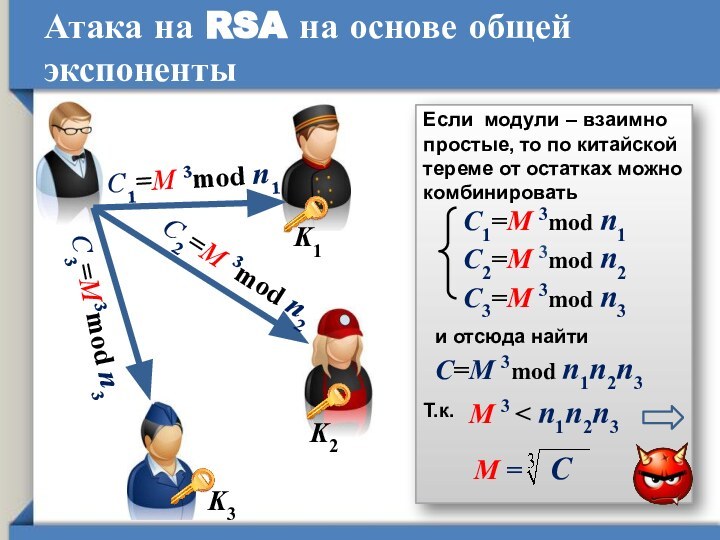

- 7. Атака на RSA на основе общей экспонентыЕсли

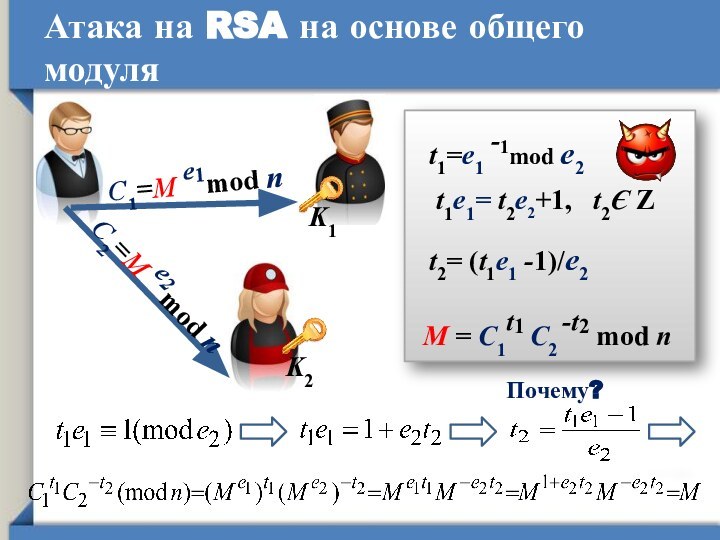

- 8. t1=e1 -1mod e2 t1e1= t2e2+1, t2Є

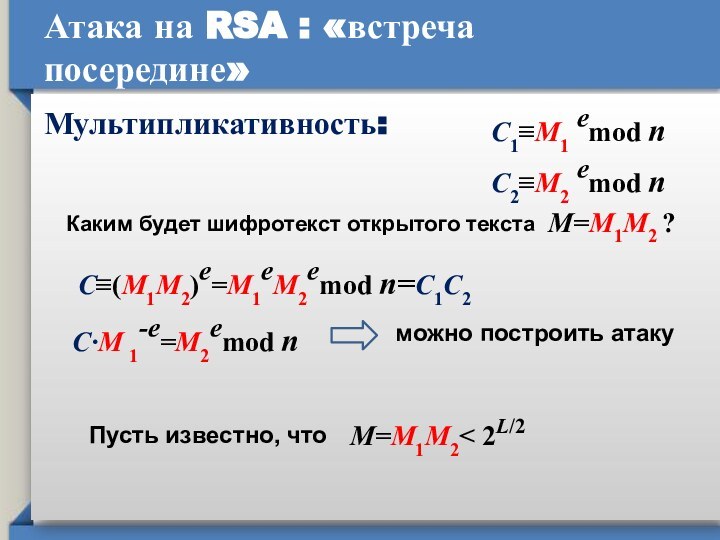

- 9. Атака на RSA : «встреча посередине»Мультипликативность:С1≡M1 еmod пС2≡M2 еmod пС≡(M1M2)е=M1еM2еmod п=С1С2можно построить атакуС·M 1-e=M2еmod п

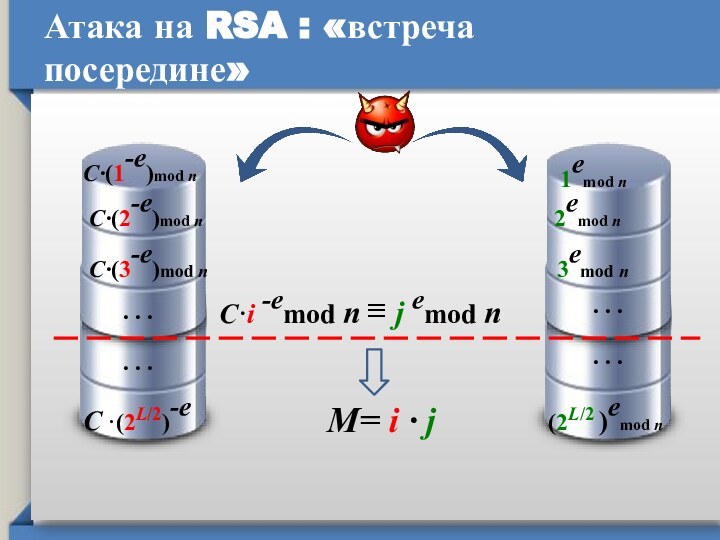

- 10. Атака на RSA : «встреча посередине»С·(1-е)mod пС·(2-е)mod

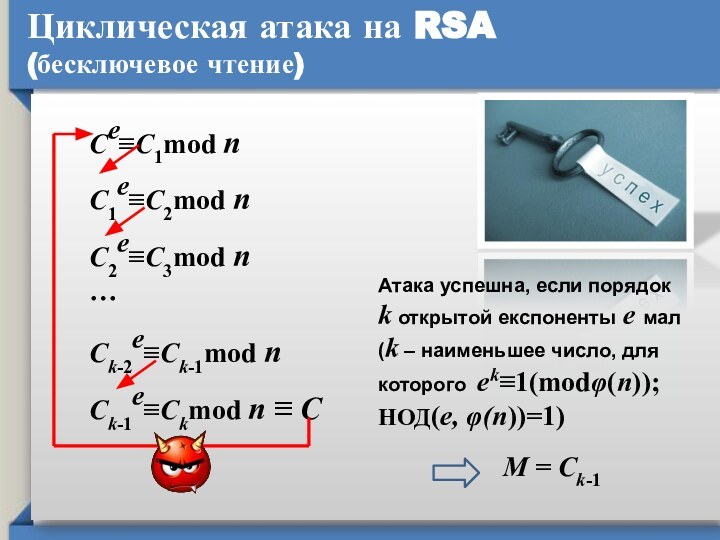

- 11. Циклическая атака на RSA (бесключевое чтение)Се≡С1mod пС1е≡С2mod

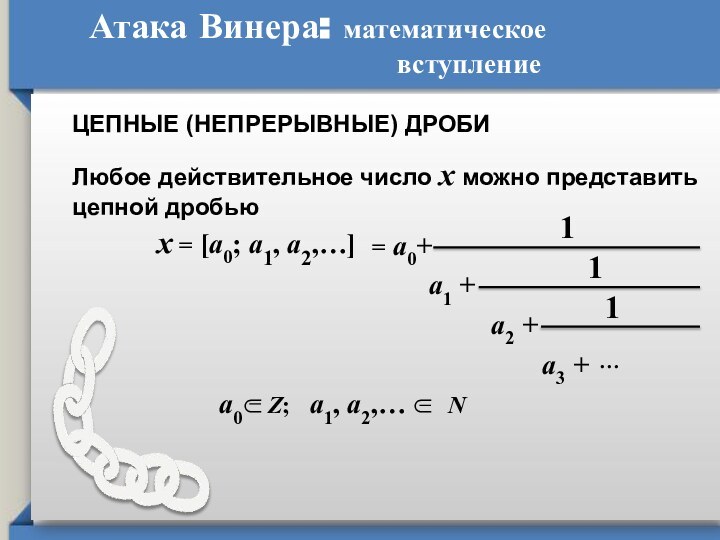

- 12. Атака Винера: математическое

- 13. Как найти элементы цепной дроби для числа

- 14. Пример. Найти разложение в цепную дробь

- 15. Атака Винера: математическое

- 16. Атака Винера: математическое

- 17. Атака Винера: математическое

- 18. Атака Винера: математическое

- 19. Атака Винера: математическое

- 20. Атака ВинераМ. Винер показал, что когда секретная

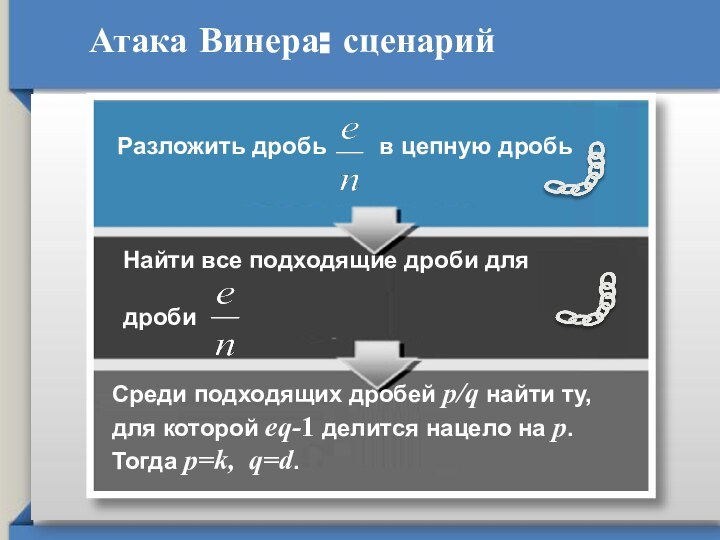

- 21. Атака Винера: сценарийНайти все подходящие дроби для

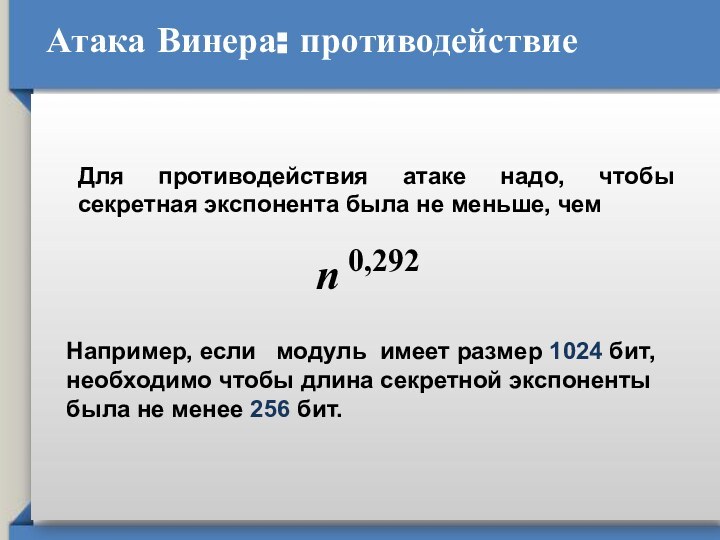

- 22. Атака Винера: противодействиеДля противодействия атаке надо, чтобы

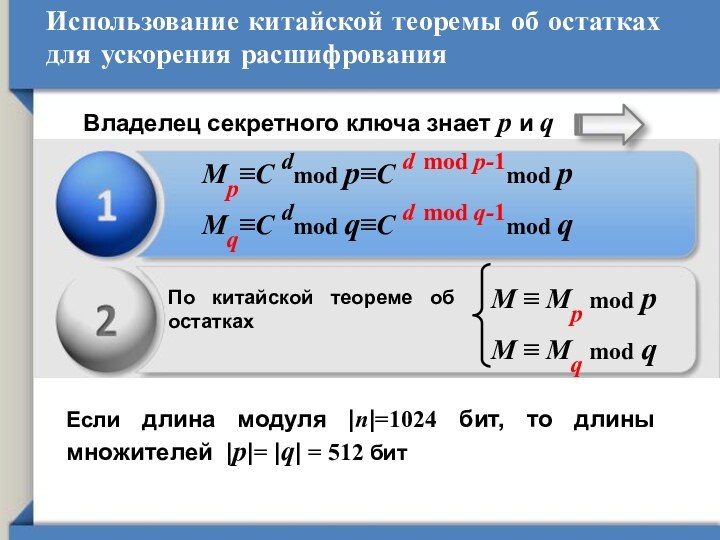

- 23. Использование китайской теоремы об остатках для ускорения

- 24. Зависимость времени вычисления значения у = хe(mod

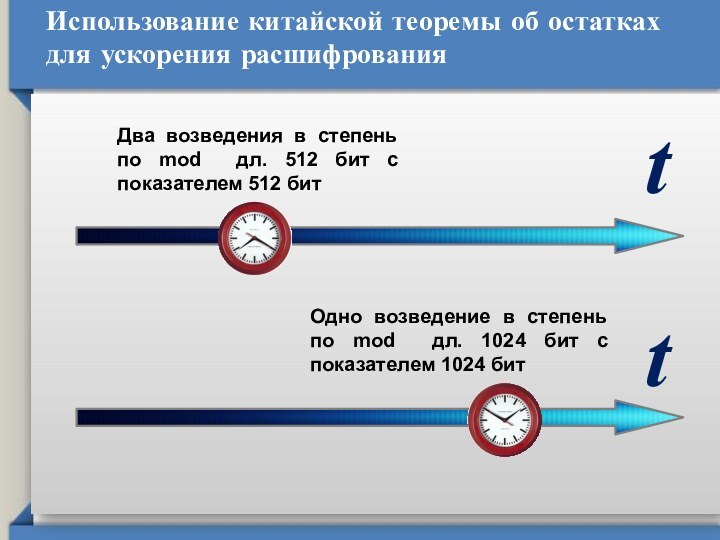

- 25. Использование китайской теоремы об остатках для ускорения

- 26. Использование китайской теоремы об остатках для ускорения

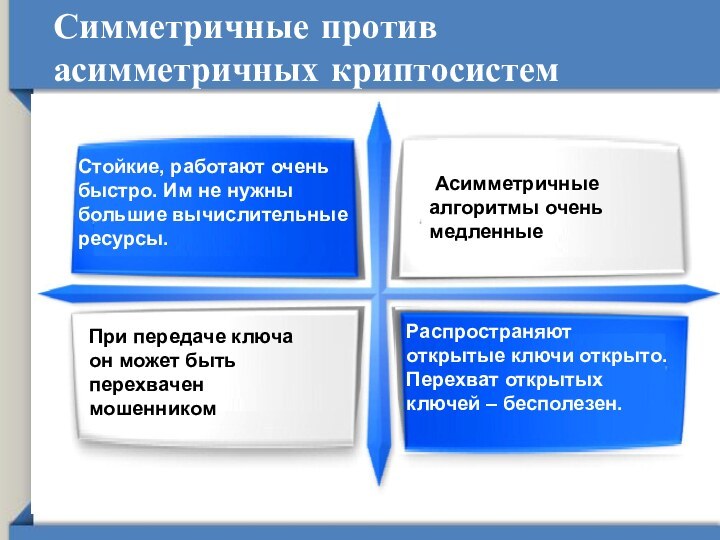

- 27. Симметричные против асимметричных криптосистемСтойкие, работают очень быстро.

- 28. Гибридные криптосистемы

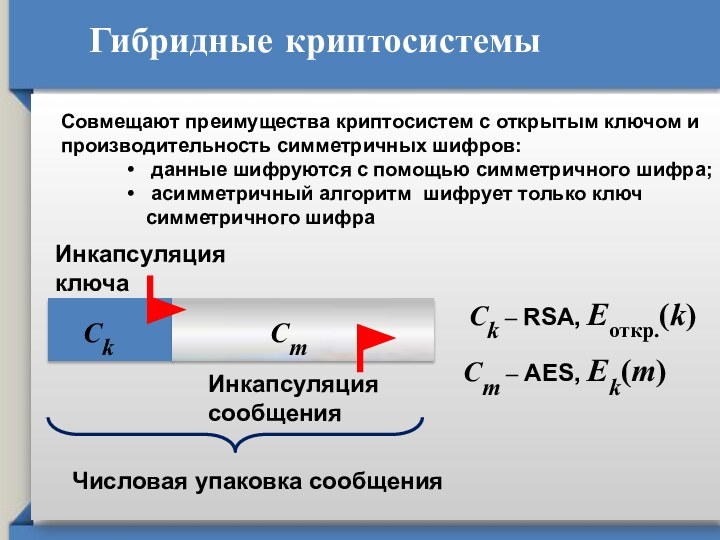

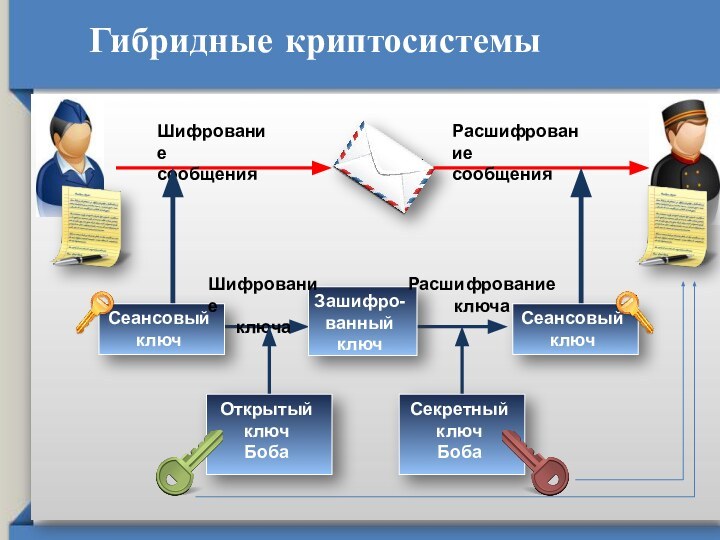

- 29. Гибридные криптосистемыСовмещают преимущества криптосистем с открытым ключом

- 30. Скачать презентацию

- 31. Похожие презентации

Слайд 4

L-нотация для обозначения сложности алгоритмов факторизации чисел

ε

=1

ЭКСПОНЕНЦИАЛЬНЫЙ

ПОЛИНОМИАЛЬНЫЙ

ε =0

Эффективны

Не эффективны

0

тем алгоритм более эффективен

Слайд 5

Наиболее эффективные алгоритмы факторизации

Квадратичное

решето

Факторизация

на эллиптических

кривыхОбщий метод

решета числового поля

р – наименьший множитель числа N

Слайд 7

Атака на RSA на основе общей экспоненты

Если модули

– взаимно простые, то по китайской тереме от остатках

можно комбинироватьи отсюда найти

С=M 3mod п1п2п3

M 3 < п1п2п3

Т.к.

Слайд 8

t1=e1 -1mod e2

t1e1= t2e2+1, t2Є Z

M = C1t1 C2 -t2 mod n

Атака на

RSA на основе общего модуляПочему?

t2= (t1e1 -1)/e2

Слайд 9

Атака на RSA : «встреча посередине»

Мультипликативность:

С1≡M1 еmod п

С2≡M2

еmod п

С≡(M1M2)е=M1еM2еmod п=С1С2

можно построить атаку

С·M 1-e=M2еmod п

Слайд 10

Атака на RSA : «встреча посередине»

С·(1-е)mod п

С·(2-е)mod п

С·(3-е)mod

п

. . .

. . .

С ·(2L/2)-e

1еmod п

2еmod п

3еmod п

.

. .. . .

(2L/2 )еmod п

С·i -еmod п

≡

j emod n

M= i · j

Слайд 11

Циклическая атака на RSA (бесключевое чтение)

Се≡С1mod п

С1е≡С2mod п

С2е≡С3mod

п

…

Сk-2е≡Сk-1mod п

Сk-1е≡Сkmod п ≡ C

Атака успешна, если порядок

k открытой експоненты e мал (k – наименьшее число, для которого еk≡1(modφ(n)); НОД(e, φ(n))=1)М = Сk-1

Слайд 12

Атака Винера: математическое

вступление

ЦЕПНЫЕ (НЕПРЕРЫВНЫЕ) ДРОБИ

Любое действительное число х можно представить цепной дробью

x = [a0; a1, a2,…]

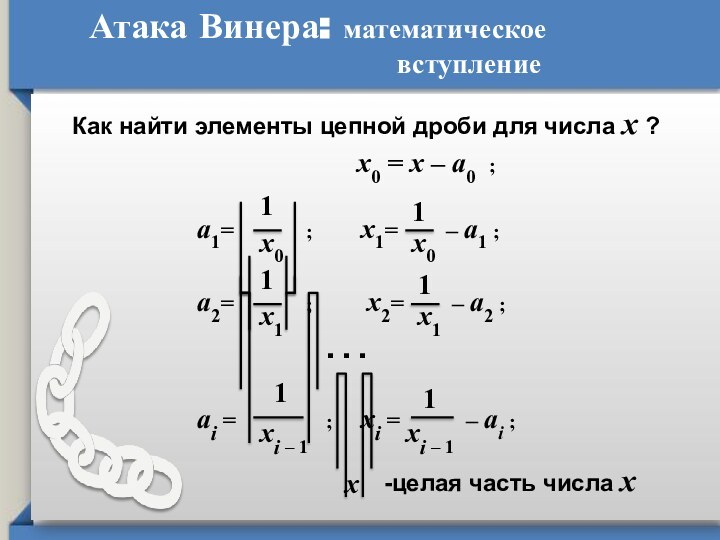

Слайд 13 Как найти элементы цепной дроби для числа х

?

. . .

-целая часть числа х

Атака Винера: математическое

вступление x0 = x – a0 ;

xi – 1

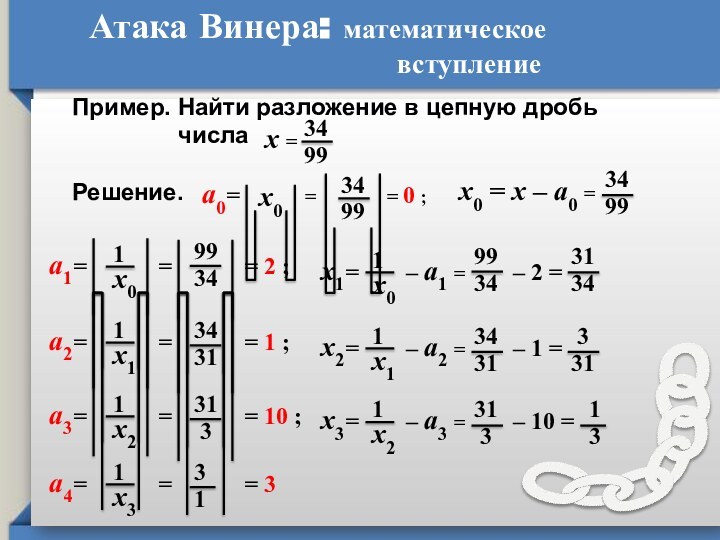

Слайд 14

Пример. Найти разложение в цепную дробь

числа

Решение.

Атака Винера:

математическоевступление

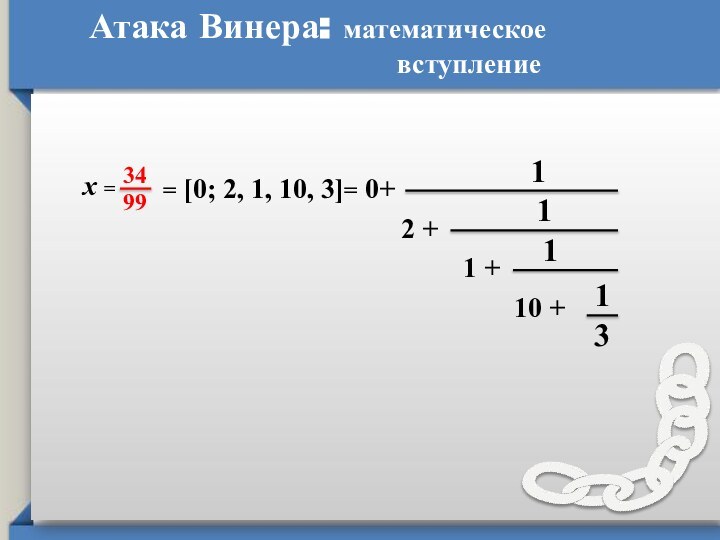

Слайд 16

Атака Винера: математическое

вступление

x = [a0; a1, a2,…]

p–1 = 1;

p0 = a0 ;

q0 = 1

q–1 = 0;

; i = 1,2,…

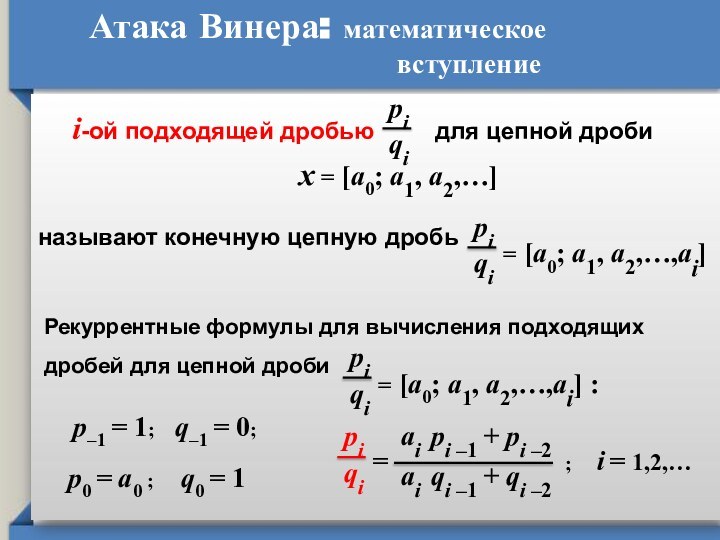

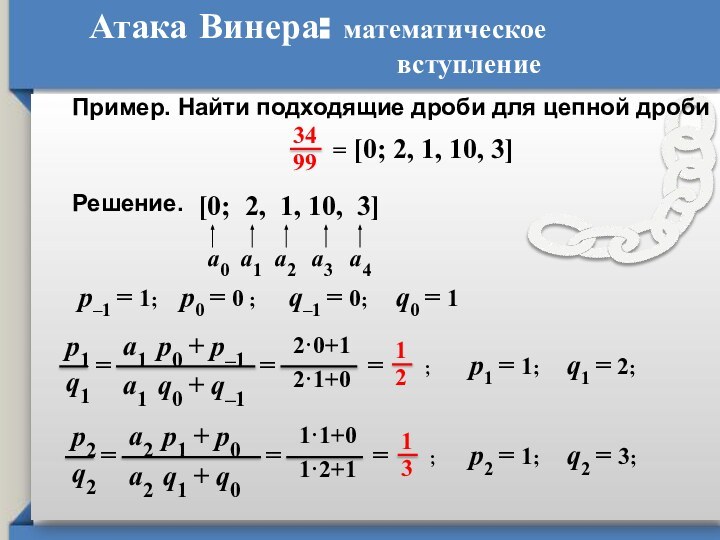

Слайд 17

Атака Винера: математическое

вступление

Пример. Найти подходящие дроби для цепной дроби

Решение.

[0; 2, 1, 10, 3]

a0 a1 a2 a3 a4

p–1 = 1;

p0 = 0 ;

q0 = 1

q–1 = 0;

p1 = 1;

q1 = 2;

p2 = 1;

q2 = 3;

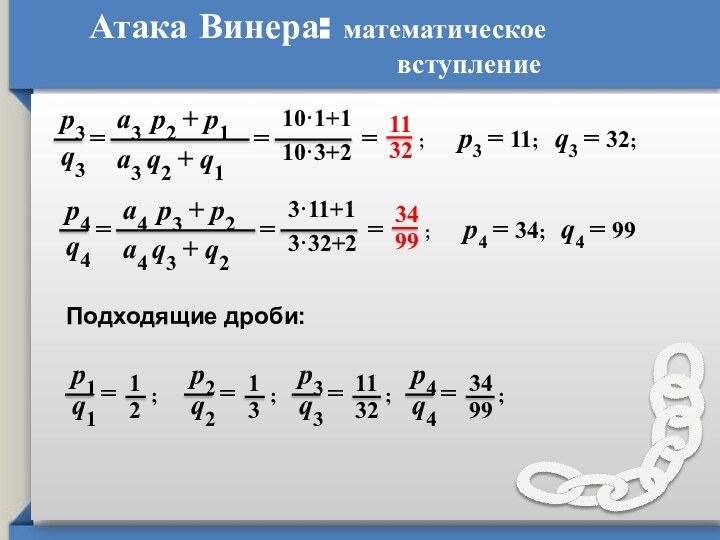

Слайд 18

Атака Винера: математическое

вступление

Подходящие дроби:

p3 = 11;

q3 = 32;

p4 = 34;

q4 = 99

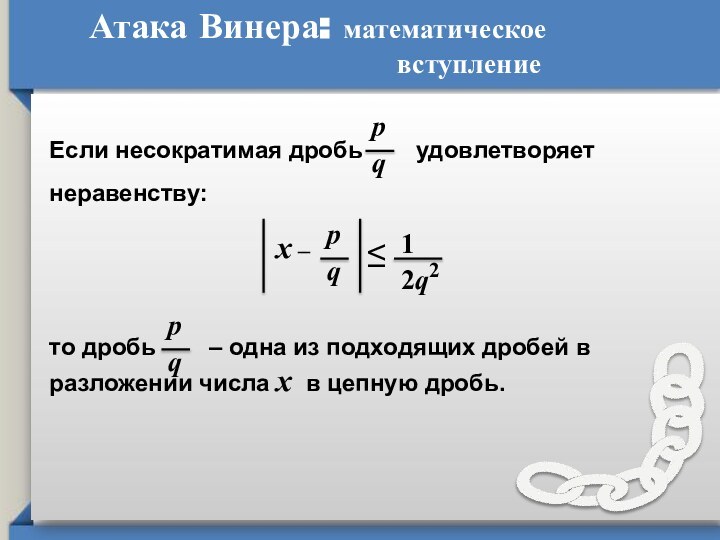

Слайд 19

Атака Винера: математическое

вступление

Если несократимая дробь удовлетворяет неравенству:

то дробь – одна из подходящих дробей в разложении числа х в цепную дробь.

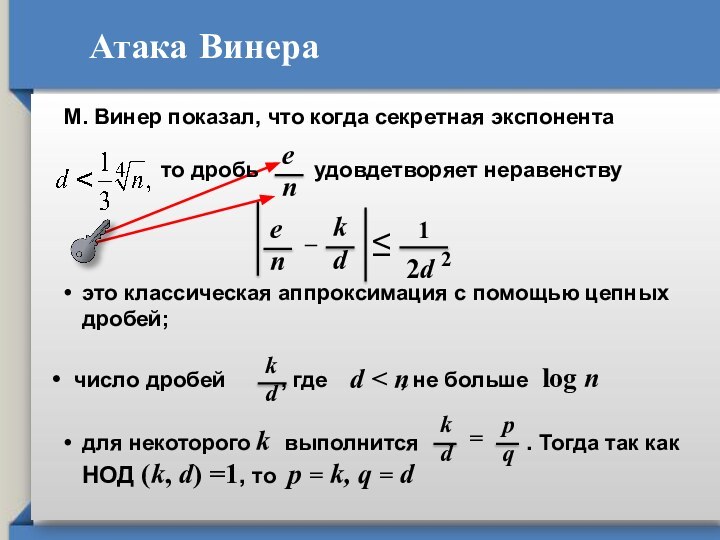

Слайд 20

Атака Винера

М. Винер показал, что когда секретная экспонента

то

дробь удовдетворяет неравенствуэто классическая аппроксимация с помощью цепных дробей;

число дробей , где , не больше log n

для некоторого k выполнится . Тогда так как НОД (k, d) =1, то p = k, q = d

d < n

Слайд 21

Атака Винера: сценарий

Найти все подходящие дроби для

дроби

Среди подходящих дробей p/q найти ту, для которой eq-1

делится нацело на р. Тогда p=k, q=d.

Слайд 22

Атака Винера: противодействие

Для противодействия атаке надо, чтобы секретная

экспонента была не меньше, чем

Например, если модуль имеет размер

1024 бит, необходимо чтобы длина секретной экспоненты была не менее 256 бит. п 0,292

Слайд 23

Использование китайской теоремы об остатках для ускорения расшифрования

Если длина модуля |n|=1024 бит, то длина секретной экспоненты

|d| ~ 1024 битM=С dmod п

Секретный ключ – экспонента d

Слайд 24 Зависимость времени вычисления значения у = хe(mod n)

от длины модуля

Каждое удвоение длины ключа RSA увеличивает

время расшифрования в 6 – 7 раз Длина модуля RSA в битах

Время расшифрования (миллисекунды)

Pentium, 2 ГГц

http://security.stackexchange.com/questions/1833/encryption-decryption-time

Нужен алгоритм расшифрования

с минимальным числом операций

Слайд 25

Использование китайской теоремы об остатках для ускорения расшифрования

Если

длина модуля |n|=1024 бит, то длины множителей |р|= |q|

= 512 битMp≡С dmod p≡С d mod p-1mod p

Mq≡С dmod q≡С d mod q-1mod q

M ≡ Mp mod p

M ≡ Mq mod q

По китайской теореме об остатках

Слайд 26

Использование китайской теоремы об остатках для ускорения расшифрования

Два

возведения в степень по mod дл. 512 бит c

показателем 512 битОдно возведение в степень по mod дл. 1024 бит c показателем 1024 бит

t

t

Слайд 27

Симметричные против асимметричных криптосистем

Стойкие, работают очень быстро. Им

не нужны большие вычислительные ресурсы.

Распространяют открытые ключи открыто.

Перехват

открытых ключей – бесполезен. Асимметричные алгоритмы очень медленные

При передаче ключа он может быть перехвачен мошенником

Слайд 29

Гибридные криптосистемы

Совмещают преимущества криптосистем с открытым ключом и

производительность симметричных шифров:

данные шифруются с помощью симметричного шифра;

асимметричный алгоритм шифрует только ключ симметричного шифраСk – RSA, Eоткр.(k)

Сm – AES, Ek(m)

Числовая упаковка сообщения