- Главная

- Разное

- Бизнес и предпринимательство

- Образование

- Развлечения

- Государство

- Спорт

- Графика

- Культурология

- Еда и кулинария

- Лингвистика

- Религиоведение

- Черчение

- Физкультура

- ИЗО

- Психология

- Социология

- Английский язык

- Астрономия

- Алгебра

- Биология

- География

- Геометрия

- Детские презентации

- Информатика

- История

- Литература

- Маркетинг

- Математика

- Медицина

- Менеджмент

- Музыка

- МХК

- Немецкий язык

- ОБЖ

- Обществознание

- Окружающий мир

- Педагогика

- Русский язык

- Технология

- Физика

- Философия

- Химия

- Шаблоны, картинки для презентаций

- Экология

- Экономика

- Юриспруденция

Что такое findslide.org?

FindSlide.org - это сайт презентаций, докладов, шаблонов в формате PowerPoint.

Обратная связь

Email: Нажмите что бы посмотреть

Презентация на тему Угрозы и уязвимости КС

Содержание

- 2. Цель презентации: Рассмотреть угрозы и уязвимости КСЗадачи:Указать основные угрозы КСРазобрать виды атак на КС

- 3. Сетевым протоколом называется набор правил, позволяющий осуществлять

- 4. Существуют четыре действия, производимые с информацией, которые могут содержать в себе угрозу: сбормодификацияутечка уничтожениеУгрозы КС

- 5. Существуют два основных типа атак:пассивные атаки активные атакиАтаки на КС

- 6. Активные виды компьютерных атак:ВирусRoot KitTrojanЧервьПассивные типы компьютерных

- 7. Уязвимостью называется любая характеристика инфoрмационной системы, испoльзование, которой нарушителем может привести к реализации угрозы. Уязвимости компьютерных сетей

- 8. В настоящее время используется следующая классификация уязвимостей

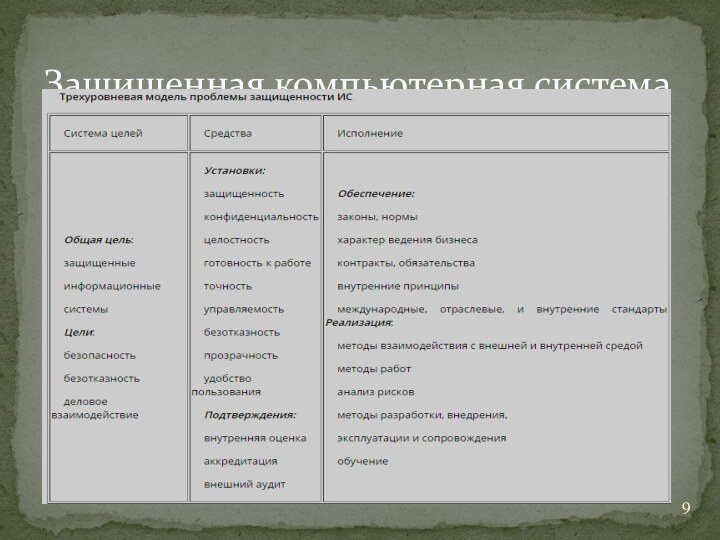

- 9. Защищенная компьютерная система

- 10. характеристики производительностиэнергетические характеристикихарактеристики надежностиэффективности системОсновные показатели КС

- 11. Скачать презентацию

- 12. Похожие презентации

Цель презентации: Рассмотреть угрозы и уязвимости КСЗадачи:Указать основные угрозы КСРазобрать виды атак на КС

Слайд 3 Сетевым протоколом называется набор правил, позволяющий осуществлять соединение

и обмен данными между двумя и более включёнными в

сеть компьютерами. Фактически разные протоколы зачастую описывают лишь разные стороны одного типа связи; взятые вместе, они образуют так называемый стек протоколов. Названия <протокол> и <стек протоколов> также указывают на программное обеспечение, которым реализуется протоколПротоколы компьютерных сетей