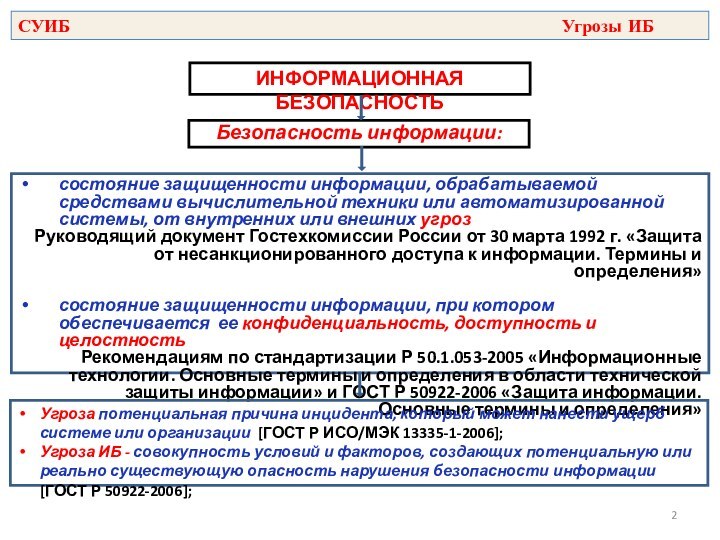

техники или автоматизированной системы, от внутренних или внешних угроз

Руководящий документ Гостехкомиссии России от 30 марта 1992 г. «Защита от несанкционированного доступа к информации. Термины и определения»

состояние защищенности информации, при котором обеспечивается ее конфиденциальность, доступность и целостность

Рекомендациям по стандартизации Р 50.1.053-2005 «Информационные технологии. Основные термины и определения в области технической защиты информации» и ГОСТ Р 50922-2006 «Защита информации. Основные термины и определения»

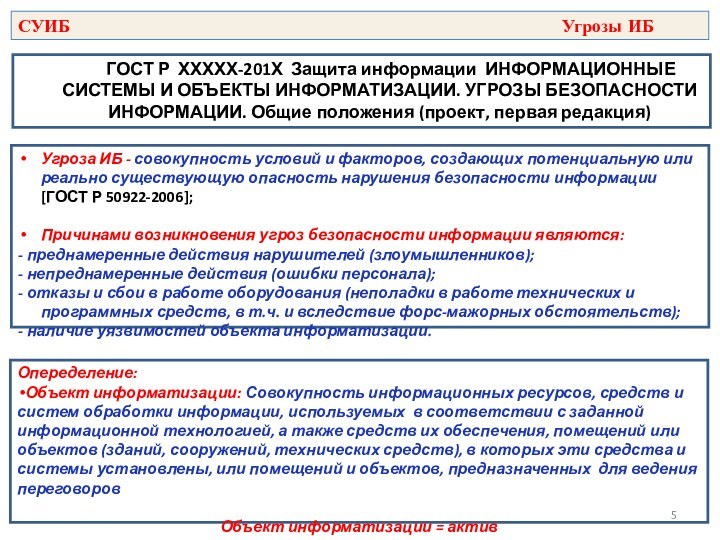

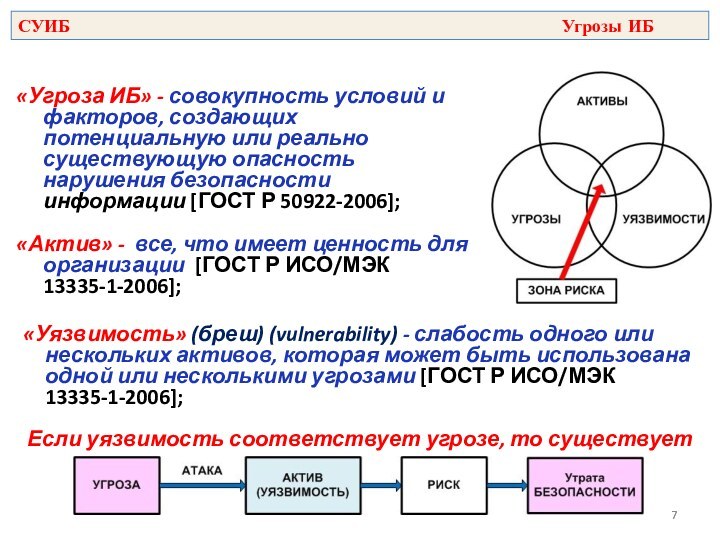

Угроза потенциальная причина инцидента, который может нанести ущерб системе или организации [ГОСТ Р ИСО/МЭК 13335-1-2006];

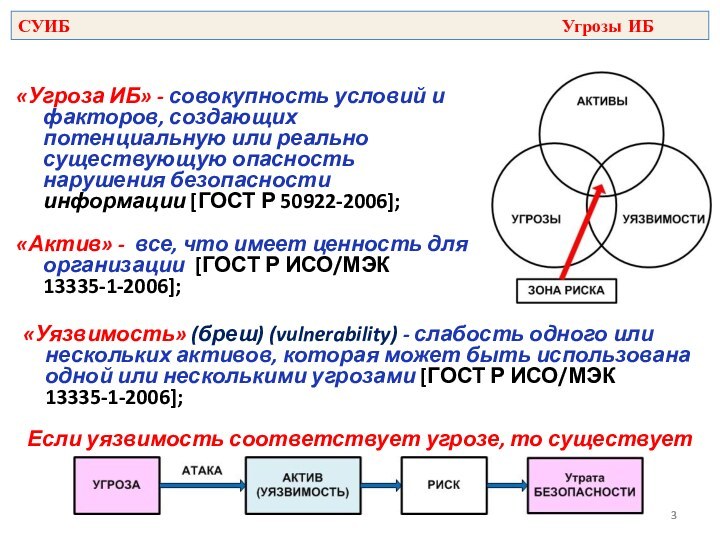

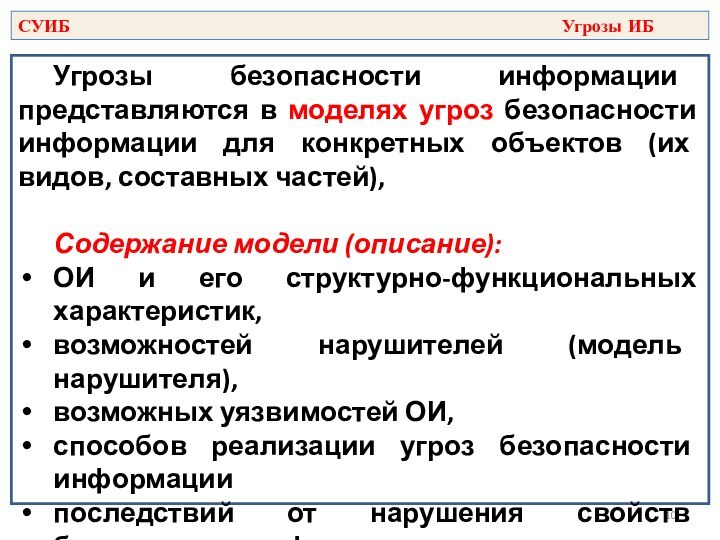

Угроза ИБ - совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации [ГОСТ Р 50922-2006];

СУИБ Угрозы ИБ